Mimo że systemy oparte na Linuksie są często uważane za nieprzeniknione, nadal istnieje ryzyko, które należy traktować poważnie.

Rootkity, wirusy, oprogramowanie ransomware i wiele innych szkodliwych programów często mogą atakować serwery Linux i powodować problemy.

Bez względu na system operacyjny, podejmowanie środków bezpieczeństwa jest koniecznością dla serwerów. Duże marki i organizacje wzięły w swoje ręce środki bezpieczeństwa i opracowały narzędzia, które nie tylko wykrywają wady i złośliwe oprogramowanie, ale także je korygują i podejmują działania zapobiegawcze.

Na szczęście istnieją narzędzia dostępne za niską cenę lub za darmo, które mogą pomóc w tym procesie. Potrafią wykryć błędy w różnych sekcjach serwera opartego na systemie Linux.

Spis treści:

Lynis

Lynis to renomowane narzędzie bezpieczeństwa i preferowana opcja dla ekspertów ds. Linuksa. Działa również na systemach opartych na systemach Unix i macOS. Jest to aplikacja typu open source, która jest używana od 2007 roku na licencji GPL.

Lynis jest w stanie wykryć luki w zabezpieczeniach i wady konfiguracji. Ale wykracza poza to: zamiast po prostu ujawniać luki, sugeruje działania naprawcze. Dlatego, aby uzyskać szczegółowe raporty audytowe, konieczne jest uruchomienie go na systemie hosta.

Instalacja nie jest konieczna do korzystania z Lynis. Możesz go rozpakować z pobranego pakietu lub archiwum tar i uruchomić. Możesz również uzyskać go z klona Git, aby mieć dostęp do pełnej dokumentacji i kodu źródłowego.

Lynis został stworzony przez oryginalnego autora Rkhunter, Michaela Boelena. Posiada dwa rodzaje usług opartych na osobach i przedsiębiorstwach. W obu przypadkach ma wyjątkową wydajność.

Chkrootkit

Jak już zapewne zgadłeś, chkrootkit to narzędzie do sprawdzania istnienia rootkitów. Rootkity to rodzaj złośliwego oprogramowania, które może dać dostęp do serwera nieautoryzowanemu użytkownikowi. Jeśli korzystasz z serwera opartego na systemie Linux, rootkity mogą stanowić problem.

chkrootkit to jeden z najczęściej używanych programów uniksowych, które mogą wykrywać rootkity. Używa 'strings’ i 'grep’ (polecenia narzędzia Linux) do wykrywania problemów.

Można go użyć z alternatywnego katalogu lub z płyty ratunkowej, jeśli chcesz zweryfikować już zagrożony system. Różne komponenty Chkrootkita zajmują się wyszukiwaniem usuniętych wpisów w plikach „wtmp” i „lastlog”, wyszukiwaniem rekordów sniffera lub plików konfiguracyjnych rootkita oraz wyszukiwaniem ukrytych wpisów w „/proc” lub wywołaniami programu „readdir”.

Aby użyć chkrootkit, powinieneś pobrać najnowszą wersję z serwera, rozpakować pliki źródłowe, skompilować je i gotowe.

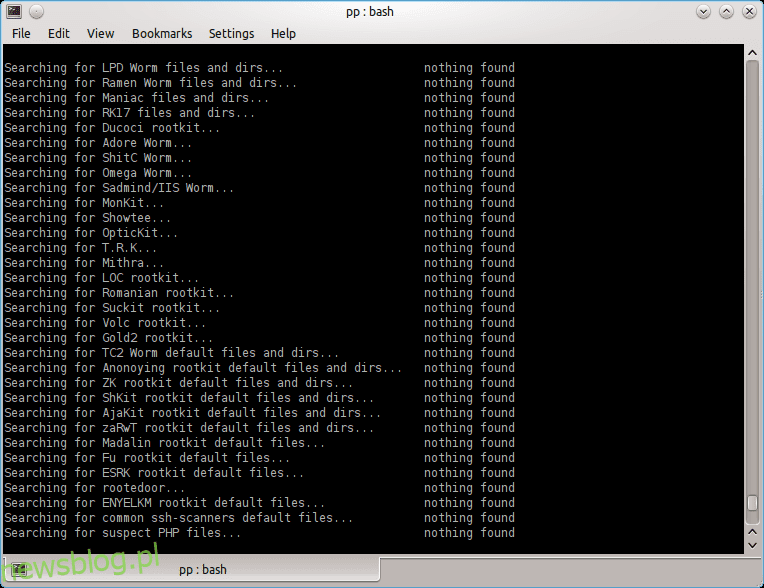

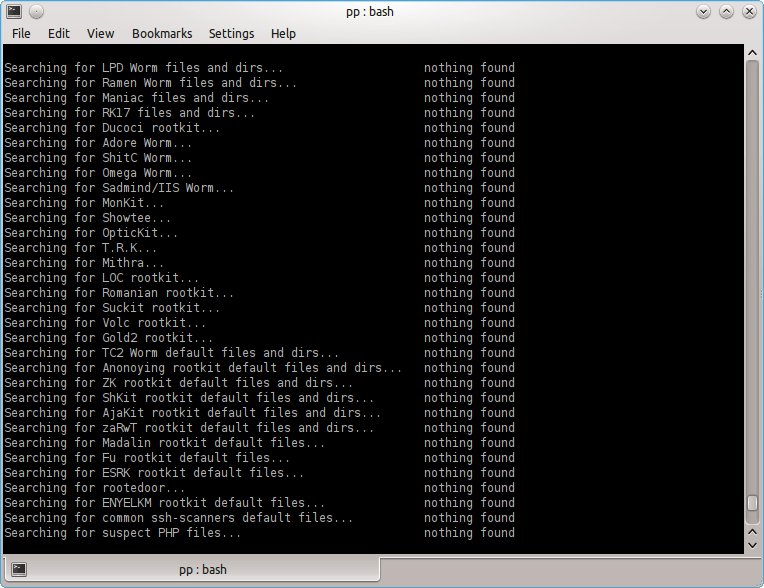

Rkhunter

Twórcą projektu był Micheal Boelen Rkhunter (Rootkit Hunter) w 2003 roku. Jest to odpowiednie narzędzie dla systemów POSIX i może pomóc w wykrywaniu rootkitów i innych luk w zabezpieczeniach. Rkhunter dokładnie przegląda pliki (zarówno ukryte, jak i widoczne), domyślne katalogi, moduły jądra i źle skonfigurowane uprawnienia.

Po rutynowym sprawdzeniu porównuje je z bezpiecznymi i właściwymi zapisami baz danych i szuka podejrzanych programów. Ponieważ program jest napisany w Bash, może działać nie tylko na maszynach z systemem Linux, ale także praktycznie na każdej wersji Uniksa.

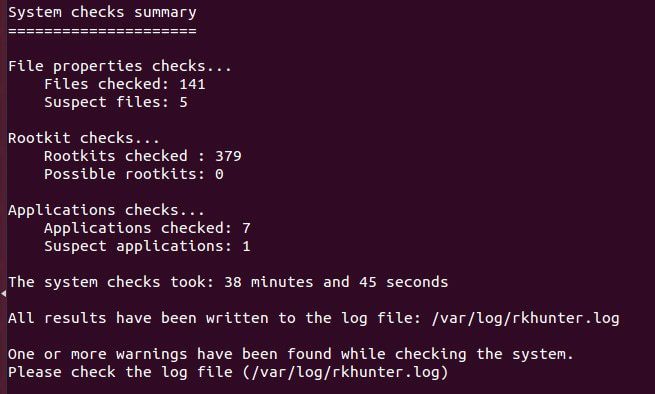

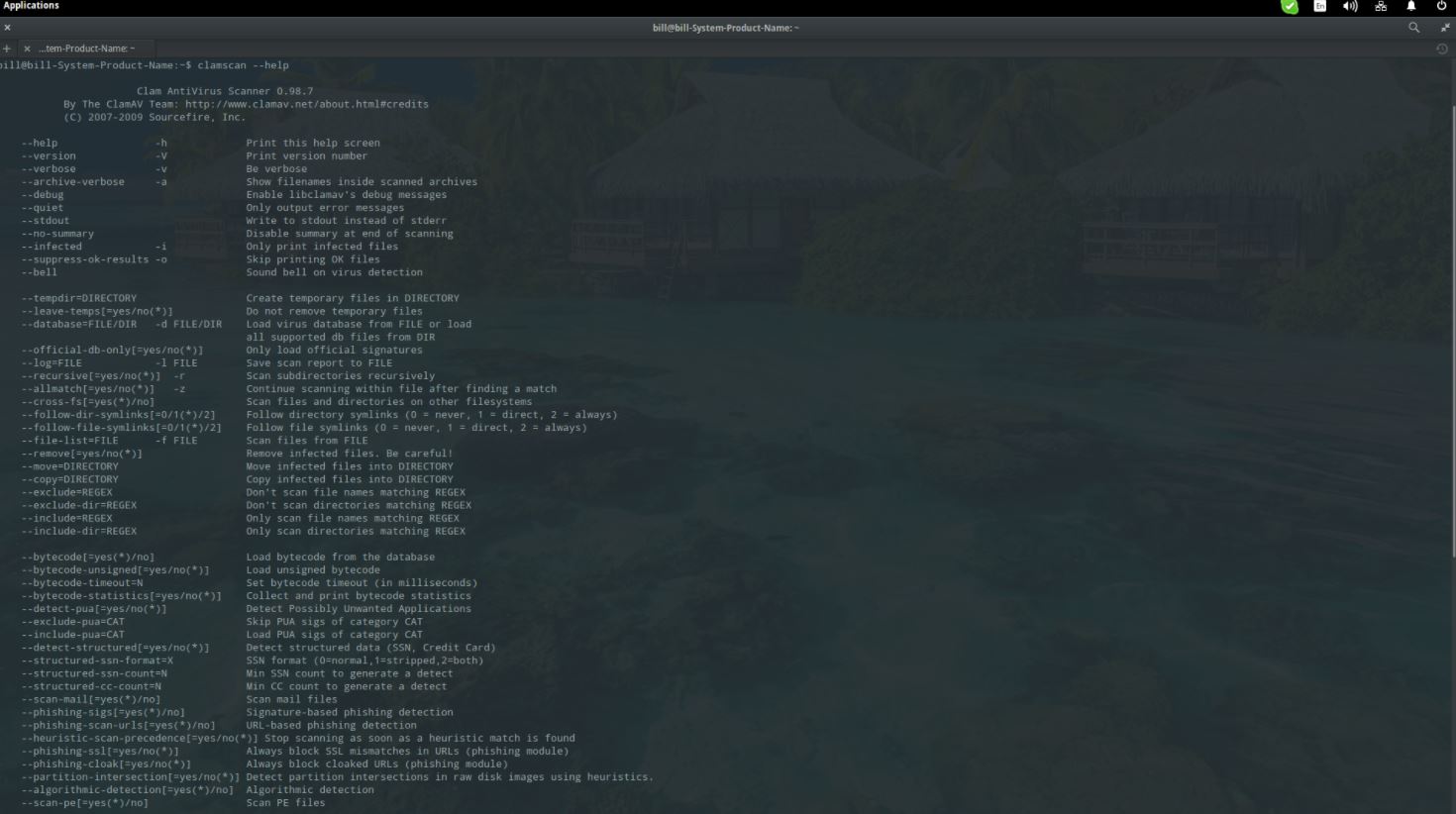

ClamAV

napisany w C++, ClamAV to program antywirusowy typu open source, który może pomóc w wykrywaniu wirusów, trojanów i wielu innych rodzajów złośliwego oprogramowania. Jest to całkowicie bezpłatne narzędzie, dlatego wiele osób używa go do skanowania swoich danych osobowych, w tym wiadomości e-mail, w poszukiwaniu wszelkiego rodzaju złośliwych plików. Służy również w znacznym stopniu jako skaner po stronie serwera.

Narzędzie zostało początkowo opracowane, specjalnie dla Uniksa. Mimo to ma wersje innych firm, których można używać w systemach Linux, BSD, AIX, macOS, OSF, OpenVMS i Solaris. Clam AV dokonuje automatycznej i regularnej aktualizacji swojej bazy danych, aby móc wykryć nawet najnowsze zagrożenia. Umożliwia skanowanie z poziomu wiersza poleceń i ma wielowątkowego skalowalnego demona, który poprawia szybkość skanowania.

Może przeglądać różne rodzaje plików w celu wykrycia luk w zabezpieczeniach. Obsługuje wszystkie rodzaje skompresowanych plików, w tym RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, format SIS, BinHex i prawie każdy rodzaj systemu pocztowego.

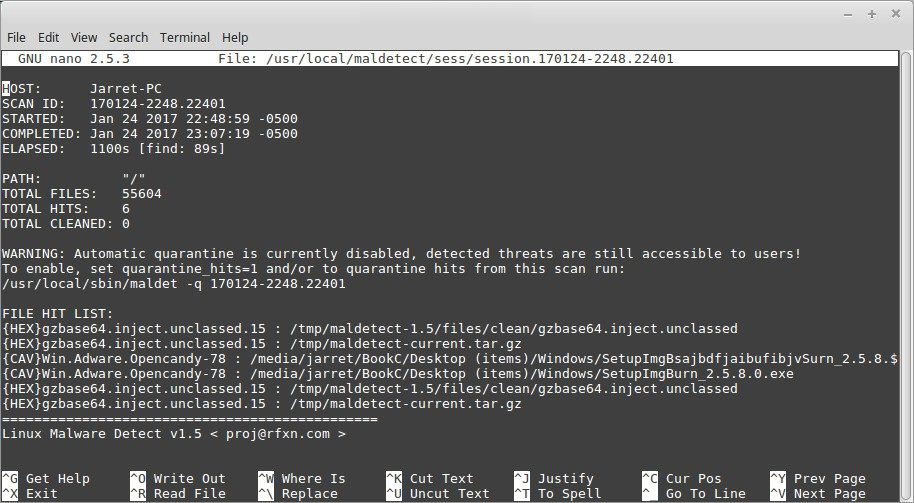

LMD

Wykrywanie złośliwego oprogramowania w systemie Linux – lub w skrócie LMD – to kolejny znany program antywirusowy dla systemów Linux, zaprojektowany specjalnie z myślą o zagrożeniach zwykle spotykanych w hostowanych środowiskach. Podobnie jak wiele innych narzędzi, które mogą wykrywać złośliwe oprogramowanie i rootkity, LMD wykorzystuje bazę danych sygnatur, aby znaleźć każdy uruchomiony złośliwy kod i szybko go usunąć.

LMD nie ogranicza się do własnej bazy sygnatur. Może wykorzystać bazy danych ClamAV i Team Cymru, aby znaleźć jeszcze więcej wirusów. Aby zapełnić swoją bazę danych, LMD przechwytuje dane o zagrożeniach z systemów wykrywania włamań na brzegu sieci. W ten sposób jest w stanie generować nowe sygnatury złośliwego oprogramowania, które jest aktywnie wykorzystywane w atakach.

LMD można używać za pomocą wiersza poleceń „maldet”. Narzędzie zostało stworzone specjalnie dla platform Linux i może z łatwością przeszukiwać serwery Linux.

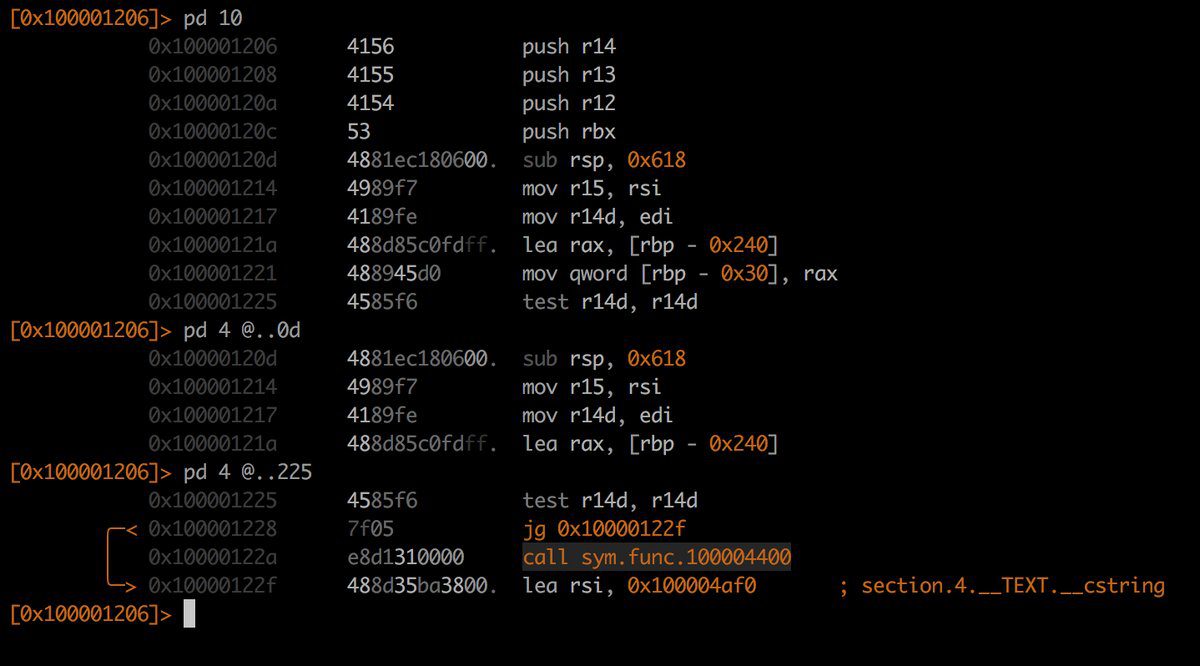

Radar2

Radar2 (R2) to platforma do analizy plików binarnych i wykonywania inżynierii wstecznej z doskonałymi zdolnościami wykrywania. Potrafi wykryć zniekształcone pliki binarne, dając użytkownikowi narzędzia do zarządzania nimi, neutralizując potencjalne zagrożenia. Wykorzystuje sdb, który jest bazą danych NoSQL. Badacze bezpieczeństwa oprogramowania i twórcy oprogramowania preferują to narzędzie ze względu na jego doskonałe możliwości prezentacji danych.

Jedną z wyjątkowych cech Radare2 jest to, że użytkownik nie jest zmuszany do korzystania z wiersza poleceń w celu wykonywania zadań, takich jak analiza statyczna/dynamiczna i wykorzystywanie oprogramowania. Polecany do wszelkiego rodzaju badań danych binarnych.

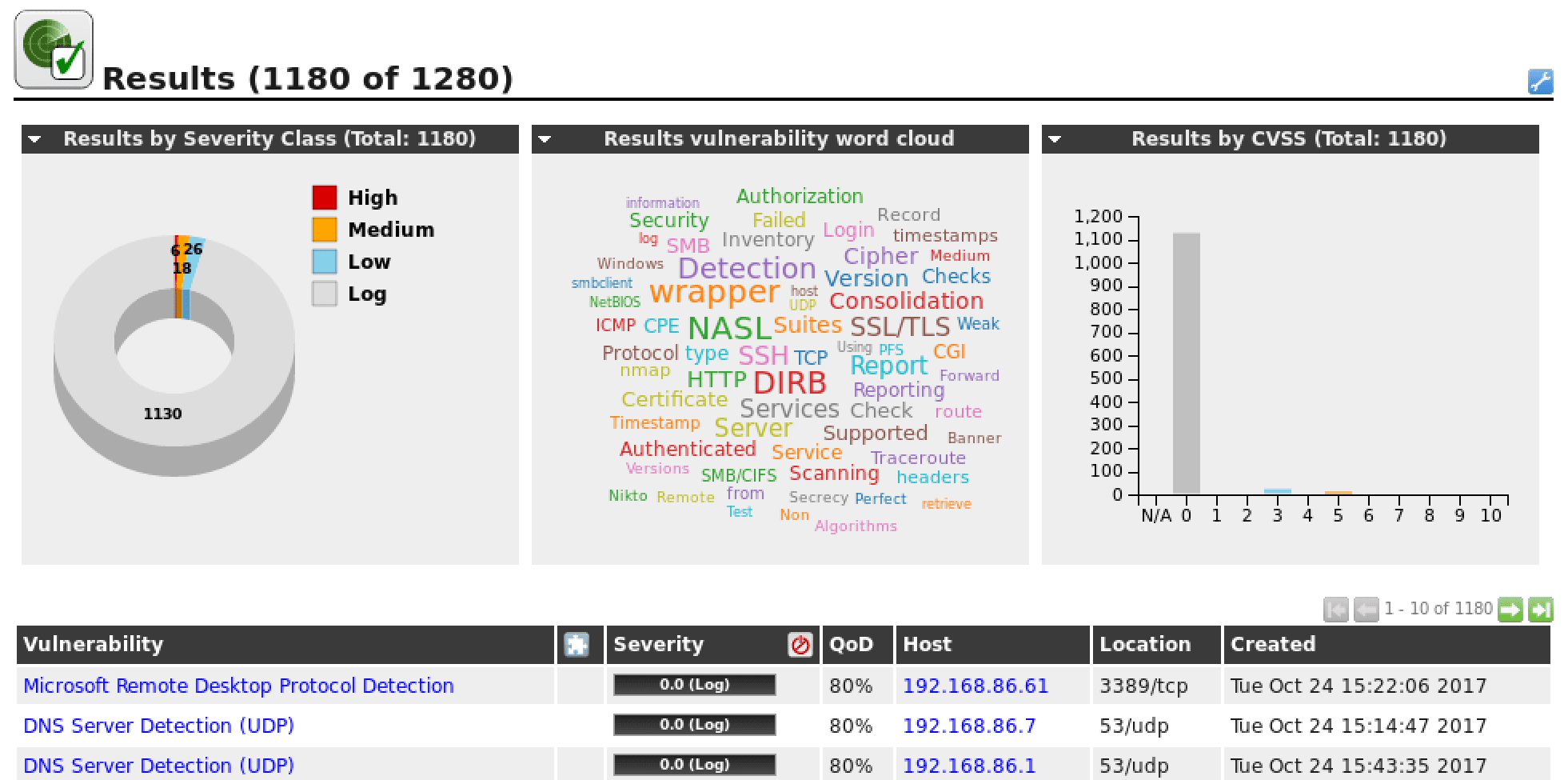

OtwórzVAS

Otwarty system oceny podatności lub OtwórzVAS, to hostowany system do skanowania luk w zabezpieczeniach i zarządzania nimi. Jest przeznaczony dla firm każdej wielkości, pomagając im wykrywać problemy bezpieczeństwa ukryte w ich infrastrukturze. Początkowo produkt był znany jako GNessUs, dopóki jego obecny właściciel, Greenbone Networks, nie zmienił nazwy na OpenVAS.

Od wersji 4.0 OpenVAS umożliwia ciągłą aktualizację – zwykle w okresach krótszych niż 24 godziny – swojej bazy Network Vulnerability Testing (NVT). Według stanu na czerwiec 2016 r. miał ponad 47 000 NVT.

Eksperci ds. Bezpieczeństwa używają OpenVAS ze względu na jego zdolność do szybkiego skanowania. Posiada również doskonałą konfigurowalność. Programy OpenVAS mogą być używane z samodzielnej maszyny wirtualnej do przeprowadzania bezpiecznych badań nad złośliwym oprogramowaniem. Jego kod źródłowy jest dostępny na licencji GNU GPL. Wiele innych narzędzi do wykrywania luk zależy od OpenVAS – dlatego jest uważany za niezbędny program na platformach opartych na systemie Linux.

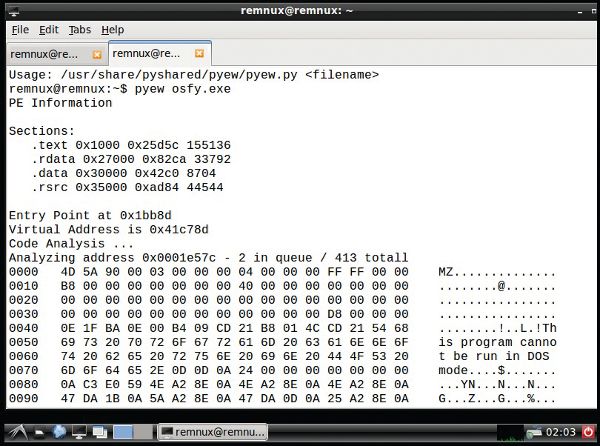

REMnux

REMnux wykorzystuje metody inżynierii wstecznej do analizy złośliwego oprogramowania. Potrafi wykryć wiele problemów związanych z przeglądarką, ukrytych w zaciemnionych fragmentach kodu JavaScript i apletach Flash. Jest również zdolny do skanowania plików PDF i przeprowadzania analiz śledczych dotyczących pamięci. Narzędzie pomaga w wykrywaniu szkodliwych programów w folderach i plikach, których nie można łatwo przeskanować innymi programami do wykrywania wirusów.

Jest skuteczny dzięki możliwościom dekodowania i inżynierii wstecznej. Może określać właściwości podejrzanych programów, a ponieważ jest lekki, jest bardzo niewykrywalny przez inteligentne złośliwe programy. Może być używany zarówno w systemie Linux, jak i Windows, a jego funkcjonalność można poprawić za pomocą innych narzędzi skanujących.

Tygrys

W 1992 roku Texas A&M University rozpoczął prace nad Tygrys w celu zwiększenia bezpieczeństwa komputerów w kampusie. Teraz jest to popularny program dla platform uniksopodobnych. Unikalną cechą tego narzędzia jest to, że jest nie tylko narzędziem do audytu bezpieczeństwa, ale także systemem wykrywania włamań.

Narzędzie jest bezpłatne na licencji GPL. Jest zależny od narzędzi POSIX i razem mogą stworzyć idealny framework, który może znacznie zwiększyć bezpieczeństwo twojego serwera. Tiger jest w całości napisany w języku powłoki – to jeden z powodów jego skuteczności. Nadaje się do sprawdzania stanu i konfiguracji systemu, a jego uniwersalne zastosowanie sprawia, że jest bardzo popularny wśród osób korzystających z narzędzi POSIX.

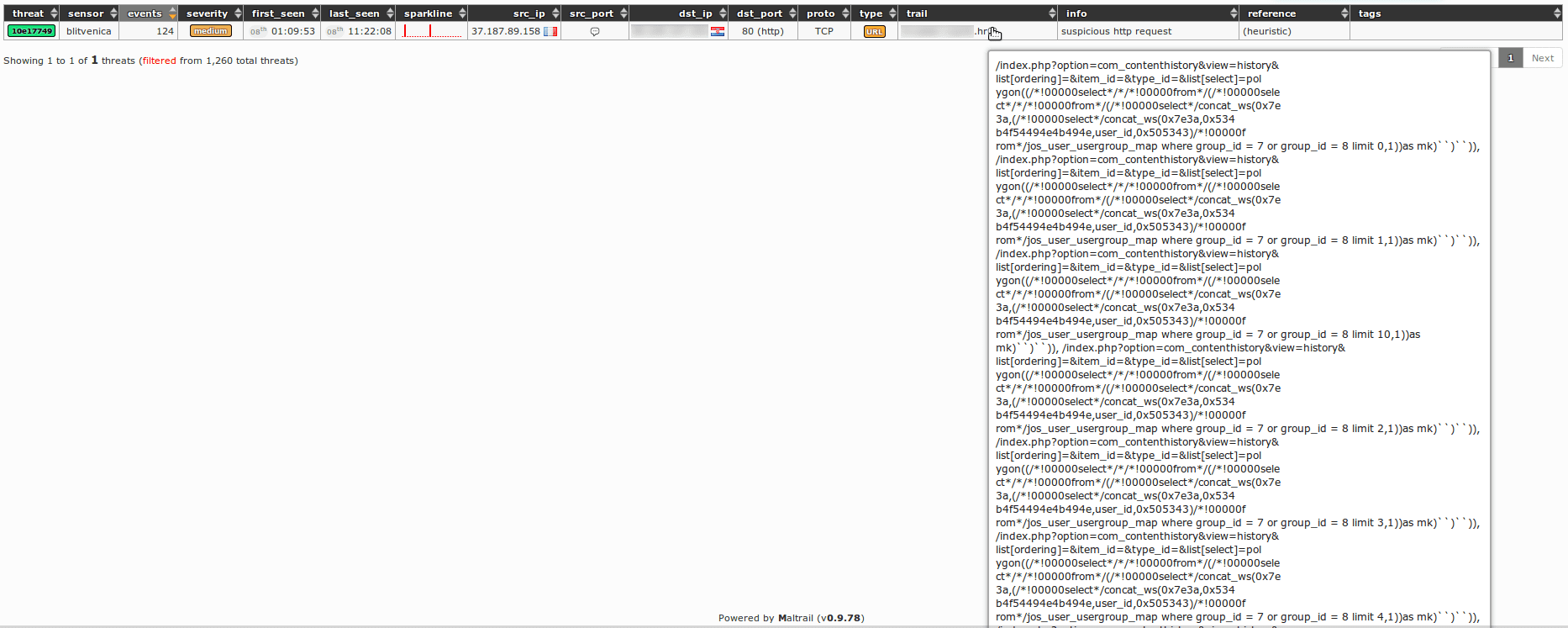

Maltrail

Maltrail to system wykrywania ruchu zdolny do utrzymania czystości ruchu na serwerze i pomagania mu w unikaniu wszelkiego rodzaju złośliwych zagrożeń. Wykonuje to zadanie, porównując źródła ruchu z witrynami umieszczonymi na czarnej liście opublikowanymi online.

Oprócz sprawdzania witryn znajdujących się na czarnej liście, wykorzystuje również zaawansowane mechanizmy heurystyczne do wykrywania różnego rodzaju zagrożeń. Mimo że jest to funkcja opcjonalna, przydaje się, gdy uważasz, że Twój serwer został już zaatakowany.

Posiada czujnik zdolny do wykrywania ruchu pobieranego przez serwer i wysyłania informacji do serwera Maltrail. System wykrywania sprawdza, czy ruch jest wystarczająco dobry, aby wymieniać dane między serwerem a źródłem.

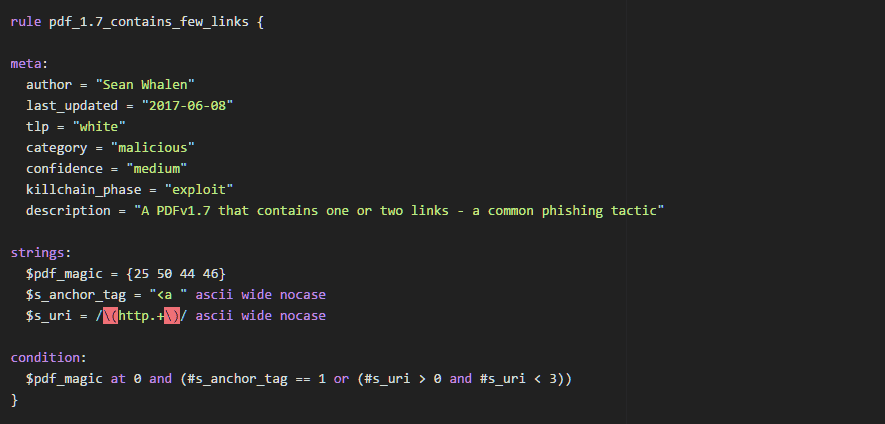

YARA

Stworzony dla systemów Linux, Windows i macOS, YARA (Yet Another Ridiculous Acronym) to jedno z najważniejszych narzędzi wykorzystywanych do badania i wykrywania szkodliwych programów. Wykorzystuje wzorce tekstowe lub binarne, aby uprościć i przyspieszyć proces wykrywania, co zapewnia szybkie i łatwe zadanie.

YARA ma kilka dodatkowych funkcji, ale potrzebujesz biblioteki OpenSSL, aby z nich korzystać. Nawet jeśli nie masz tej biblioteki, możesz użyć YARA do podstawowych badań nad złośliwym oprogramowaniem za pomocą silnika opartego na regułach. Może być również używany w Cuckoo Sandbox, opartej na Pythonie piaskownicy idealnej do bezpiecznego badania złośliwego oprogramowania.

Jak wybrać najlepsze narzędzie?

Wszystkie narzędzia, o których wspomnieliśmy powyżej, działają bardzo dobrze, a gdy narzędzie jest popularne w środowiskach Linux, możesz być pewien, że używają go tysiące doświadczonych użytkowników. Jedną z rzeczy, o których powinni pamiętać administratorzy systemu, jest to, że każda aplikacja jest zwykle zależna od innych programów. Na przykład tak jest w przypadku ClamAV i OpenVAS.

Musisz zrozumieć, czego potrzebuje Twój system i w jakich obszarach może mieć luki. Po pierwsze, użyj lekkiego narzędzia, aby zbadać, która sekcja wymaga uwagi. Następnie użyj odpowiedniego narzędzia, aby rozwiązać problem.