Krajobraz e-commerce został w ostatnich czasach radykalnie wzmocniony przez postęp w technologiach internetowych, które umożliwiają znacznie większej liczbie osób łączenie się z Internetem i dokonywanie większej liczby transakcji.

Obecnie znacznie więcej firm polega na swoich witrynach internetowych jako na głównym źródle generowania przychodów. Dlatego bezpieczeństwo takich platform internetowych musi być traktowane priorytetowo. W tym artykule przyjrzymy się liście jednych z najlepszych dostępnych obecnie narzędzi VAPT opartych na chmurze (Vulnerability Assessment and Penetration Testing) oraz sposobom ich wykorzystania przez start-upy oraz małe i średnie firmy.

Po pierwsze, właściciel firmy internetowej lub e-commerce musi zrozumieć różnice i podobieństwa między oceną podatności (VA) a testami penetracyjnymi (PT), aby podjąć decyzję o wyborze najlepszego dla firmy. Chociaż zarówno VA, jak i PT świadczą usługi komplementarne, istnieją tylko subtelne różnice w tym, co chcą osiągnąć.

Spis treści:

Różnica między VA i VT

Podczas przeprowadzania oceny podatności (VA) tester dąży do upewnienia się, że wszystkie otwarte luki w aplikacji, witrynie internetowej lub sieci są zdefiniowane, zidentyfikowane, sklasyfikowane i uszeregowane według priorytetów. Mówi się, że ocena podatności jest ćwiczeniem zorientowanym na listę. Można to osiągnąć za pomocą narzędzi skanujących, którym przyjrzymy się w dalszej części tego artykułu. Wykonanie takiego ćwiczenia jest niezbędne, ponieważ daje firmom krytyczny wgląd w to, gdzie znajdują się luki i co muszą naprawić. To ćwiczenie dostarcza również niezbędnych informacji dla firm podczas konfigurowania zapór sieciowych, takich jak WAF (Zapory aplikacji internetowych).

Z drugiej strony, test penetracyjny (PT) jest bardziej bezpośredni i mówi się, że jest zorientowany na cel. Celem jest nie tylko zbadanie zabezpieczeń aplikacji, ale także wykorzystanie wykrytych luk w zabezpieczeniach. Ma to na celu symulację rzeczywistych cyberataków na aplikację lub stronę internetową. Niektóre z nich można by wykonać za pomocą zautomatyzowanych narzędzi; niektóre zostaną wymienione w artykule i można je również wykonać ręcznie. Jest to szczególnie ważne, aby firmy były w stanie zrozumieć poziom ryzyka, jakie stwarza luka w zabezpieczeniach i jak najlepiej zabezpieczyć taką lukę przed możliwym złośliwym wykorzystaniem.

Dlatego moglibyśmy to uzasadnić; Ocena podatności dostarcza danych wejściowych do przeprowadzenia testów penetracyjnych. Stąd potrzeba posiadania w pełni funkcjonalnych narzędzi, które pomogą Ci osiągnąć oba te cele.

Przyjrzyjmy się możliwościom…

Astra

Astra to w pełni funkcjonalne narzędzie VAPT oparte na chmurze, ze szczególnym uwzględnieniem handlu elektronicznego; obsługuje WordPress, Joomla, OpenCart, Drupal, Magento, PrestaShop i inne. Jest dostarczany z pakietem aplikacji, złośliwego oprogramowania i testów sieciowych, aby ocenić bezpieczeństwo Twojej aplikacji internetowej.

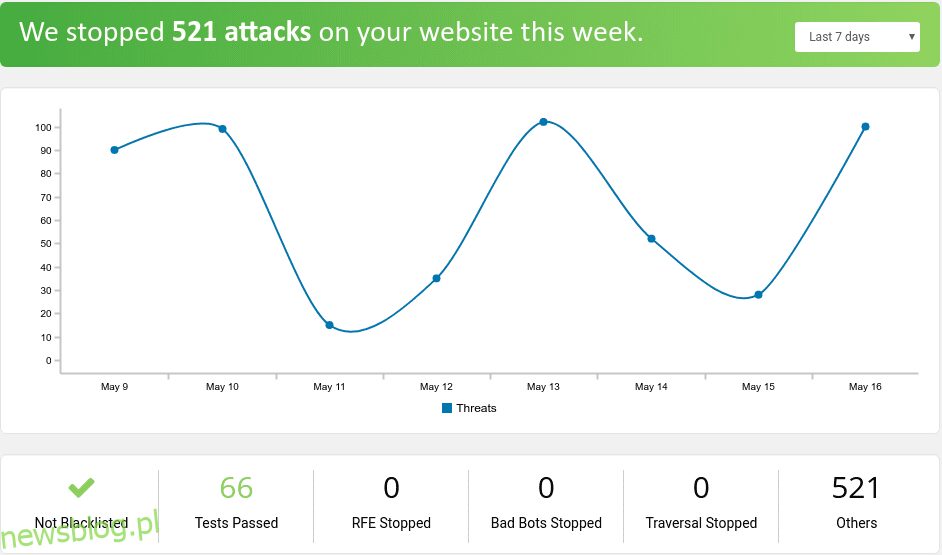

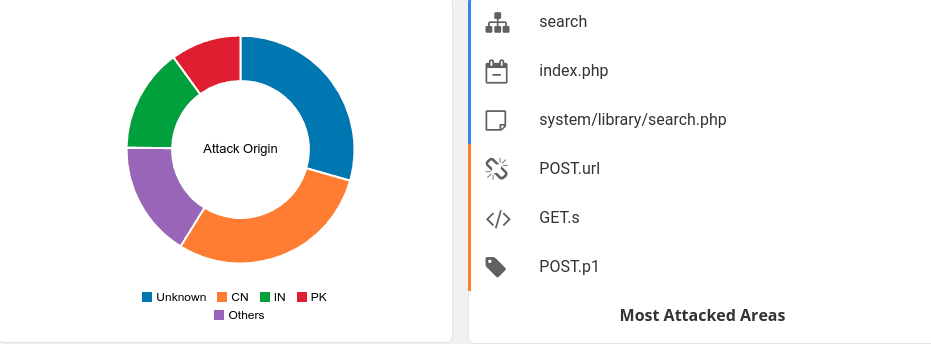

Jest wyposażony w intuicyjny pulpit nawigacyjny, który pokazuje graficzną analizę zagrożeń zablokowanych na Twojej stronie, przy określonej osi czasu.

Niektóre funkcje obejmują.

- Aplikacja Statyczna i dynamiczna analiza kodu

Ze statycznym kodem i dynamiczną analizą, która sprawdza kod aplikacji przed i w czasie wykonywania, aby upewnić się, że zagrożenia są wychwytywane w czasie rzeczywistym, co można natychmiast naprawić.

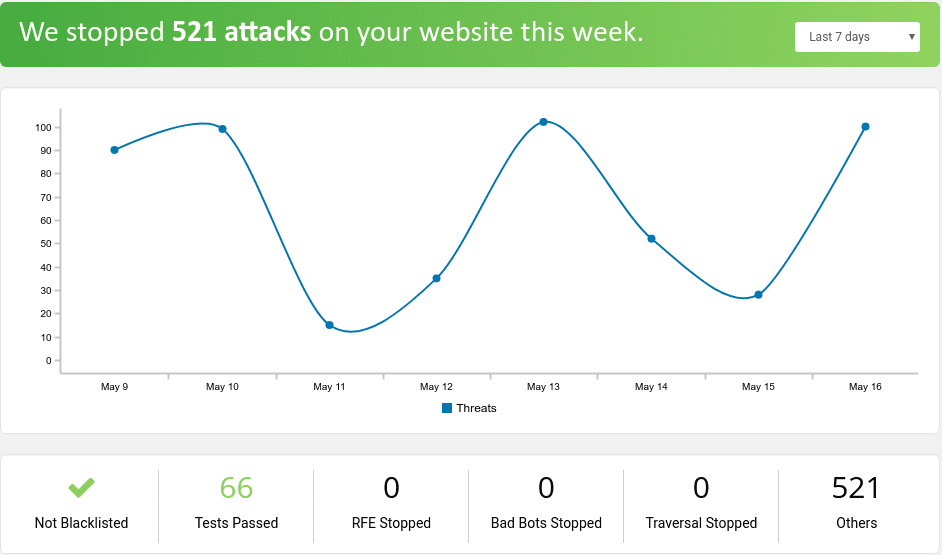

Wykonuje również automatyczne skanowanie aplikacji w poszukiwaniu znanego złośliwego oprogramowania i usuwa je. Podobnie sprawdzanie różnic między plikami w celu uwierzytelnienia integralności plików, które mogły zostać złośliwie zmodyfikowane przez program wewnętrzny lub osobę atakującą z zewnątrz. W sekcji skanowania złośliwego oprogramowania możesz uzyskać przydatne informacje na temat potencjalnego złośliwego oprogramowania w Twojej witrynie.

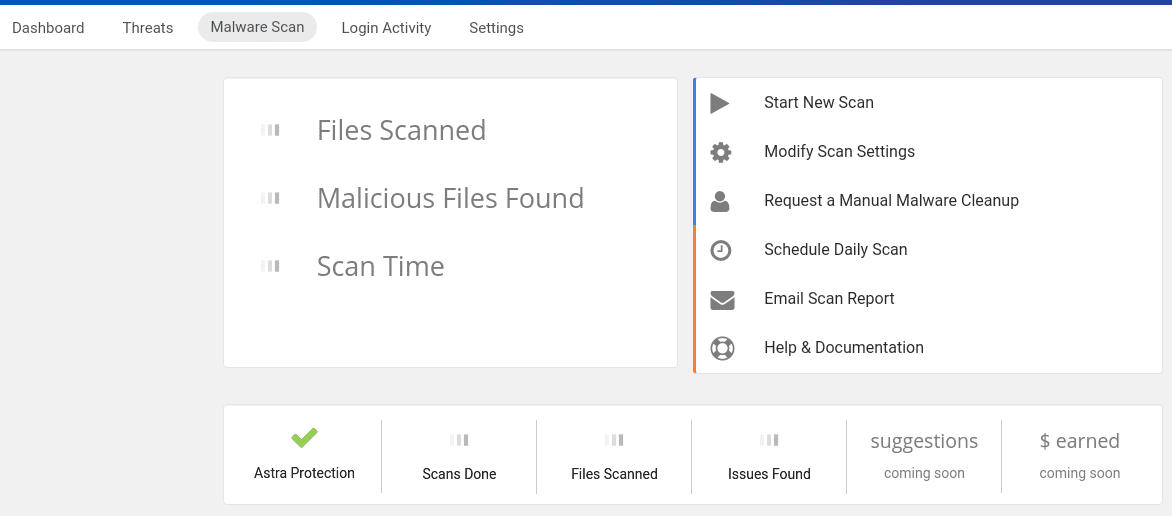

Astra wykonuje również automatyczne wykrywanie zagrożeń i rejestrowanie, które daje wgląd w to, które części aplikacji są najbardziej podatne na ataki, które części są najbardziej wykorzystywane w oparciu o poprzednie próby ataków.

- Bramka płatności i testowanie infrastruktury

Przeprowadza testy penetracyjne bramy płatności dla aplikacji z integracją płatności — podobnie jak testy infrastruktury w celu zapewnienia bezpieczeństwa infrastruktury przechowującej aplikację.

Astra zawiera test penetracji sieci routerów, przełączników, drukarek i innych węzłów sieciowych, które mogą narazić Twoją firmę na wewnętrzne zagrożenia bezpieczeństwa.

Jeśli chodzi o standardy, testowanie Astry opiera się na głównych standardach bezpieczeństwa, w tym OWASP, PCI, SANS, CERT, ISO27001.

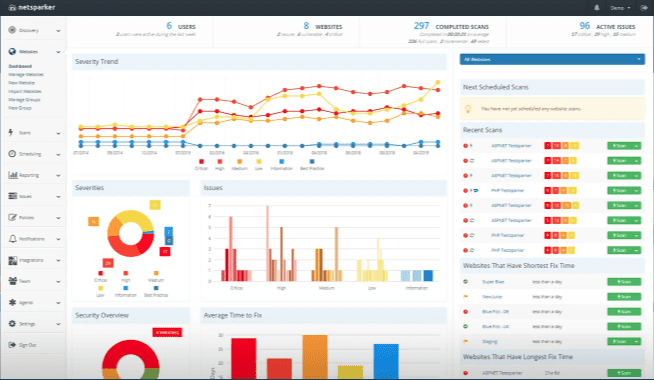

Invicti

Invicti to gotowe do zastosowania w przedsiębiorstwie średnie i duże rozwiązanie biznesowe, które ma wiele funkcji. Oferuje solidną funkcję skanowania, która jest znakiem towarowym technologii Proof-Based-Scanning™ z pełną automatyzacją i integracją.

Invicti posiada dużą liczbę integracji z istniejącymi narzędziami. Można go łatwo zintegrować z narzędziami do śledzenia problemów, takimi jak Jira, Clubhouse, Bugzilla, AzureDevops itp. Posiada również integrację z systemami zarządzania projektami, takimi jak Trello. Podobnie z systemami CI (ciągłej integracji), takimi jak Jenkins, Gitlab CI/CD, Circle CI, Azure itp. Daje to Invicti możliwość integracji z Twoim SDLC (cyklem rozwoju oprogramowania); w związku z tym potoki kompilacji mogą teraz zawierać sprawdzanie luk w zabezpieczeniach przed wdrożeniem funkcji w aplikacji biznesowej.

Pulpit nawigacyjny analizy zapewnia wgląd w to, jakie błędy zabezpieczeń występują w aplikacji, ich poziomy ważności i które zostały naprawione. Dostarcza również informacji o lukach w zabezpieczeniach z wyników skanowania i możliwych luk w zabezpieczeniach.

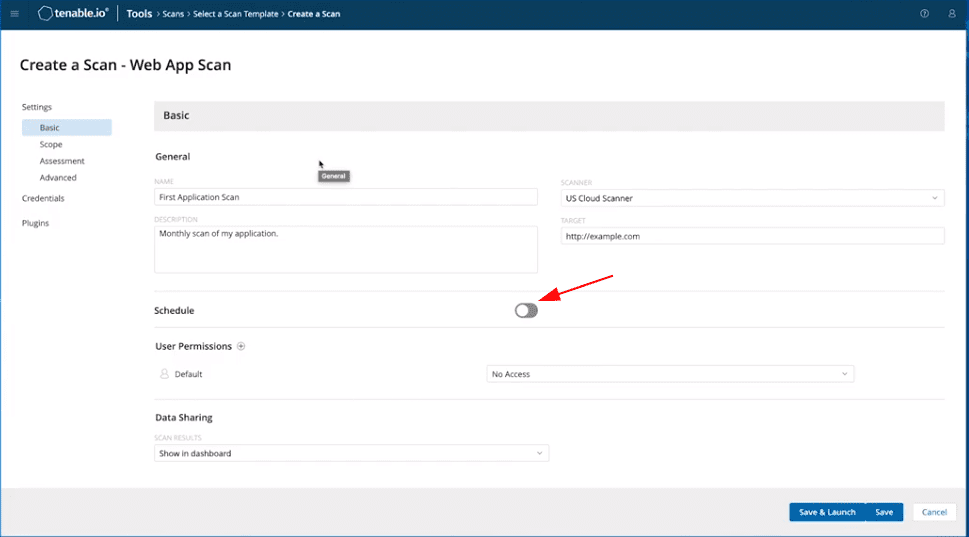

Możliwy do utrzymania

Tenable.io to gotowe do użytku w przedsiębiorstwach narzędzie do skanowania aplikacji internetowych, które zapewnia ważny wgląd w perspektywy bezpieczeństwa wszystkich aplikacji internetowych.

Jest łatwy w konfiguracji i uruchomieniu. To narzędzie nie skupia się tylko na jednej uruchomionej aplikacji, ale na wszystkich wdrożonych aplikacjach internetowych.

Opiera również swoje skanowanie podatności na szeroko popularnych dziesięciu najpopularniejszych lukach OWASP. Dzięki temu każdy specjalista ds. bezpieczeństwa może łatwo zainicjować skanowanie aplikacji internetowej i zrozumieć wyniki. Możesz zaplanować automatyczne skanowanie, aby uniknąć powtarzającego się zadania ręcznego ponownego skanowania aplikacji.

Pentest-narzędzia Scanner zapewnia pełne informacje o skanowaniu podatności, które można sprawdzić na stronie internetowej.

Obejmuje on odciski palców internetowych, wstrzykiwanie SQL, skrypty między witrynami, zdalne wykonywanie poleceń, lokalne/zdalne dołączanie plików itp. Dostępne jest również bezpłatne skanowanie, ale z ograniczonymi funkcjami.

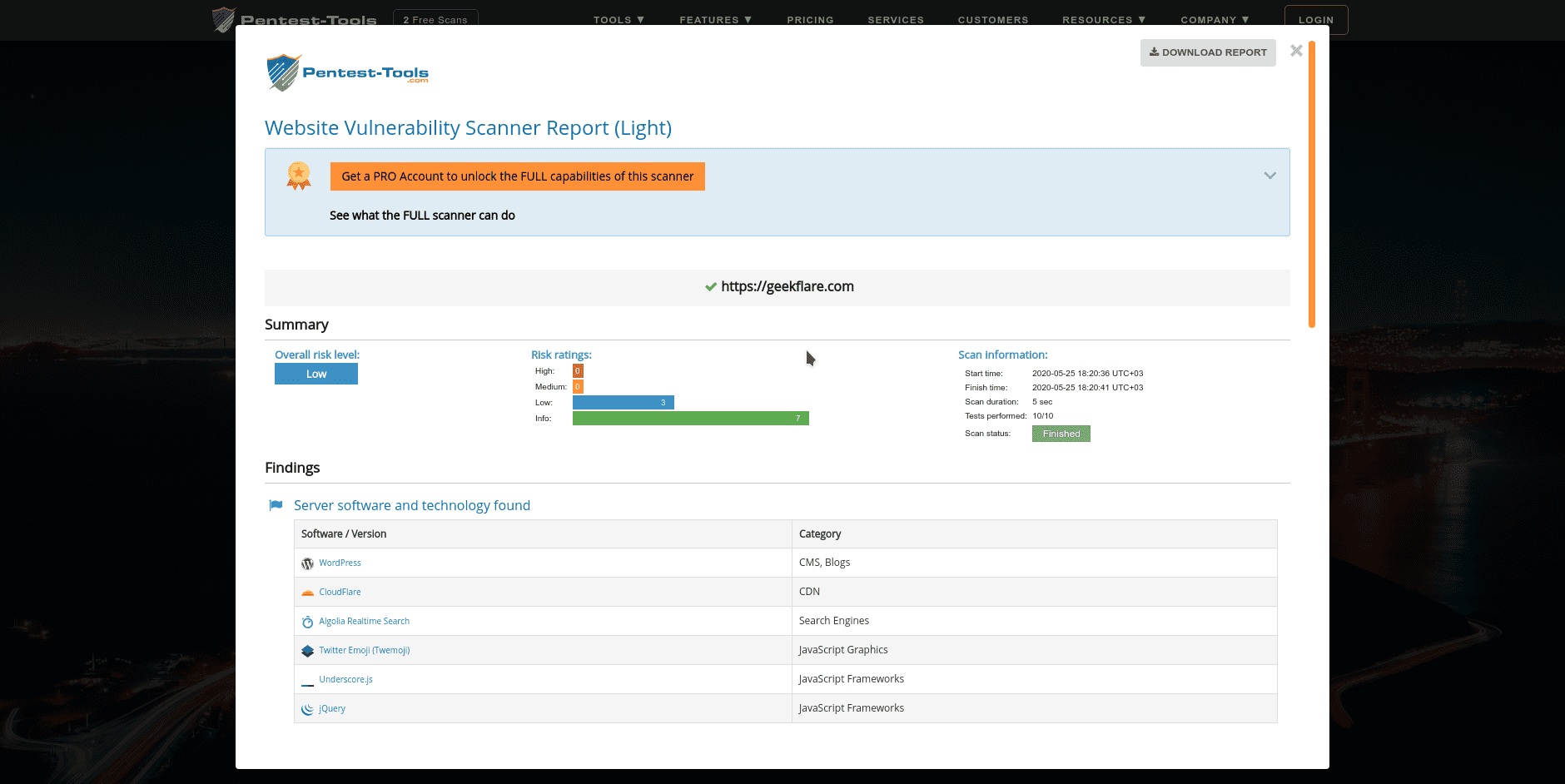

Raportowanie pokazuje szczegóły Twojej witryny i różne luki w zabezpieczeniach (jeśli występują) oraz ich poziomy ważności. Oto zrzut ekranu bezpłatnego raportu „Light Scan”.

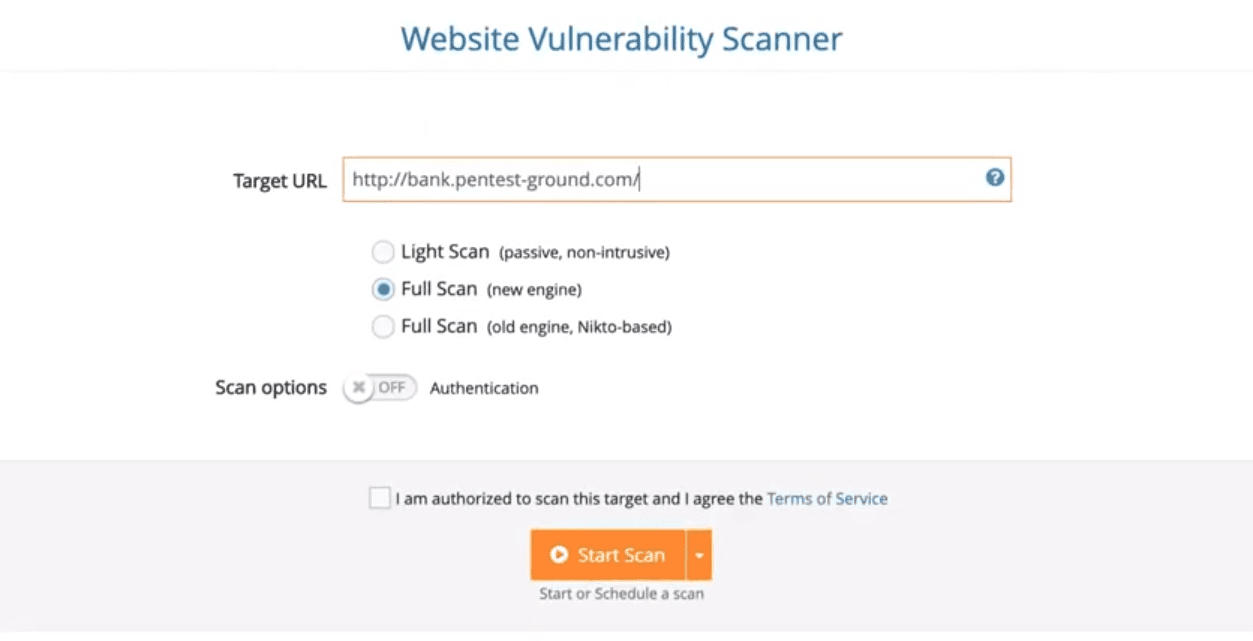

W koncie PRO możesz wybrać tryb skanowania, który chcesz wykonać.

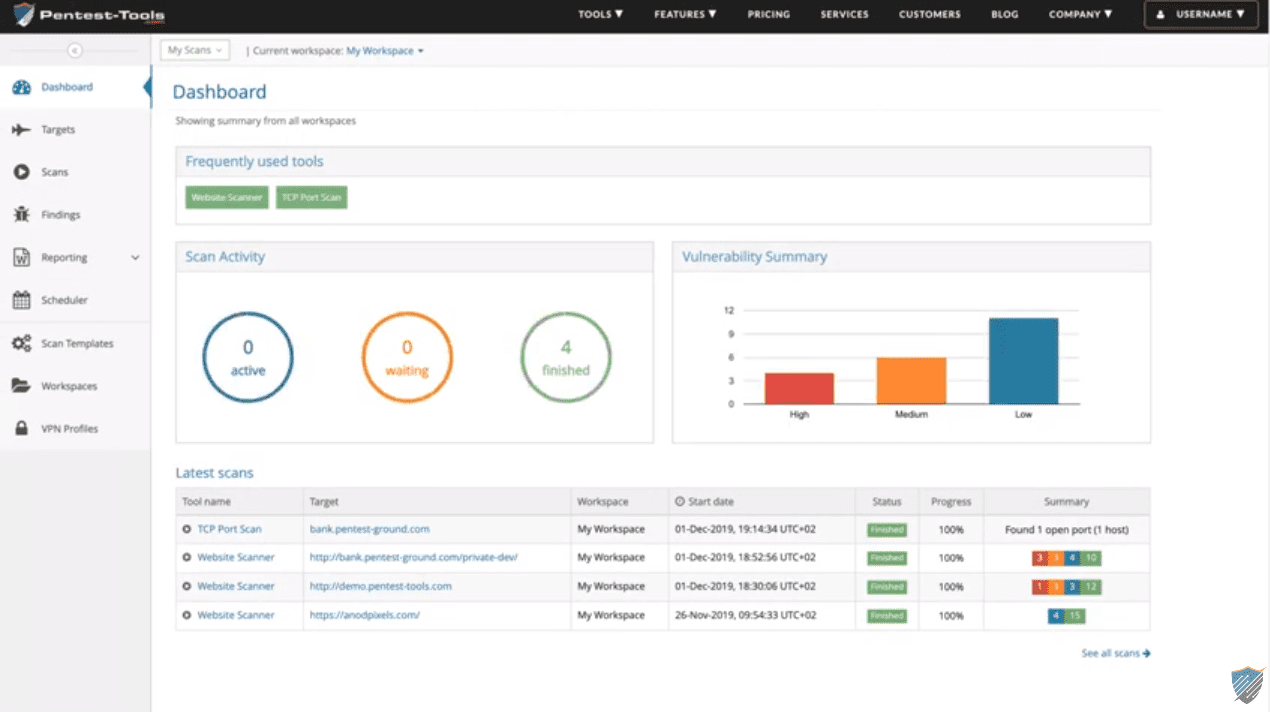

Pulpit nawigacyjny jest dość intuicyjny i zapewnia pełny wgląd we wszystkie przeprowadzone skany i różne poziomy ważności.

Można również zaplanować skanowanie zagrożeń. Podobnie, narzędzie posiada funkcję raportowania, która umożliwia testerowi generowanie raportów o podatnościach z przeprowadzonych skanów.

Google SCC

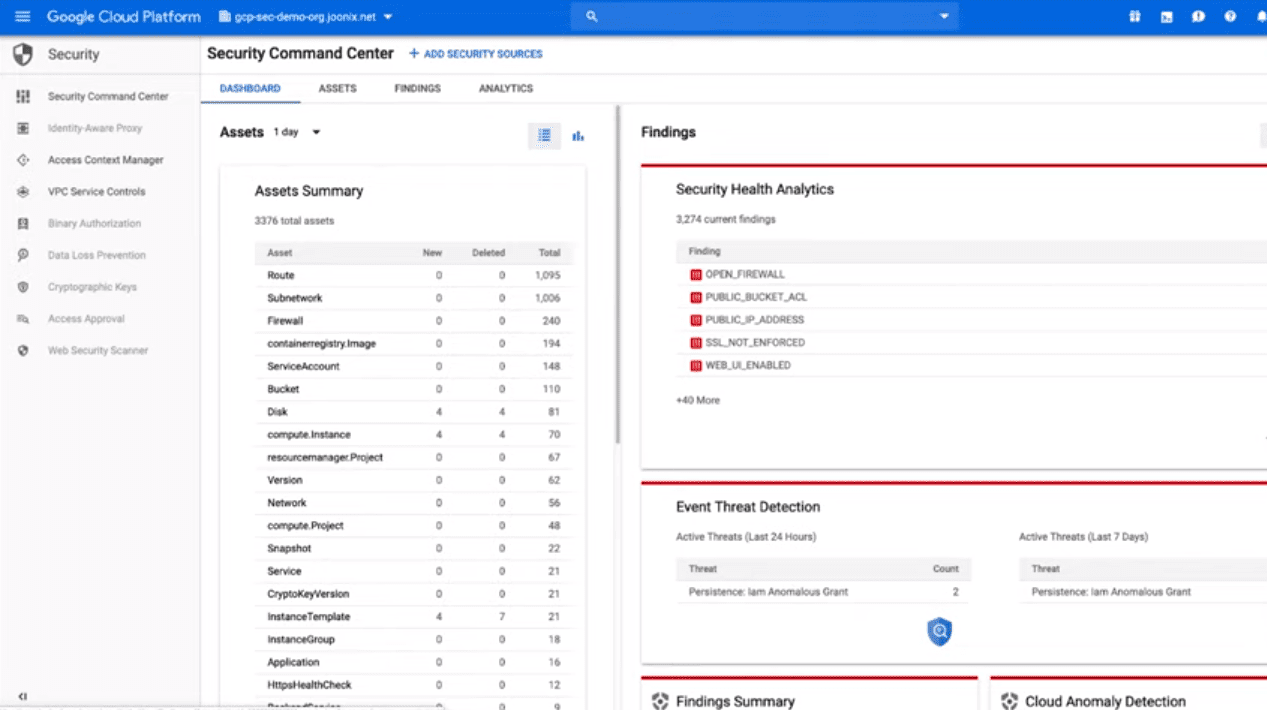

Centrum dowodzenia bezpieczeństwem (SCC) to zasób monitorowania bezpieczeństwa dla Google Cloud.

Dzięki temu użytkownicy Google Cloud mogą konfigurować monitorowanie bezpieczeństwa dla istniejących projektów bez dodatkowych narzędzi.

SCC zawiera różne rodzime źródła bezpieczeństwa. Włącznie z

- Wykrywanie anomalii w chmurze — przydatne do wykrywania zniekształconych pakietów danych generowanych w wyniku ataków DDoS.

- Cloud Security Scanner — przydatny do wykrywania luk w zabezpieczeniach, takich jak skrypty między witrynami (XSS), używanie haseł w postaci zwykłego tekstu i nieaktualnych bibliotek w aplikacji.

- Wykrywanie danych Cloud DLP — pokazuje listę zasobników pamięci, które zawierają dane wrażliwe i/lub regulowane

- Forseti Cloud SCC Connector – umożliwia tworzenie własnych niestandardowych skanerów i detektorów

Obejmuje również rozwiązania partnerskie, takie jak CloudGuard, Chef Automate, Qualys Cloud Security, Reblaze. Wszystko to można zintegrować z Cloud SCC.

Wniosek

Bezpieczeństwo witryny jest wyzwaniem, ale dzięki narzędziom, które ułatwiają określenie, co jest podatne na zagrożenia i łagodzą zagrożenia online. Jeśli jeszcze nie, wypróbuj powyższe rozwiązanie już dziś, aby chronić swój biznes online.