W obliczu dynamicznego rozwoju technologicznego i coraz łatwiejszego dostępu do zaawansowanych narzędzi, podmioty stanowiące zagrożenie dla bezpieczeństwa cybernetycznego nieustannie udoskonalają swoje metody działania. Wykorzystują zróżnicowane techniki, taktyki i procedury (TTP) do generowania zysków, co w dużej mierze jest ułatwione przez upowszechnienie usług ransomware (RaaS).

Aby skutecznie chronić organizację przed takimi zagrożeniami, niezbędne jest włączenie analizy zagrożeń jako integralnej części strategii bezpieczeństwa. Dostarcza ona bowiem kluczowych informacji na temat aktualnych zagrożeń, umożliwiając firmom skuteczne zapobieganie atakom i ochronę swoich zasobów.

Czym jest platforma analizy zagrożeń?

Platforma analizy zagrożeń (TIP) to zaawansowane narzędzie technologiczne, które wspiera organizacje w gromadzeniu, analizowaniu i agregowaniu danych dotyczących zagrożeń z różnorodnych źródeł. Dzięki temu firmy mogą aktywnie identyfikować potencjalne niebezpieczeństwa, podejmować działania minimalizujące ryzyko naruszenia bezpieczeństwa i wzmacniać swoją ochronę przed przyszłymi atakami.

Analiza zagrożeń cybernetycznych jest kluczowym elementem bezpieczeństwa każdej organizacji. Ciągłe monitorowanie najnowszych zagrożeń i luk w systemach pozwala na szybkie wykrywanie potencjalnych naruszeń i adekwatne reagowanie, zanim dojdzie do uszkodzenia infrastruktury IT.

Jak działa platforma analizy zagrożeń?

Platformy analizy zagrożeń pomagają firmom w minimalizowaniu ryzyka wycieku danych poprzez zbieranie informacji o zagrożeniach z różnorodnych źródeł. Obejmują one dane z otwartych źródeł (OSINT), głębokiej i ciemnej sieci, jak również z zastrzeżonych baz danych o zagrożeniach.

TIP dokonują analizy zebranych danych, identyfikując wzorce, trendy oraz potencjalne zagrożenia. Następnie udostępniają te informacje zespołom SOC (Security Operations Center) i innym systemom bezpieczeństwa, takim jak zapory ogniowe czy systemy SIEM (Security Information and Event Management). Pozwala to na skuteczne zabezpieczenie infrastruktury IT przed potencjalnymi atakami.

Korzyści płynące z platform analizy zagrożeń

Platformy analizy zagrożeń oferują organizacjom szereg korzyści, między innymi:

- Proaktywne wykrywanie zagrożeń

- Wzmocnienie ogólnej postawy bezpieczeństwa

- Efektywniejsza alokacja zasobów

- Optymalizacja operacji związanych z bezpieczeństwem

Dodatkowe zalety TIP obejmują również zautomatyzowaną reakcję na zagrożenia, redukcję kosztów oraz zwiększoną przejrzystość.

Kluczowe cechy platform analizy zagrożeń

Główne cechy platform analizy zagrożeń to:

- Zaawansowane możliwości gromadzenia danych

- Priorytetyzacja zagrożeń w czasie rzeczywistym

- Dogłębna analiza zagrożeń

- Funkcjonalności monitorowania głębokiej i ciemnej sieci

- Rozbudowana biblioteka i baza wykresów do wizualizacji ataków

- Integracja z istniejącymi narzędziami i systemami bezpieczeństwa

- Możliwość badania złośliwego oprogramowania i innych cyberprzestępstw

Najlepsze platformy TIP potrafią gromadzić, normalizować, agregować i organizować dane analizy zagrożeń z różnych źródeł i formatów, zapewniając kompleksowy obraz sytuacji.

Autofocus

AutoFocus, produkt Palo Alto Networks, to platforma analizy zagrożeń oparta na chmurze. Umożliwia ona identyfikację krytycznych ataków, dokonywanie wstępnej oceny ryzyka oraz podejmowanie szybkich działań zaradczych, bez konieczności angażowania dodatkowych zasobów IT. Platforma ta zbiera informacje o zagrożeniach z sieci firmowej, branży oraz globalnych kanałów wywiadowczych.

AutoFocus dostarcza dane z Unit 42, zespołu badawczego Palo Alto Networks, dotyczące najnowszych kampanii złośliwego oprogramowania. Raport o zagrożeniach prezentowany jest na czytelnym pulpicie, oferując szczegółowy wgląd w TTP stosowane przez cyberprzestępców.

Kluczowe cechy

- Zespół badawczy Unit 42 zapewnia informacje o najnowszych formach złośliwego oprogramowania, wraz z analizą ich TTP.

- Platforma przetwarza 46 milionów zapytań DNS każdego dnia.

- Zbiera informacje z zewnętrznych źródeł, takich jak Cisco, Fortinet i CheckPoint.

- Umożliwia analizę zagrożeń dla systemów SIEM, systemów wewnętrznych i narzędzi firm trzecich dzięki otwartemu interfejsowi API RESTful.

- Oferuje gotowe grupy tagów dla ransomware, trojanów bankowych i narzędzi hakerskich.

- Użytkownicy mogą tworzyć własne, niestandardowe znaczniki.

- Obsługuje standardowe formaty danych, takie jak STIX, JSON, TXT i CSV.

Ceny tego narzędzia nie są podawane na stronie internetowej Palo Alto Networks. Zainteresowane osoby powinny skontaktować się bezpośrednio z działem sprzedaży, aby uzyskać szczegółową wycenę i zaplanować prezentację produktu.

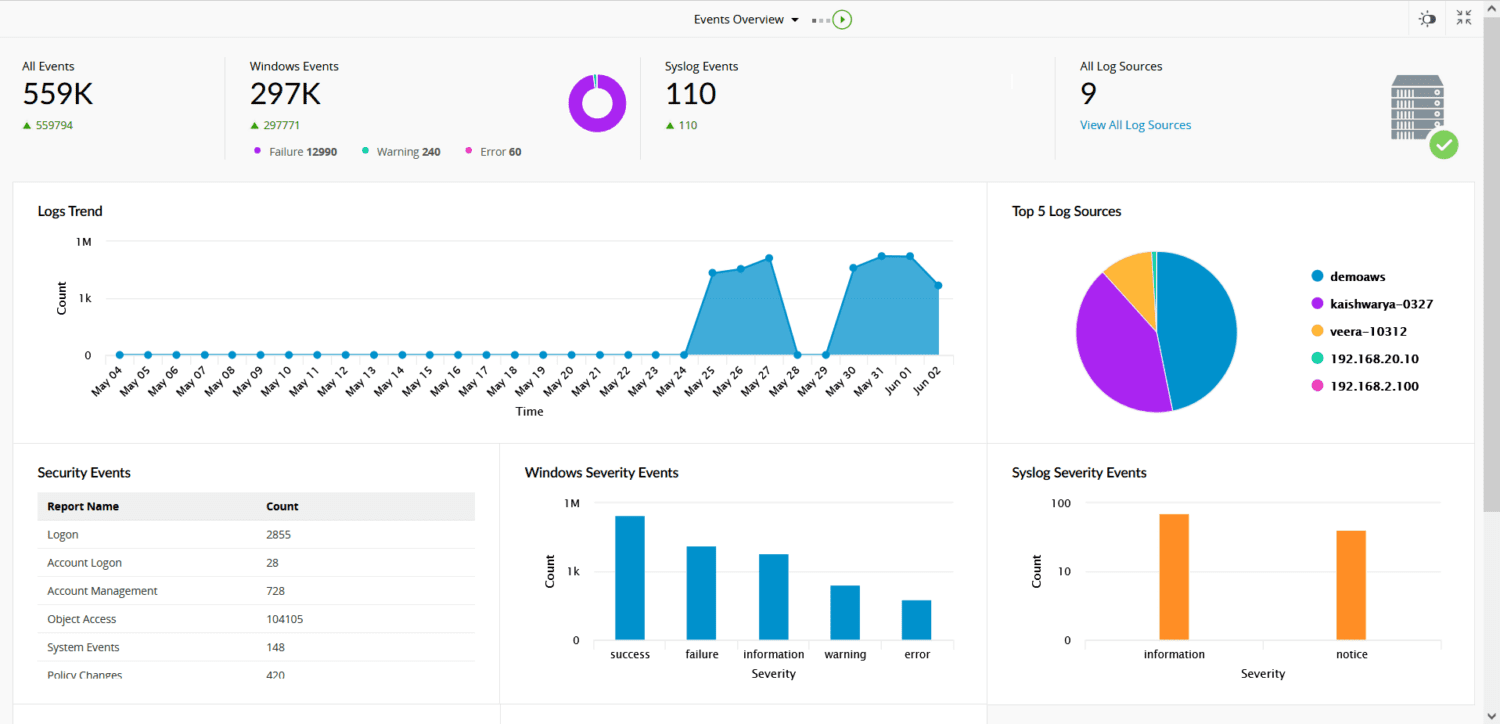

ManageEngine Log360

ManageEngine Log360 to kompleksowe narzędzie do zarządzania logami i SIEM. Zapewnia firmom pełną widoczność w zakresie bezpieczeństwa sieci, kontroluje zmiany w Active Directory, monitoruje serwery wymiany oraz konfigurację chmury publicznej. Narzędzie to również automatyzuje zarządzanie logami.

Log360 łączy funkcjonalności pięciu różnych narzędzi ManageEngine: ADAudit Plus, Event Log Analyzer, M365 Manager Plus, Exchange Reporter Plus i Cloud Security Plus.

Moduły analizy zagrożeń Log360 zawierają bazę danych z listą globalnych złośliwych adresów IP, a także procesor strumienia zagrożeń STIX/TAXII, który regularnie pobiera aktualne dane z globalnych źródeł.

Kluczowe cechy

- Wbudowane funkcje CASB (Cloud Access Security Broker) do monitorowania danych w chmurze i wykrywania nieautoryzowanych aplikacji.

- Wykrywanie zagrożeń w sieciach korporacyjnych, punktach końcowych, zaporach ogniowych, bazach danych i innych elementach infrastruktury.

- Wykrywanie incydentów w czasie rzeczywistym oraz monitoring integralności plików.

- Wykorzystanie platformy MITRE ATT&CK do ustalania priorytetów zagrożeń.

- Wykrywanie ataków oparte na korelacji w czasie rzeczywistym, analizie zachowań użytkowników (UEBA) oraz sygnaturach MITRE ATT&CK.

- Zintegrowana ochrona przed utratą danych (DLP), ocena ryzyka i monitoring integralności plików.

- Analizy bezpieczeństwa w czasie rzeczywistym.

- Kompleksowe zarządzanie zgodnością.

Log360 jest dostępny w dwóch wersjach: darmowej i profesjonalnej. Użytkownicy mogą korzystać z zaawansowanych funkcji wersji profesjonalnej przez 30 dni w ramach okresu próbnego, po którym funkcje zostają przełączone na wersję bezpłatną.

AlienVault USM

AlienVault USM to platforma stworzona przez AT&T. Zapewnia wykrywanie zagrożeń, ocenę, reagowanie na incydenty oraz zarządzanie zgodnością w ramach jednej, ujednoliconej platformy.

AlienVault USM co 30 minut otrzymuje aktualizacje od AlienVault Labs, zawierające informacje o różnych rodzajach ataków, zagrożeniach, podejrzanych zachowaniach, lukach i exploitach.

AlienVault USM oferuje spójny widok całej architektury bezpieczeństwa, umożliwiając monitorowanie sieci i urządzeń lokalnie oraz zdalnie. Zawiera funkcje SIEM, wykrywanie włamań do chmury (dla AWS, Azure i GCP), wykrywanie włamań do sieci (NIDS), wykrywanie włamań do hosta (HIDS) oraz wykrywanie i reagowanie na punkty końcowe (EDR).

Kluczowe cechy

- Wykrywanie botnetów w czasie rzeczywistym

- Identyfikacja ruchu C&C (command and control)

- Wykrywanie zaawansowanych zagrożeń (APT)

- Zgodność z standardami takimi jak RODO, PCI DSS, HIPAA, SOC 2 i ISO 27001

- Sygnatury IDS dla sieci i hostów

- Scentralizowane gromadzenie danych o zdarzeniach i logach

- Wykrywanie eksfiltracji danych

- Monitorowanie środowisk chmurowych i lokalnych z jednego panelu (AWS, Microsoft Azure, Microsoft Hyper-V i VMWare)

Ceny rozwiązania zaczynają się od 1075 USD miesięcznie za podstawowy plan. Potencjalni klienci mogą skorzystać z 14-dniowego okresu próbnego, aby przetestować możliwości narzędzia.

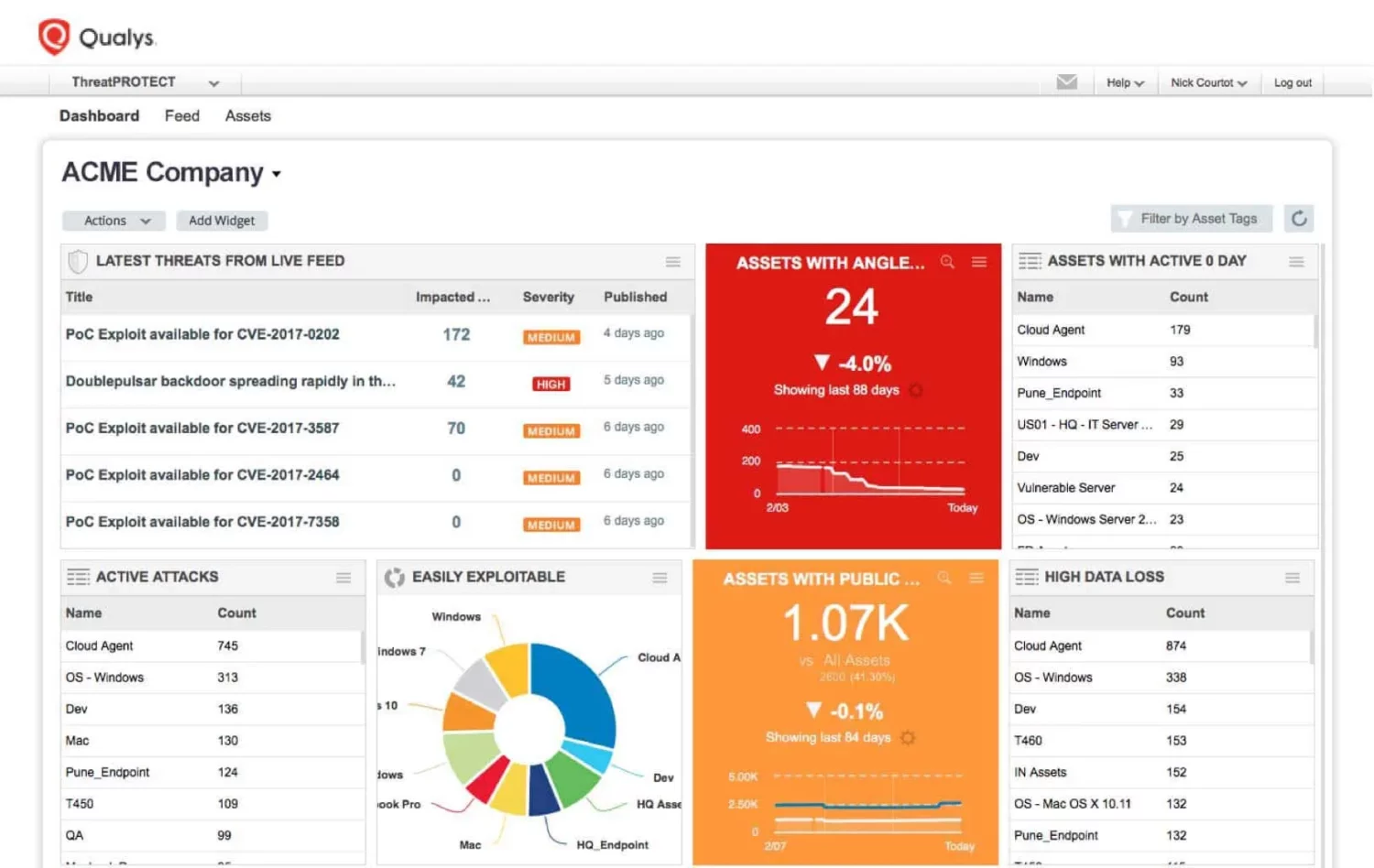

Qualys Ochrona przed zagrożeniami

Qualys Threat Protection to usługa chmurowa oferująca zaawansowaną ochronę przed zagrożeniami i możliwości reagowania. Dostarcza aktualnych informacji o lukach w zabezpieczeniach, koreluje wyniki skanowania z danymi z Qualys i źródeł zewnętrznych, a także analizuje informacje o zagrożeniach zewnętrznych.

Qualys Threat Protection umożliwia tworzenie niestandardowych pulpitów nawigacyjnych z wykorzystaniem widgetów i zapytań, a także sortowanie i filtrowanie wyników wyszukiwania.

Kluczowe cechy

- Scentralizowany panel sterowania i wizualizacji

- Dostarcza na bieżąco informacje o lukach

- RTI (Real-time threat intelligence) dla ataków zero-day, publicznych exploitów, aktywnych ataków i innych zagrożeń

- Wyszukiwarka umożliwiająca wyszukiwanie określonych zasobów i luk poprzez tworzenie zapytań

- Ciągła korelacja informacji o zagrożeniach z lukami i inwentarzem zasobów IT

Firma oferuje 30-dniowy okres próbny, umożliwiający przetestowanie narzędzia przed podjęciem decyzji o zakupie.

SOCRadar

SOCRadar to platforma SaaS określana jako Extended Threat Intelligence (XTI). Łączy zarządzanie zewnętrzną powierzchnią ataku (EASM), cyfrowe usługi ochrony przed ryzykiem (DRPS) oraz analizę zagrożeń cybernetycznych (CTI).

Platforma wzmacnia bezpieczeństwo organizacji poprzez dostarczanie informacji o jej infrastrukturze, sieci i zasobach danych. Obejmuje analizę zagrożeń w czasie rzeczywistym, automatyczne skanowanie głębokiej i ciemnej sieci oraz zintegrowane reagowanie na incydenty.

Kluczowe cechy

- Integracja z innymi narzędziami bezpieczeństwa (SOAR, EDR, MDR, XDR, SIEM)

- Dostęp do ponad 150 źródeł danych

- Informacje o różnorodnych zagrożeniach (złośliwe oprogramowanie, botnety, ransomware, phishing, DDoS, itp.)

- Monitoring branżowy i regionalny

- Mapowanie MITRE ATT&CK

- Dostęp do ponad 6000 list combo (dane logowania, karty kredytowe)

- Monitorowanie głębokiej i ciemnej sieci

- Wykrywanie naruszonych poświadczeń

SOCRadar oferuje dwie edycje: CTI4SOC (analiza zagrożeń dla zespołów SOC) i rozszerzoną analizę zagrożeń (XTI). Oba plany dostępne są w wersji bezpłatnej i płatnej, przy czym plan CTI4SOC zaczyna się od 9 999 USD rocznie.

Menedżer zdarzeń bezpieczeństwa Solarwinds

SolarWinds Security Event Manager to platforma SIEM, która gromadzi, normalizuje i koreluje dane z ponad 100 gotowych konektorów, w tym urządzeń i aplikacji sieciowych.

SEM umożliwia skuteczne zarządzanie i monitorowanie zasad bezpieczeństwa. Analizuje logi w czasie rzeczywistym, informując o potencjalnych problemach, zanim dojdzie do poważnych szkód.

Kluczowe cechy

- Całodobowe monitorowanie infrastruktury

- 100 gotowych konektorów (Atlassian JIRA, Cisco, Microsoft, IBM, Linux i inne)

- Automatyzacja zarządzania ryzykiem braku zgodności

- Monitorowanie integralności plików

- Gromadzenie logów, korelacja zdarzeń i monitorowanie list zagrożeń

- Ponad 700 wbudowanych reguł korelacji

- Eksport raportów w formatach PDF i CSV

Solarwinds Security Event Manager oferuje 30-dniowy okres próbny oraz dwie opcje licencjonowania: subskrypcję (od 2877 USD) i licencję wieczystą (od 5607 USD). Narzędzie licencjonowane jest w zależności od liczby węzłów wysyłających logi.

Tenable.sc

Tenable.sc, bazujący na technologii Nessus, to platforma do zarządzania lukami w zabezpieczeniach. Zapewnia wgląd w stan bezpieczeństwa organizacji, analizuje trendy luk, umożliwia ustalanie priorytetów i podejmowanie działań naprawczych.

Rodzina produktów Tenable.sc pomaga w identyfikowaniu, analizowaniu i usuwaniu luk w celu ochrony systemów i danych.

Kluczowe cechy

- Zgodność ze standardami takimi jak CERT, NIST, DISA STIG, PCI DSS i HIPAA

- Pasywne wykrywanie zasobów (serwery, komputery, laptopy, urządzenia sieciowe, itp.)

- Aktualizacje dotyczące kontroli luk i testów porównawczych konfiguracji od zespołu badawczego Tenable

- Biblioteka zawierająca ponad 67 000 luk i zagrożeń (CVE)

- Wykrywanie botnetów i ruchu C&C w czasie rzeczywistym

- Centralny panel do zarządzania siecią

Tenable.sc licencjonowany jest rocznie, a licencja zaczyna się od 5 364,25 USD za zasób. Zakup licencji wieloletniej pozwala na uzyskanie oszczędności.

Podsumowanie

Niniejszy przewodnik przedstawia charakterystykę siedmiu platform analizy zagrożeń. Najlepszy wybór zależy od indywidualnych potrzeb i preferencji organizacji. Zachęcamy do przetestowania wersji demonstracyjnych lub darmowych okresów próbnych, aby sprawdzić, czy dane narzędzie spełnia wymagania firmy. Ważne jest także, aby upewnić się, że wybrana platforma oferuje wsparcie wysokiej jakości i regularnie aktualizuje swoje źródła zagrożeń.

Następnie warto również zapoznać się z narzędziami do symulacji cyberataków.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.