Możesz chronić poufne dane swojej firmy i klientów poprzez pseudonimizację, anonimizację i deidentyfikację za pomocą tych najlepszych narzędzi do maskowania danych.

W firmach cyfrowych i skoncentrowanych na danych istnieją różne fazy, w których strony trzecie uzyskują dostęp do danych klientów lub danych biznesowych. Nie można tak po prostu pominąć danych z raportów lub wyświetlaczy użytkownika. Nie możesz też podać oryginalnych danych. Tutaj maskowanie danych odgrywa ważną rolę w ochronie prawdziwych danych poprzez zastąpienie wyświetlanych danych nierealistycznymi danymi.

Twoi pracownicy, dostawcy i klienci mogą z łatwością obsługiwać te zestawy danych, nie znając prawdziwych rzeczy, takich jak marża zysku firmy z niektórych sprzedaży lub dane kart kredytowych klientów. Znajdź poniżej listę kilku wybranych narzędzi do maskowania danych.

Spis treści:

Dlaczego maskowanie danych jest niezbędne?

Oto dlaczego odnoszące sukcesy i czujne organizacje stosują maskowanie danych:

- Wyeliminuj ryzyko kradzieży lub infiltracji danych podczas przesyłania danych do chmury.

- Nie pozwól, aby konkurencja nauczyła się Twoich taktyk biznesowych, takich jak marża zysku, liczba użytkowników itp.

- Maskowanie danych umożliwia powstrzymanie niewłaściwego lub niezamówionego wykorzystania danych klientów przez pracowników, kontrahentów lub dostawców.

- Możesz swobodnie udostępniać zamaskowane dane stażystom, programistom, projektantom, twórcom treści i opinii publicznej w celach biznesowych.

Jak wykonać maskowanie danych?

Poniżej znajdziesz sposoby stosowane przez firmy podczas maskowania danych:

# 1. Pseudonimizacja

Uniemożliwia identyfikację użytkownika poprzez łączenie różnych fragmentów danych. Musisz usunąć dane osobowe i zastąpić je niepowiązanymi nazwiskami, datami urodzenia itp.

#2. Tasowanie i zastępowanie danych

W tym procesie zastępujesz i tasujesz dane przy użyciu danych giełdowych, takich jak nazwy giełdowe z Internetu, numery SSN giełdowe itp. Chociaż zestaw danych nadal wygląda realistycznie i użytecznie, osoby atakujące nie mogą wykorzystać danych do wyrządzenia szkody Twojej firmie.

#3. Pokaż wartość pustą

Możesz zaprogramować swoje bazy danych, arkusze programu Excel, tabele danych witryn internetowych, dane w chmurze itp., aby zestawy danych wyświetlały tekst Null, gdy nieupoważniona osoba uzyska dostęp do danych.

#4. Zmiana oryginalnych wartości

Tutaj możesz po prostu zastosować operatory matematyczne, takie jak mnożenie, dzielenie, odejmowanie itp., Aby zmienić wartości liczbowe za pomocą wzorca logicznego. Musisz wybrać trudny wzór, aby inni nie mogli rozszyfrować oryginalnych wartości. Samodzielne wdrożenie takich wzorców jest trudne, dlatego musisz użyć dowolnego narzędzia wymienionego w tym artykule.

Funkcje, których należy szukać w narzędziu do maskowania danych

Kupując narzędzie do maskowania danych, zwróć uwagę na następujące niezbędne funkcje:

- Narzędzia oparte na międzynarodowych standardach, które automatycznie maskują dane zgodnie z konwencjami, takimi jak HIPAA, CCPA, RODO itp.

- Narzędzie powinno automatycznie wyszukiwać dane osobowe i wrażliwe ze zbioru danych oraz stosować wstępnie skonfigurowaną strategię maskowania danych.

- Idealne narzędzie do maskowania danych powinno umożliwiać łączenie różnych źródeł danych, takich jak otwarte zbiory danych i źródła premium.

- Powinny istnieć trudne algorytmy szyfrowania, aby nikt nie mógł odtworzyć zamaskowanych danych do ich oryginalnych wartości, z wyjątkiem narzędzia używanego do maskowania danych.

- Powinien oferować dane testowe specyficzne dla biznesu, dane fikcyjne, ale realistyczne itp. Zamiast oryginalnych nagłówków kolumn, nagłówków wierszy, wartości itp. W ten sposób produkt końcowy będzie dobry do celów badawczo-rozwojowych.

- Zamaskowane dane nie powinny być przydatne dla konkurencji ani hakerów.

Poznaj narzędzia do maskowania danych, które Twoja firma powinna wypróbować już teraz:

Delphix

Delphix to rozwiązanie do maskowania danych i zapewniania zgodności, które może automatycznie lokalizować poufne informacje i je maskować. Niezależnie od tego, czy jest to nazwa klienta, adres e-mail czy numer karty kredytowej, może znaleźć 30 rodzajów krytycznych danych z różnych źródeł, takich jak relacyjne bazy danych i pliki.

Rozwiązanie oferuje ponad 50 gotowych zestawów profili definiujących niestandardowe wyrażenia profilowania. Aby uruchomić algorytmy maskowania, nie musisz znać się na kodowaniu. Może zachować integralność referencyjną w obrębie i między źródłami danych, jednocześnie generując realistyczne wartości. Delphix umożliwia również łatwe dostosowywanie ram algorytmów; w razie potrzeby można zdefiniować nowe algorytmy.

Jakość zamaskowanych danych jest zachowywana w stanie pełnej funkcjonalności, dzięki czemu można ich używać do programowania, testowania i analizowania. Firmy, które muszą przestrzegać standardów i przepisów, takich jak RODO, HIPAA i CCPA, mogą korzystać z tej platformy do tokenizacji danych i nieodwracalnego maskowania. Ponadto umożliwia definiowanie i stosowanie spójnych zasad maskowania w celu wyeliminowania zagrożeń w środowiskach nieprodukcyjnych.

K2View

Jeśli szukasz narzędzia do maskowania danych w celu ochrony dużej ilości wrażliwych danych, K2View jest właściwym rozwiązaniem dla Ciebie. Implementuje podejście oparte na danych, które skraca czas i koszty wdrażania, jednocześnie eliminując złożoność na poziomie przedsiębiorstwa.

Anonimizacja wrażliwych danych poszczególnych podmiotów podczas przesyłania chroni dane osobowe przed naruszeniem bezpieczeństwa i zachowuje relacyjną spójność zamaskowanych danych. To rozwiązanie pomaga również zachować zgodność ze standardami ochrony danych, w tym RODO, CCPA/CPRA, HIPAA, LGPD i PCI DSS.

Wykorzystuje funkcje automatycznego wykrywania i katalogu danych do klasyfikowania i mapowania wrażliwych danych. Możesz także przeprowadzić wyszukiwanie na poziomie szczegółowym pod względem plików bazy danych i metadanych. K2View pozwala również na zastosowanie setek gotowych funkcji maskujących, takich jak zastępowanie, losowanie, tasowanie, szyfrowanie, przełączanie, zerowanie i redakcja.

Ponadto obsługuje integrację ze źródłami danych lub technologią, niezależnie od tego, czy znajdują się one lokalnie, czy w chmurze. Możesz połączyć to rozwiązanie z relacyjnymi bazami danych, starszymi systemami, NoSQL, dokumentami XML, kolejkami komunikatów i plikami płaskimi, aby zamaskować dane z integralnością referencyjną.

bierny

Accutive oferuje użyteczną gamę solidnych narzędzi do maskowania danych, które nie tylko zapewniają bezpieczeństwo krytycznych danych, ale także zachowują ich przydatność dla różnych krytycznych funkcji biznesowych. To lokalne rozwiązanie zapewnia, że zamaskowane informacje wyglądają jak prawdziwe informacje, zachowując wymyślone wartości pól danych i właściwości we wszystkich źródłach danych.

Obsługuje migrację danych ze źródeł takich jak Oracle, DB2, SQLServer, XML, MySQL i pliki płaskie do wybranych miejsc docelowych. Możesz także przechowywać zamaskowane dane w MySQL, SQLServer, PostgreSQL i innych bazach danych. To wieloplatformowe oprogramowanie może być używane w systemach Linux, Unix, Windows i różnych usługach w chmurze.

Accutive oferuje również wysoce funkcjonalny pulpit nawigacyjny, który pozwala zobaczyć ostatnią aktywność, aktywne połączenia, graficzne wyniki maskowania danych i postęp zadań. Szczegółowe raporty, wgląd w wydajność, zintegrowane zarządzanie kontem, katalog logowania i kompatybilność z uwierzytelnianiem wieloskładnikowym to tylko niektóre inne cechy tego rozwiązania, o których warto wspomnieć.

Informatyka

Dzięki maskowaniu danych w chmurze Informatica możesz łatwo chronić prywatność danych swoich klientów. Pomaga w osiąganiu celów zgodności organizacyjnej w zakresie bezpiecznego postępowania z danymi i zarządzania bezpieczeństwem danych. Możesz go używać do anonimizacji i deidentyfikacji poufnych danych w celu bezpiecznego korzystania z danych do testowania, programowania, analizy danych, łańcuchów dostaw i programów obsługi klienta.

Ta platforma zapewnia elastyczne, skoncentrowane na danych zabezpieczenia we wszystkich złożonych środowiskach, z których korzysta Twoja organizacja. Możesz użyć tego rozwiązania do ochrony danych w natywnej chmurze i zarządzania danymi. Robiąc to wszystko, Informatica utrzymuje kontekst danych i integralność referencyjną w celu zwiększenia bezpieczeństwa i zgodności użytkowania.

Maskuje wszystkie dane osobowe, w tym użytkowników, lokalizacje, daty urodzenia i role, z dużej ilości danych z różnych lokalizacji i baz danych. Rozwiązanie obsługuje szeroką łączność między bazami danych, aplikacjami i komputerami mainframe. Zmniejsza również ryzyko utraty danych lub ich niewłaściwego wykorzystania.

Cicho-cicho

Współczesnym firmom trudno jest zachować zgodność z publicznymi i regulacyjnymi wymogami dotyczącymi prywatności. Masz jednak rozwiązanie Hush-Hush, które pomoże Ci w maskowaniu danych osobowych. Możesz użyć tego oprogramowania do zlokalizowania poufnych danych w bazie danych organizacji i sklasyfikowania ich w celu anonimizacji.

Podczas maskowania danych spełnia standardy RODO, HIPAA/HITECH, CCPA, GLBA. Hush-Hush wykorzystuje nawet komponenty oparte na regułach do kompleksowej konfiguracji i bezpiecznej anonimizacji danych. Zapewnia również gotowe rozwiązania do maskowania bezpośrednich i pośrednich identyfikatorów za pomocą stałych i ogólnych algorytmów.

Co więcej, rozwiązanie może działać lokalnie oraz w chmurze. Możesz również zintegrować go z natywnym serwerem SQL SSIS, Biztalk i kodem za pomocą API. Dzięki temu rozwiązaniu możesz wykonywać zadania anonimizacji danych zgodnie z harmonogramem lub ad-hoc. Tworzy również raporty ścieżki audytu dla różnych zgodności z przepisami, takimi jak RODO, CCPA i HITECH.

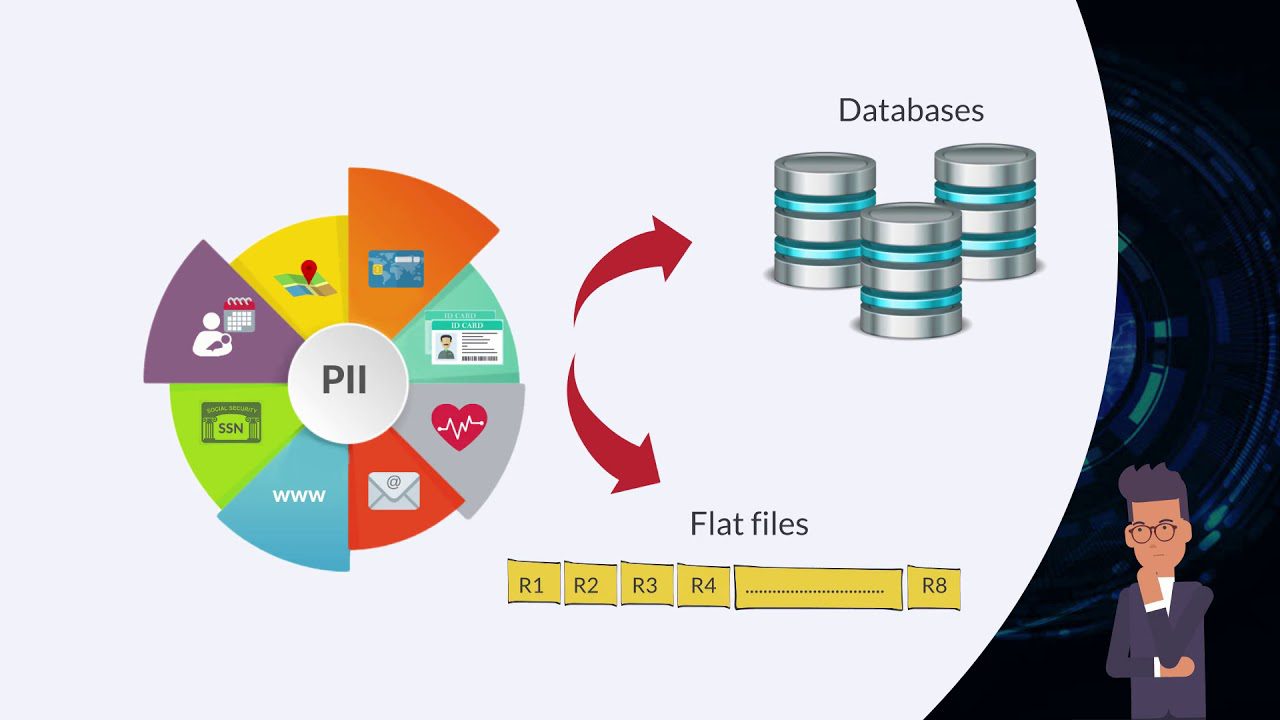

DataZense

Czy chcesz, aby Twoje dane były bezpieczne i zgodne z przepisami? Wybierz dataZense, rozwiązanie do maskowania danych do ochrony wrażliwych danych. Narzędzia udostępniane przez tę platformę pomagają w profilowaniu danych, zapobieganiu utracie danych, naprawie i zarządzaniu danymi. Może profilować dane ustrukturyzowane i nieustrukturyzowane, więc nie musisz się martwić o źródła danych.

Rozwiązanie wykonuje profilowanie danych na poziomie kolumn, aby bez wysiłku identyfikować dane osobowe i wrażliwe z bazy danych. Istnieje również proces walidacji biznesowej, który pomaga w przeglądaniu i zatwierdzaniu danych jako wrażliwych. dataZense zapobiega również nieautoryzowanemu dostępowi do danych lub ich niewłaściwemu wykorzystaniu poprzez maskowanie, szyfrowanie lub szyfrowanie danych.

Dostęp do tej platformy opartej na chmurze można uzyskać z dowolnego miejsca w dogodnym czasie. Obsługuje również RODO, CCPA, OIOO oraz inne przepisy i standardy dotyczące prywatności. Ta skalowalna platforma zapewnia stałą ochronę, ale pozwala płacić tylko za zamaskowane dane.

Dzięki narzędziom dataZense PII do wykrywania danych osobowych organizacje mogą chronić poufne informacje i przestrzegać przepisów.

Zasłona danych

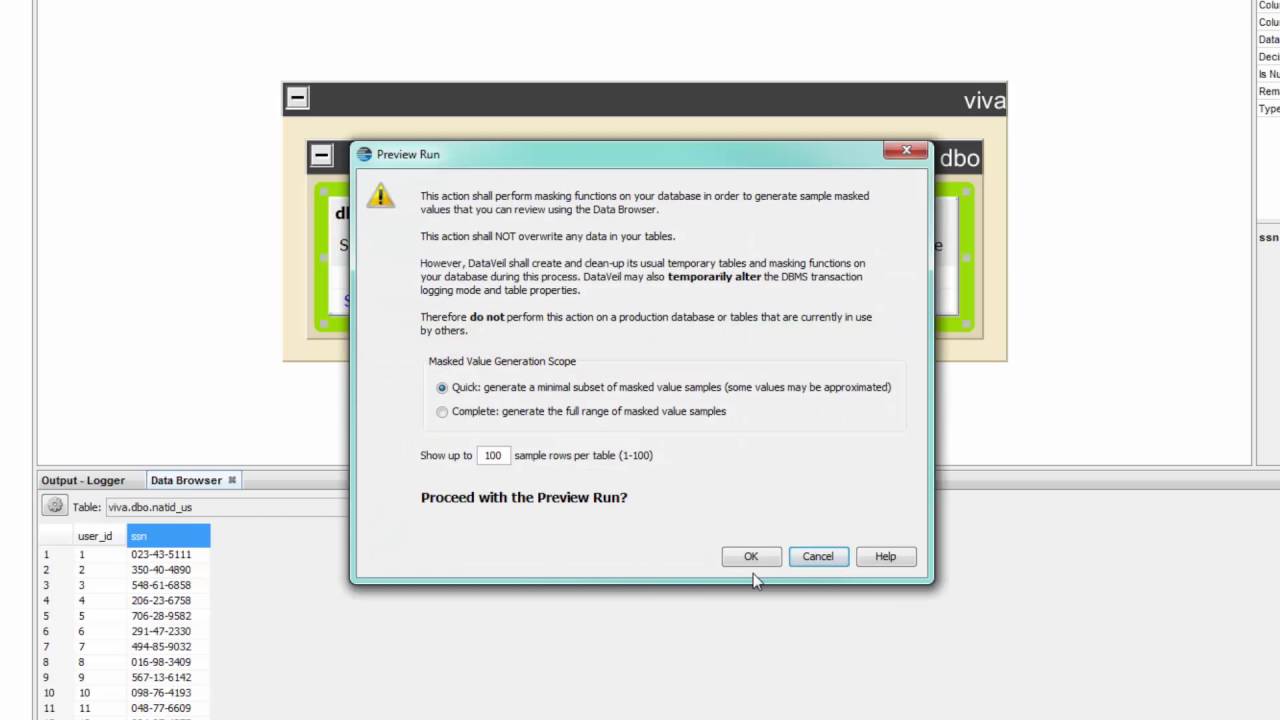

DataVeil oferuje dwa potężne narzędzia do maskowania danych o nazwach DataVeil i FileMasker. Pierwsze narzędzie maskuje poufne dane w różnych bazach danych SQL, drugie trwale maskuje dane z plików. Narzędzia te maskują wszystkie poufne dane, takie jak nazwiska, adresy, numery kontaktowe i numery kart kredytowych, za pomocą fikcyjnych informacji, które będą wyglądać na prawdziwe.

Ponieważ maskowanie przekształca dane w coś, co nie jest wrażliwe, organizacje mogą je wykorzystywać do testowania, opracowywania, szkolenia, outsourcingu, analizy danych i wsparcia. Ponieważ przepisy dotyczące bezpieczeństwa danych i prywatności na całym świecie stają się coraz bardziej rygorystyczne, możesz użyć tego rozwiązania, aby zachować zgodność z RODO, HIPAA i PCI.

Podczas maskowania zachowuje właściwości statystyczne i składniowe pierwotnie pozyskanych danych, dostarczając znaczących i odpowiednich zamaskowanych danych. Zachowuje nawet format poszczególnych znaków obecnych w wartości wrażliwej, takiej jak alfabet, cyfra i znak specjalny. W ten sposób możesz korzystać z danych bez martwienia się o testowanie, rozwój, analizę danych, szkolenia, wsparcie i outsourcing.

bez zmian

Jeśli chodzi o dynamiczne maskowanie danych i kontrolę prywatności, Immuta może być idealnym wyborem. W czasie zapytania ukrywa poufne wartości poprzez modyfikację bez zmiany oryginalnych danych. W pakiecie do kontroli bezpieczeństwa i prywatności można określić politykę kontroli dostępu opartą na atrybutach. W przypadku języka zasad możesz wybrać pisanie kodem lub zwykłym językiem.

Oferuje również ponad 60 gotowych kontroli bezpieczeństwa i prywatności, z których możesz wybrać dowolną, aby chronić poufne dane. Możesz również dynamicznie stosować te kontrolki w czasie zapytania dla różnych typów maskowania danych, w tym anonimizacji, pseudonimizacji, minimalizacji i zaciemniania.

Te dynamiczne zasady umożliwiają natychmiastowy dostęp do autoryzowanych danych z dowolnego notebooka, narzędzia BI lub środowiska roboczego. W Immuta możesz zautomatyzować proces ograniczeń dostępu z różnymi warunkami, takimi jak dane demograficzne użytkowników, okna czasowe, dane sąsiednich komórek lub dane tabeli referencyjnej.

Przede wszystkim zmniejsza obciążenie inżynieryjne i umożliwia natychmiastowy dostęp do zamaskowanych danych. To oprogramowanie zmniejsza również ryzyko naruszenia danych, chroni reputację organizacji, umożliwia bezpieczne udostępnianie danych i zwiększa produktywność zespołu.

IRI FieldShield

Martwisz się, że zarządzanie dużą ilością danych jest zagrożone? IRI FieldShield to niezawodne rozwiązanie do maskowania danych dla wszelkiego rodzaju organizacji. Firmy korzystające z tego oprogramowania mogą przeprowadzać centralną klasyfikację danych osobowych, lokalizować dane z dowolnego miejsca na świecie i automatycznie je maskować.

Może również zachować integralność referencyjną, gdy używa szyfrowania, pseudonimizacji, redakcji i podejść do środowisk produkcyjnych i testowych. Możesz bezproblemowo anonimizować dane zgodnie z RODO, CIPSEA, HIPAA, DPA, PCI, FERPA, GLBA, POPI i innymi przepisami.

IRI FieldShield obsługuje maskowanie danych generowanych w każdym źródle, w tym w relacyjnych bazach danych, bazach danych NoSQL, plikach płaskich, komputerach mainframe, arkuszach kalkulacyjnych Excel, plikach indeksowych, adresach URL, plikach częściowo ustrukturyzowanych i plikach bez struktury. Jego funkcje można wykorzystać do profilowania i deidentyfikacji danych w spoczynku oraz zabezpieczania danych w ruchu. Jeśli jesteś zainteresowany, możesz zarezerwować demo na żywo, aby zobaczyć, jak to działa.

Ostatnie słowa

Nie należy ignorować wymagań dotyczących redagowania lub szyfrowania danych określonych w różnych międzynarodowych i lokalnych standardach dotyczących prywatności i bezpieczeństwa danych.

Maskowanie oryginalnych danych biznesowych i danych użytkowników pomaga zachować zgodność z różnymi przepisami, takimi jak RODO, HIPAA itp. Są to więc niezawodne i popularne narzędzia do maskowania danych, których można używać w operacjach biznesowych skoncentrowanych na danych.

Następnie sprawdź platformy ochrony danych w chmurze, aby Twoje dane były elastyczne i bezpieczne.