Inżynieria odwrotna to proces analizy produktu lub systemu w celu zrozumienia jego projektu, wewnętrznego działania i funkcjonalności.

Inżynieria odwrotna jest często stosowana w celu lepszego zrozumienia produktu lub systemu w celu jego ulepszenia, stworzenia konkurencyjnych produktów lub systemów lub zidentyfikowania i naprawienia wad lub luk w zabezpieczeniach.

Jest powszechnie stosowany w takich dziedzinach, jak tworzenie oprogramowania, produkcja i bezpieczeństwo. Jednak inżynieria wsteczna może być również wykorzystywana do złośliwych celów, takich jak kradzież tajemnic handlowych lub tworzenie podrobionych produktów. Z tego powodu inżynieria odwrotna jest często regulowana prawami regulującymi własność intelektualną i tajemnice handlowe.

Aby stać się biegłym w inżynierii odwrotnej, specjalista ds. Bezpieczeństwa powinien dobrze rozumieć informatykę i programowanie, a także doświadczenie w zakresie narzędzi i technik powszechnie stosowanych w inżynierii odwrotnej, takich jak deasemblery i debuggery.

Spis treści:

Jak działa inżynieria wsteczna?

Inżynieria odwrotna to proces analizy systemu w celu zrozumienia jego komponentów, funkcji i operacji, aby zrozumieć, jak działa lub stworzyć jego kopię lub imitację.

Inżynieria wsteczna jest cennym mechanizmem do różnych celów, w tym zrozumienia funkcjonalności systemu, identyfikacji słabych punktów lub luk w systemie, tworzenia kompatybilnych lub alternatywnych wersji systemu oraz ulepszania oryginalnego projektu.

Proces inżynierii odwrotnej zwykle obejmuje demontaż systemu lub urządzenia w celu zrozumienia jego komponentów i ich dopasowania. Może to obejmować rozbieranie urządzeń fizycznych lub analizę kodu i struktury systemów oprogramowania.

Po rozłożeniu systemu poszczególne komponenty są badane i analizowane w celu zrozumienia ich funkcji i sposobu, w jaki współpracują ze sobą, aby umożliwić funkcjonowanie całego systemu.

Jednak ważne jest, aby szanować prawa własności intelektualnej innych osób podczas korzystania z inżynierii wstecznej i wykorzystywać ją wyłącznie do celów prawnych i etycznych.

Cel inżynierii wstecznej w bezpieczeństwie

Celem inżynierii wstecznej w bezpieczeństwie jest identyfikacja i ograniczenie potencjalnych luk w zabezpieczeniach produktu lub systemu. Zwykle odbywa się to poprzez zbadanie projektu, kodu lub komponentów produktu lub systemu, aby zrozumieć, jak to działa i zidentyfikować potencjalne słabości.

Na przykład badacz bezpieczeństwa może wykorzystać inżynierię odwrotną do zbadania projektu aplikacji w celu zidentyfikowania wszelkich potencjalnych luk, które mogłyby zostać wykorzystane przez atakujących. Może to obejmować badanie kodu aplikacji, analizę komunikacji sieciowej lub badanie interakcji z innymi systemami lub komponentami.

Po zidentyfikowaniu potencjalnych luk w zabezpieczeniach badacz ds. bezpieczeństwa może następnie pracować nad opracowaniem rozwiązań ograniczających te luki, na przykład poprzez łatanie kodu aplikacji lub wdrażanie dodatkowych środków bezpieczeństwa. Może to pomóc poprawić ogólne bezpieczeństwo produktu lub systemu i chronić je przed potencjalnymi atakami.

Etapy inżynierii odwrotnej

Inżynieria odwrotna zazwyczaj obejmuje następujące kroki:

Zacznijmy od najlepszych narzędzi do inżynierii wstecznej.

Ghidra

Ghidra to bezpłatny pakiet narzędzi do inżynierii wstecznej (SRE) oprogramowania typu open source opracowany przez Agencję Bezpieczeństwa Narodowego (NSA). Służy do dezasemblacji, dekompilacji i analizy kodu binarnego.

Ghidra została zaprojektowana jako solidne i skalowalne narzędzie SRE i jest używana zarówno przez agencje rządowe, jak i szerszą społeczność SRE. Narzędzie to zostało udostępnione publicznie w 2019 roku i można je pobrać i używać za darmo.

Posiada przyjazny dla użytkownika interfejs i modułową konstrukcję, która pozwala użytkownikom dostosować narzędzie do swoich konkretnych potrzeb.

Dodatkowo Ghidra zawiera dekompilator, który może konwertować kod asemblera na język wyższego poziomu, taki jak C lub Java, co może ułatwić zrozumienie funkcjonalności pliku binarnego.

Androguard

Androguard to zestaw narzędzi typu open source do cofania i analizowania aplikacji na Androida. Jest napisany w języku Python i może być używany do analizowania struktury i zachowania aplikacji na Androida.

Androguard zawiera różnorodne narzędzia do przeprowadzania różnych rodzajów analiz, w tym deasemblacji, dekompilacji i rozjaśniania aplikacji na Androida. Może służyć do analizy kodu aplikacji, wydobywania jej zasobów i identyfikowania potencjalnych luk w zabezpieczeniach.

Androguard jest powszechnie używany przez badaczy i specjalistów ds. bezpieczeństwa do analizowania bezpieczeństwa aplikacji na Androida.

Oferuje różnorodne funkcje inżynierii odwrotnej, w tym obsługę wielu formatów plików, możliwość wykonywania analiz statycznych i dynamicznych oraz integrację z innymi narzędziami, takimi jak IDA Pro i radare2.

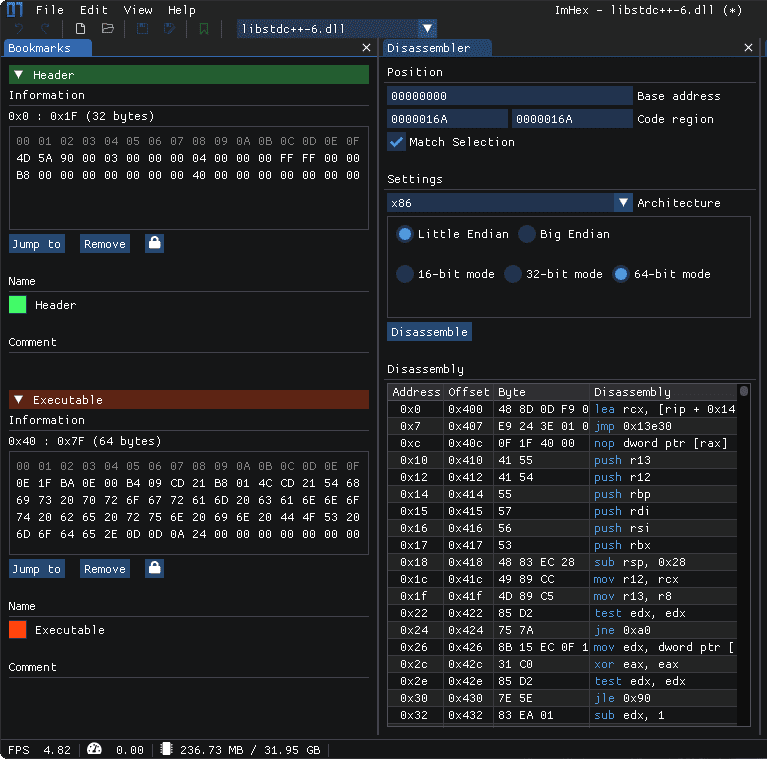

ImHex

ImHex to edytor szesnastkowy, który jest rodzajem oprogramowania, które pozwala użytkownikom przeglądać i edytować surowe dane binarne pliku. Edytory szesnastkowe są często używane przez programistów, badaczy bezpieczeństwa i innych użytkowników technicznych do badania zawartości pliku na niskim poziomie. Są szczególnie przydatne do analizowania plików w formacie binarnym, takich jak pliki wykonywalne lub inne rodzaje skompilowanego kodu.

ImHex to darmowy edytor szesnastkowy typu open source, który jest dostępny dla systemów Windows i Linux. Posiada przyjazny dla użytkownika interfejs i różnorodne funkcje, które ułatwiają korzystanie z niego.

Niektóre z kluczowych funkcji ImHex obejmują obsługę dużych plików, elastyczną funkcję wyszukiwania i zastępowania oraz możliwość porównywania plików obok siebie. ImHex pozwala również użytkownikom definiować własne typy danych, co może być przydatne do badania określonych typów danych w pliku.

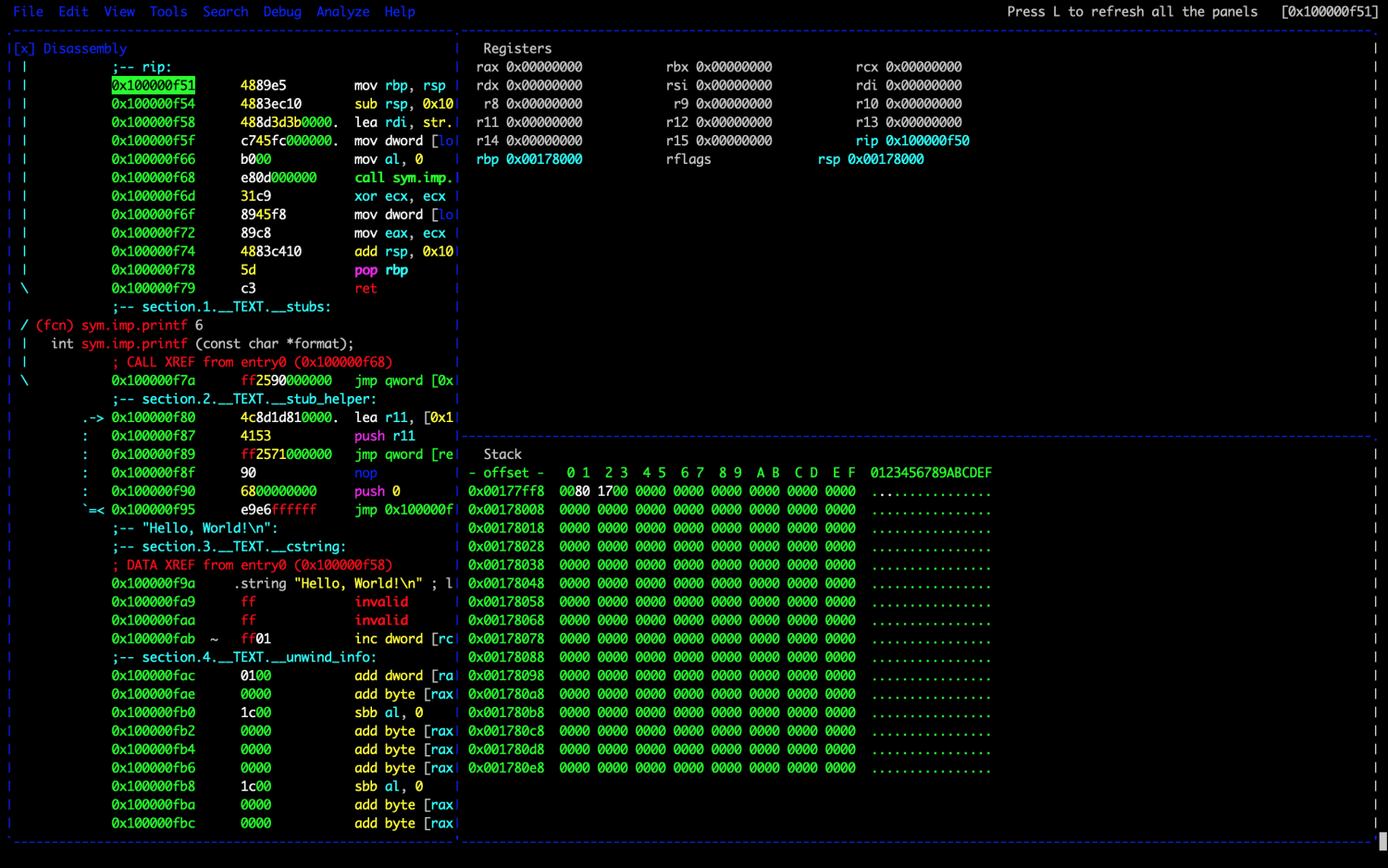

Radare2

Radare2 to platforma inżynierii wstecznej typu open source, która służy do dezasemblacji, analizowania i debugowania plików binarnych. Jest napisany w C i jest dostępny dla szerokiej gamy platform, w tym Windows, Linux i macOS.

To narzędzie jest szeroko stosowane przez badaczy bezpieczeństwa do różnych celów, w tym do inżynierii wstecznej, analizy podatności i kryminalistyki. Posiada interfejs wiersza poleceń i potężny silnik skryptowy, który pozwala użytkownikom automatyzować złożone zadania i rozszerzać możliwości narzędzia.

Radare2 zawiera również dezasembler, którego można użyć do konwersji kodu binarnego na instrukcje asemblera czytelne dla człowieka, co ułatwia zrozumienie wewnętrznego działania pliku binarnego.

Oferuje różne funkcje inżynierii wstecznej, w tym obsługę wielu architektur i formatów plików, możliwość wykonywania analiz statycznych i dynamicznych oraz integrację z innymi narzędziami, takimi jak debuggery i deasemblery.

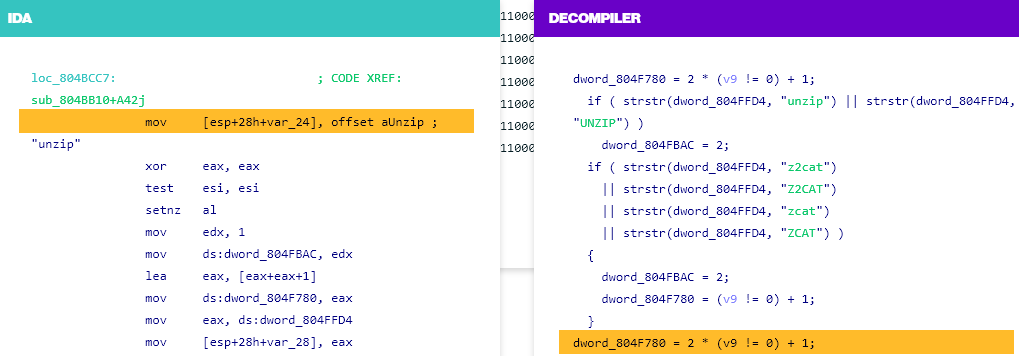

IDA Pro

IDA Pro (skrót od Interactive Disassembler Pro) to komercyjny deasembler i debugger, który jest powszechnie używany przez badaczy bezpieczeństwa do analizy skompilowanego kodu. Może być używany do inżynierii wstecznej plików wykonywalnych i innych plików binarnych.

Oferuje również szereg funkcji do analizy statycznej i dynamicznej, w tym obsługę wielu architektur i formatów plików, możliwość tworzenia i modyfikowania dezasemblacji oraz integrację z innymi narzędziami, takimi jak debuggery i dekompilatory.

IDA Pro obsługuje kompatybilność między platformami, a także oferuje graficzny interfejs użytkownika oraz język skryptowy do automatyzacji złożonych zadań. Jest uważany za jeden z najpotężniejszych i najbogatszych w funkcje deasemblerów, ale jest również znany ze stromej krzywej uczenia się i wysokiej ceny.

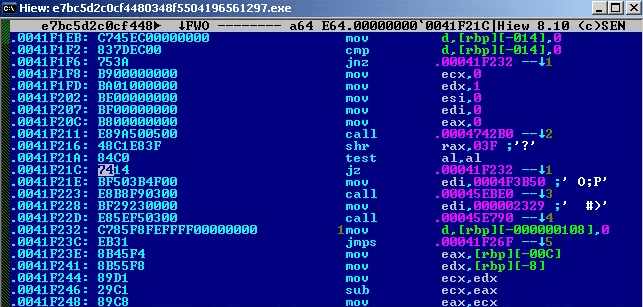

Cześć

Hiew to przeglądarka i edytor plików binarnych dla systemu Microsoft Windows. Jest to popularne narzędzie wśród programistów i badaczy bezpieczeństwa. Hiew pozwala użytkownikom przeglądać i edytować surowe dane pliku binarnego, a także rozkładać kod maszynowy na język asemblera.

Może być również używany do wyszukiwania wzorców lub ciągów znaków w pliku binarnym oraz do porównywania dwóch plików pod kątem różnic. Hiew nie jest open source i nie jest swobodnie dostępny, ale można go kupić na stronie internetowej jego twórcy.

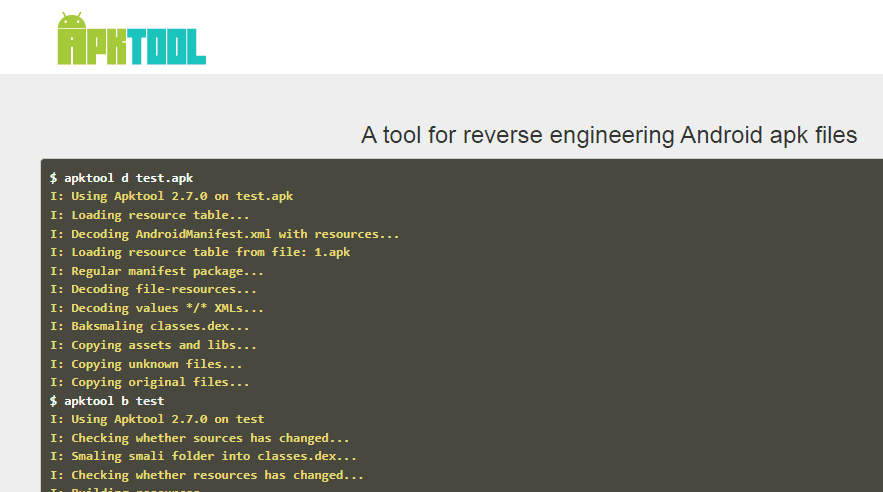

Apktool to bezpłatne narzędzie typu open source do inżynierii wstecznej plików apk systemu Android. Jest napisany w Javie i można go uruchomić na dowolnej platformie obsługującej Javę. Apktool pozwala użytkownikom zdekodować zasoby w pliku apk i odbudować aplikację z pewnymi modyfikacjami.

Jest powszechnie używany przez programistów i modderów Androida do dostosowywania aplikacji, a także przez badaczy bezpieczeństwa do przeprowadzania analizy statycznej aplikacji na Androida.

Może dekodować zasoby w pliku APK i tworzyć czytelną dla człowieka reprezentację kodu i zawartości aplikacji.

Apktool może być również używany do przeprowadzania analizy bezpieczeństwa aplikacji na Androida, ponieważ pozwala użytkownikom sprawdzać kod i zasoby aplikacji. Dzięki temu użytkownicy mogą modyfikować wygląd i zachowanie aplikacji.

Jednak ważne jest, aby użytkownicy szanowali prawa własności intelektualnej twórców aplikacji i używali Apktool wyłącznie do celów prawnych i etycznych.

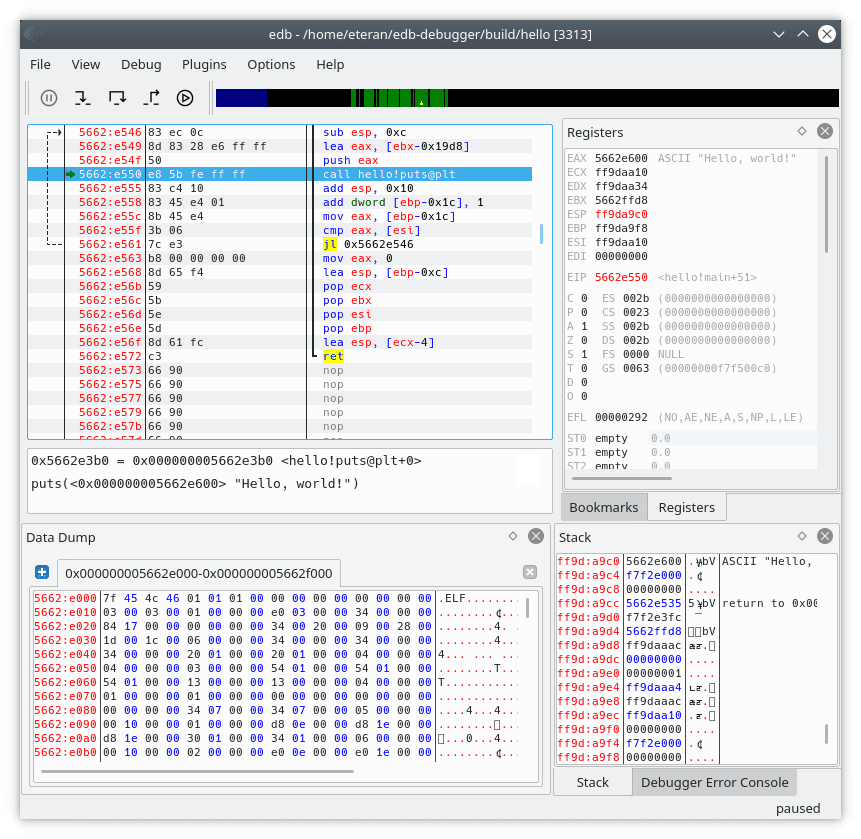

edb-debugger

EDB to darmowy debugger typu open source dla systemów Linux, Windows i macOS. Jest to potężne narzędzie, którego można używać do analizowania i debugowania szerokiej gamy plików wykonywalnych, w tym plików klas ELF, PE, Mach-O i Java.

EDB zawiera wiele funkcji, które czynią go cennym narzędziem do tworzenia oprogramowania i inżynierii wstecznej.

Jedną z kluczowych cech EDB jest jego przyjazny dla użytkownika interfejs, dzięki czemu jest łatwy w użyciu nawet dla tych, którzy dopiero zaczynają debugować. Zawiera różne widoki, takie jak widok dezasemblacji, mapa pamięci i widok rejestru, które dostarczają szczegółowych informacji o stanie debugowanego programu.

EDB pozwala także użytkownikom ustawiać punkty przerwania, przechodzić przez kod w jednym kroku i sprawdzać wartości zmiennych, ułatwiając analizę i debugowanie programów.

Ponadto EDB obsługuje różne architektury procesorów i systemy operacyjne, dzięki czemu jest wszechstronnym narzędziem, którego można używać na wielu platformach.

Jawa Snoop

JavaSnoop to narzędzie, które pozwala użytkownikom modyfikować zachowanie aplikacji Java w czasie wykonywania. Jest przeznaczony do testowania i analizy bezpieczeństwa oraz może być używany do identyfikowania i wykorzystywania luk w zabezpieczeniach aplikacji Java.

JavaSnoop działa poprzez dołączenie do uruchomionego procesu Java i wstrzyknięcie do niego kodu, umożliwiając użytkownikowi modyfikowanie zachowania aplikacji w locie. Może to być przydatne do identyfikowania i testowania bezpieczeństwa aplikacji Java.

JavaSnoop jest dostępny jako samodzielne narzędzie oraz jako wtyczka do popularnej platformy testowania bezpieczeństwa aplikacji internetowych Burp Suite. Jest napisany w Javie i można go uruchomić na dowolnej platformie obsługującej Javę, w tym Windows, Linux i macOS.

Niektóre z kluczowych funkcji JavaSnoop obejmują możliwość przechwytywania i modyfikowania wywołań metod, przeglądania i modyfikowania wartości zmiennych oraz definiowania niestandardowych haków w celu automatyzacji zadań.

Wniosek

Inżynieria wsteczna jest cenną umiejętnością dla specjalistów ds. bezpieczeństwa, ponieważ pozwala im zrozumieć projekt, wewnętrzne działanie i funkcjonalność produktu lub systemu w celu zidentyfikowania i złagodzenia potencjalnych luk lub wad.

Może to być szczególnie przydatne do identyfikowania i łagodzenia luk zero-day, które są nieznane producentowi lub programiście i nie zostały jeszcze załatane.

Inżynieria wsteczna może być wymagającą i złożoną umiejętnością do opanowania. Mimo to może być cennym narzędziem dla specjalistów ds. bezpieczeństwa, którzy chcą identyfikować i ograniczać potencjalne luki w aplikacjach i systemach.

Możesz być również zainteresowany poznaniem najlepszych analizatorów i narzędzi zbierających NetFlow dla Twojej sieci.