Narzędzia reagowania na incydenty mają kluczowe znaczenie dla umożliwienia organizacjom szybkiego identyfikowania i reagowania na cyberataki, exploity, złośliwe oprogramowanie oraz inne wewnętrzne i zewnętrzne zagrożenia bezpieczeństwa.

Zwykle narzędzia te współpracują z tradycyjnymi rozwiązaniami zabezpieczającymi, takimi jak antywirusy i zapory, analizując, ostrzegając, a czasem pomagając w powstrzymaniu ataków. W tym celu narzędzia zbierają informacje z dzienników systemów, punktów końcowych, systemów uwierzytelniania lub tożsamości oraz innych obszarów, w których oceniają systemy pod kątem podejrzanych działań i innych anomalii wskazujących na naruszenie lub naruszenie bezpieczeństwa.

Narzędzia pomagają automatycznie i szybko monitorować, identyfikować i rozwiązywać szeroki zakres problemów związanych z bezpieczeństwem, usprawniając w ten sposób procesy i eliminując potrzebę ręcznego wykonywania większości powtarzalnych zadań. Większość nowoczesnych narzędzi zapewnia wiele możliwości, w tym automatyczne wykrywanie i blokowanie zagrożeń, a jednocześnie ostrzeganie odpowiednich zespołów ds. bezpieczeństwa w celu dalszego zbadania problemu.

Zespoły bezpieczeństwa mogą korzystać z narzędzi w różnych obszarach w zależności od potrzeb organizacji. Może to być monitorowanie infrastruktury, punktów końcowych, sieci, zasobów, użytkowników i innych komponentów.

Wybór najlepszego narzędzia to wyzwanie dla wielu organizacji. Aby pomóc Ci w znalezieniu właściwego rozwiązania, poniżej znajduje się lista narzędzi reagowania na incydenty w celu identyfikacji, zapobiegania i reagowania na różne zagrożenia bezpieczeństwa i ataki skierowane na Twoje systemy teleinformatyczne.

Spis treści:

Zarządzaj silnikiem

The Analizator dziennika zdarzeń ManageEngine to narzędzie SIEM, które koncentruje się na analizie różnych dzienników i wydobywa z nich różne informacje o wydajności i bezpieczeństwie. Narzędzie, które idealnie jest serwerem logów, posiada funkcje analityczne, które mogą identyfikować i raportować nietypowe trendy w logach, takie jak te wynikające z nieautoryzowanego dostępu do systemów i zasobów IT organizacji.

Obszary docelowe obejmują kluczowe usługi i aplikacje, takie jak serwery WWW, serwery DHCP, bazy danych, kolejki wydruku, usługi poczty e-mail itp. Ponadto analizator ManageEngine, który działa zarówno w systemach Windows, jak i Linux, jest przydatny w potwierdzaniu zgodności ze standardami ochrony danych takie jak PCI, HIPPA, DSS, ISO 27001 i inne.

IBM QRadar

IBM QRadar SIEM to doskonałe narzędzie do wykrywania, które umożliwia zespołom ds. bezpieczeństwa zrozumienie zagrożeń i ustalenie priorytetów odpowiedzi. Qradar pobiera dane dotyczące zasobów, użytkowników, sieci, chmury i punktów końcowych, a następnie koreluje je z informacjami o zagrożeniach i lukach w zabezpieczeniach. Następnie stosuje zaawansowaną analitykę w celu wykrywania i śledzenia zagrożeń w miarę ich penetracji i rozprzestrzeniania się w systemach.

Rozwiązanie tworzy inteligentny wgląd w wykryte problemy z bezpieczeństwem. Pokazuje główną przyczynę problemów z bezpieczeństwem wraz z ich zakresem, umożliwiając w ten sposób zespołom bezpieczeństwa reagowanie, eliminowanie zagrożeń oraz szybkie zatrzymanie rozprzestrzeniania się i wpływu. Ogólnie rzecz biorąc, IBM QRadar to kompletne rozwiązanie analityczne z różnorodnymi funkcjami, w tym opcją modelowania ryzyka, która umożliwia zespołom ds. bezpieczeństwa symulowanie potencjalnych ataków.

IBM QRadar jest odpowiedni dla średnich i dużych firm i może być wdrażany jako oprogramowanie, sprzęt lub urządzenie wirtualne w środowisku lokalnym, w chmurze lub SaaS.

Inne funkcje obejmują

- Doskonałe filtrowanie w celu uzyskania pożądanych rezultatów

- Zaawansowana umiejętność polowania na zagrożenia

- Analiza Netflow

- Możliwość szybkiej analizy danych zbiorczych

- Odtwórz wyczyszczone lub utracone przestępstwa

- wykrywaj ukryte wątki

- Analiza zachowań użytkowników.

Słoneczne Wiatry

Słoneczne Wiatry ma rozbudowane możliwości zarządzania logami i raportowania, reagowanie na incydenty w czasie rzeczywistym. Może analizować i identyfikować exploity i zagrożenia w obszarach takich jak dzienniki zdarzeń systemu Windows, dzięki czemu umożliwia zespołom monitorowanie i eliminowanie zagrożeń.

Security Event Manager posiada proste w użyciu narzędzia do wizualizacji, które pozwalają użytkownikom łatwo zidentyfikować podejrzane działania lub anomalie. Posiada również szczegółowy i łatwy w użyciu pulpit nawigacyjny, a także wspaniałe wsparcie ze strony programistów.

Analizuje zdarzenia i dzienniki w celu wykrywania zagrożeń sieciowych na miejscu, SolarWinds ma również zautomatyzowaną reakcję na zagrożenia oprócz monitorowania dysków USB. Jego menedżer dzienników i zdarzeń ma zaawansowane filtrowanie i przekazywanie dzienników oraz opcje konsoli zdarzeń i zarządzania węzłami.

Główne funkcje obejmują

- Doskonała analiza kryminalistyczna

- Szybkie wykrywanie podejrzanej aktywności i zagrożeń

- Ciągłe monitorowanie bezpieczeństwa

- Ustalanie czasu wydarzenia

- Obsługuje zgodność z DSS, HIPAA, SOX, PCI, STIG, DISA i innymi przepisami.

Rozwiązanie SolarWinds jest odpowiednie dla małych i dużych firm. Ma zarówno opcje wdrażania lokalnego, jak i w chmurze i działa w systemach Windows i Linux.

Logika sumo

Logika sumo to elastyczna, oparta na chmurze inteligentna platforma analizy bezpieczeństwa, która działa samodzielnie lub razem z innymi rozwiązaniami SIEM w środowiskach wielochmurowych i hybrydowych.

Platforma wykorzystuje uczenie maszynowe do lepszego wykrywania zagrożeń i dochodzeń oraz może wykrywać i reagować na wiele problemów związanych z bezpieczeństwem w czasie rzeczywistym. W oparciu o ujednolicony model danych Sumo Logic pozwala zespołom ds. bezpieczeństwa skonsolidować analizy bezpieczeństwa, zarządzanie dziennikami, zgodność i inne rozwiązania w jednym. Rozwiązanie usprawnia procesy reagowania na incydenty, a także automatyzuje różne zadania bezpieczeństwa. Jest również łatwy we wdrażaniu, użytkowaniu i skalowaniu bez kosztownych aktualizacji sprzętu i oprogramowania.

Wykrywanie w czasie rzeczywistym zapewnia wgląd w bezpieczeństwo i zgodność organizacji oraz może szybko identyfikować i izolować zagrożenia. Logika Sumo pomaga wymusić konfiguracje zabezpieczeń i kontynuować monitorowanie infrastruktury, użytkowników, aplikacji i danych w starszych i nowoczesnych systemach IT.

- Umożliwia zespołom łatwe zarządzanie alertami i zdarzeniami dotyczącymi bezpieczeństwa oraz zarządzanie nimi

- Ułatw i mniej kosztowną zgodność z HIPAA, PCI, DSS, SOC 2.0 i innymi przepisami.

- Zidentyfikuj konfiguracje zabezpieczeń i odchylenia

- Wykryj podejrzane zachowanie złośliwych użytkowników

- Zaawansowane narzędzia do zarządzania dostępem, które pomagają izolować ryzykowne zasoby i użytkowników

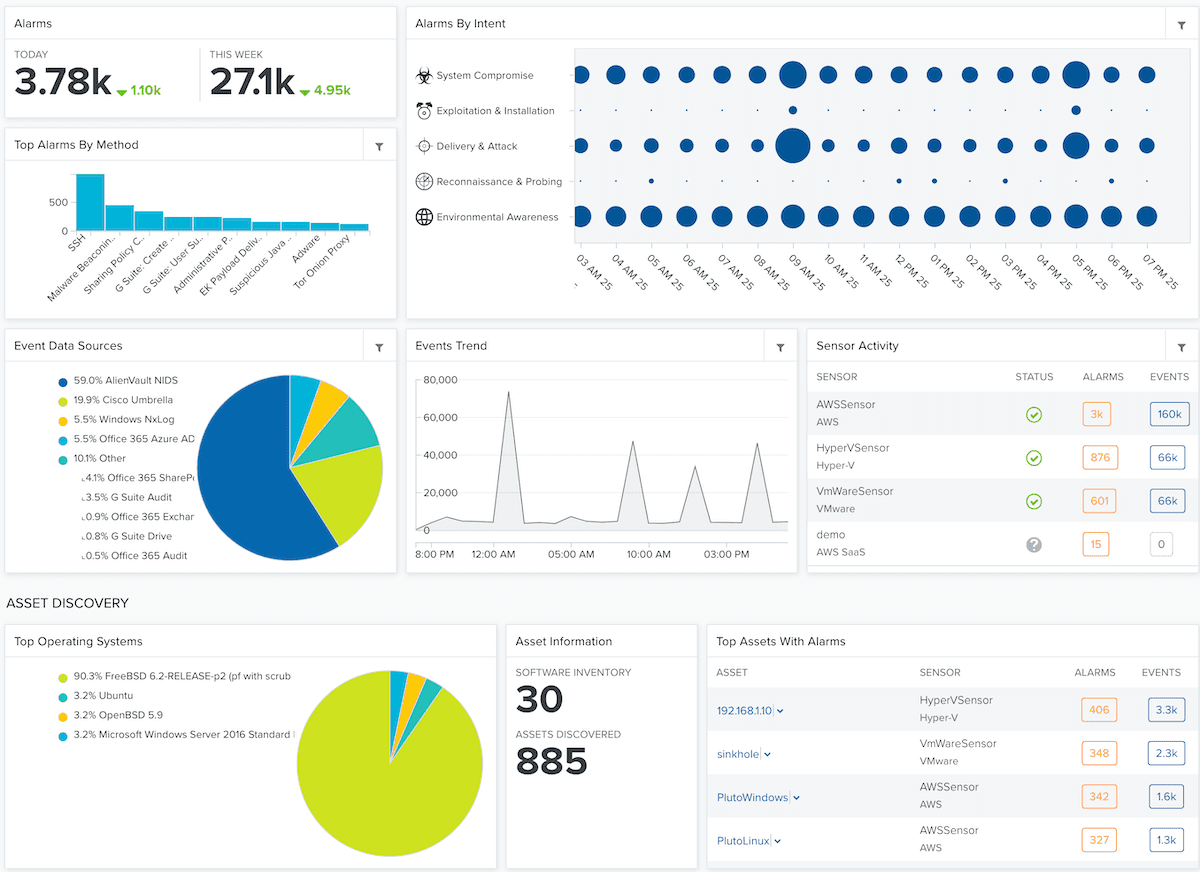

AlientVault

AlienVault USM to kompleksowe narzędzie łączące wykrywanie zagrożeń, reagowanie na incydenty, a także zarządzanie zgodnością w celu zapewnienia kompleksowego monitorowania bezpieczeństwa i naprawy w środowiskach lokalnych i chmurowych. Narzędzie ma wiele funkcji bezpieczeństwa, które obejmują również wykrywanie włamań, ocenę podatności, wykrywanie i inwentaryzację zasobów, zarządzanie dziennikami, korelację zdarzeń, alerty e-mail, kontrolę zgodności itp.

[Update: AlienVault has been acquired by AT&T]

Jest to ujednolicone, tanie, łatwe do wdrożenia i użytkowania narzędzie USM, które opiera się na lekkich czujnikach i agentach punktów końcowych, a także może wykrywać zagrożenia w czasie rzeczywistym. Ponadto AlienVault USM jest dostępny w elastycznych planach, aby dostosować się do organizacji dowolnej wielkości. Korzyści obejmują

- Korzystaj z jednego portalu internetowego, aby monitorować lokalną i chmurową infrastrukturę IT

- Pomaga organizacji spełnić wymagania PCI-DSS

- Powiadomienia e-mail po wykryciu problemów z bezpieczeństwem

- Analizuj szeroki zakres logów z różnych technologii i producentów, jednocześnie generując przydatne informacje

- Łatwy w użyciu pulpit nawigacyjny, który pokazuje działania i trendy we wszystkich odpowiednich lokalizacjach.

LogRhythm

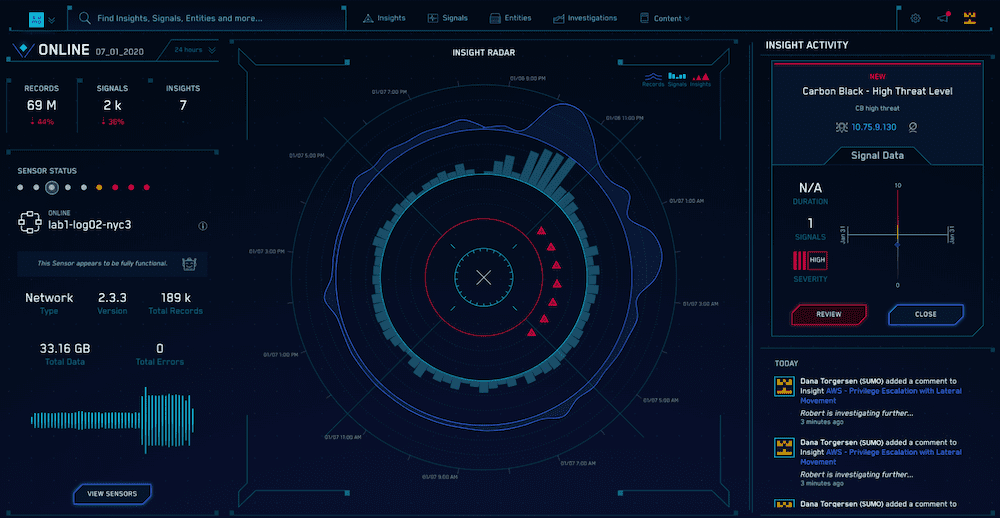

LogRhythm, który jest dostępny jako usługa w chmurze lub urządzenie lokalne, ma szeroką gamę doskonałych funkcji, od korelacji dzienników po sztuczną inteligencję i analizę behawioralną. Platforma oferuje platformę analizy bezpieczeństwa, która wykorzystuje sztuczną inteligencję do analizy logów i ruchu w systemach Windows i Linux.

Ma elastyczne przechowywanie danych i jest dobrym rozwiązaniem dla fragmentarycznych przepływów pracy, a także zapewnia segmentowe wykrywanie zagrożeń, nawet w systemach, w których nie ma uporządkowanych danych, scentralizowanej widoczności lub automatyzacji. Nadaje się dla małych i średnich organizacji, pozwala przeszukiwać okna lub inne logi i łatwo zawęzić się do działań sieciowych.

Jest kompatybilny z szeroką gamą dzienników i urządzeń, a także łatwo integruje się z Varonis w celu zwiększenia możliwości reagowania na zagrożenia i incydenty.

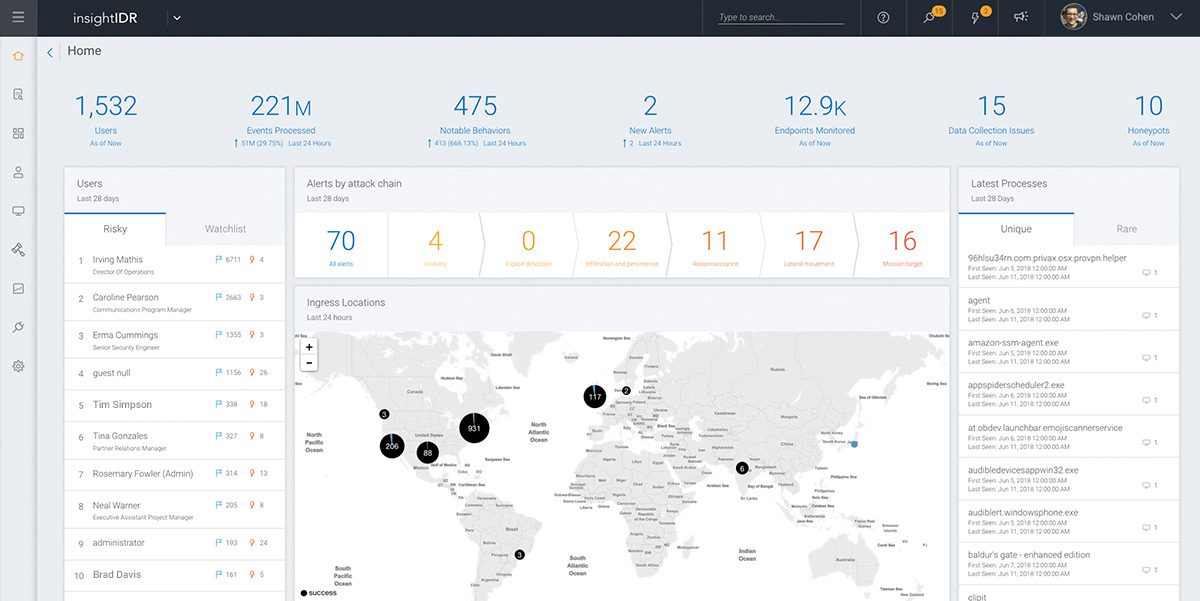

Rapid7 InsightIDR

Rapid7 InsightIDR to potężne rozwiązanie zabezpieczające do wykrywania i reagowania na incydenty, widoczności punktów końcowych, uwierzytelniania monitorowania i wielu innych możliwości.

Oparte na chmurze narzędzie SIEM ma funkcje wyszukiwania, gromadzenia danych i analizy oraz może wykrywać szeroki zakres zagrożeń, w tym skradzione dane uwierzytelniające, phishing i złośliwe oprogramowanie. Daje to możliwość szybkiego wykrywania i ostrzegania o podejrzanych działaniach, nieautoryzowanym dostępie zarówno ze strony użytkowników wewnętrznych, jak i zewnętrznych.

InsightIDR wykorzystuje zaawansowaną technologię oszustwa, analizę zachowań napastników i użytkowników, monitorowanie integralności plików, centralne zarządzanie dziennikami i inne funkcje wykrywania. To sprawia, że jest to odpowiednie narzędzie do skanowania różnych punktów końcowych i zapewnia wykrywanie zagrożeń bezpieczeństwa w czasie rzeczywistym w małych, średnich i dużych organizacjach. Dane dotyczące przeszukiwania dzienników, punktów końcowych i zachowań użytkowników zapewniają wgląd, który pomaga zespołom w podejmowaniu szybkich i mądrych decyzji dotyczących bezpieczeństwa.

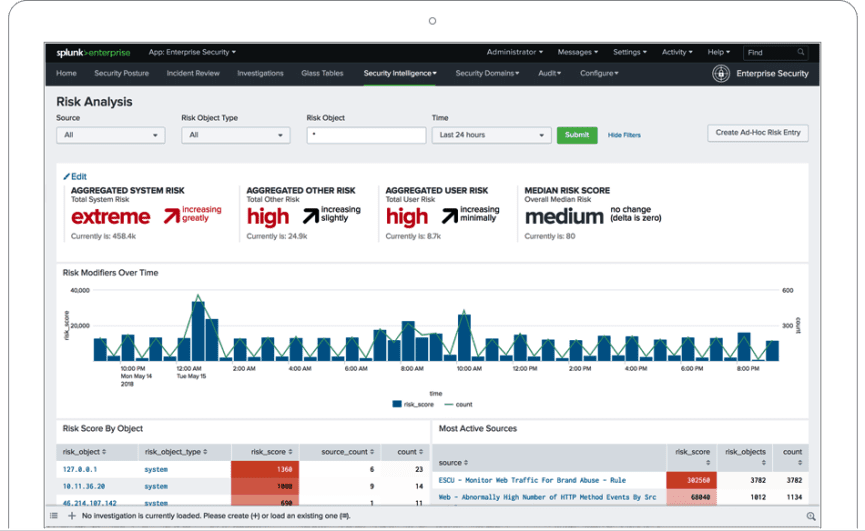

Splunk

Splunk to potężne narzędzie, które wykorzystuje sztuczną inteligencję i technologie uczenia maszynowego do dostarczania praktycznych, skutecznych i predykcyjnych informacji. Posiada ulepszone funkcje bezpieczeństwa wraz z konfigurowalnym narzędziem do badania zasobów, analizą statystyczną, pulpitami nawigacyjnymi, dochodzeniami, klasyfikacją i przeglądem incydentów.

Splunk jest odpowiedni dla wszystkich typów organizacji zarówno w przypadku wdrożeń lokalnych, jak i SaaS. Ze względu na swoją skalowalność narzędzie działa w prawie każdym rodzaju działalności i branży, w tym w usługach finansowych, służbie zdrowia, sektorze publicznym itp.

Inne kluczowe cechy to

- Szybkie wykrywanie zagrożeń

- Ustalenie punktacji ryzyka

- Zarządzanie alertami

- Sekwencjonowanie wydarzeń

- Szybka i skuteczna reakcja

- Współpracuje z danymi z dowolnego komputera, zarówno lokalnie, jak i w chmurze.

Varonis

Varonis zapewnia przydatne analizy i alerty dotyczące infrastruktury, użytkowników oraz dostępu do danych i ich wykorzystania. Narzędzie zapewnia przydatne raporty i alerty oraz ma elastyczne możliwości dostosowywania, aby reagować nawet na niektóre podejrzane działania. Zapewnia kompleksowe pulpity nawigacyjne, które zapewniają zespołom bezpieczeństwa dodatkowy wgląd w ich systemy i dane.

Ponadto Varonis może uzyskać wgląd w systemy poczty e-mail, nieustrukturyzowane dane i inne krytyczne zasoby z opcją automatycznego reagowania w celu rozwiązania problemów. Na przykład blokowanie użytkownika, który próbuje uzyskać dostęp do plików bez uprawnień lub używa nieznanego adresu IP do logowania się do sieci organizacji.

Rozwiązanie Varonis do reagowania na incydenty integruje się z innymi narzędziami, aby zapewnić ulepszone, przydatne w działaniu informacje i alerty. Integruje się również z LogRhythm, aby zapewnić ulepszone możliwości wykrywania zagrożeń i reagowania. Dzięki temu zespoły mogą usprawnić swoje działania oraz łatwo i szybko badać zagrożenia, urządzenia i użytkowników.

Wniosek

Wraz z rosnącą liczbą i wyrafinowaniem cyberzagrożeń i ataków zespoły ds. bezpieczeństwa są przez większość czasu przytłoczone i czasami nie są w stanie wszystkiego śledzić. Aby chronić krytyczne zasoby IT i dane, organizacje muszą wdrożyć odpowiednie narzędzia do automatyzacji powtarzalnych zadań, monitorowania i analizowania dzienników, wykrywania podejrzanych działań i innych problemów z bezpieczeństwem.