Korzystanie z systemu operacyjnego opartego na Linuksie do ukrywania swojej tożsamości w Internecie jest dość proste i możesz to zrobić bez płacenia za usługę VPN, taką jak te dostępne obecnie.

Dystrybucje Kali Linux służą między innymi do testowania bezpieczeństwa sieci Wi-Fi, stron internetowych i serwerów. Systemy operacyjne, takie jak Debian i Ubuntu, są również powszechnie wykorzystywane do tych celów.

ProxyChain oraz Słup może być używany do łączenia wielu serwerów proxy i zapewniania anonimowości, co utrudnia śledzenie rzeczywistego adresu IP. W rezultacie ProxyChains ukrywa Twój prawdziwy adres IP, korzystając z wielu serwerów proxy. Pamiętaj, że im więcej serwerów proxy używasz, tym wolniejsze będzie Twoje połączenie internetowe.

Spis treści:

Czym są ProxyChain?

Proxychains to program UNIX, który pozwala nam maskować nasz adres IP poprzez przekierowanie ruchu sieciowego. Kieruje nasz ruch TCP przez różne serwery proxy, w tym TOR, SKARPETYi HTTP.

- Narzędzia rozpoznawcze TCP, takie jak Nmap, są kompatybilne.

- Umożliwia przekazywanie dowolnego połączenia TCP do Internetu za pośrednictwem szeregu konfigurowalnych serwerów proxy.

- Domyślnie używana jest sieć Tor.

- W ramach listy można mieszać i dopasowywać różne rodzaje proxy.

- Proxychains można również wykorzystać do omijania zapór ogniowych, wykrywania IDS i IPS.

Tworzenie łańcuchów proxy jest proste i może być wykonane przez każdego, jak pokazano w tym artykule.

Ten przewodnik pokaże Ci, jak skonfigurować Tor i Proxychains w Linuksie w celu zachowania anonimowości.

Instalowanie Tora i Proxychains w Linuksie

Najpierw zaktualizuj system Linux łatami i najnowszymi aplikacjami. W tym celu otwieramy terminal i wpisujemy:

$ sudo apt update && sudo apt upgrade

Następnie sprawdź, czy Tor i Proxychains są wstępnie zainstalowane, czy nie, po prostu wpisując te polecenia osobno:

$ proxychains $ tor

Jeśli nie zostały zainstalowane, wpisz w terminalu następujące polecenie:

$ sudo apt install proxychains tor -y

Pamiętaj, że nie instalujemy przeglądarki Tor. Instalujemy usługę tor, która jest usługą, która działa lokalnie na twojej maszynie wirtualnej lub w twoim systemie operacyjnym i jest faktycznie powiązana z określonym portem na hoście lokalnym. W naszym przypadku będzie to 9050 i jest to domyślne ustawienie usługi tor.

Aby sprawdzić stan Tora:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

Aby uruchomić usługę Tor:

$ service tor start

Aby zatrzymać usługę Tor:

$ service tor stop

Konfiguracja ProxyChainów

Najpierw zlokalizuj katalog ProxyChains za pomocą tego polecenia:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

To jest nasz plik konfiguracyjny.

/etc/proxychains4.conf

Na podstawie powyższego wyniku możemy zauważyć, że plik konfiguracyjny ProxyChain znajduje się w /etc/.

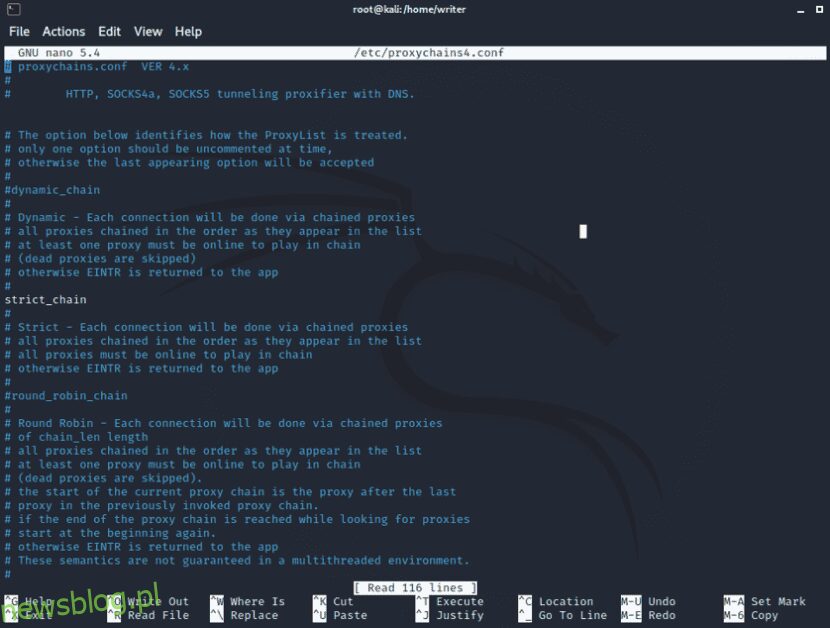

Musimy wprowadzić pewne poprawki do plików konfiguracyjnych ProxyChains. Otwórz plik konfiguracyjny w swoim ulubionym edytorze tekstu, takim jak leafpad, vim lub nano.

Tutaj używam edytora nano.

nano /etc/proxychains.conf

Plik konfiguracyjny zostanie otwarty. Teraz musisz skomentować i zakomentować kilka wierszy, aby skonfigurować łańcuchy proxy.

Zauważysz „#” w konfiguracji, co oznacza komentarze w języku bash. Możesz przewijać w dół i wprowadzać zmiany za pomocą klawiszy strzałek.

#1. Łańcuch dynamiczny należy usunąć z komentarza uwagi. Wszystko, co musisz zrobić, to usunąć # przed dynamic_chain.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Umieść komentarz przed random_chain i strict_chain. Po prostu dodaj # przed nimi.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

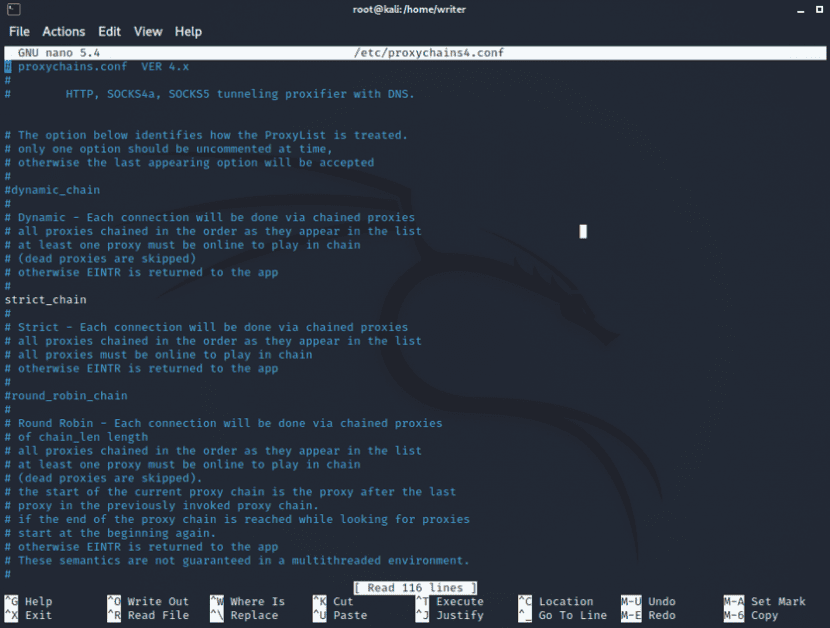

#3. Maksymalnie razy zawiera odkomentowanie proxy-DNS, sprawdź, czy nie jest odkomentowany. W ten sposób unikniesz wycieków DNS, które mogą ujawnić Twój prawdziwy adres IP.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Dodaj skarpety5 127.0.0.1 9050 na liście proxy w ostatniej linii.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Tutaj proxy socks4 będzie już podane. Musisz dodać serwer proxy socks5, jak pokazano powyżej. I na koniec zapisz plik konfiguracyjny i wyjdź z terminala.

Korzystanie z ProxyChains

Najpierw musisz uruchomić usługę Tor, aby korzystać z ProxyChains.

┌──(root💀kali)-[/home/writer] └─# service tor start

Po uruchomieniu usługi tor możesz użyć ProxyChains do przeglądania oraz do anonimowego skanowania i wyliczania. Możesz także użyć narzędzia Nmap lub sqlmap z ProxyChain do anonimowego skanowania i wyszukiwania exploitów. To świetnie, prawda?

Aby korzystać z ProxyChains, po prostu wpisz polecenie ProxyChains w terminalu, a następnie nazwę aplikacji, której chcesz użyć. Format jest następujący:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

Aby użyć Nmapa:

$ proxychains nmap -targetaddress

Aby użyć sqlmap:

$ proxychains python sqlmap -u target

Możesz także anonimowo testować exploity, takie jak

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Dosłownie każde narzędzie rozpoznawcze TCP może być używane z ProxyChains.

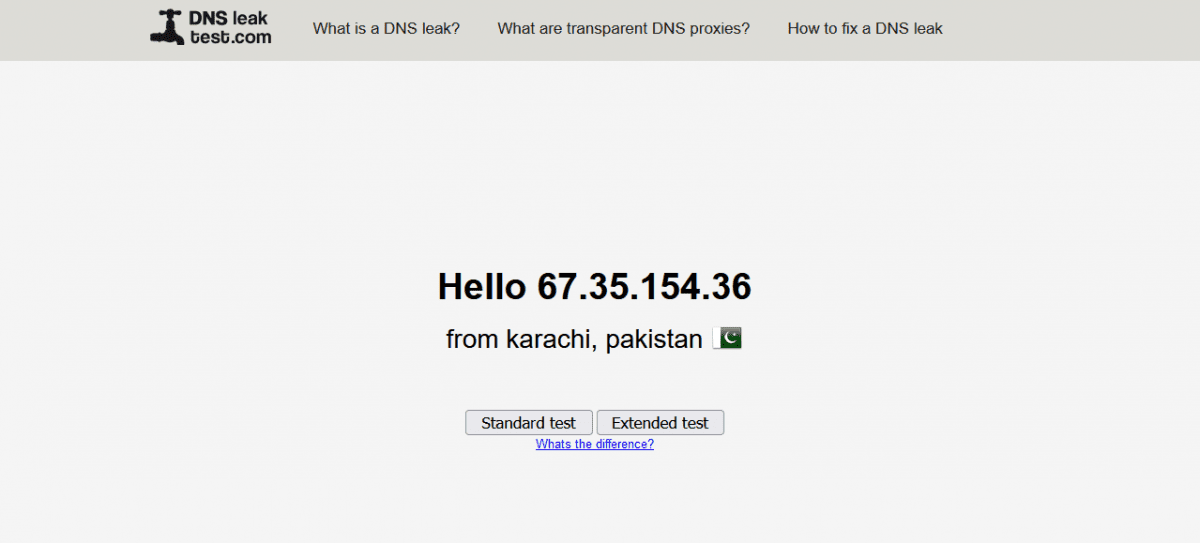

Aby uzyskać ostateczne potwierdzenie, że ProxyChains działa poprawnie, czy nie, po prostu przejdź do dnsleaktest.com i sprawdź swój adres IP i wycieki DNS.

Po uruchomieniu ProxyChains zauważysz, że Firefox został załadowany w innym języku. Przeprowadźmy teraz test szczelności DNS za pomocą polecenia :

$ proxychains firefox dnsleaktest.com

Jak widać, moja lokalizacja przesunęła się z INDII do PAKISTANU, a dobrą wiadomością jest to, że ProxyChains stale zmienia mój adres IP w dynamiczny sposób, zapewniając zachowanie mojej anonimowości.

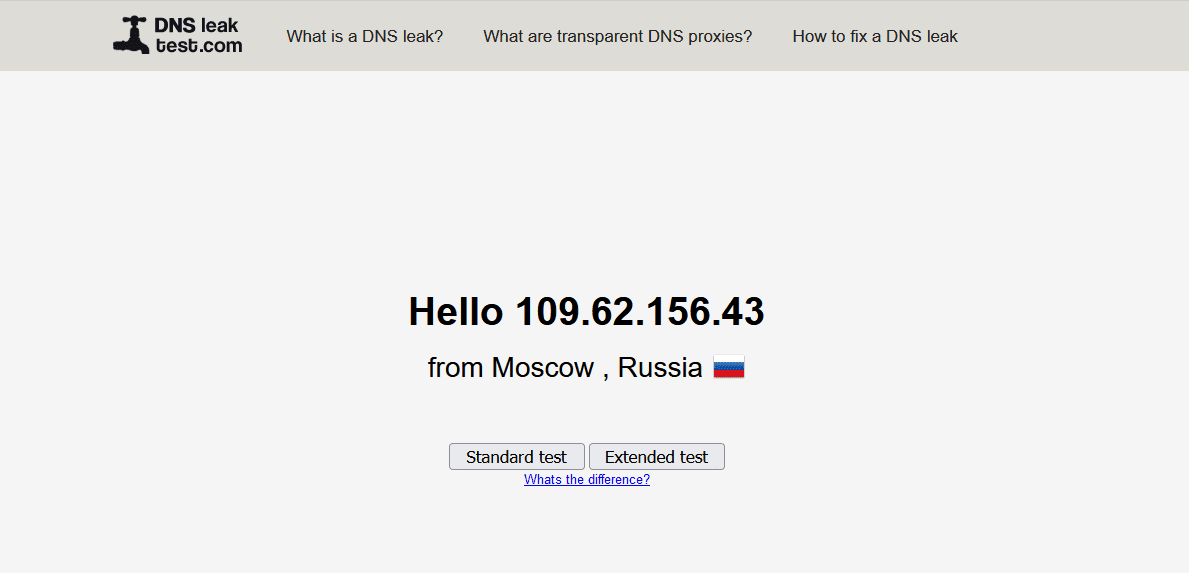

Jeśli chcesz zobaczyć nowy wynik, po prostu zamknij Firefoksa, wyczyść terminal, uruchom ponownie usługę Tor i ponownie uruchom ProxyChains. W teście szczelności DNS zobaczysz różne wyniki, jak pokazano poniżej.

Znowu widać, że moja lokalizacja przeniosła się z Pakistanu do Rosji. Tak działają dynamiczne serwery proxy łańcucha. Zwiększa szanse na większą anonimowość podczas hakowania.

Wniosek 👨💻

Nauczyliśmy się, jak zachować anonimowość w Internecie i chronić naszą prywatność online podczas testów penetracyjnych. ProxyChains mogą być również używane w połączeniu z narzędziami bezpieczeństwa, takimi jak Nmap i Burpsuite, i są często używane do unikania wykrywania IDS, IPS i zapory.

Alternatywnie, jeśli szukasz szybkiego i łatwego rozwiązania konfiguracyjnego, możesz rozważyć użycie sieci VPN, która anonimizuje ruch po wyjęciu z pudełka.