Ataki eskalacji uprawnień mają miejsce, gdy złoczyńcy wykorzystują błędne konfiguracje, błędy, słabe hasła i inne luki, które umożliwiają im dostęp do chronionych zasobów.

Typowy exploit może rozpocząć się od uzyskania przez atakującego dostępu do konta o niskim poziomie uprawnień. Po zalogowaniu osoby atakujące będą badać system, aby zidentyfikować inne luki, które mogą dalej wykorzystać. Następnie wykorzystują te uprawnienia, aby podszywać się pod rzeczywistych użytkowników, uzyskiwać dostęp do docelowych zasobów i wykonywać różne zadania niepostrzeżenie.

Ataki eskalacji uprawnień są albo pionowe, albo poziome.

W typie pionowym atakujący uzyskuje dostęp do konta, a następnie wykonuje zadania jako ten użytkownik. W przypadku typu horyzontalnego atakujący najpierw uzyska dostęp do jednego lub więcej kont z ograniczonymi uprawnieniami, a następnie naruszy system, aby uzyskać więcej uprawnień do wykonywania ról administracyjnych.

Takie uprawnienia umożliwiają atakującym wykonywanie zadań administracyjnych, wdrażanie złośliwego oprogramowania lub wykonywanie innych niepożądanych działań. Mogą na przykład zakłócać operacje, modyfikować ustawienia zabezpieczeń, kraść dane lub narażać systemy, tak że pozostawiają otwarte tylne drzwi do wykorzystania w przyszłości.

Ogólnie rzecz biorąc, podobnie jak cyberataki, eskalacja uprawnień wykorzystuje luki w systemie i procesach w sieciach, usługach i aplikacjach. W związku z tym można im zapobiegać, wdrażając kombinację dobrych praktyk i narzędzi bezpieczeństwa. Organizacja powinna w idealnym przypadku wdrożyć rozwiązania, które mogą skanować, wykrywać i zapobiegać szerokiej gamie potencjalnych i istniejących luk w zabezpieczeniach i zagrożeń.

Spis treści:

Najlepsze praktyki zapobiegające atakom eskalacji uprawnień

Organizacje muszą chronić wszystkie swoje krytyczne systemy i dane, a także inne obszary, które mogą wydawać się nieatrakcyjne dla atakujących. Wszystko, czego wymaga atakujący, to przeniknięcie do systemu. Będąc w środku, mogą szukać luk, które wykorzystują, aby uzyskać dodatkowe uprawnienia. Oprócz ochrony zasobów przed zagrożeniami zewnętrznymi, równie ważne jest podjęcie wystarczających środków, aby zapobiec atakom wewnętrznym.

Chociaż rzeczywiste miary mogą się różnić w zależności od systemów, sieci, środowiska i innych czynników, poniżej przedstawiono niektóre techniki, które organizacje mogą zastosować do zabezpieczenia swojej infrastruktury.

Chroń i skanuj swoją sieć, systemy i aplikacje

Oprócz wdrożenia rozwiązania zabezpieczającego w czasie rzeczywistym, niezbędne jest regularne skanowanie wszystkich komponentów infrastruktury IT w poszukiwaniu luk, które mogą umożliwić penetrację nowych zagrożeń. W tym celu możesz użyć skutecznego skanera luk w zabezpieczeniach, aby znaleźć niezałatane i niezabezpieczone systemy operacyjne i aplikacje, błędne konfiguracje, słabe hasła i inne luki, które mogą wykorzystać atakujący.

Chociaż można użyć różnych skanerów luk w zabezpieczeniach, aby zidentyfikować słabe punkty przestarzałego oprogramowania, aktualizacja lub załatanie wszystkich systemów jest zwykle trudna lub niepraktyczna. W szczególności jest to wyzwanie w przypadku starszych komponentów lub systemów produkcyjnych na dużą skalę.

W takich przypadkach można wdrożyć dodatkowe warstwy zabezpieczeń, takie jak zapory aplikacji internetowych (WAF), które wykrywają i zatrzymują złośliwy ruch na poziomie sieci. Zazwyczaj WAF chroni podstawowy system, nawet jeśli jest niepoprawiony lub przestarzały.

Właściwe zarządzanie kontem uprawnień

Ważne jest, aby zarządzać uprzywilejowanymi kontami i upewnić się, że wszystkie są bezpieczne, używane zgodnie z najlepszymi praktykami i nie są ujawniane. Zespoły ds. bezpieczeństwa muszą mieć spis wszystkich kont, ich lokalizacji i przeznaczenia.

Inne środki obejmują

- Minimalizacja liczby i zakresu kont uprzywilejowanych, monitorowanie i prowadzenie dziennika ich aktywności.

- Analizowanie każdego uprzywilejowanego użytkownika lub konta w celu zidentyfikowania i wyeliminowania wszelkich zagrożeń, potencjalnych zagrożeń, źródeł i intencji atakującego

- Główne tryby ataku i środki zapobiegawcze

- Przestrzegaj zasady najmniejszych przywilejów

- Zablokuj administratorom możliwość udostępniania kont i danych logowania.

Monitoruj zachowanie użytkownika

Analiza zachowania użytkownika może wykryć, czy istnieją naruszone tożsamości. Zazwyczaj atakujący celują w tożsamości użytkowników, które zapewniają dostęp do systemów organizacji. Jeśli uda im się uzyskać dane uwierzytelniające, zalogują się do sieci i mogą pozostać niewykryte przez pewien czas.

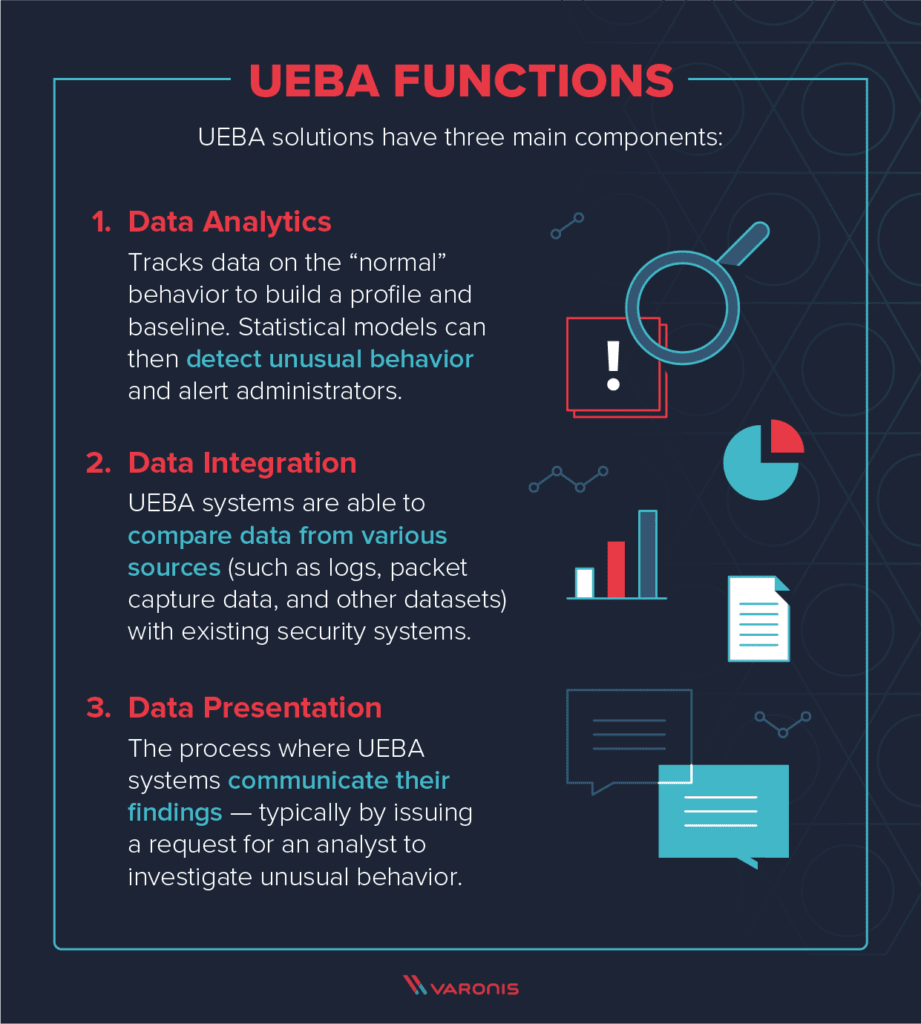

Ponieważ trudno jest ręcznie monitorować zachowanie każdego użytkownika, najlepszym podejściem jest wdrożenie rozwiązania do analizy zachowań użytkowników i jednostek (UEBA). Takie narzędzie stale monitoruje aktywność użytkowników w czasie. Następnie tworzy uzasadnioną podstawę zachowania, którą wykorzystuje do wykrywania nietypowych działań, które wskazują na kompromis.

Profil wynikowy zawiera informacje takie jak lokalizacja, zasoby, pliki danych i usługi, do których użytkownik uzyskuje dostęp i częstotliwość, określone sieci wewnętrzne i zewnętrzne, liczba hostów oraz wykonywane procesy. Dzięki tym informacjom narzędzie może zidentyfikować podejrzane działania lub parametry, które odbiegają od linii bazowej.

Silne zasady i egzekwowanie haseł

Ustal i egzekwuj silne zasady, aby zapewnić użytkownikom unikalne i trudne do odgadnięcia hasła. Ponadto korzystanie z uwierzytelniania wieloskładnikowego zapewnia dodatkową warstwę zabezpieczeń, jednocześnie przezwyciężając luki, które mogą wystąpić, gdy trudno jest ręcznie egzekwować zasady silnych haseł.

Zespoły ds. bezpieczeństwa powinny również wdrożyć niezbędne narzędzia, takie jak audytorzy haseł, egzekwujący zasady i inne, które mogą skanować systemy, identyfikować i oznaczać słabe hasła lub prosić o podjęcie działań. Narzędzia egzekwowania zapewniają użytkownikom silne hasła pod względem długości, złożoności i zasad firmy.

Organizacje mogą również korzystać z narzędzi do zarządzania hasłami w przedsiębiorstwie, aby pomóc użytkownikom w generowaniu i używaniu złożonych i bezpiecznych haseł zgodnych z zasadami usług wymagających uwierzytelniania.

Dodatkowe środki, takie jak uwierzytelnianie wieloskładnikowe w celu odblokowania menedżera haseł, dodatkowo zwiększają jego bezpieczeństwo, dzięki czemu dostęp do zapisanych poświadczeń jest prawie niemożliwy dla atakujących. Typowe korporacyjne menedżery haseł obejmują Opiekun, Dashlane, 1Hasło.

Oczyść dane wejściowe użytkownika i zabezpiecz bazy danych

Osoby atakujące mogą wykorzystać podatne pola wejściowe użytkownika, a także bazy danych, aby wstrzyknąć złośliwy kod, uzyskać dostęp i złamać zabezpieczenia systemów. Z tego powodu zespoły ds. bezpieczeństwa powinny stosować najlepsze praktyki, takie jak silne uwierzytelnianie i skuteczne narzędzia do ochrony baz danych i wszelkiego rodzaju pól wprowadzania danych.

Dobrą praktyką jest szyfrowanie wszystkich przesyłanych i przechowywanych danych, a także łatanie baz danych i oczyszczanie wszystkich danych wprowadzanych przez użytkownika. Dodatkowe środki obejmują pozostawienie plików tylko do odczytu i przyznanie prawa zapisu grupom i użytkownikom, którzy ich potrzebują.

Szkolenie użytkowników

Użytkownicy są najsłabszym ogniwem w łańcuchu bezpieczeństwa organizacji. Dlatego ważne jest, aby wzmocnić ich pozycję i przeszkolić ich, jak bezpiecznie wykonywać swoje zadania. W przeciwnym razie pojedyncze kliknięcie użytkownika może doprowadzić do naruszenia bezpieczeństwa całej sieci lub systemu. Niektóre zagrożenia obejmują otwieranie złośliwych linków lub załączników, odwiedzanie zaatakowanych witryn internetowych, używanie słabych haseł i nie tylko.

W idealnym przypadku organizacja powinna mieć regularne programy uświadamiające bezpieczeństwo. Ponadto powinni mieć metodologię weryfikacji skuteczności szkolenia.

Narzędzia zapobiegające atakom eskalacji uprawnień

Zapobieganie atakom polegającym na eskalacji uprawnień wymaga kombinacji narzędzi. Obejmują one między innymi poniższe rozwiązania.

Rozwiązanie do analizy zachowań użytkowników i jednostek (UEBA)

Exabeam

The Platforma zarządzania bezpieczeństwem Exabeam to szybkie i łatwe do wdrożenia rozwiązanie do analizy behawioralnej oparte na sztucznej inteligencji, które pomaga śledzić działania użytkowników i kont w różnych usługach. Możesz również użyć Exabeam do pozyskiwania dzienników z innych systemów IT i narzędzi bezpieczeństwa, analizowania ich oraz identyfikowania i oznaczania ryzykownych działań, zagrożeń i innych problemów.

Dodatki zawarte

- Rejestrowanie i dostarczanie przydatnych informacji do badania incydentów. Obejmują one wszystkie sesje, gdy określone konto lub użytkownik po raz pierwszy uzyskał dostęp do usługi, serwera lub aplikacji lub zasobu, konto loguje się z nowego połączenia VPN, z nietypowego kraju itp.

- Skalowalne rozwiązanie ma zastosowanie w przypadku wdrożeń pojedynczych, chmurowych i lokalnych

- Tworzy kompleksową oś czasu, która wyraźnie pokazuje pełną ścieżkę atakującego na podstawie normalnego i nienormalnego konta lub zachowania użytkownika.

Cynet 360

The Platforma Cynet 360 to kompleksowe rozwiązanie zapewniające analitykę behawioralną, bezpieczeństwo sieci i punktów końcowych. Umożliwia tworzenie profili użytkowników, w tym ich geolokalizacji, ról, godzin pracy, wzorców dostępu do zasobów lokalnych i w chmurze itp.

Platforma pomaga zidentyfikować nietypowe działania, takie jak;

- Pierwsze logowanie do systemu lub zasobów

- Nietypowa lokalizacja logowania lub korzystanie z nowego połączenia VPN

- Wiele jednoczesnych połączeń z kilkoma zasobami w bardzo krótkim czasie

- Konta, które uzyskują dostęp do zasobów poza godzinami pracy

Narzędzia zabezpieczające hasłem

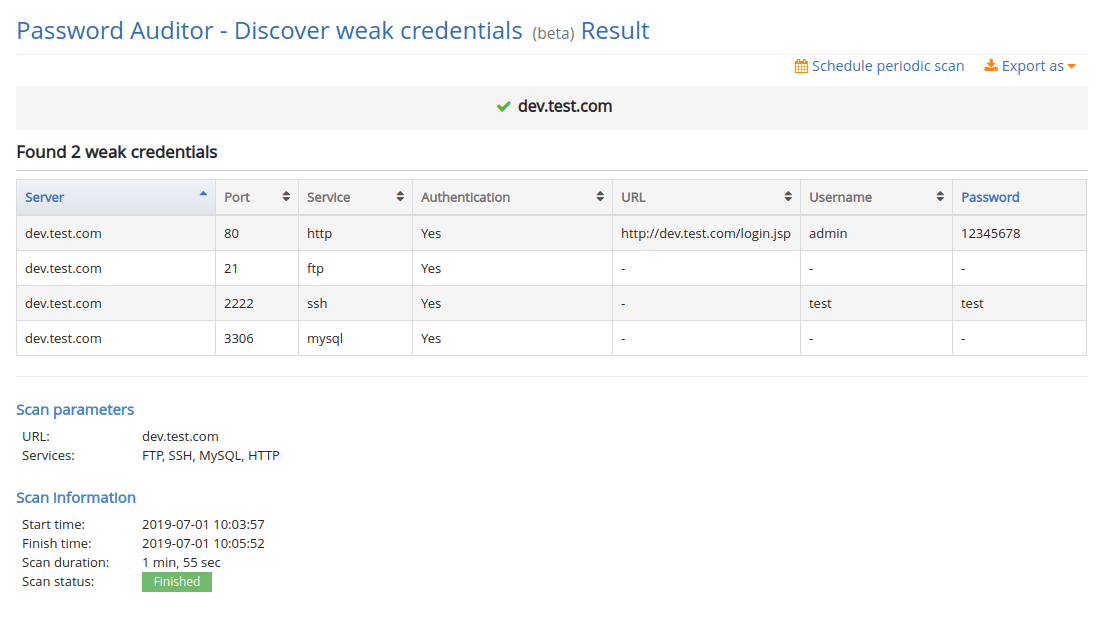

Audytor haseł

The audytor haseł narzędzia skanują nazwy hostów i adresy IP, aby automatycznie identyfikować słabe poświadczenia usług sieciowych i aplikacji internetowych, takich jak formularze internetowe HTTP, MYSQL, FTP, SSH, RDP, routery sieciowe i inne, które wymagają uwierzytelniania. Następnie próbuje zalogować się przy użyciu słabych oraz wspólnych kombinacji nazwy użytkownika i hasła w celu identyfikacji kont o słabych poświadczeniach i ostrzegania o nich.

Menedżer haseł Pro

The Menedżer haseł ManageEngine pro zapewnia kompleksowe rozwiązanie do zarządzania, kontroli, monitorowania i audytu konta uprzywilejowanego w całym jego cyklu życia. Może zarządzać kontem uprzywilejowanym, certyfikatem SSL, dostępem zdalnym oraz sesją uprzywilejowaną.

Dodatki zawarte

- Automatyzuje i wymusza częste resetowanie haseł do krytycznych systemów, takich jak serwery, komponenty sieciowe, bazy danych i inne zasoby

- Przechowuje i organizuje wszystkie uprzywilejowane i poufne tożsamości kont i hasła w scentralizowanym i bezpiecznym skarbcu.

- Umożliwia organizacjom spełnienie krytycznych audytów bezpieczeństwa, a także zgodność ze standardami regulacyjnymi, takimi jak HIPAA, PCI, SOX i inne

- Umożliwia członkom zespołu bezpieczne udostępnianie haseł administracyjnych.

Skanery podatności

Invicti

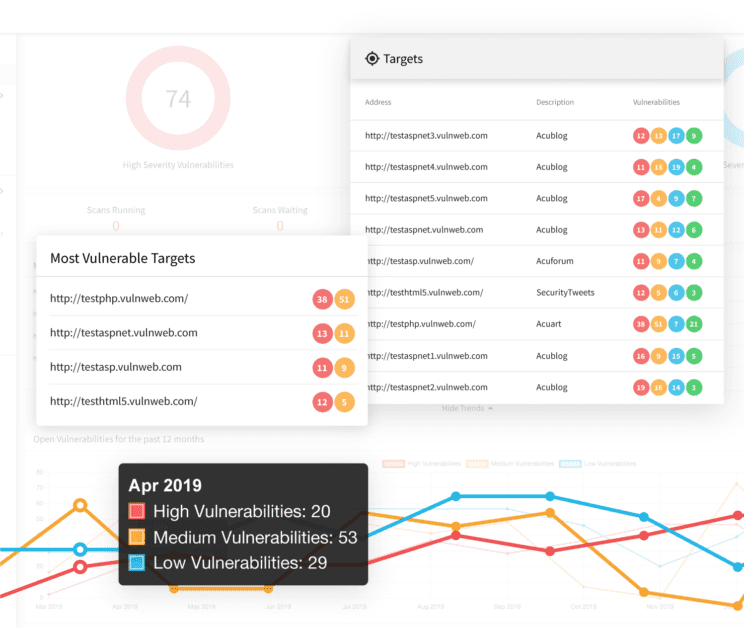

Invicti to skalowalny, zautomatyzowany skaner podatności i rozwiązanie do zarządzania, które można skalować w celu spełnienia wymagań dowolnej organizacji. Narzędzie może skanować złożone sieci i środowiska, jednocześnie bezproblemowo integrując się z innymi systemami, w tym rozwiązaniami CI/CD, SDLC i innymi. Ma zaawansowane możliwości i jest zoptymalizowany pod kątem skanowania i identyfikowania luk w złożonych środowiskach i aplikacjach.

Dodatkowo możesz użyć Invicti do przetestowania serwerów internetowych pod kątem błędnych konfiguracji bezpieczeństwa, które mogą wykorzystać atakujący. Ogólnie rzecz biorąc, narzędzie identyfikuje wstrzyknięcia SQL, zdalne włączanie plików, Cross-site Scripting (XSS) i inne luki w zabezpieczeniach OWASP Top-10 w aplikacjach internetowych, usługach internetowych, stronach internetowych, interfejsach API i nie tylko.

Akunetix

Akunetix to kompleksowe rozwiązanie z wbudowanym skanowaniem podatności, zarządzaniem i łatwą integracją z innymi narzędziami bezpieczeństwa. Pomaga zautomatyzować zadania związane z zarządzaniem lukami, takie jak skanowanie i naprawa, co pozwala zaoszczędzić na zasobach.

Dodatki zawarte;

- Integruje się z innymi narzędziami, takimi jak Jenkins, narzędziami do śledzenia problemów innych firm, takimi jak GitHub, Jira, Mantis i innymi.

- Opcje wdrażania lokalnego i w chmurze

- Możliwość dostosowania do środowiska i wymagań klienta, a także wsparcie międzyplatformowe.

- Szybko identyfikuj i reaguj na szeroki zakres problemów związanych z bezpieczeństwem, w tym typowe ataki internetowe, skrypty między witrynami (XSS), iniekcje SQL, złośliwe oprogramowanie, błędne konfiguracje, ujawnione zasoby itp.

Rozwiązania programowe do zarządzania dostępem uprzywilejowanym (PAM)

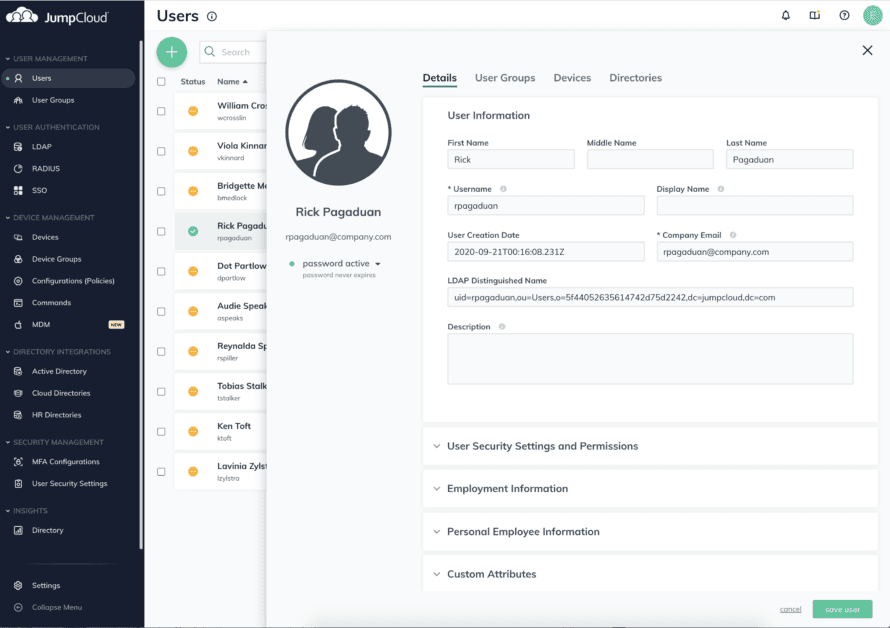

JumpCloud

Skocz do chmury to rozwiązanie Directory as a Service (DaaS), które bezpiecznie uwierzytelnia i łączy użytkowników z sieciami, systemami, usługami, aplikacjami i plikami. Ogólnie rzecz biorąc, skalowalny katalog w chmurze to usługa, która zarządza, uwierzytelnia i autoryzuje użytkowników, aplikacje i urządzenia.

Dodatki zawarte;

- Tworzy bezpieczny i scentralizowany, autorytatywny katalog

- Obsługuje międzyplatformowe zarządzanie dostępem użytkowników

- Zapewnia funkcje jednokrotnego logowania, które obsługują kontrolowanie dostępu użytkowników do aplikacji za pośrednictwem LDAP, SCIM i SAML 2.0

- Zapewnia bezpieczny dostęp do serwerów lokalnych i w chmurze

- Obsługuje uwierzytelnianie wieloskładnikowe

- Ma zautomatyzowaną administrację zabezpieczeniami i powiązanymi funkcjami, takimi jak rejestrowanie zdarzeń, skrypty, zarządzanie API, PowerShell i inne

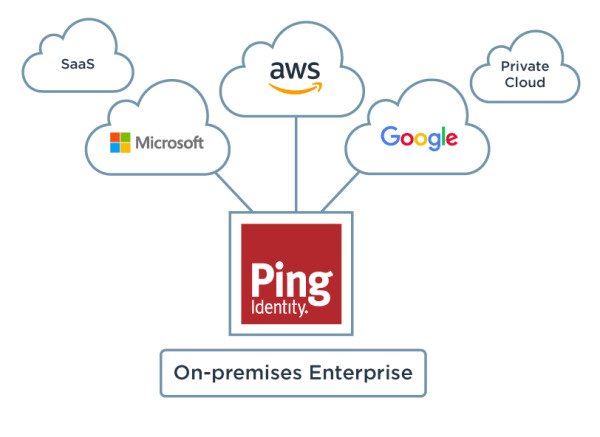

Tożsamość ping

Tożsamość ping to inteligentna platforma, która zapewnia uwierzytelnianie wieloskładnikowe, jednokrotne logowanie, usługi katalogowe i nie tylko. Umożliwia organizacjom zwiększenie bezpieczeństwa i doświadczenia tożsamości użytkowników.

Cechy

- Jednokrotne logowanie, które zapewnia bezpieczne i niezawodne uwierzytelnianie oraz dostęp do usług

- Uwierzytelnianie wieloskładnikowe, które dodaje dodatkowe warstwy bezpieczeństwa

- Ulepszone zarządzanie danymi i zdolność do przestrzegania przepisów dotyczących prywatności

- Usługi katalogowe zapewniające bezpieczne zarządzanie tożsamościami użytkowników i danymi na dużą skalę

- Elastyczne opcje wdrażania w chmurze, takie jak tożsamość jako usługa (IDaaS), oprogramowanie kontenerowe itp.

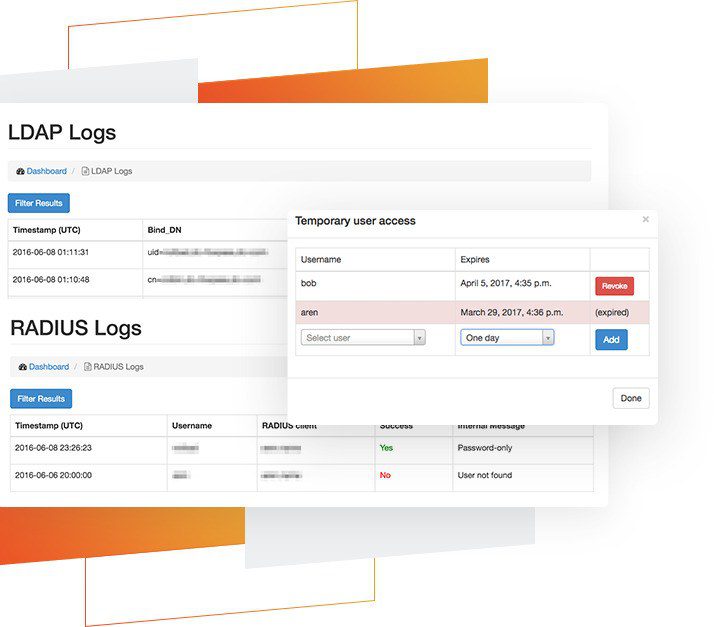

Foxpass

Foxpass to skalowalne rozwiązanie do kontroli tożsamości i dostępu klasy korporacyjnej do wdrożeń lokalnych i chmurowych. Zapewnia funkcje zarządzania kluczami RADIUS, LDAP i SSH, które zapewniają, że każdy użytkownik uzyskuje dostęp tylko do określonych sieci, serwerów, VPN i innych usług w dozwolonym czasie.

Narzędzie może bezproblemowo integrować się z innymi usługami, takimi jak Office 365, Google Apps i nie tylko.

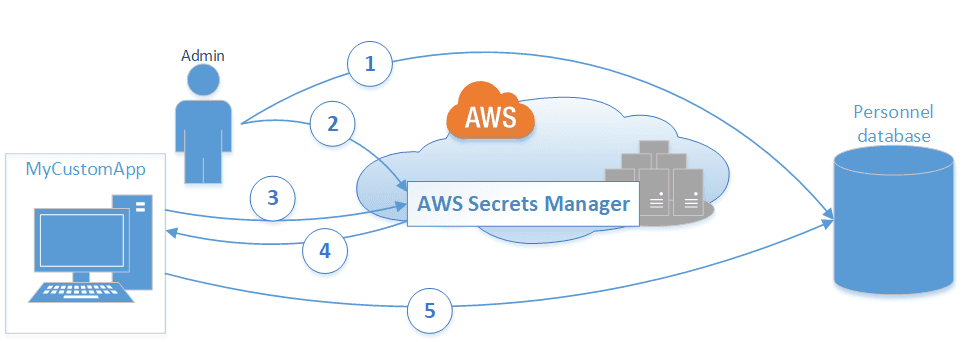

Menedżer sekretów AWS

Menedżer sekretów AWS zapewnia niezawodne i skuteczne środki do zabezpieczania tajemnic wymaganych do uzyskania dostępu do usługi, aplikacji i innych zasobów. Umożliwia łatwe zarządzanie, obracanie i pobieranie kluczy API, poświadczeń bazy danych i innych sekretów.

Istnieje więcej rozwiązań do zarządzania tajemnicami, które możesz odkryć.

Wniosek

Podobnie jak cyberataki, eskalacja uprawnień wykorzystuje luki w systemie i przetwarza luki w sieciach, usługach i aplikacjach. W związku z tym można im zapobiegać, wdrażając odpowiednie narzędzia i praktyki bezpieczeństwa.

Skuteczne środki obejmują wymuszanie jak najmniejszych uprawnień, silnych haseł i zasad uwierzytelniania, ochronę poufnych danych, ograniczanie powierzchni ataku, zabezpieczanie poświadczeń kont i nie tylko. Inne środki obejmują aktualizowanie i łatanie wszystkich systemów, oprogramowania i oprogramowania sprzętowego, monitorowanie zachowania użytkowników oraz szkolenie użytkowników w zakresie bezpiecznych praktyk komputerowych.