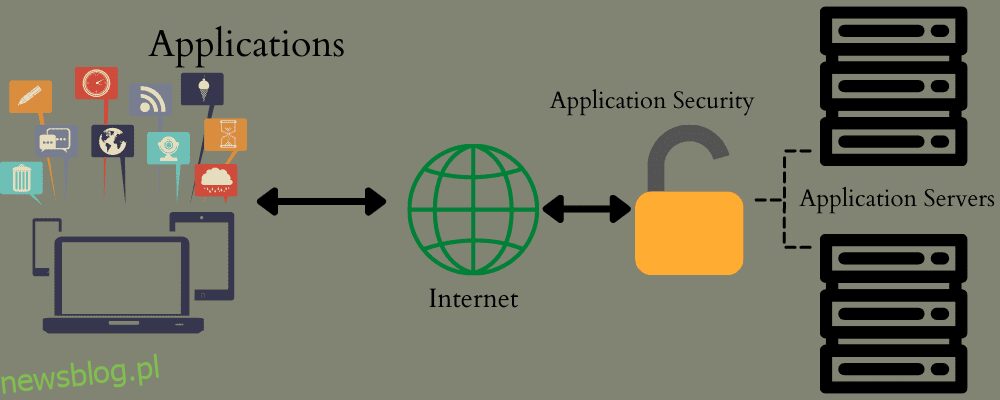

Testowanie bezpieczeństwa aplikacji jest niezbędne, aby upewnić się, że Twoja aplikacja jest wolna od luk w zabezpieczeniach i ryzyka oraz zmniejszyć powierzchnię ataku, aby zapobiec cyberatakom.

Raport mówi, że firmy ucierpiały 50% więcej cyberataków w 2021 co tydzień. Wszystkie rodzaje firm znajdują się pod radarem atakujących, w tym instytucje edukacyjne, organizacje rządowe, służba zdrowia, dostawcy oprogramowania, finanse i inne.

Nie trzeba dodawać, że aplikacje są szeroko stosowane w prawie każdym sektorze, aby ułatwić i ułatwić ludziom korzystanie z produktów i usług, konsultacji, rozrywki itp. A jeśli budujesz aplikację, musisz sprawdzić jej bezpieczeństwo zaczynając od kodu faza do produkcji i wdrożenia.

SAST i DAST to dwa doskonałe sposoby przeprowadzania testów bezpieczeństwa aplikacji.

Podczas gdy niektórzy wolą SAST, inni wolą DAST, a niektórzy również lubią oba w koniugacji.

Więc po której jesteś stronie? Jeśli nie możesz się zdecydować, pozwól, że ci pomogę!

W tym artykule przeprowadzimy porównanie SAST z DAST, aby zrozumieć, który z nich jest lepszy w jakim przypadku. Pomoże Ci wybrać najlepszy w oparciu o Twoje wymagania testowe.

Więc bądźcie czujni, aby wiedzieć, kto wygra tę bitwę!

Spis treści:

SAST vs. DAST: czym one są?

Jeśli chcesz zrozumieć różnicę między SAST i DAST, konieczne jest wyjaśnienie kilku podstaw. Więc dowiedzmy się, czym są SAST i DAST.

Co to jest SAST?

Static Application Security Testing (SAST) to metoda testowania mająca na celu zabezpieczenie aplikacji poprzez statystyczne przeglądanie jej kodu źródłowego w celu zidentyfikowania wszystkich źródeł luk w zabezpieczeniach, w tym słabości aplikacji i wad, takich jak wstrzyknięcie SQL.

SAST jest również znany jako test bezpieczeństwa „białej skrzynki”, w którym wewnętrzne części aplikacji są dokładnie analizowane w celu znalezienia luk w zabezpieczeniach. Odbywa się to na wczesnych etapach tworzenia aplikacji na poziomie kodu przed zakończeniem kompilacji. Można to również zrobić po połączeniu komponentów aplikacji w środowisku testowym. Ponadto SAST służy do zapewnienia jakości aplikacji.

Co więcej, odbywa się to za pomocą narzędzi SAST, koncentrując się na zawartości kodu aplikacji. Narzędzia te skanują kod źródłowy aplikacji wraz ze wszystkimi jej składnikami, aby znaleźć potencjalne problemy z bezpieczeństwem i luki w zabezpieczeniach. Pomagają również skrócić przestoje i ryzyko narażenia danych na szwank.

Niektóre z doskonałych narzędzi SAST dostępnych na rynku to:

Co to jest DAST?

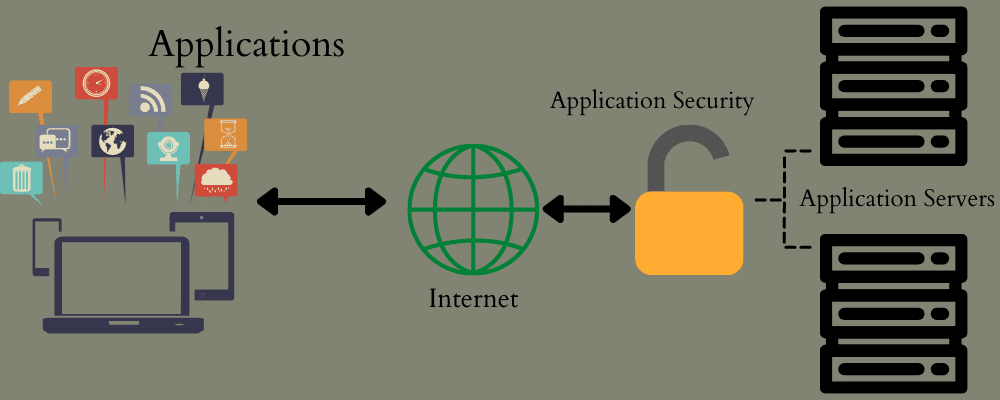

Dynamiczne testowanie bezpieczeństwa aplikacji (DAST) to kolejna metoda testowania, która wykorzystuje podejście czarnej skrzynki, zakładając, że testerzy nie mają dostępu ani wiedzy o kodzie źródłowym aplikacji lub jej wewnętrznej funkcjonalności. Testują aplikację z zewnątrz, korzystając z dostępnych wyjść i wejść. Test przypomina hakera próbującego uzyskać dostęp do aplikacji.

DAST ma na celu obserwowanie zachowania aplikacji w celu atakowania wektorów i identyfikowanie luk pozostających w aplikacji. Odbywa się to na działającej aplikacji i wymaga uruchomienia aplikacji i interakcji z nią w celu zaimplementowania pewnych technik i przeprowadzenia ocen.

Wykonywanie DAST pomaga wykryć wszystkie luki w zabezpieczeniach aplikacji w środowisku wykonawczym po jej wdrożeniu. W ten sposób możesz zapobiec naruszeniu danych, zmniejszając powierzchnię ataku, przez którą prawdziwi hakerzy mogą przeprowadzić cyberatak.

Co więcej, DAST można wykonać zarówno ręcznie, jak i przy użyciu narzędzi DAST w celu wdrożenia metody hakerskiej, takiej jak skrypty między witrynami, wstrzyknięcie SQL, złośliwe oprogramowanie i inne. Narzędzia DAST mogą sprawdzać problemy z uwierzytelnianiem, konfigurację serwera, błędną konfigurację logiki, zagrożenia ze strony osób trzecich, niepewność szyfrowania i nie tylko.

Niektóre z narzędzi DAST, które możesz rozważyć, to:

SAST vs. DAST: Jak one działają

Jak działa SAST?

Po pierwsze, aby przeprowadzić testy, musisz wybrać narzędzie SAST do zaimplementowania w systemie kompilacji aplikacji. Musisz więc wybrać narzędzie SAST na podstawie pewnych kryteriów, takich jak:

- Język programowania aplikacji

- Zgodność narzędzia z obecnym CI lub innymi narzędziami programistycznymi

- Dokładność aplikacji w znajdowaniu problemów, w tym liczba fałszywych alarmów

- Ile typów luk może obejmować narzędzie, wraz z możliwością sprawdzenia kryteriów niestandardowych?

Tak więc po wybraniu narzędzia SAST możesz kontynuować.

Narzędzia SAST działają mniej więcej tak:

- Narzędzie skanuje kod w spoczynku, aby uzyskać szczegółowy widok kodu źródłowego, konfiguracji, środowiska, zależności, przepływu danych i nie tylko.

- Narzędzie SAST sprawdzi kod aplikacji wiersz po wierszu i instrukcja po instrukcji, porównując je z ustalonymi wytycznymi. Przetestuje Twój kod źródłowy w celu wykrycia luk i usterek, takich jak wstrzyknięcia SQL, przepełnienia bufora, problemy XSS i inne problemy.

- Kolejnym krokiem we wdrażaniu SAST jest analiza kodu za pomocą narzędzi SAST z wykorzystaniem zestawu reguł i ich dostosowywanie.

W ten sposób wykrywanie problemów i analizowanie ich wpływu pomoże Ci zaplanować, jak je naprawić i poprawić bezpieczeństwo aplikacji.

Jednak narzędzia SAST mogą dawać fałszywe alarmy, więc musisz mieć dobrą znajomość kodowania, bezpieczeństwa i projektowania, aby wykryć te fałszywe alarmy. Możesz też wprowadzić pewne zmiany w kodzie, aby zapobiec fałszywym alarmom lub je zmniejszyć.

Jak działa DAST?

Podobnie jak w przypadku SAST, upewnij się, że wybierasz dobre narzędzie DAST, biorąc pod uwagę kilka punktów:

- Poziom automatyzacji narzędzia DAST do planowania, uruchamiania i automatyzacji ręcznych skanów

- Ile typów luk może obejmować narzędzie DAST?

- Czy narzędzie DAST jest kompatybilne z Twoim obecnym CI/CD i innymi narzędziami?

- Ile możliwości dostosowania oferuje konfiguracja go pod kątem konkretnego przypadku testowego?

Zwykle narzędzia DAST są łatwe w użyciu; ale za kulisami robią wiele złożonych rzeczy, aby ułatwić testowanie.

- Narzędzia DAST mają na celu zebranie jak największej ilości danych o aplikacji. Przemierzają każdą stronę i pobierają dane wejściowe, aby zwiększyć powierzchnię ataku.

- Następnie zaczynają aktywnie skanować aplikację. Narzędzie DAST wyśle różne wektory ataku do znalezionych wcześniej punktów końcowych w celu sprawdzenia luk w zabezpieczeniach, takich jak XSS, SSRF, wstrzyknięcia SQL itp. Ponadto wiele narzędzi DAST umożliwia tworzenie niestandardowych scenariuszy ataków w celu wykrycia większej liczby problemów.

- Po zakończeniu tego kroku narzędzie wyświetli wyniki. Jeśli wykryje lukę, natychmiast podaje wyczerpujące informacje o luce, jej typie, adresie URL, dotkliwości, wektorze ataku i pomaga rozwiązać problemy.

Narzędzia DAST doskonale sprawdzają się w wykrywaniu problemów z uwierzytelnianiem i konfiguracją występujących podczas logowania do aplikacji. Dostarczają one określone, predefiniowane dane wejściowe do testowanej aplikacji, aby symulować ataki. Następnie narzędzie porównuje dane wyjściowe z oczekiwanym wynikiem, aby znaleźć wady. DAST jest szeroko stosowany w testowaniu bezpieczeństwa aplikacji internetowych.

SAST vs. DAST: Dlaczego ich potrzebujesz

Zarówno SAST, jak i DAST oferują wiele korzyści zespołom programistycznym i testowym. Przyjrzyjmy się im.

Korzyści z SAST

Zapewnia bezpieczeństwo na wczesnych etapach rozwoju

SAST odgrywa kluczową rolę w zapewnieniu bezpieczeństwa aplikacji na wczesnych etapach jej cyklu rozwoju. Pozwala znaleźć luki w kodzie źródłowym na etapie kodowania lub projektowania. A kiedy możesz wykryć problemy na wczesnych etapach, łatwiej będzie je naprawić.

Jeśli jednak nie wykonasz testów wcześnie, aby znaleźć problemy, pozostawiając je na budowanie do końca rozwoju, kompilacja może mieć wiele nieodłącznych błędów i błędów. W związku z tym ich zrozumienie i leczenie stanie się problematyczne, a także czasochłonne, co jeszcze bardziej przesunie harmonogram produkcji i wdrożenia.

Jednak wykonanie SAST pozwoli Ci zaoszczędzić czas i pieniądze na naprawie luk w zabezpieczeniach. Ponadto może testować luki zarówno po stronie serwera, jak i klienta. Wszystko to pomaga zabezpieczyć Twoją aplikację i umożliwia zbudowanie bezpiecznego środowiska dla aplikacji oraz jej szybkie wdrożenie.

Szybciej i precyzyjniej

Narzędzia SAST skanują Twoją aplikację i jej kod źródłowy znacznie szybciej niż ręczne przeglądanie kodu. Narzędzia mogą szybko i precyzyjnie skanować miliony wierszy kodu i wykrywać w nich podstawowe problemy. Ponadto narzędzia SAST stale monitorują kod pod kątem bezpieczeństwa, aby zachować jego integralność i funkcjonalność, jednocześnie pomagając szybko łagodzić problemy.

Bezpieczne kodowanie

Musisz zapewnić bezpieczne kodowanie dla każdej aplikacji, niezależnie od tego, czy tworzysz kod dla stron internetowych, urządzeń mobilnych, systemów wbudowanych czy komputerów. Tworząc solidne, bezpieczne kodowanie od samego początku, zmniejszasz ryzyko narażenia aplikacji na szwank.

Powodem jest to, że atakujący mogą łatwo atakować źle zakodowane aplikacje i wykonywać szkodliwe działania, takie jak kradzież informacji, haseł, przejmowanie kont i inne. Ma to negatywny wpływ na reputację Twojej organizacji i zaufanie klientów.

Korzystanie z SAST pomoże Ci zapewnić bezpieczną praktykę kodowania od samego początku i da mu solidną podstawę do rozkwitu w całym cyklu życia. Pomoże to również zapewnić zgodność. Ponadto mistrzowie Scrum mogą korzystać z narzędzi SAST, aby zapewnić bezpieczniejszy standard kodowania w swoich zespołach.

Wykrywanie luk wysokiego ryzyka

Narzędzia SAST mogą wykrywać luki w aplikacjach wysokiego ryzyka, takie jak wstrzyknięcie SQL, które mogą wpływać na aplikację przez cały jej cykl życia i przepełnienia bufora, które mogą wyłączyć aplikację. Ponadto skutecznie wykrywają skrypty krzyżowe (XSS) i luki w zabezpieczeniach. W rzeczywistości dobre narzędzia SAST mogą zidentyfikować wszystkie problemy wymienione w Główne zagrożenia bezpieczeństwa OWASP.

Łatwa integracja

Narzędzia SAST można łatwo zintegrować z istniejącym procesem cyklu życia aplikacji. Mogą bezproblemowo pracować w środowiskach programistycznych, repozytoriach źródłowych, narzędziach do śledzenia błędów i innych narzędziach do testowania bezpieczeństwa. Zawierają również przyjazny dla użytkownika interfejs do spójnych testów bez stromej krzywej uczenia się dla użytkowników.

Audyty automatyczne

Ręczne audyty kodu pod kątem problemów z bezpieczeństwem mogą być nużące. Wymaga to od audytora zrozumienia luk w zabezpieczeniach, zanim będzie mógł przejść do dokładnego zbadania kodu.

Jednak narzędzia SAST oferują niesamowitą wydajność, umożliwiając częstsze badanie kodu z dokładnością i krótszym czasem. Narzędzia te mogą również skuteczniej zabezpieczać kod i przyspieszać audyty kodu.

Korzyści z używania DAST

DAST koncentruje się na funkcjach środowiska wykonawczego aplikacji, oferując zespołowi programistycznemu wiele korzyści, takich jak:

Szerszy zakres testów

Nowoczesne aplikacje są złożone i obejmują wiele zewnętrznych bibliotek, starszych systemów, kodów szablonów itp. Nie wspominając o tym, że zagrożenia bezpieczeństwa ewoluują i potrzebujesz takiego rozwiązania, które może zaoferować szerszy zakres testów, co może nie wystarczyć, jeśli używasz SAST.

DAST może w tym pomóc, skanując i testując wszystkie typy aplikacji i stron internetowych, niezależnie od ich technologii, dostępności kodu źródłowego i pochodzenia.

Dlatego korzystanie z DAST może rozwiązać różne problemy związane z bezpieczeństwem, jednocześnie sprawdzając, jak Twoja aplikacja jest postrzegana przez atakujących i użytkowników końcowych. Pomoże Ci uruchomić kompleksowy plan rozwiązania problemów i stworzyć wysokiej jakości aplikację.

Wysokie bezpieczeństwo w różnych środowiskach

Ponieważ DAST jest implementowany w aplikacji z zewnątrz, a nie w jej kodzie, możesz osiągnąć najwyższy poziom bezpieczeństwa i integralności swojej aplikacji. Nawet jeśli dokonasz pewnych zmian w środowisku aplikacji, pozostanie ono bezpieczne i w pełni użyteczne.

Testy Wdrożenia

Narzędzia DAST są używane nie tylko do testowania aplikacji w środowisku przejściowym pod kątem luk w zabezpieczeniach, ale także w środowiskach programistycznych i produkcyjnych.

W ten sposób możesz sprawdzić, jak bezpieczna jest Twoja aplikacja po produkcji. Możesz okresowo skanować aplikację za pomocą narzędzi, aby znaleźć wszelkie podstawowe problemy spowodowane zmianami konfiguracji. Może również odkryć nowe luki, które mogą zagrozić Twojej aplikacji.

Łatwa integracja z przepływami pracy DevOps

Obalmy tutaj kilka mitów.

Wielu uważa, że DAST nie może być używany na etapie rozwoju. To było, ale już nieważne. Istnieje wiele narzędzi, takich jak Invicti, które możesz łatwo zintegrować z przepływami pracy DevOps.

Jeśli więc odpowiednio ustawisz integrację, możesz włączyć automatyczne skanowanie w poszukiwaniu luk i identyfikować problemy z bezpieczeństwem na wczesnych etapach tworzenia aplikacji. Zapewni to lepsze bezpieczeństwo aplikacji, uniknie opóźnień podczas wyszukiwania i rozwiązywania problemów oraz zmniejszy związane z tym wydatki.

Pomaga w testach penetracyjnych

Dynamiczne zabezpieczenia aplikacji przypominają testy penetracyjne, w których aplikacja jest sprawdzana pod kątem luk w zabezpieczeniach poprzez wstrzyknięcie złośliwego kodu lub przeprowadzenie cyberataku w celu sprawdzenia odpowiedzi aplikacji.

Korzystanie z narzędzia DAST w testach penetracyjnych może uprościć pracę dzięki jego wszechstronnym możliwościom. Narzędzia mogą usprawnić ogólne testy penetracyjne, automatyzując proces identyfikacji luk w zabezpieczeniach i zgłaszania problemów w celu ich natychmiastowego naprawienia.

Szerszy przegląd zabezpieczeń

DAST ma przewagę nad rozwiązaniami punktowymi, ponieważ te pierwsze mogą dokładnie sprawdzić stan zabezpieczeń aplikacji. Może również testować wszystkie typy aplikacji, witryn i innych zasobów internetowych, niezależnie od ich języków programowania, pochodzenia, kodu kursu itp.

Dlatego bez względu na rodzaj oprogramowania lub aplikacji, którą tworzysz, możesz kompleksowo zrozumieć jego stan bezpieczeństwa. W wyniku większej widoczności w różnych środowiskach możesz nawet wykryć ryzykowne przestarzałe technologie.

SAST vs DAST: podobieństwa i różnice

Statyczne testowanie bezpieczeństwa aplikacji (SAST) i dynamiczne testowanie bezpieczeństwa aplikacji (DAST) są rodzajem testowania bezpieczeństwa aplikacji. Sprawdzają aplikacje pod kątem luk i problemów oraz pomagają zapobiegać zagrożeniom bezpieczeństwa i cyberatakom.

Zarówno SAST, jak i DAST mają ten sam cel – wykrywanie i oznaczanie problemów z bezpieczeństwem oraz pomoc w ich naprawieniu, zanim nastąpi atak.

Teraz, w tym przeciąganiu liny SAST vs DAST, znajdźmy niektóre z istotnych różnic między tymi dwiema metodami testowania bezpieczeństwa.

ParameterSASTDASTType Testowanie bezpieczeństwa aplikacji w białej skrzynce.Testowanie bezpieczeństwa aplikacji w czarnej skrzynce.Ścieżka testowania Testowanie jest wykonywane od wewnątrz (z aplikacji).

Tutaj tester wie o projekcie, implementacji i frameworku aplikacji.

Podejście hakerów.

Tutaj tester nie wie nic o projekcie, implementacji i frameworkach aplikacji.

ImplementacjaJest zaimplementowany na kodzie statycznym i nie wymaga wdrożonych aplikacji. Nazywa się to „statycznym”, ponieważ skanuje statyczny kod aplikacji w celu sprawdzenia pod kątem luk w zabezpieczeniach. Jest zaimplementowany w działającej aplikacji. Nazywa się to „dynamicznym”, ponieważ skanuje kod dynamiczny aplikacji podczas jej działania w celu znalezienia luk w zabezpieczeniach.Oś czasuSAST jest wykonywany na wczesnych etapach tworzenia aplikacji.DAST jest wykonywany na uruchomionej aplikacji pod koniec cyklu rozwoju aplikacji.Zakres i analizaTo potrafi precyzyjnie znaleźć luki w zabezpieczeniach po stronie klienta i serwera. Narzędzia SAST są kompatybilne z różnymi systemami wbudowanymi i kodem.

Nie może jednak wykryć problemów związanych ze środowiskami i środowiskiem wykonawczym.

Może wykrywać problemy związane ze środowiskami i środowiskiem wykonawczym. Ale może analizować tylko odpowiedzi i żądania w aplikacji.Kod źródłowy Potrzebuje kodu źródłowego do testowania.Nie wymaga kodu źródłowego do testowania.Potoki CI/CDSAST jest zintegrowany bezpośrednio z potokami CI/CD, aby pomóc programistom regularnie monitorować kod aplikacji .

Obejmuje każdy etap procesu CI, w tym analizę bezpieczeństwa kodu aplikacji poprzez automatyczne skanowanie kodu i testowanie kompilacji.

DAST jest zintegrowany z potokiem CI/CD po wdrożeniu aplikacji i uruchomieniu jej na serwerze testowym lub komputerze programisty. Ograniczanie ryzyka Narzędzia SAST dokładnie skanują kod, aby znaleźć luki w zabezpieczeniach wraz z ich dokładnymi lokalizacjami, co pomaga w łatwiejszym naprawie. Ponieważ narzędzia DAST działają podczas w czasie wykonywania mogą nie zapewniać dokładnej lokalizacji luk w zabezpieczeniach.OpłacalnośćPonieważ problemy są wykrywane na wczesnych etapach, ich naprawianie jest łatwe i tańsze.Ponieważ jest wdrażane pod koniec cyklu rozwoju, problemów nie można wykryć dopóki. Może też nie podawać dokładnych lokalizacji.

Wszystko to sprawia, że naprawianie problemów jest kosztowne. Jednocześnie opóźnia ogólny harmonogram rozwoju, zwiększając ogólne koszty produkcji.

SAST vs. DAST: kiedy ich używać

Kiedy używać SAST?

Załóżmy, że masz zespół programistów do pisania kodu w środowisku monolitycznym. Twoi programiści wprowadzają zmiany w kodzie źródłowym, gdy tylko wymyślą aktualizację. Następnie kompilujesz aplikację i regularnie promujesz ją do etapu produkcji w zaplanowanym czasie.

Luki nie pojawią się tutaj zbyt wiele, a kiedy to się pojawi po dość długim czasie, możesz je przejrzeć i załatać. W takim przypadku możesz rozważyć użycie SAST.

Kiedy używać DAST?

Załóżmy, że masz w SLDC efektywne środowisko DevOps z automatyzacją. Możesz wykorzystać kontenery i platformy chmurowe, takie jak AWS. Twoi programiści mogą więc szybko kodować swoje aktualizacje i używać narzędzi DevOps do automatycznego kompilowania kodu i szybkiego generowania kontenerów.

W ten sposób można przyspieszyć wdrażanie dzięki ciągłemu CI/CD. Ale może to również zwiększyć powierzchnię ataku. W tym celu użycie narzędzia DAST może być doskonałym wyborem do skanowania całej aplikacji i znajdowania problemów.

SAST vs. DAST: czy mogą ze sobą współpracować?

TAk!!!

W rzeczywistości użycie ich razem pomoże Ci kompleksowo zrozumieć problemy dotyczące bezpieczeństwa w Twojej aplikacji od wewnątrz do wewnątrz. Umożliwi również synbiotyczny proces DevOps lub DevSecOps oparty na skutecznych i praktycznych testach bezpieczeństwa, analizie i raportowaniu.

Ponadto pomoże to zmniejszyć podatności i powierzchnię ataku oraz złagodzić obawy związane z cyberatakami. W rezultacie możesz stworzyć wysoce bezpieczny i niezawodny SDLC.

Powodem jest to, że „statyczne” testy bezpieczeństwa aplikacji (SAST) sprawdzają kod źródłowy w spoczynku. Może nie obejmować wszystkich luk w zabezpieczeniach, a ponadto nie nadaje się do rozwiązywania problemów ze środowiskiem wykonawczym lub konfiguracją, takich jak uwierzytelnianie i autoryzacja.

W tym momencie zespoły programistyczne mogą używać SAST z innymi metodami i narzędziami testowymi, takimi jak DAST. To tutaj pojawia się DAST, aby zapewnić wykrywanie i usuwanie innych luk w zabezpieczeniach.

SAST vs. DAST: co jest lepsze?

Zarówno SAST, jak i DAST mają swoje wady i zalety. Czasami SAST będzie bardziej korzystny niż DAST, a czasami jest odwrotnie.

Chociaż SAST może pomóc wcześnie wykryć problemy, naprawić je, zmniejszyć powierzchnię ataku i zaoferować więcej korzyści, całkowite poleganie na jednej metodzie testowania bezpieczeństwa nie wystarczy, biorąc pod uwagę postępujące cyberataki.

Tak więc, kiedy wybierzesz jeden z dwóch, zrozum swoje wymagania i wybierz odpowiedni. Ale najlepiej, jeśli użyjesz SAST i DAST razem. Zapewni to, że skorzystasz z tych metodologii testowania bezpieczeństwa i przyczynisz się do pełnej ochrony Twojej aplikacji.

Z tego wniosku dla SAST vs. DAST mogę powiedzieć, że obaj w rzeczywistości nie są rywalami, ale mogą być dobrymi przyjaciółmi. A ich przyjaźń może zapewnić wyższy poziom bezpieczeństwa Twoim aplikacjom.

Możesz teraz przyjrzeć się różnym typom testowania aplikacji.