Spear phishing to niebezpieczny atak na cyberbezpieczeństwo, który może doprowadzić organizację lub osobę do utraty poufnych informacji i pieniędzy oraz spowodować utratę reputacji.

Według FBIorganizacje są atakowane przez spear phisherów i straciły na takich oszustwach około 5 miliardów dolarów.

Być może natknąłeś się na wiadomość e-mail lub SMS z informacją: „Wygrałeś iPhone’a 12!” Następnie zostaniesz poproszony o kliknięcie linku, aby skorzystać z oferty.

W ten sposób ludzie są oszukiwani w oszustwie, takim jak phishing, a spear phishing jest o krok przed tym.

Osoby atakujące wysyłają bardziej spersonalizowane wiadomości e-mail, które wyglądają na autentyczne i nakłaniają ludzi do ujawnienia poufnych informacji i wysłania pieniędzy.

Ale jak chronić się przed takimi atakami, a co najważniejsze, jak je wykryć?

W tym artykule omówię spear phishing i odpowiem na te pytania.

Bądźcie na bieżąco!

Spis treści:

Co to jest phishing?

Phishing to cyberatak, w którym osoba atakująca próbuje komunikować się z celem, zwykle za pośrednictwem wiadomości e-mail, wiadomości tekstowych lub telefonu, podszywając się pod legalne źródło. Ma na celu kradzież poufnych danych biznesowych lub indywidualnych, takich jak dane logowania, dane uwierzytelniające karty kredytowej lub debetowej, hasła itp.

Robią to, nakłaniając cel do otwarcia szkodliwego linku, pobierając załącznik wysłany za pośrednictwem e-maili lub wiadomości tekstowych oraz instalując złośliwe oprogramowanie na swoim urządzeniu. W ten sposób atakujący uzyskuje dostęp do danych osobowych i kont internetowych celu, uzyskuje uprawnienia do zmiany danych i naraża podłączone systemy lub przechwytuje ich całą sieć komputerową.

Hakerzy mogą to zrobić w celu uzyskania korzyści finansowych, wykorzystując dane Twojej karty kredytowej i dane osobowe. Mogą również żądać okupu za zwrócenie systemów, sieci i danych. W innych przypadkach haker może nakłonić pracowników do kradzieży informacji biznesowych w celu zaatakowania firmy.

Rzeczy, które składają się na kampanię phishingową to:

- Uzasadnione i kuszące wiadomości mają na celu przyciągnięcie uwagi odbiorcy, na przykład wiadomość e-mail z informacją „Wygrałeś na loterii!”, „Odbierz swojego iPhone’a 12” i tak dalej.

- Tworzenie poczucia pilności i mówienie o szybkim działaniu ze względu na ograniczony czas na zawarcie umowy, reakcję na scenariusz, aktualizację informacji itp.

- Pochodzące od nietypowego nadawcy lub wyglądające na nieoczekiwane, nietypowe lub podejrzane

- Hiperłącze kierujące do podejrzanego lub błędnie napisanego łącza do popularnej witryny

- Załączniki, których się nie spodziewasz lub nie mają sensu

Co to jest spear phishing?

Spear phishing to rodzaj kampanii phishingowej skierowanej do określonych grup lub osób w organizacji poprzez wysyłanie im wysoce spersonalizowanych wiadomości e-mail i załączników.

Sprawcy spear-phishingu przedstawiają się jako zaufane lub znane podmioty, próbując nakłonić ofiary do uwierzenia im i dostarczenia im poufnych informacji, pobrania złośliwego oprogramowania lub wysłania pieniędzy.

Spear phishing można również uznać za taktykę socjotechniczną, w której cyberprzestępca podszywający się pod znaną lub zaufaną osobę nakłania cel do pobrania załącznika lub kliknięcia złośliwego e-maila lub tekstu. Prowadzi to do ujawnienia poufnych informacji lub nieświadomego zainstalowania szkodliwych programów w swojej sieci organizacyjnej.

Celem spear phishingu jest uzyskanie dostępu do konta danej osoby, podszycie się pod kogoś takiego jak wysoki rangą urzędnik, osoby posiadające poufne informacje, oficerowie wojskowi, administratorzy bezpieczeństwa i tak dalej.

Przykład: w 2015 roku uważano, że Google i Facebook są tracąc około 100 milionów dolarów na litewskie oszustwo e-mail.

Phishing a spear phishing

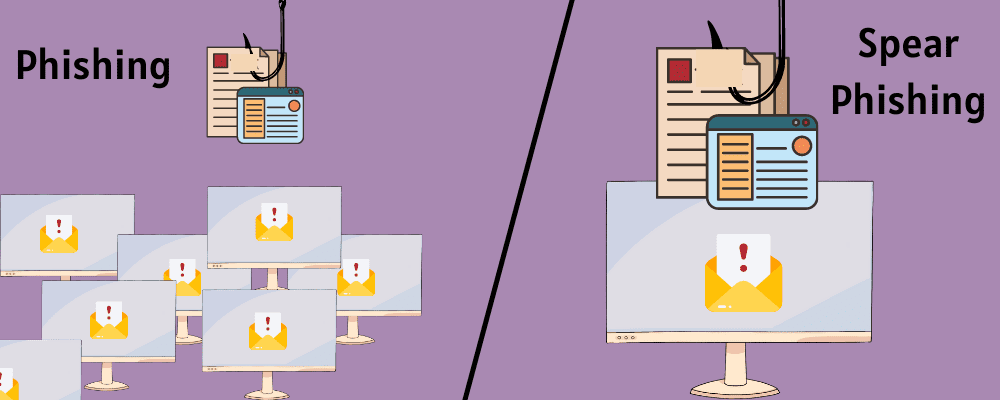

1. Typ: Phishing to pojęcie szersze, podczas gdy spear phishing to rodzaj phishingu. Oba są cyberatakami wymierzonymi w określone osoby lub firmy w celu zdobycia poufnych informacji za pośrednictwem wiadomości e-mail i wiadomości.

2. Cel: Oszustwa phishingowe są powszechne, gdy jeden złośliwy e-mail może zostać wysłany przez atakującego do tysięcy osób jednocześnie. Ich celem jest zarzucenie szerszej sieci i próba złapania ofiary, aby zdobyć informacje lub pieniądze.

Z drugiej strony, spear phishing jest szczególnie wymierzony w określoną osobę lub grupę z organizacji posiadającej wysoce wrażliwe informacje związane z ich informacjami biznesowymi, danymi osobowymi, informacjami wojskowymi, dokumentami związanymi z pieniędzmi, takimi jak dane karty kredytowej lub debetowej oraz hasła bankowe. poświadczenia konta itp.

Phishing a spear phishing

Phishing a spear phishing

3. Typ wiadomości e-mail: phishing może zawierać ogólne informacje, wabiąc ludzi i nakłaniając ich do ujawnienia poufnych informacji lub wysłania pieniędzy.

W przeciwieństwie do tego, spear phishing wykorzystuje dostosowane, dobrze przygotowane wiadomości e-mail dla określonej osoby lub grupy, które trudno odróżnić od legalnego źródła. Może zawierać ich imiona, rangi itp., próbując zdobyć większe zaufanie i uczynić ich ofiarą tego rodzaju ataku.

4. Przykład: Przykładem kampanii phishingowej może być coś takiego – „Wygrałeś iPhone’a XI”. Nie jest skierowany do konkretnej osoby, ale do każdego, kto kliknie podany link, aby odebrać „nagrodę”. Nie ujawnia również, gdzie i jak wygrywasz konkurs. Jest skierowany do większej liczby odbiorców, którzy mogą stać się ofiarami.

Przykładem kampanii typu „spear phishing” może być dobrze przygotowana wiadomość e-mail, która wygląda na pochodzącą z prawdziwego źródła lub kogoś, kogo znasz, podając swoje imię i nazwisko lub pozycję w organizacji.

Jednak cyberprzestępcy wykorzystują oba rodzaje oszustw – phishing i spear-phishing w oparciu o swój cel końcowy. Mogą wykorzystać phishing, aby zwiększyć swoje szanse na sukces, skupiając się na ilości, a nie na jakości. Wręcz przeciwnie, mogą wykorzystywać spear phishing, aby zwiększyć swoje szanse na sukces w organizacji, ale skupiają się na jakości, a nie ilości.

Rodzaje spear phishingu

Spear phishing może mieć różne typy, takie jak:

Wyłudzanie danych klonów

Bliski phishing to atak polegający na tym, że sprawca opracowuje „aktualizację” prawdziwej wiadomości e-mail, aby nakłonić odbiorcę do myślenia, że jest prawdziwa i faktycznie aktualizuje poprzednią wiadomość. Jednak w tej nowej wiadomości e-mail atakujący umieszcza złośliwy załącznik lub link, zastępując ten prawdziwy.

W ten sposób odbiorca zostaje oszukany i zmuszony do ujawnienia krytycznych informacji.

Złośliwe załączniki

Ten rodzaj spear phishingu jest powszechny. Atakujący wysyła ukierunkowany atak na osobę lub grupę w organizacji, wysyłając wiadomość e-mail ze złośliwymi załącznikami i łączami. Atakujący wykorzysta również skradzione informacje i może również zażądać oprogramowania ransomware.

Złośliwe załączniki

Złośliwe załączniki

Jeśli znajdziesz w swojej skrzynce odbiorczej taki e-mail, który wygląda podejrzanie lub nieoczekiwanie, nie klikaj ani nie otwieraj linku ani załącznika. A jeśli nadal uważasz, że wiadomość e-mail jest wiarygodna i powinieneś otworzyć link, po prostu najedź na niego, aby zobaczyć pełny adres tego linku.

Pomoże Ci to ocenić adres i potwierdzić jego integralność. Złośliwy link będzie zawierał adres z błędami pisowni i innymi nieprawidłowościami, które można zignorować, jeśli nie zwróci się na nie uwagi. Dlatego sprawdź źródło linku przed pobraniem załącznika lub kliknięciem linku, aby być po bezpieczniejszej stronie.

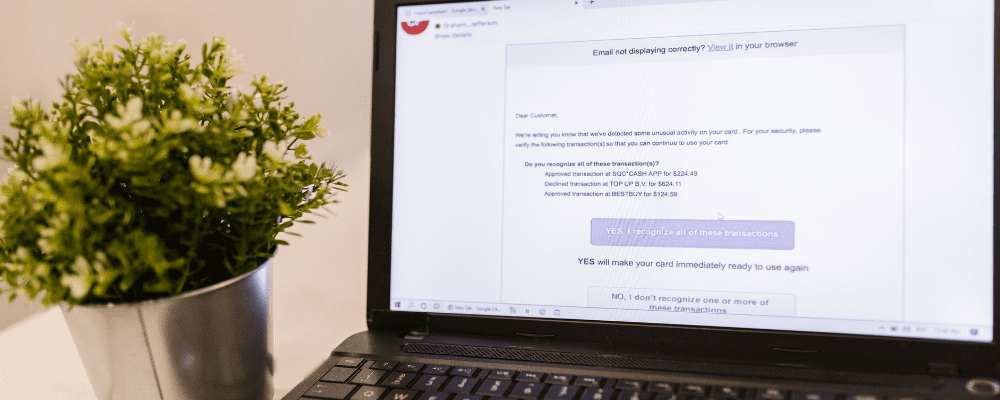

Personifikacja

Oszuści mogą podszywać się pod renomowane i znane marki w wiadomościach e-mail, replikując regularne przepływy pracy e-mail, które użytkownik rzeczywiście otrzymuje od marek. Również tutaj osoby atakujące zastępują oryginalny link złośliwym, takim jak sfałszowane strony logowania, aby wykraść dane konta i inne informacje. Często podszywa się pod banki, serwisy streamingowe wideo itp.

CEO i oszustwa BEC

Cyberprzestępcy mogą atakować pracowników działów finansowych lub księgowych organizacji, podszywając się pod dyrektora generalnego lub innego wyższego rangą urzędnika. Pracownicy zajmowali znacznie niższe stanowiska niż trudno im lub prawie niemożliwe jest odmówić niektórym instrukcjom od urzędników wyższego szczebla.

Poprzez oszustwa Business Email Compromise (BEC) i oszustwa e-mailowe dla dyrektorów generalnych, atakujący mogą wykorzystać wpływ wysokich rangą urzędników, aby nakłonić pracowników do podania poufnych danych, przelewania pieniędzy i tak dalej.

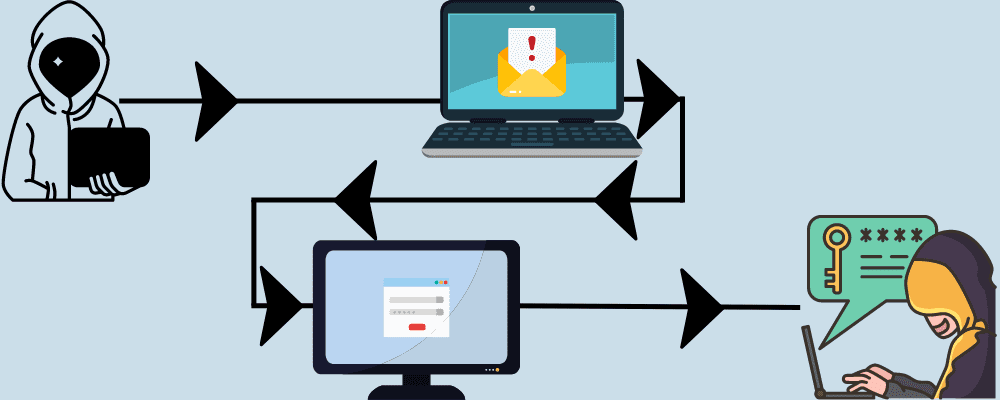

Jak działa spear phishing?

Ataki typu spear phishing są specjalnie dostosowane do celu i starannie zaprojektowane w oparciu o zebrane informacje o celu.

Wybór celu

Atakujący najpierw wybierają osobę lub grupę z organizacji jako cel, a następnie kontynuują badania na ich temat i zbieranie informacji.

Teraz oszuści biorą również pod uwagę konkretne względy, aby wybrać cel. Odbywa się to w oparciu o rodzaj informacji, do których dana osoba ma dostęp i jakie dane na temat celu mogą zebrać atakujący. Zwykle wybierają osoby, których dane mogą łatwo przeszukać.

Spear phishing generalnie nie jest wymierzony w urzędników wysokiego szczebla lub kadrę kierowniczą. Zamiast tego mogą wybrać kogoś, kto nie ma doświadczenia lub wiedzy, ponieważ łatwo nimi manipulować. Ponadto nowi lub pracownicy niższego szczebla mogą nie wiedzieć o stosowanych w organizacji politykach i środkach bezpieczeństwa; w związku z tym mogą popełniać błędy, co prowadzi do kompromisów w zakresie bezpieczeństwa.

Zbieranie informacji o celu

Atakujący następnie polują na publicznie dostępne dane celu ze źródeł takich jak media społecznościowe, w tym LinkedIn, Facebook, Twitter itp. oraz inne profile. Mogą również zbierać informacje o swojej lokalizacji geograficznej, kontaktach społecznościowych, adresie e-mail itp.

Tworzenie szkodliwych wiadomości e-mail

Po zgromadzeniu szczegółów celu atakujący używa ich do tworzenia wiadomości e-mail, które wyglądają wiarygodnie i są spersonalizowane według nazwy celu, pozycji w organizacji, preferencji i nie tylko. Wstawiają złośliwy załącznik lub link do wiadomości e-mail i wysyłają ją do celu.

Nie tylko e-maile, ale także kampanie phishingowe mogą przedostać się na urządzenia docelowe za pośrednictwem mediów społecznościowych i wiadomości tekstowych. Pochodzą od nieznanej osoby, która składa ci hojną, przykuwającą uwagę ofertę lub daje poczucie pilnej potrzeby natychmiastowego wykonania zadania, takiego jak podanie danych karty debetowej/kredytowej, OTP itp.

Oszustwo

Gdy cel uzna, że e-mail lub wiadomość tekstowa jest wiarygodna i zrobi to, o co go poproszono, zostaje oszukany. Mogą kliknąć złośliwy link lub załącznik wysłany przez atakującego, aby ujawnić poufne informacje, dokonać płatności lub zainstalować złośliwe oprogramowanie w celu dalszego narażenia systemów, urządzeń i sieci.

Jest to katastrofalne dla każdej osoby lub organizacji, powodując straty finansowe, reputację i dane. Takie organizacje mogą być również karane za brak ochrony danych klientów. Czasami atakujący może również zażądać od oprogramowania ransomware zwrotu skradzionych informacji.

Jak wykryć spear phishing?

Chociaż ataki typu spear phishing są wyrafinowane, istnieją sposoby ich identyfikacji i zachowania czujności.

Zidentyfikuj nadawcę

Wysyłanie wiadomości e-mail z nazwy domeny podobnej do nazwy znanej marki jest powszechną techniką stosowaną w phishingu włóczni.

Na przykład e-mail może pochodzić z „arnazonu”, a nie z amazon (Amazon), który wszyscy znamy. Litery „r” i „n” są używane zamiast „m”, które mogą wyglądać identycznie, jeśli nie zwracasz na to uwagi.

Jeśli więc otrzymasz nieoczekiwaną wiadomość e-mail, sprawdź jej nadawcę. Uważnie przeliteruj nazwę domeny, a jeśli wygląda to podejrzanie, nie angażuj się w nią.

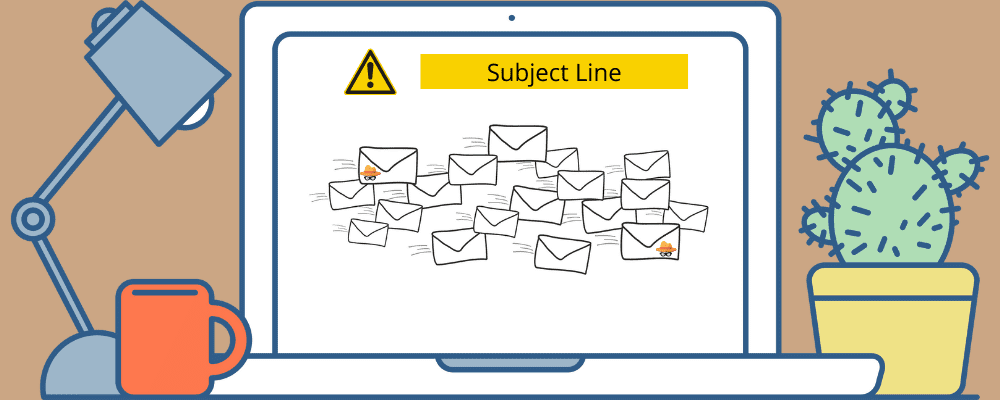

Oceń wiersz tematu

Oceń wiersz tematu

Oceń wiersz tematu

Wiersz tematu wiadomości e-mail typu spear phishing może wywoływać poczucie strachu lub pilności, aby skłonić Cię do natychmiastowego działania. Może zawierać słowa kluczowe, takie jak „Pilne”, „Ważne” itp. Ponadto mogą również próbować nawiązać z Tobą zaufanie, używając „Prześlij dalej”, „Prośba” itp., a przy tym zwracać na siebie uwagę.

Co więcej, zaawansowane taktyki spear-phishingu mogą obejmować długoterminowe strategie budowania kontaktu z Tobą i kradzieży informacji lub oszukiwania Cię pieniędzmi.

Sprawdź więc takie czerwone flagi w temacie i uważnie przeczytaj całą wiadomość. Nie śledź, jeśli e-mail wygląda podejrzanie.

Sprawdź zawartość, załączniki i linki

Dokładnie sprawdź całą zawartość wiadomości e-mail lub SMS-a, w tym linki i załączniki, które są z nią powiązane. Jeśli podałeś jakieś dane osobowe na swoich kontach społecznościowych, istnieje szansa, że atakujący wykorzystał je i wykorzystał w poczcie. Tak więc, gdy widzisz swoje imię i inne spersonalizowane informacje, nie zakładaj, że można im zaufać.

Zweryfikuj wniosek

Jeśli nie możesz zauważyć żadnej podejrzanej rzeczy w wiadomości e-mail po sprawdzeniu jej pod kątem czynników wymienionych powyżej, nie wyciągaj jeszcze żadnych wniosków. Jeśli znasz osobę, która wysyła wiadomość e-mail i prosi o określone dane lub pieniądze, najlepiej to zweryfikować, dzwoniąc lub łącząc się z nią w czasie rzeczywistym.

Przykład: Załóżmy, że otrzymujesz wiadomość e-mail z informacją, że na Twoim koncie bankowym występuje konkretny problem, który należy rozwiązać, i do tego natychmiast potrzebne są dane Twojej karty debetowej lub OTP. Zamiast ujawniać informacje, zadzwoń do swojego oddziału banku i zapytaj, czy naprawdę tego wszystkiego potrzebują. Odpowiedź brzmi „nie”, ponieważ ta kluczowa informacja nie jest przekazywana przez e-mail lub telefon.

Jak uchronić się przed spear phishingiem?

Nie możesz całkowicie uniknąć incydentów związanych z bezpieczeństwem, ale stosuj określone strategie, aby być bezpiecznym. Oto kilka metod zapobiegania atakom typu spear phishing, które możesz zastosować:

Egzekwuj ścisłą politykę bezpieczeństwa

Egzekwowanie ścisłej polityki bezpieczeństwa w całej organizacji to pierwszy krok do ograniczenia wszelkiego rodzaju zagrożeń związanych z cyberbezpieczeństwem, w tym spear phishingu. Wszyscy pracownicy muszą być związani polityką podczas udostępniania danych, dokonywania płatności, przechowywania danych klientów i firm itp. Musisz także wzmocnić swoją politykę haseł, mówiąc wszystkim, aby:

- Używaj unikalnych, silnych i złożonych haseł

- Nigdy nie używaj jednego hasła do wielu kont, aplikacji lub urządzeń

- Zabroń nikomu udostępniania haseł

- Zarządzaj hasłami ostrożnie

Użyj MFA

Uwierzytelnianie wieloskładnikowe (MFA) to technika bezpieczeństwa, która zmniejsza ryzyko. Wymaga od użytkownika przedstawienia więcej niż jednego dowodu tożsamości w celu weryfikacji podczas uzyskiwania dostępu do konta lub aplikacji. Tworzy dodatkowe warstwy bezpieczeństwa i zmniejsza prawdopodobieństwo ataku.

Tak więc, nawet jeśli jedno hasło zostanie naruszone, pojawią się inne warstwy zwiększające bezpieczeństwo i zwiększające trudność atakującego. Daje również czas na wykrycie nieprawidłowości i naprawienie ich przed przejęciem konta.

Tworzenie świadomości bezpieczeństwa

Technologia ewoluuje, podobnie jak cyberataki i techniki. Dlatego należy być na bieżąco z najnowszymi zagrożeniami i wiedzieć, jak je wykrywać i im zapobiegać. Dlatego przeszkol swoich pracowników i zapoznaj ich z obecnym scenariuszem, aby nie popełnili błędu, który mógłby przekształcić się w atak.

Korzystaj z systemów bezpieczeństwa poczty e-mail

Większość oszustw typu spear phishing pochodzi z wiadomości e-mail. Dlatego ochrona poczty e-mail za pomocą systemu lub oprogramowania zabezpieczającego pocztę elektroniczną może pomóc. Jest przeznaczony do wykrywania podejrzanych wiadomości e-mail i blokowania ich lub usuwania zagrożeń, dzięki czemu możesz mieć przejrzystą, wiarygodną listę wiadomości e-mail w swojej skrzynce odbiorczej. Możesz używać oprogramowania zabezpieczającego pocztę e-mail, takiego jak Proofpoint, Mimecast, Avanan itp.

Poprawki i kopie zapasowe

Musisz regularnie łatać i aktualizować wszystkie swoje systemy, oprogramowanie i aplikacje, aby zapewnić ich optymalne działanie, zapewniając jednocześnie, że nie ma luk, które mogłyby je wykorzystać. Ponadto okresowe tworzenie kopii zapasowych danych pomaga zapewnić bezpieczeństwo danych. Tak więc nawet w przypadku ataku lub klęski żywiołowej utracone dane nie zostaną tak naprawdę utracone.

Jeśli jednak już kliknąłeś złośliwy link lub pobrałeś szkodliwy załącznik, wykonaj następujące kroki:

- Nie podawaj żadnych danych

- Szybko zmieniaj hasła

- Poinformuj swój dział bezpieczeństwa IT

- Odłącz się od internetu

- Dokładnie przeskanuj swój system oprogramowaniem antywirusowym

Wniosek

Ataki na cyberbezpieczeństwo ewoluują i stają się coraz bardziej zaawansowane. Spear phishing jest jednym z takich ataków, które wyrządzają szkodę osobom fizycznym i firmom pod względem danych, pieniędzy i reputacji.

Dlatego ważne jest zrozumienie i wykrycie wiedzy o cyberprzestępcach, takich jak spear phishing, aby chronić siebie i swoją organizację.