W dziewięciu przypadkach na dziesięć pozbycie się krypto-złośliwego oprogramowania jest tak trudne, jak ich wykrycie.

Czy byłbyś podejrzliwy w przypadku nagłego spadku wydajności komputera?

Wielu nie! Podobnie tylko nieliczni dbają wystarczająco o sporadyczne opóźnienia i zwykle oznaczają to jako „standardowe” problemy z ich systemem operacyjnym.

Jeśli jednak zbadają dokładniej, może również ujawnić się jako nieuczciwa aplikacja, pochłaniająca przepustowość i obniżająca wydajność systemu.

Spis treści:

Co to jest krypto-złośliwe oprogramowanie?

Możesz założyć, że krypto-złośliwe oprogramowanie to cyfrowa pijawka wstrzyknięta przez zewnętrznego beneficjenta, która drenuje Twoje zasoby komputerowe bez Twojej wiedzy.

Jednak proces ten jest bardziej znany jako crypto-jacking.

Jak już wspomniano, tym, co utrudnia wykrycie, jest jego modus operandi. Nie zauważysz różnicy, chyba że jesteś bardzo świadomy standardowego dźwięku pracy wentylatora komputera, szybkości itp. Oraz ogólnej wydajności systemu.

Spowoduje to uruchomienie aplikacji do wydobywania kryptowalut w tle przez cały okres eksploatacji komputera, chyba że klikniesz opcję Odinstaluj.

W skrócie, kopacze kryptowaluty to aplikacje, które wnoszą wkład w świat kryptografii, weryfikując ich transakcje i wydobywając nowe monety. Generuje to pasywny dochód dla ich operatorów.

Ale są one znane jako krypto-malware, jeśli zostaną zainstalowane w systemie bez odpowiedniej autoryzacji administratora, co czyni je cyberprzestępstwem.

Aby uzyskać prostszą analogię, wyobraź sobie, że ktoś używa twojego trawnika do sadzenia drzewa owocowego, zabiera wodę i potrzebne zasoby z twojego domu bez twojej zgody i odmawia ci owoców lub pieniędzy.

Będzie to podobne do crypto-jackingu tego śmiertelnego świata.

Jak działa krypto-malware?

Jak większość złośliwego oprogramowania!

Nie wyszukujesz zainfekowanych wirusami plików do pobrania i nie instalujesz ich dla zabawy.

Ale przytrafiają ci się w najbardziej przyziemny sposób:

- Kliknięcie łącza w wiadomości e-mail

- Odwiedzanie witryn HTTP

- Pobieranie z niebezpiecznych źródeł

- Kliknięcie podejrzanej reklamy i tak dalej

Ponadto źli aktorzy mogą zastosować socjotechnikę, aby zmusić użytkowników do pobrania takiego złośliwego oprogramowania.

Po zainstalowaniu krypto-malware nakłada się na zasoby systemowe, dopóki go nie wykryjesz i nie odinstalujesz.

Niektóre oznaki infekcji krypto-złośliwym oprogramowaniem to zwiększona prędkość wentylatora (hałas), większe nagrzewanie się i powolna wydajność.

Krypto-malware vs. Crypto-Ransomware

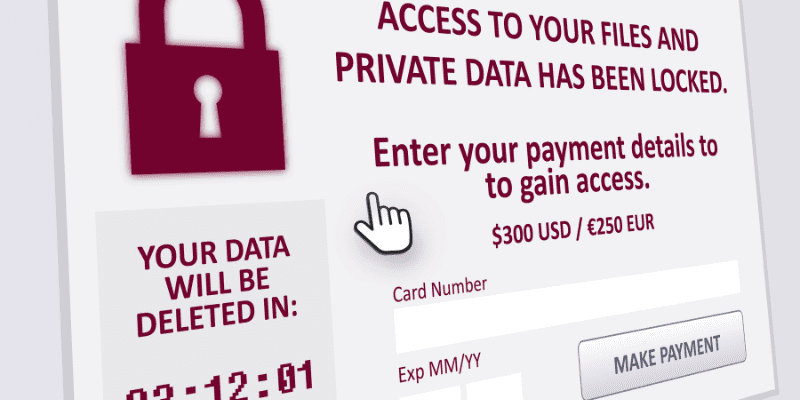

Crypto-ransomware nie jest tak subtelne. Po zainstalowaniu może zablokować cię z systemu tylko po to, by umożliwić dostęp po zapłaceniu kwoty okupu.

Zwykle wyświetla numer lub adres e-mail, z którym można się skontaktować, lub dane konta, aby współpracować z groźbą okupu.

W zależności od stawki, ludzie czasami zgadzają się z oszustem, aby go odzyskać. Istnieją jednak przypadki, w których zgoda na takie „prośby” nie przyniosła ulgi lub uczyniła je również przyszłym celem.

Złośliwe oprogramowanie kryptograficzne nie stanowi natomiast żadnego widocznego zagrożenia. Po cichu działa w tle, pochłaniając Twoje zasoby, stając się wieloletnim pasywnym źródłem dochodu dla cyberprzestępcy.

Popularne ataki krypto-złośliwym oprogramowaniem

Oto niektóre z udokumentowanych wydarzeń, które swoim wyrafinowaniem wstrząsnęły cyfrowym światem.

# 1. Graboid

Graboid został wykryty przez badaczy sieci Palo Alto i opublikowany w raporcie z 2019 roku. Atakujący zabrał prawie 2000 niezabezpieczonych hostów Dockera na darmową przejażdżkę, która nie wymagała autoryzacji.

Wysłał zdalne polecenia w celu pobrania i rozmieszczenia zainfekowanych obrazów dokerów na zaatakowanych hostach. „Pobranie” zawierało również narzędzie do komunikowania się z innymi wrażliwymi maszynami i narażania ich na niebezpieczeństwo.

Następnie „zmodyfikowane” kontenery pobrały cztery skrypty i wykonały je w podanej kolejności.

Skrypty te losowo obsługiwały górników Monero przez powtarzające się 250-sekundowe sesje i rozprzestrzeniały złośliwe oprogramowanie w sieci.

#2. PowerGhost

Wyeksponowany przez laboratoria firmy Kaspersky w 2018 r. PowerGhost to bezplikowe złośliwe oprogramowanie kryptograficzne, którego celem jest głównie sieci korporacyjne.

Jest bezplikowy, co oznacza, że przyczepia się do maszyn bez przyciągania niechcianej uwagi lub wykrycia. Następnie loguje się do urządzeń za pośrednictwem Windows Management Instrumentation (WMI) lub exploita EthernalBlue użytego w niesławnym ataku ransomware WannaCry.

Po zalogowaniu próbował wyłączyć innych górników (jeśli tacy istnieją), aby uzyskać maksymalny zysk dla odpowiedzialnych złych aktorów.

Oprócz tego, że pochłaniał zasoby, jeden wariant PowerGhost był znany z przeprowadzania ataków DDoS wymierzonych w inne serwery.

#3. BadShell

BadShell został odkryty przez dział Comodo Cybersecurity w 2018 roku. Jest to kolejny bezplikowy robak kryptograficzny, który nie pozostawia śladów w pamięci masowej systemu; zamiast tego działa za pośrednictwem procesora i pamięci RAM.

Ten dołączał się do programu Windows PowerShell w celu wykonywania złośliwych poleceń. Przechowywał kod binarny w rejestrze systemu Windows i uruchamiał skrypty wydobywające kryptowaluty za pomocą Harmonogramu zadań systemu Windows.

#4. Prometei Botnet

Po raz pierwszy wykryty w 2020 r., Prometei Botnet obrał sobie za cel opublikowane luki w zabezpieczeniach Microsoft Exchange, aby zainstalować krypto-malware do wydobywania Monero.

Ten cyberatak wykorzystywał wiele narzędzi, takich jak exploity EternalBlue, BlueKeep, SMB i RDP itp., aby rozprzestrzeniać się w sieci i atakować niebezpieczne systemy.

Występował w wielu wersjach (podobnie jak w przypadku większości złośliwego oprogramowania), a badacze Cybereason określają jego początki na rok 2016. Poza tym występuje na różnych platformach, infekując ekosystemy Windows i Linux.

Jak wykrywać krypto-malware i zapobiegać mu?

Najlepszym sposobem na sprawdzenie krypto-złośliwego oprogramowania jest obserwowanie systemu. Zwiększony głos wentylatora lub nagły spadek wydajności mogą powodować te cyfrowe robaki.

Jednak systemy operacyjne to złożone byty, a te rzeczy dzieją się w tle i generalnie nie zauważamy tak subtelnych zmian.

W takim przypadku oto kilka wskazówek, które mogą pomóc zachować bezpieczeństwo:

- Aktualizuj swoje systemy. Nieaktualne oprogramowanie często ma luki wykorzystywane przez cyberprzestępców.

- Użyj antywirusa premium. Nie mogę wystarczająco podkreślić, jak każde urządzenie potrzebuje dobrego programu antywirusowego. Poza tym takie ataki zdarzają się niezależnie od systemu operacyjnego (Mac też jest atakowany!) i rodzaju urządzenia (smartfony, tablety włącznie).

- Nie klikaj wszystkiego. Ciekawość to ludzka natura, która często jest nieuczciwie wykorzystywana. Jeśli jest to nieuniknione, skopiuj i wklej podejrzany link do dowolnej wyszukiwarki i sprawdź, czy wymaga dalszej uwagi.

- Przestrzegaj ostrzeżeń w przeglądarce. Przeglądarki internetowe są znacznie bardziej zaawansowane niż dziesięć lat temu. Staraj się nie uchylać żadnych ostrzeżeń bez należytej staranności. Ponadto trzymaj się z dala od stron HTTP.

- Bądź na bieżąco. Narzędzia te otrzymują regularne aktualizacje od przestępców. Ponadto ewoluują również ich metody wiktymizacji. W związku z tym czytaj dalej o ostatnich hackach i udostępniaj je swoim rówieśnikom.

Rośnie liczba krypto-malware!

Dzieje się tak z powodu stale rosnącej adopcji kryptowalut i ich trudnego wykrywania.

A po zainstalowaniu nadal generują darmowe pieniądze dla kryptoprzestępców przy niewielkim lub zerowym wysiłku z ich strony.

Jednak wyżej wymienione najlepsze praktyki internetowe pomogą Ci zachować bezpieczeństwo.

Jak już wspomniano, najlepiej byłoby zainstalować oprogramowanie cyberbezpieczeństwa na wszystkich urządzeniach.

Następnie zapoznaj się z wprowadzeniem do podstaw cyberbezpieczeństwa dla początkujących.