Kiedy myślimy o złośliwym oprogramowaniu/wirusach, zwykle zakładamy złośliwe oprogramowanie, które ma uszkodzić system operacyjny naszego urządzenia, ukraść przechowywane dane lub uniemożliwić dostęp do naszych danych. Takie myślenie zwykle przymyka oko na słonia w pokoju: keyloggery.

Keyloggery to jeden z najniebezpieczniejszych typów złośliwego oprogramowania, jeśli nie najbardziej. Celem keyloggera jest kradzież haseł do kont i informacji finansowych, co bezpośrednio prowadzi do utraty finansów i tożsamości.

Oprócz tego, że są niebezpieczne, tradycyjne środki ochrony przed złośliwym oprogramowaniem, takie jak antywirus, nie są wystarczające do ochrony przed keyloggerami.

W tym artykule zagłębimy się w świat keyloggerów. Opowiem o tym, czym one są i, co najważniejsze, jak można chronić się przed tym podstępnym i niebezpiecznym rodzajem złośliwego oprogramowania.

Spis treści:

Czym są keyloggery?

Podstawową funkcją keyloggera jest śledzenie i rejestrowanie naciśnięć klawiszy. Zwykle przechowuje wszystko, co wpisujesz za pomocą klawiatury, w ukrytym pliku, a następnie wysyła plik do hakera pocztą e-mail lub przesyła go na serwer/stronę internetową.

Haker może następnie wykorzystać te dane do kradzieży haseł wprowadzanych podczas logowania, a także informacji o karcie kredytowej. W ataku ukierunkowanym mogą również wykraść poufne informacje i plany firmy.

Istnieją dwa rodzaje keyloggerów, keyloggery programowe i keyloggery sprzętowe. Oba kradną informacje, ale działają na różne sposoby i wymagają różnych rozwiązań do ochrony.

# 1. Keyloggery programowe

Są to najpowszechniejsze typy keyloggerów, które są zwykle używane do nieukierunkowanych ataków na dużą skalę. Po zainstalowaniu na komputerze PC pracują w tle, rejestrując i wysyłając dane bez ujawniania się.

Są one tworzone do pracy przy użyciu interfejsu API systemu Windows lub jądra systemu Windows. Keyloggery oparte na interfejsie API systemu Windows działają jak zwykły program i zwykle ukrywają się, zachowując się jak legalny program. Możesz je znaleźć w Menedżerze zadań lub na liście zainstalowanych programów.

Keyloggery oparte na jądrze systemu Windows mają wyższe uprawnienia i mogą ukrywać się w innych procesach systemu Windows. Są trudniejsze do wykrycia przez użytkownika bez pomocy programu antywirusowego, który specjalnie wyszukuje zachowania podobne do rootkitów. Ponadto mają również lepszy dostęp do informacji, ponieważ mają uprawnienia na poziomie systemu, w przeciwieństwie do opartych na Windows API, które są ograniczone do poziomu uprawnień użytkownika.

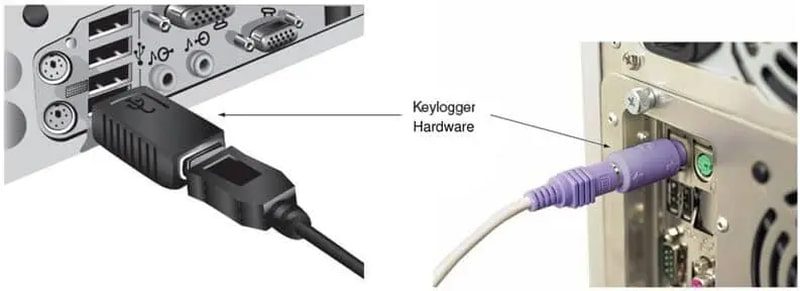

#2. Keyloggery sprzętowe

Keylogger sprzętowy to fizyczne urządzenie podłączane do przewodu klawiatury lub portu USB w celu kradzieży danych. Zwykle nie mają dołączonego oprogramowania, więc użytkownik lub program antywirusowy nie mogą ich wykryć w systemie operacyjnym. Jednak oznacza to również, że są one ograniczone tylko do nagrywania naciśnięć klawiszy.

Chociaż niektóre zaawansowane keyloggery mogą również instalować oprogramowanie lub oprogramowanie układowe, aby rejestrować więcej danych i wykonywać zadania. Ale oczywiście wtedy stają się one również wykrywalne przez program antywirusowy. Zarejestrowane dane można odesłać hakerowi za pomocą wbudowanego urządzenia bezprzewodowego lub oprogramowania do udostępniania danych. Haker może również fizycznie wyjąć urządzenie, jeśli to możliwe, aby wyświetlić dane.

Ponieważ jest to urządzenie fizyczne, keylogger sprzętowy jest używany w atakach ukierunkowanych, zwykle w przedsiębiorstwach, w celu kradzieży poufnych informacji.

Używanie keyloggerów legalnie lub nielegalnie

Zazwyczaj keyloggery są postrzegane jako nielegalne lub przynajmniej nieetyczne. Mają one jednak legalne zastosowania w zależności od celu, w jakim ich używasz, oraz przepisów obowiązujących w Twoim kraju.

W większości przypadków instalacja keyloggera na posiadanym urządzeniu nie jest uważana za nielegalną. Większość aplikacji do monitorowania urządzeń reklamowanych rodzicom i pracodawcom w celu monitorowania dzieci lub pracowników ma wbudowany keylogger.

Chociaż w niektórych krajach mogą obowiązywać przepisy, które wymuszają najpierw zgodę indywidualną. ECPA w USA i PIPEDA w Kanadzie zmuszają pracodawców do uzyskiwania zgody pracowników. Jednak wiele krajów i stanów zezwala na ukryte monitorowanie, dlatego istnieją aplikacje szpiegowskie i antyszpiegowskie.

Oczywiście każdy keylogger, który jest zainstalowany na nieposiadanym urządzeniu bez zgody, jest nielegalny.

Jak niebezpieczne są keyloggery?

Jedynym celem keyloggerów jest kradzież poufnych informacji, które mogą być niebezpieczne w niepowołanych rękach, a oni są w tym naprawdę dobrzy. W przeciwieństwie do ataków phishingowych, które polegają na tym, że użytkownicy omyłkowo wprowadzają informacje na złośliwej stronie internetowej, keyloggery mogą po prostu ukraść wszystko i wszystko, co wpisuje się za pomocą klawiatury.

Hakerzy są również bardzo dobrzy w filtrowaniu przytłaczającej ilości skradzionych danych, na przykład otwieraniu danych tylko za pomocą znaku @ lub liczb. Poniżej znajduje się kilka dobrych powodów, dla których keyloggery mogą być niebezpieczne.

Nie są sami

Wiele nowoczesnych keyloggerów potrafi więcej niż tylko rejestrować naciśnięcia klawiszy. Jeśli staniesz się ofiarą, istnieje duża szansa, że rejestrowana jest nie tylko aktywność klawiatury. Informacje, które mogą ukraść, obejmują zawartość schowka, Twoje działania w systemie operacyjnym, adresy URL, do których uzyskujesz dostęp, oraz zrzuty ekranu Twojej aktywności.

Dotykają zarówno komputerów, jak i smartfonów

Keyloggery stanowią zagrożenie zarówno dla komputerów osobistych, jak i smartfonów, a keyloggery smartfonów mogą być nawet bardziej wyrafinowane niż ich odpowiedniki na komputery PC. Ponieważ smartfony mają lepsze uprawnienia do dokładnego śledzenia tego, co dzieje się na telefonie, keyloggery mogą lepiej kraść i wyświetlać dane.

Mogą prowadzić do ataków socjotechnicznych

Większość wyrafinowanych ataków socjotechnicznych, a nawet wielorybniczych ataków phishingowych wykorzystuje keylogger, aby dowiedzieć się więcej o osobie. Nawet jeśli nie mogą ukraść informacji o koncie ze względu na dodatkowe zabezpieczenia (więcej o tym później), nadal mogą dowiedzieć się więcej o osobie na potrzeby ataku socjotechnicznego.

Naruszenie prywatności i szantaż

Ponieważ mogą rejestrować wszystko, co zostało wpisane, mogą również czytać Twoje wiadomości wysyłane do innych osób w mediach społecznościowych lub e-mailach. Jeśli jest to atak ukierunkowany, haker może szantażować użytkownika za wszelkie nielegalne działania, które miały pozostać prywatne.

Jak chronić się przed keyloggerami?

Tak jak każde inne złośliwe oprogramowanie, możesz uchronić swój komputer przed zainfekowaniem keyloggerem, używając odpowiednich narzędzi ochronnych i nie pobierając złośliwego oprogramowania. Możesz także zastosować pewne praktyki, które mogą Cię chronić, nawet jeśli Twój komputer zostanie zainfekowany. Poniżej znajdują się wszystkie możliwe sposoby ochrony przed keyloggerami:

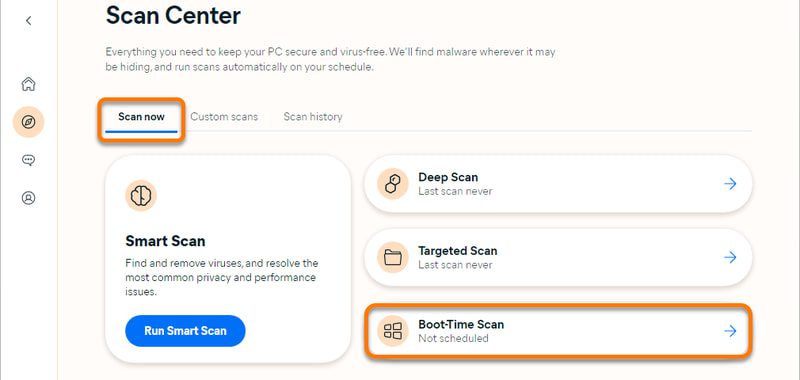

# 1. Pobierz program antywirusowy z programem anty-keylogger

Podstawowy program antywirusowy nie będzie działał zbyt dobrze przeciwko keyloggerom. Potrzebujesz silnego rozwiązania, które ma zarówno skaner keyloggera, jak i skaner rootkitów. Avast One nie tylko zapewnia niesamowitą ochronę przed złośliwym oprogramowaniem i ochronę online, ale także narzędzie do usuwania keyloggerów i skaner rootkitów.

Jego aktywna ochrona uniemożliwi instalację większości keyloggerów, zarówno Windows API, jak i opartych na jądrze.

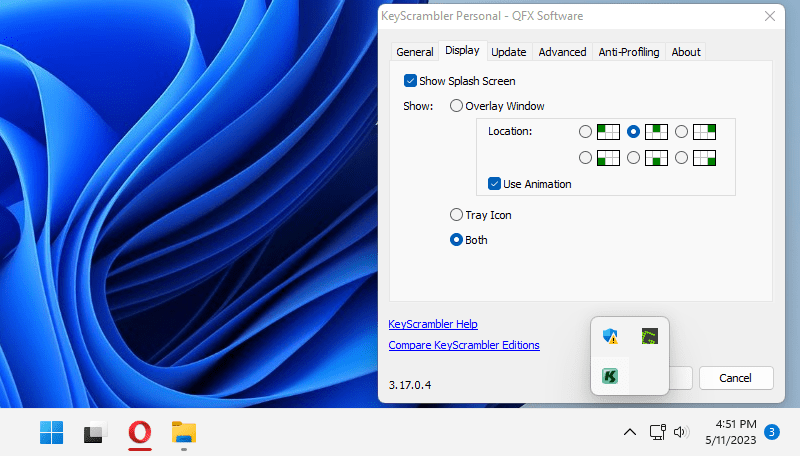

#2. Użyj oprogramowania do szyfrowania naciśnięć klawiszy

Oprogramowanie do szyfrowania naciśnięć klawiszy zaszyfruje naciśnięcia klawiszy na poziomie jądra, aby zapewnić, że tylko aplikacja, w której piszesz, może odczytać dane. Dzięki temu żaden keylogger nie widzi naciśnięć klawiszy. Te aplikacje zwykle mają wstępnie zdefiniowaną listę aplikacji, które mogą zaszyfrować, więc upewnij się, że oprogramowanie obsługuje aplikacje, których używasz.

Polecam do tego KeyScrambler, ponieważ obsługuje setki aplikacji, w tym przeglądarki, aplikacje autonomiczne i biznesowe. Najlepsze jest to, że jego darmowa wersja przynajmniej zapewnia bezpieczeństwo naciśnięć klawiszy w przeglądarce, podczas gdy większość innych nie ma nawet darmowej wersji.

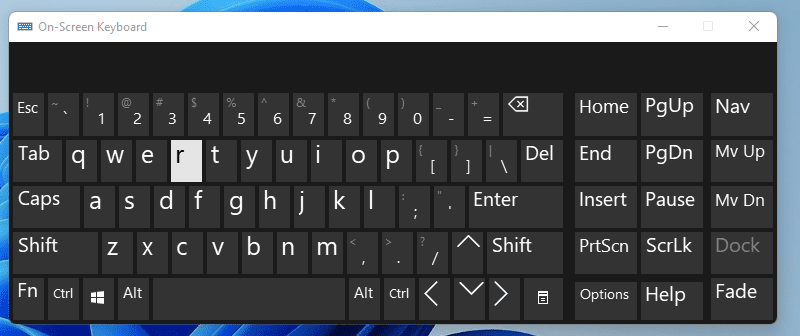

#3. Użyj wirtualnej klawiatury

Wiele keyloggerów nie śledzi słów wpisywanych przez wirtualną klawiaturę. Aby uzyskać poufne informacje, takie jak dane logowania, możesz otworzyć wirtualną klawiaturę, aby wprowadzić słowa za pomocą kliknięć myszą. W systemie Windows możesz nacisnąć kombinację klawiszy Ctrl+Windows+O, aby uruchomić klawiaturę wirtualną.

#4. Unikaj podejrzanych łączy i pobierania

Większość keyloggerów instaluje się na komputerze PC jako legalne oprogramowanie lub jest dołączana do legalnego oprogramowania. Nie pobieraj treści z niewiarygodnych źródeł i zachowaj szczególną ostrożność podczas instalacji, aby uniknąć przypadkowego zainstalowania czegokolwiek dodatkowego.

Nielegalne lub nieetyczne treści zwykle mają większe szanse na złośliwe oprogramowanie, takie jak keylogger. Unikaj więc pobierania treści chronionych prawami autorskimi, hacków/oszustw, narzędzi do automatycznej naprawy i większości rzeczy związanych z torrentami.

Podejrzane linki otrzymane w wiadomościach e-mail również są dużym „nie-nie”, ponieważ mogą prowadzić do strony internetowej, która może automatycznie pobrać keyloggera.

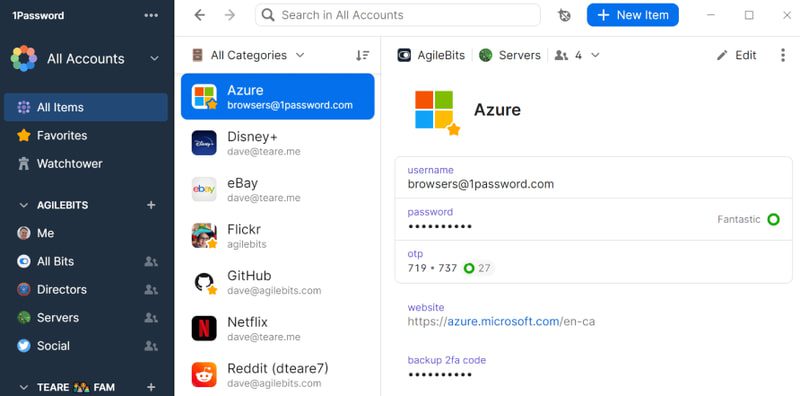

#5. Użyj Menedżera haseł

Menedżer haseł chroni wszystkie hasła w zaszyfrowanym skarbcu i automatycznie uzupełnia dane logowania w razie potrzeby bez konieczności używania klawiatury. Ponieważ klawiatura nie jest używana do wpisywania hasła, keylogger nie może ukraść danych uwierzytelniających.

1Password to jeden z takich menedżerów haseł, który zapewnia dużo miejsca do przechowywania haseł i dokumentów i działa zarówno na komputerach PC, jak i smartfonach. Niestety nadal musisz wpisać hasło główne używane do uwierzytelnienia menedżera haseł, które może zostać skradzione. Chociaż można temu zapobiec dzięki weryfikacji dwuetapowej (więcej na ten temat w dalszej części).

#6. Włącz weryfikację dwuetapową, jeśli to możliwe

Weryfikacja dwuetapowa dodaje dodatkową warstwę bezpieczeństwa, prosząc o dalsze uwierzytelnienie, zwykle wykonywane przez dodatkowe urządzenie. Nawet jeśli twoje hasło zostanie przejęte — powiedzmy przez keyloggera — haker nadal potrzebuje dostępu do drugiego urządzenia.

Wszystkie menedżery haseł i najpopularniejsze aplikacje/usługi oferują funkcję weryfikacji dwuetapowej. Popularne usługi, takie jak między innymi Google, Dropbox, Facebook, Slack, Twitter, 1Password, Zapier i konta Apple, oferują weryfikację dwuetapową.

#7. Unikaj urządzeń publicznych

Urządzenia publiczne mogą mieć zarówno oprogramowanie, jak i sprzętowy keylogger do kradzieży informacji. Unikaj używania urządzeń publicznych do uzyskiwania dostępu do poufnych informacji. Jeśli musisz uzyskać do niego dostęp, przynajmniej zmień później swoje dane uwierzytelniające z bezpiecznego komputera.

#8. Ogranicz instalację oprogramowania jako administrator

Jeśli administracja komputerem firmy jest w twoich rękach, zapobieganie instalacji oprogramowania jest dobrym sposobem na zapobieganie instalacji keyloggera. Ponieważ większość komputerów w pracy nie potrzebuje dodatkowego oprogramowania do działania, można skonfigurować system Windows tak, aby nie zezwalał na instalowanie oprogramowania przez użytkowników.

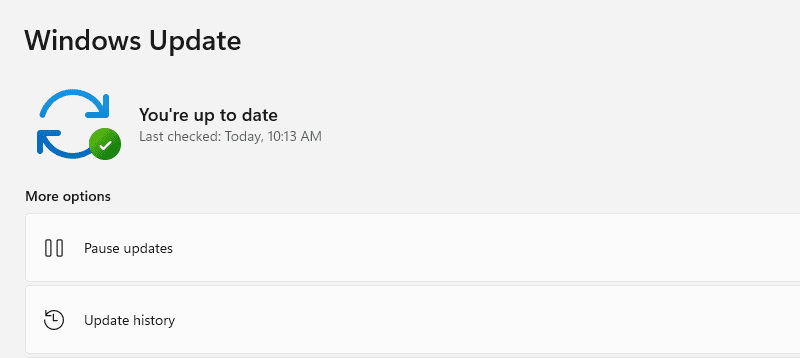

#9. Aktualizuj system operacyjny

Przestarzały system operacyjny może mieć luki w zabezpieczeniach, które można wykorzystać do zainstalowania i uruchomienia keyloggerów. Dotyczy to zarówno komputerów stacjonarnych, jak i smartfonów. Musisz mieć najnowszy system operacyjny, ale musi on być wystarczająco nowy, aby otrzymywać poprawki zabezpieczeń.

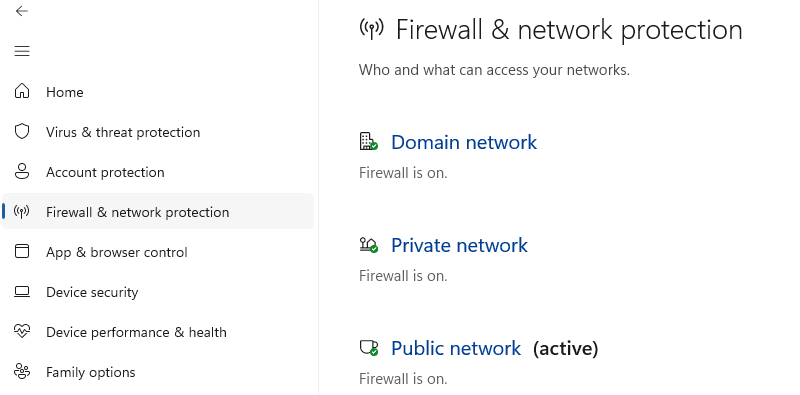

#10. Zawsze miej włączoną zaporę sieciową

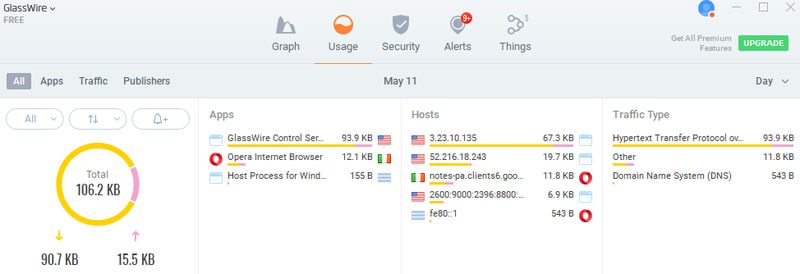

W systemie Windows upewnij się, że zapora sieciowa nie jest wyłączona. Ponieważ keyloggery muszą nawiązywać podejrzane połączenia. Zwykle zostają złapani przez zaporę ogniową, gdy próbują wysłać dane z powrotem do hakera. Możesz także spróbować użyć GlassWire, który śledzi każde wykonane połączenie (więcej o tym później).

Jak wykryć, czy Twój komputer jest zainfekowany?

Jeśli uważasz, że Twój komputer został zainfekowany nawet po zastosowaniu środków ochrony, istnieje kilka wskazówek i narzędzi, które mogą pomóc to potwierdzić. Poniżej znajdziesz kilka typowych wskazówek:

# 1. Nagły spadek wydajności komputera

Na wydajność komputera może wpływać wiele rzeczy, takich jak niezoptymalizowane ustawienia lub zły stan sprzętu. Jeśli jednak jest to nagły spadek, może to być spowodowane keyloggerem. Takie złośliwe oprogramowanie jest zwykle źle zakodowane, a niektóre stale wysyłają dane hakerom, co może wpływać na wydajność komputera.

Jest to szczególnie prawdziwe, jeśli ruchy klawiatury i myszy są opóźnione. Na przykład wszystko, co wpisujesz, ma opóźnienie 200 ms + i to samo dotyczy ruchu myszy. Co więcej, jeśli kursor myszy również znika losowo, może to być działanie keyloggera.

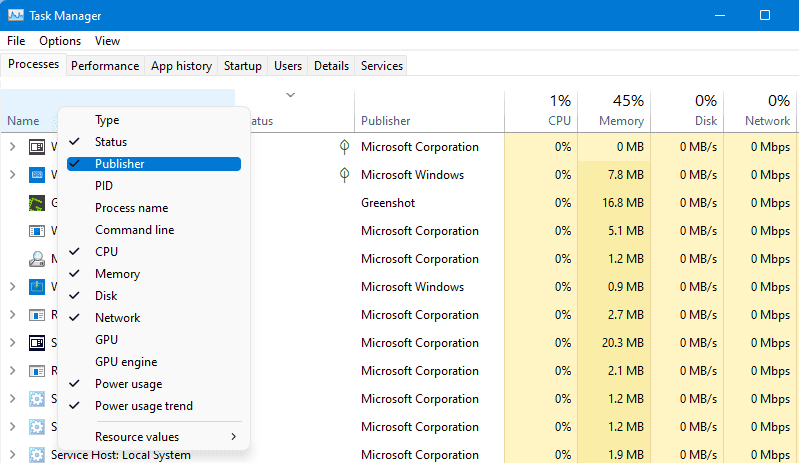

#2. Użyj Menedżera zadań

Menedżer zadań może wyświetlać dokładnie otwarte procesy. Jeśli jest to keylogger oparty na Windows API, pojawi się w Menedżerze zadań. Otwórz Menedżera zadań, naciskając kombinację klawiszy Ctrl+Shift+Esc.

Tutaj kliknij prawym przyciskiem myszy górny obszar nagłówka i włącz opcję Wydawca. Umożliwi to pominięcie wszystkich procesów związanych z systemem Windows, ponieważ wszystkie mają firmę Microsoft jako wydawcę. Co do reszty, po prostu poszukaj procesów dla aplikacji, których nie zainstalowałeś lub o których niewiele wiesz. Jeśli znajdziesz, wyszukaj go online, aby sprawdzić, czy jest to legalny program, czy nie.

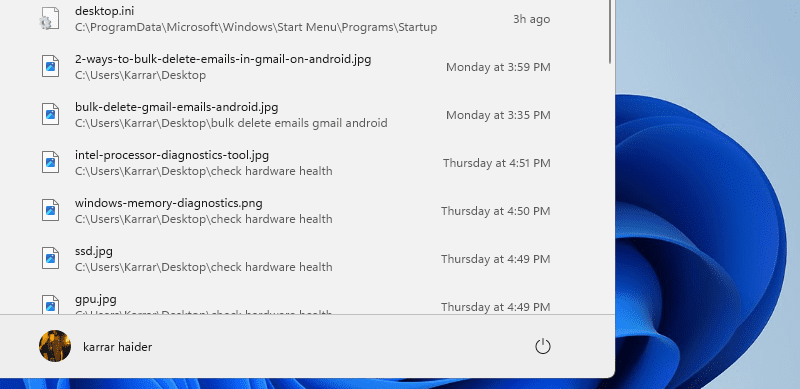

#3. Sprawdź ostatnio otwierane pliki

Ponieważ keyloggery zwykle zapisują dane w ukrytym pliku, powinny one pojawiać się w ostatnich plikach w systemie Windows za każdym razem, gdy są edytowane. W tym obszarze wyświetlane są tylko ostatnio otwierane przez użytkownika pliki, więc każdy plik, którego otwierania nie pamiętasz, powinien wzbudzić podejrzenia. Możesz wyszukać plik winowajcy w Internecie lub spróbować wyświetlić jego dane, otwierając go jako plik notatnika.

Aby uzyskać dostęp do najnowszych plików w systemie Windows 11, otwórz menu Start i kliknij przycisk Więcej w prawym dolnym rogu. Spowoduje to wyświetlenie wszystkich ostatnio otwieranych/edytowanych plików.

#4. Wykrywaj keyloggery sprzętowe

Keylogger sprzętowy ma zwykle kształt USB z portem USB z tyłu, do którego podłączony jest przewód klawiatury. Jest to naprawdę łatwe do wykrycia, ale dostępne są również trudniejsze, które mogą działać jak ładowarka lub kabel USB. Niektóre z nich można było nawet zainstalować wewnątrz procesora, niewidoczne dla wzroku.

Jeśli jesteś podejrzliwy, najlepszym sposobem na znalezienie keyloggera jest sprawdzenie wszystkich portów USB i przewodu klawiatury. Możesz także otworzyć obudowę procesora i sprawdzić, czy do portów USB nie jest podłączone coś dodatkowego.

#5. Użyj narzędzia do śledzenia sieci

Narzędzie do śledzenia sieci, takie jak GlassWire, nie tylko będzie działać jak zapora ogniowa, aby zatrzymać podejrzane połączenia, ale także powiadomi Cię o każdym połączeniu. Domyślnie jest skonfigurowany tak, aby powiadamiać Cię o każdym nawiązaniu połączenia z nowym serwerem. Możesz dokładnie zobaczyć, która aplikacja utworzyła połączenie i dokąd.

Korzystając z tych informacji, możesz ręcznie wykryć podejrzane połączenia, nawet jeśli GlassWire nie wykryje ich automatycznie.

Co zrobić, jeśli Twój komputer jest zainfekowany?

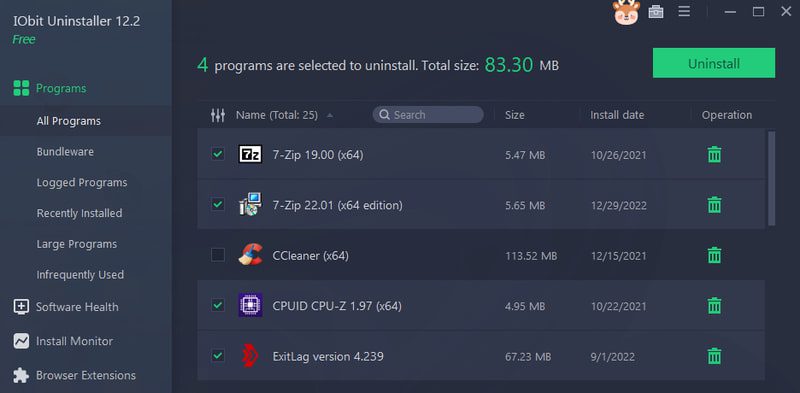

Więc dowiedziałeś się, że twój komputer jest zainfekowany, a może nawet odkryłeś dokładną aplikację, która jest keyloggerem. Rozwiązanie jest proste: pozbyć się go. Większość keyloggerów opartych na interfejsie API systemu Windows pozwoli Ci go łatwo odinstalować, tak jak każdą inną aplikację, chociaż niektóre mogą się opierać.

Poniżej znajduje się kilka rzeczy, które możesz zrobić, aby pozbyć się infekcji, niezależnie od tego, czy jest ona znana, czy nie:

Użyj programu do odinstalowywania

Jeśli wykryłeś aplikację keylogger, najlepiej ją usunąć za pomocą aplikacji dezinstalacyjnej innej firmy. Taka aplikacja nie tylko usunie główną aplikację, ale także usunie wszelkie powiązane dane, w tym wpisy rejestru. Co więcej, jeśli aplikacja nie chce się odinstalować, deinstalator po prostu usunie wszystko, co jest z nią powiązane, aby uniemożliwić jej działanie.

IObit Uninstaller to moja ulubiona aplikacja do tego celu. Możesz wybrać keyloggera z listy programów lub przeglądać komputer i dodać jego plik wykonywalny. Jeśli z jakiegoś powodu nadal nie możesz go usunąć, spróbuj uruchomić system Windows w trybie awaryjnym i usuń go ponownie.

Uruchom głębokie skanowanie za pomocą programu antywirusowego

Ponownie polecam do tego Avast One. Ma zarówno głębokie skanowanie, jak i skanowanie w czasie uruchamiania. Głębokie skanowanie przeszuka każdy zakątek systemu operacyjnego w poszukiwaniu złośliwego oprogramowania. Jeśli nie może znaleźć i usunąć keyloggera, skanowanie podczas rozruchu przeskanuje komputer, zanim system operacyjny i aplikacje na poziomie jądra będą mogły zakłócić skanowanie.

Przywróć lub ponownie zainstaluj system operacyjny

Powyższe dwie metody powinny zadziałać. Jeśli jednak nic nie działa, masz możliwość zresetowania go zamiast zajmowania się zainfekowanym urządzeniem. Można to zrobić na wiele sposobów. Możesz przywrócić komputer do poprzedniej daty, zanim został zainfekowany, całkowicie go zresetować, a nawet całkowicie go odinstalować i zainstalować nowy system operacyjny.

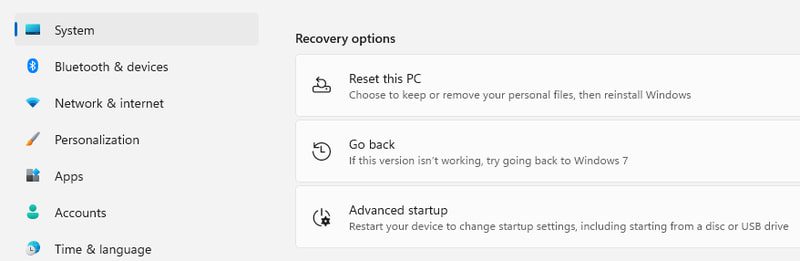

W Ustawieniach systemu Windows przejdź do System > Odzyskiwanie, aby znaleźć te opcje. Jeśli zdecydujesz się na pełne zresetowanie, upewnij się, że wykonałeś kopię zapasową ważnych danych.

Ostatnie przemyślenia 💭

Czytanie przed kliknięciem czegoś i unikanie nielegalnych/nieetycznych treści zwykle wystarcza, aby uchronić się przed większością ataków złośliwego oprogramowania. Jeśli jesteś ostrożny, nawet podstawowy program Windows Defender i zapora ogniowa wystarczą, aby zapewnić Ci bezpieczeństwo. Chociaż dla świadomych Avast One i GlassWire to dobre połączenie ochrony przed keyloggerami i innym złośliwym oprogramowaniem.

Możesz także zapoznać się z płatnymi i darmowymi skanerami do usuwania wirusów.