Poufne przetwarzanie danych to nowa technologia. Został opracowany w odpowiedzi na rosnące zapotrzebowanie na bezpieczne i zaufane przetwarzanie wrażliwych danych.

Ponieważ organizacje w coraz większym stopniu polegają na usługach w chmurze do przechowywania i przetwarzania danych, pojawiły się obawy dotyczące bezpieczeństwa i prywatności tych danych, zwłaszcza jeśli chodzi o informacje poufne.

Tradycyjne przetwarzanie w chmurze opiera się na różnych mechanizmach bezpieczeństwa, takich jak szyfrowanie i kontrola dostępu, w celu ochrony danych.

Mechanizmy te mogą jednak nie zapewniać wystarczającej ochrony wrażliwych danych przetwarzanych w chmurze, ponieważ opierają się na zaufaniu do dostawcy chmury i bazowego sprzętu.

Przetwarzanie poufne zostało opracowane jako sposób na zaradzenie tej luce w zaufaniu, zapewniając sposób przetwarzania wrażliwych danych w bezpiecznym i zaufanym środowisku, nawet w obecności potencjalnie zagrożonych dostawców usług w chmurze lub sprzętu.

Zobaczmy, na czym polega to poufne przetwarzanie danych i jak działa.

Spis treści:

Co to jest przetwarzanie poufne?

Poufne przetwarzanie danych to podejście do bezpieczeństwa danych, które umożliwia przetwarzanie i przechowywanie poufnych informacji w bezpiecznym i zaufanym środowisku. Chroni dane w spoczynku, podczas użytkowania i podczas przesyłania, szyfrując i zachowując poufność danych nawet z poziomu infrastruktury, w której są przetwarzane.

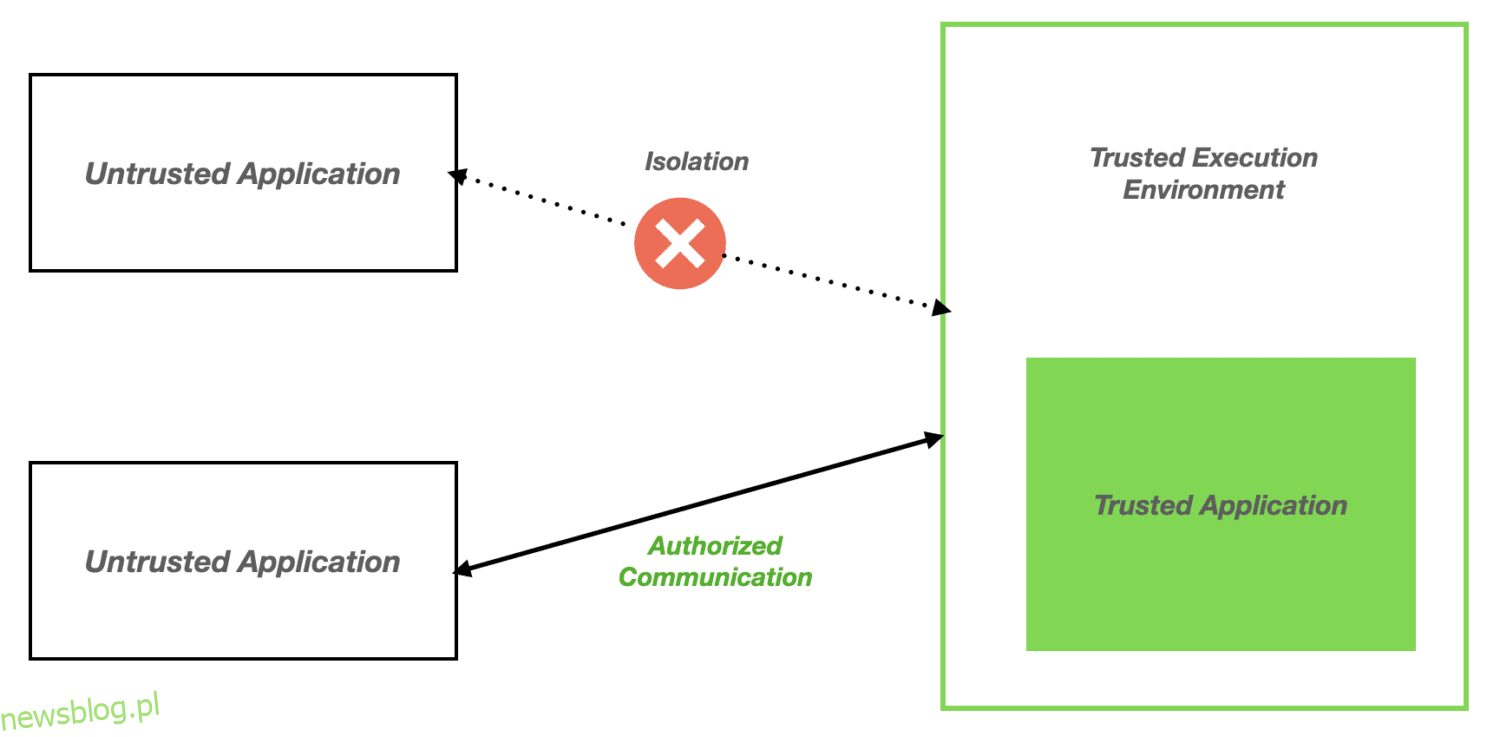

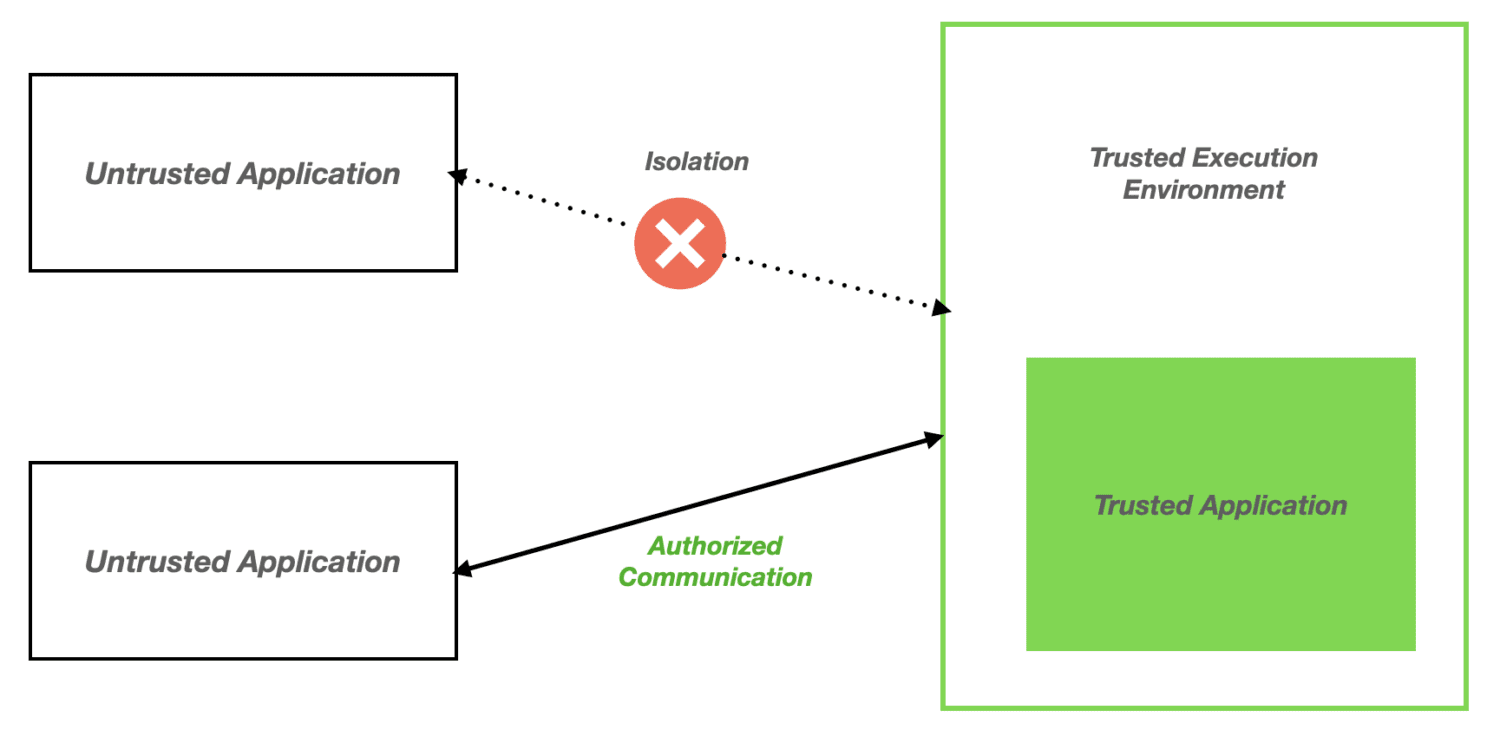

Podstawowym celem przetwarzania poufnego jest zapewnienie zaufanego środowiska wykonawczego (TEE), które zapewnia prywatność i bezpieczeństwo danych przez cały cykl życia przetwarzania.

TEE wykorzystują sprzętowe mechanizmy bezpieczeństwa, takie jak zaufane moduły platformy (TPM) i bezpieczne enklawy, aby chronić dane przed nieautoryzowanym dostępem, a nawet przed uprzywilejowanymi użytkownikami.

Bezpieczne enklawy to nic innego jak izolowane komponenty sprzętowe, które tworzą bezpieczne środowisko wykonawcze w procesorze. Mogą wykonywać kod i procesy w izolacji od reszty systemu, co zapewnia poufność i integralność przetwarzanych danych.

Intel SGX i ARM TrustZone to dwa przykłady poufnych technologii obliczeniowych wykorzystujących bezpieczne enklawy.

Jak działa przetwarzanie poufne?

Poufne przetwarzanie danych to zestaw technologii i technik, których celem jest ochrona danych i aplikacji podczas przetwarzania, czyli czasu, w którym poufne informacje mogą być narażone na nieautoryzowany dostęp lub manipulację.

Zazwyczaj dane są nieszyfrowane w pamięci przed ich przetworzeniem. Prowadzi to do kompromisów w zakresie bezpieczeństwa.

Poufne przetwarzanie danych rozwiązuje ten problem, wykorzystując zaufane środowisko wykonawcze (TEE), które jest bezpieczną enklawą w procesorze, która jest chroniona przez wbudowane klucze szyfrowania i mechanizmy uwierzytelniania.

Gdy dane są przetwarzane w TEE, pozostają zaszyfrowane w pamięci, dopóki aplikacja nie wyda TEE polecenia odszyfrowania ich w celu przetworzenia.

TEE zapewnia izolowane środowisko przetwarzania danych i zapobiega nieautoryzowanemu dostępowi do danych lub kluczy szyfrujących. Nawet jeśli podstawowe środowisko hosta zostanie naruszone, TEE może uniemożliwić dostęp do danych, zapewniając ich poufność i integralność.

Podczas przetwarzania danych w TEE dane są niewidoczne dla systemu operacyjnego, hiperwizora i innych zasobów stosu obliczeniowego.

Oznacza to, że dostawcy chmury i ich pracownicy nie mają dostępu do danych, co zapewnia dodatkową warstwę bezpieczeństwa.

Korzystając z TEE i innych poufnych technologii obliczeniowych, organizacje mogą chronić swoje poufne dane i aplikacje przed szeregiem zagrożeń bezpieczeństwa, w tym złośliwym oprogramowaniem, exploitami użytkowników root i innymi rodzajami ataków.

Powody, dla których warto przyjąć poufne przetwarzanie danych

Oto kilka powodów, dla których organizacje powinny korzystać z przetwarzania poufnego.

# 1. Chroń wrażliwe dane

Poufne przetwarzanie danych pomaga chronić poufne dane, takie jak dokumentacja medyczna i dane osobowe. Zapewnia zachowanie poufności tych danych nawet podczas przetwarzania przy użyciu szyfrowania i innych środków bezpieczeństwa.

#2. Spełnij wymagania dotyczące zgodności

W wielu branżach obowiązują surowe przepisy dotyczące zgodności, takie jak RODO i HIPAA. Poufne przetwarzanie danych może pomóc organizacjom w spełnieniu tych przepisów, zapewniając bezpieczeństwo wrażliwych danych przez cały cykl ich przetwarzania.

#3. Włącz bezpieczną współpracę

Niektóre organizacje muszą współpracować z dostawcami i innymi stronami trzecimi, ale udostępnianie poufnych danych może być ryzykowne. Poufne przetwarzanie danych może ułatwić bezpieczną współpracę, umożliwiając organizacjom udostępnianie danych w bezpiecznym środowisku przy jednoczesnym zachowaniu ich poufności i ochronie przed atakami zewnętrznymi.

#4. Zwiększone zaufanie

Zapewniając bezpieczne i przejrzyste przetwarzanie poufnych danych, poufne przetwarzanie danych może zwiększyć zaufanie wśród uczestników. Może to być szczególnie istotne w scenariuszach obejmujących kilka stron, takich jak zarządzanie łańcuchem dostaw lub transakcje finansowe.

#5. Oszczędności kosztów

Poufne przetwarzanie danych może również obniżyć koszty związane z naruszeniami danych i zgodności. Zapobiegając tym incydentom, firmy mogą zaoszczędzić pieniądze na opłatach prawnych, grzywnach i innych wydatkach.

Co to jest Confidential Computing Consortium?

Confidential Computing Consortium (CCC) to współpracująca grupa firm i organizacji technologicznych, które działają na rzecz promowania przyjęcia i rozwoju zaufanych środowisk wykonawczych.

Ma na celu opracowanie otwartych standardów i platform, które umożliwią programistom tworzenie i wdrażanie bezpiecznych aplikacji i usług w różnych środowiskach komputerowych, takich jak chmury publiczne i prywatne, urządzenia brzegowe i lokalne centra danych.

CCC dąży do osiągnięcia swoich celów poprzez otwarte zarządzanie i współpracę między swoimi członkami, do których należą wiodące firmy i organizacje technologiczne, takie jak Google, IBM/Red Hat, Intel, AMD, Microsoft, Alibaba, Oracle, VMware i wiele innych.

Główne działania konsorcjum obejmują określanie standardów branżowych, promowanie rozwoju narzędzi i najlepszych praktyk typu open source oraz wspieranie badań i edukacji w zakresie poufnego przetwarzania danych.

Więcej informacji na temat tego konsorcjum można znaleźć na stronie internetowej CCC. Jeśli chcesz obejrzeć poufne seminaria internetowe dotyczące komputerów, odwiedź je.

Przypadków użycia

A oto kilka przypadków użycia poufnego przetwarzania:

Opieka zdrowotna i badania

Technologię poufnych obliczeń można również wykorzystać do umożliwienia bezpiecznego wielostronnego szkolenia algorytmów sztucznej inteligencji do wykrywania chorób i do innych celów. Może to pomóc szpitalom i instytucjom badawczym we współpracy i udostępnianiu danych przy jednoczesnym zachowaniu prywatności i poufności danych pacjentów.

Łańcuch dostaw

Bezpieczne udostępnianie danych między różnymi uczestnikami łańcucha dostaw, w tym dostawcami, producentami i sprzedawcami detalicznymi, może być możliwe dzięki wykorzystaniu poufnego przetwarzania danych. Może to wspierać współpracę i zwiększać wydajność logistyki.

Informacje o trasach wysyłki, harmonogramach dostaw i monitoringu pojazdów mogą być wykorzystane do zapewnienia bezpieczeństwa danych logistycznych i transportowych.

Usługi finansowe

Poufne przetwarzanie danych staje się coraz ważniejsze w branży finansowej ze względu na wrażliwy charakter danych finansowych, w tym danych osobowych i danych transakcyjnych.

Służy do bezpiecznej obsługi transakcji finansowych, zapewniając szyfrowanie danych i ochronę przed nieautoryzowanym dostępem. Pomaga to zapobiegać oszustwom i naruszeniom danych oraz poprawia ogólne bezpieczeństwo systemów finansowych.

Internet przedmiotów

Można go również wykorzystać w urządzeniach IoT do bezpiecznego przetwarzania danych osobowych, takich jak dane biometryczne, lokalizacja i dane osobowe. Może to zwiększyć ogólne bezpieczeństwo systemów IoT i pomóc w zapobieganiu nieautoryzowanemu dostępowi.

W miarę jak coraz więcej organizacji przenosi się do chmury i polega na infrastrukturze cyfrowej do prowadzenia działalności biznesowej, zapotrzebowanie na bezpieczne rozwiązania komputerowe będzie nadal rosło.

Poufne przetwarzanie danych zapewnia wszechstronne i ważne rozwiązanie tego wyzwania, które pomaga organizacjom zabezpieczyć ich dane, zbudować zaufanie klientów i zachować zgodność z wymogami regulacyjnymi.

Notka autora

Celem przetwarzania poufnego jest zapewnienie, że wrażliwe dane są zawsze przechowywane w postaci zaszyfrowanej i przetwarzane w bezpiecznym środowisku. Dzięki temu nawet jeśli atakujący uzyska dostęp do bazowego sprzętu lub dostawcy chmury, nie będzie mógł uzyskać dostępu do poufnych danych.

Osiąga się to za pomocą specjalistycznego sprzętu i oprogramowania, takiego jak Trusted Execution Environment oraz szyfrowana pamięć i przechowywanie.

Możesz być również zainteresowany poznaniem praktycznych sposobów ochrony wrażliwych danych.