Dowiedz się, czy Twoje repozytorium GitHub zawiera poufne informacje, takie jak hasło, tajne klucze, poufne informacje itp.

GitHub jest używany przez miliony użytkowników do hostowania i udostępniania kodów. To fantastyczne, ale czasami wy/programiści/właściciele kodu możecie przypadkowo zrzucić poufne informacje do publicznego repozytorium, co może być katastrofą.

Istnieje wiele przypadków, w których poufne dane wyciekły na GitHub. Nie można wyeliminować błędu ludzkiego, ale można podjąć działania, aby go ograniczyć.

Jak upewnić się, że twoje repozytorium nie zawiera hasła ani klucza?

Prosta odpowiedź – nie przechowywać.

Jako najlepszą praktykę należy używać oprogramowania do zarządzania tajemnicami do przechowywania wszystkich poufnych informacji.

Ale w rzeczywistości nie możesz kontrolować zachowania innych ludzi, jeśli pracujesz w zespole.

BTW, jeśli użyjesz Git do zainicjowania i wdrożenia aplikacji, utworzy on folder .git, a jeśli będzie dostępny przez Internet, może ujawnić wrażliwe potwierdzenie – czego nie chcesz i powinieneś rozważyć zablokowanie URI .git.

Poniższe rozwiązania pomogą Ci znaleźć błędy w repozytorium.

Spis treści:

Tajne skanowanie

Tajna funkcja skanowania GitHub to potężne narzędzie, które wykrywa przypadkowe tajemnice ukryte w twoim kodzie, chroniąc przed wyciekiem i narażeniem danych. Działa bezproblemowo zarówno z repozytoriami publicznymi, jak i prywatnymi, skrupulatnie przeczesując każdy zakamarek, aby odkryć wszelkie wymknięte tajemnice.

Ale jego możliwości są kontynuowane. Po odkryciu tajemnicy GitHub podejmuje proaktywne działania, ostrzegając odpowiednich dostawców usług, zachęcając ich do szybkiego ograniczenia potencjalnego ryzyka. Jeśli chodzi o prywatne repozytoria, GitHub dokłada wszelkich starań, powiadamiając właścicieli lub administratorów organizacji, zapewniając natychmiastowe poinformowanie odpowiednich osób w Twoim zespole o sytuacji.

Aby zapewnić ciągłą widoczność, ostrzeżenia są wyświetlane w widocznym miejscu w repozytorium, służąc jako wyraźny sygnał dla Ciebie i Twojego zespołu do podjęcia natychmiastowych działań. Tajna funkcja skanowania GitHub działa jako czujny sprzymierzeniec, pilnie pracujący, aby zapewnić, że żaden sekret nie pozostanie niezauważony, a Twoje projekty pozostaną bezpieczne.

Wykorzystaj moc tajnego skanowania i kodu, wiedząc, że Twoje poufne informacje są chronione.

Sekrety Gita

Pozwól, że przedstawię Ci git-secrets, narzędzie, które może uchronić nas przed wstydem związanym z przypadkowym dodaniem sekretów do naszych repozytoriów Git. Skanuje zatwierdzenia, zatwierdzenia wiadomości i scala, aby zapobiec tajnemu wyciekowi naszego kodu.

Aby rozpocząć pracę w systemie Windows, wystarczy uruchomić skrypt install.ps1 PowerShell. Kopiuje niezbędne pliki do katalogu instalacyjnego i dodaje je do PATH naszego użytkownika. Dzięki temu git-secrets jest łatwo dostępny z dowolnego miejsca w naszym środowisku programistycznym.

Po zainstalowaniu git-secret staje się naszym czujnym strażnikiem, sprawdzającym, czy jakiekolwiek zatwierdzenie, wiadomość zatwierdzenia lub historia scalania pasuje do naszych skonfigurowanych zabronionych wzorców. Jeśli wykryje dopasowanie, odrzuca zatwierdzenie, zapobiegając przedostawaniu się poufnych informacji przez szczeliny.

Możemy dodać wzorce wyrażeń regularnych do pliku .gitallowed w katalogu głównym repozytorium, aby dostroić git-secrets. Pomaga to odfiltrować wszelkie linie, które mogą wywołać ostrzeżenie, ale są uzasadnione, zachowując właściwą równowagę między bezpieczeństwem a wygodą.

Podczas skanowania pliku git-secret wyodrębnia wszystkie wiersze pasujące do zabronionych wzorców i podaje szczegółowe informacje, w tym ścieżki do plików, numery wierszy i pasujące wiersze. Sprawdza również, czy dopasowane linie pasują do naszych zarejestrowanych dozwolonych wzorców. Zatwierdzenie lub scalenie jest uważane za bezpieczne, jeśli dozwolone wzorce anulują wszystkie oflagowane linie. Jednak git-secrets blokują proces, jeśli jakiekolwiek dopasowane linie nie pasują do dozwolonego wzorca.

Używając git-secrets, musimy być ostrożni. Zakazane wzory nie powinny być zbyt szerokie, a dozwolone wzory nie powinny być zbyt liberalne. Testowanie naszych wzorców za pomocą wywołań ad-hoc do sekretów git – scan $filename upewnia się, że działają one zgodnie z przeznaczeniem.

Jeśli chcesz zagłębić się w tajniki git lub przyczynić się do jego rozwoju, projekt znajdziesz na GitHub. Jest to projekt typu open source, który zachęca społeczność do wnoszenia wkładów. Dołącz do społeczności i dokonaj zmian!

Dzięki git-secrets możemy kodować pewnie, wiedząc, że przypadkowe tajemnice nie zagrożą naszym projektom. Korzystajmy z tego narzędzia i chrońmy nasze poufne informacje.

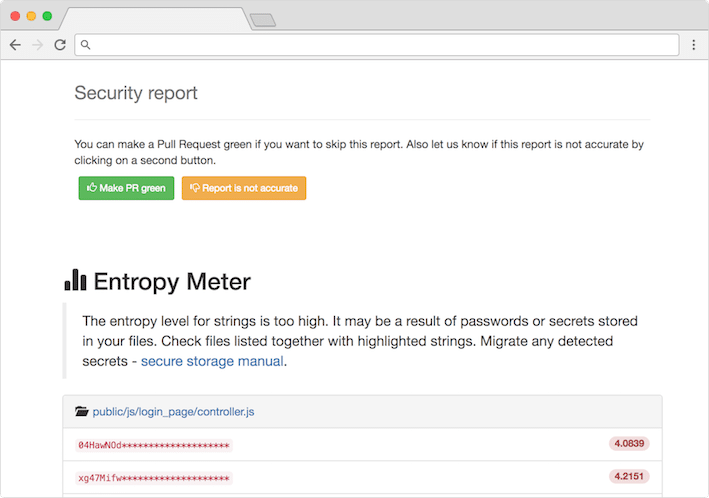

Inspektor Repo

Mam ekscytującą wiadomość: Repo-supervisor to potężne narzędzie, które wykrywa tajemnice i hasła w twoim kodzie. Instalacja jest dziecinnie prosta — po prostu dodaj webhook do swojego repozytorium GitHub. Repo-supervisor oferuje dwa tryby: skanowanie żądań ściągnięcia na GitHub lub skanowanie lokalnych katalogów z wiersza poleceń. Wybierz tryb, który najbardziej Ci odpowiada.

Aby rozpocząć swoją przygodę z git-secrets, po prostu odwiedź repozytorium GitHub i pobierz najnowszą wersję. Znajdziesz tam pakiety dostosowane do wdrożenia AWS Lambda i przyjazny dla użytkownika tryb CLI. W trybie CLI możesz od razu przystąpić do działania bez dodatkowej konfiguracji, podczas gdy tryb pull request wymaga wdrożenia w AWS Lambda. Wybierz opcję, która odpowiada Twoim potrzebom i zacznij wykorzystywać moc git-secrets, aby zwiększyć bezpieczeństwo swojej bazy kodu!

W trybie CLI podaj katalog jako argument, a Repo-supervisor skanuje obsługiwane typy plików, przetwarzając każdy plik za pomocą tokenizera specyficznego dla jego typu. Przeprowadza kontrole bezpieczeństwa na wyodrębnionych ciągach i zapewnia przejrzyste raporty w formacie zwykłego tekstu lub JSON.

W trybie żądania ściągnięcia Repo-supervisor przetwarza ładunki elementu webhook, wyodrębnia zmodyfikowane pliki i przeprowadza kontrolę bezpieczeństwa wyodrębnionych ciągów znaków. Jeśli zostaną znalezione problemy, ustawia status CI na błąd, łącząc się z raportem. Brak problemów oznacza pomyślny status CI.

Repo-supervisor to niesamowity inspektor kodu, który chroni nasze sekrety i hasła. Zapewnia integralność naszej bazy kodów, która jest kluczowa w naszym życiu zawodowym.

Wypróbuj Repo-supervisor! Zainstaluj go, skonfiguruj webhook i pozwól mu skanować w poszukiwaniu tajemnic i haseł. Ciesz się dodatkową warstwą bezpieczeństwa!

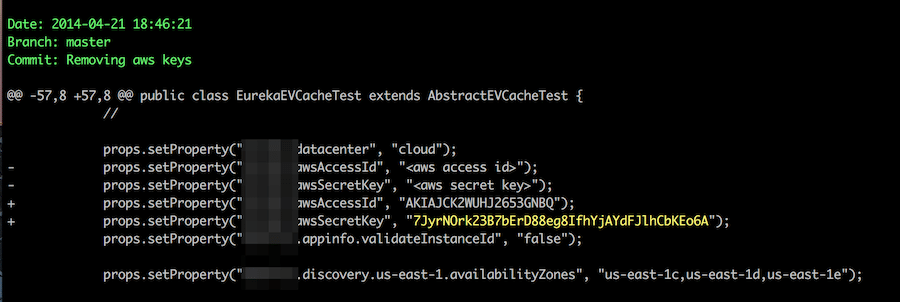

Wieprz Truflowy

Pozwólcie, że przedstawię wam niesamowite narzędzie o nazwie Truffle Hog. Potraktuj to jako swojego lojalnego towarzysza kodu, skrupulatnie wyszukującego wszelkie ślady poufnych informacji czających się w twoich repozytoriach. Truffle Hog jest mistrzem w zagłębianiu się w historię Twojego projektu, skrupulatnie skanując potencjalne wycieki cennych tajemnic, takich jak klucze API i hasła.

Dzięki arsenałowi kontroli o wysokiej entropii i wzorcom wyrażeń regularnych narzędzie to jest przygotowane do odkrywania tych ukrytych skarbów i zapewniania bezpieczeństwa kodu. Pożegnaj się z tajnymi przeciekami i skorzystaj z czujnej ochrony Truffle Hog!

A oto najlepsza część: najnowsza wersja Truffle Hog zawiera wiele nowych, zaawansowanych funkcji. Obecnie oferuje ponad 700 detektorów danych uwierzytelniających, które aktywnie weryfikują ich odpowiednie interfejsy API. Obsługuje również skanowanie GitHub, GitLab, systemów plików, S3, GCS i Circle CI, dzięki czemu jest niezwykle wszechstronny.

Co więcej, TruffleHog ma teraz natywną obsługę natychmiastowej weryfikacji kluczy prywatnych w stosunku do milionów użytkowników GitHub i miliardów certyfikatów TLS przy użyciu najnowocześniejszej technologii Driftwood. Może nawet skanować pliki binarne i inne formaty plików, upewniając się, że żaden kamień nie pozostanie nietknięty.

Co więcej, TruffleHog jest dostępny zarówno jako akcja GitHub, jak i hak przed zatwierdzeniem, bezproblemowo integrując się z twoim przepływem pracy programistycznej. Został zaprojektowany tak, aby był wygodny i przyjazny dla użytkownika, zapewniając dodatkową warstwę bezpieczeństwa bez powodowania niepotrzebnych kłopotów.

Dzięki Truffle Hog w zestawie narzędzi możesz pewnie chronić swój kod przed przypadkowym ujawnieniem i ukrywać swoje sekrety. Więc wypróbuj Truffle Hog i pozwól mu zadziałać magicznie w ochronie twoich projektów.

Git Ogar

GitHound wykracza poza ograniczenia innych narzędzi, wykorzystując wyszukiwanie kodu GitHub, dopasowywanie wzorców i przeszukiwanie historii zatwierdzeń. Może przeszukiwać cały GitHub, a nie tylko określone repozytoria, użytkowników czy organizacje. Jakie to jest świetne?

A teraz przejdźmy do jego fantastycznych funkcji. Git Hound wykorzystuje wyszukiwanie kodu GitHub/Gist, co pozwala mu na wykrycie poufnych informacji rozproszonych po rozległym obszarze GitHub, przesłanych przez każdego. To tak, jakby mieć mapę skarbów, aby odkryć potencjalne luki.

Ale GitHound na tym się nie kończy. Wykrywa poufne dane, wykorzystując dopasowywanie wzorców, informacje kontekstowe i entropię ciągów. Przekopuje się nawet głęboko w historię zatwierdzeń, aby znaleźć niewłaściwie usunięte tajemnice, zapewniając, że żaden kamień nie zostanie nieodwrócony.

Aby uprościć Ci życie, GitHound zawiera system oceniania, który odfiltrowuje typowe fałszywe alarmy i optymalizuje wyszukiwanie pod kątem intensywnego kopania repozytoriów. Został zaprojektowany, aby zaoszczędzić czas i wysiłek.

I zgadnij co? Git Hound jest wyposażony w funkcje wykrywania i dekodowania base64. Może ujawnić ukryte tajemnice zakodowane w formacie base64, co daje dodatkową przewagę w polowaniu na poufne informacje.

Co więcej, GitHound oferuje opcje integracji z większymi systemami. Możesz generować dane wyjściowe JSON i dostosowywać wyrażenia regularne zgodnie z własnymi potrzebami. Chodzi o elastyczność i umożliwienie ci budowania na jej fundamencie.

Porozmawiajmy teraz o jego ekscytujących przypadkach użycia. W świecie korporacyjnym GitHound staje się nieoceniony w wyszukiwaniu odsłoniętych kluczy API klienta. Pomaga chronić poufne informacje, zapewniając najwyższy poziom bezpieczeństwa.

Dla łowców nagród za błędy Git Hound to rewolucja. Umożliwia wyszukiwanie tokenów API pracowników, które wyciekły, pomagając odkryć luki w zabezpieczeniach i zdobyć zasłużone nagrody. Czyż Git Hound nie jest niesamowity?

Gitleaki

Gitleaks został zaprojektowany, aby ułatwić Ci życie. Jest to łatwe w użyciu, kompleksowe rozwiązanie, które wykrywa tajemnice, niezależnie od tego, czy są one zakopane w przeszłości, czy teraźniejszości Twojego kodu. Pożegnaj się z ryzykiem ujawnienia haseł, kluczy API lub tokenów w swoich projektach.

Instalacja Gitleaks to pestka. Możesz użyć Homebrew, Docker lub Go, w zależności od preferencji. Ponadto oferuje elastyczne opcje wdrażania. Możesz ustawić go jako hak przed zatwierdzeniem bezpośrednio w swoim repozytorium lub skorzystać z Gitleaks-Action, aby bezproblemowo zintegrować go z przepływami pracy GitHub. Wszystko polega na znalezieniu konfiguracji, która najbardziej Ci odpowiada.

Porozmawiajmy teraz o poleceniach oferowanych przez Gitleaks. Najpierw mamy polecenie „wykryj”. To potężne polecenie umożliwia skanowanie repozytoriów, katalogów i pojedynczych plików. Niezależnie od tego, czy pracujesz na własnej maszynie, czy w środowisku CI, Gitleaks zapewni Ci ochronę. Gwarantuje, że żadna tajemnica nie prześlizgnie się przez szczeliny.

Ale to nie wszystko. Gitleaks udostępnia również polecenie „protect”. To polecenie skanuje jawnie niezatwierdzone zmiany w repozytoriach Git. Działa jako ostatnia linia obrony, zapobiegając nieumyślnemu ujawnieniu tajemnic. Jest to zabezpieczenie, dzięki któremu Twój kod jest czysty i bezpieczny.

Tines, zaufana nazwa w branży, sponsoruje Gitleaks. Dzięki ich wsparciu Gitleaks stale się rozwija i ulepsza, zapewniając najlepsze możliwości wykrywania tajnych informacji.

Tak więc, moi młodzi profesjonaliści, nie pozwólcie, aby tajemnice zagroziły waszym projektom. Zainstaluj go, skonfiguruj i pozwól mu wykonać ciężką pracę polegającą na skanowaniu i ochronie Twoich repozytoriów

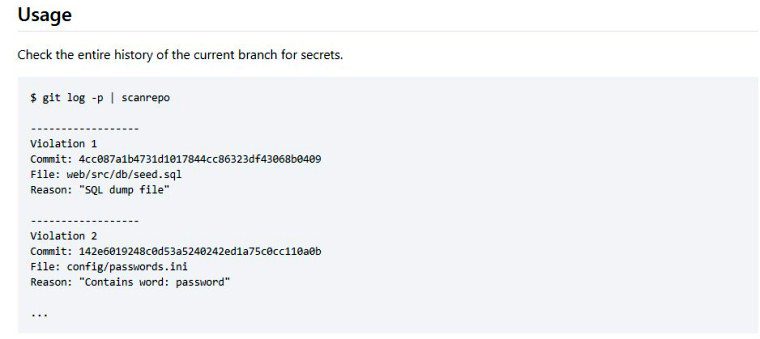

Skaner bezpieczeństwa Repo

Skaner bezpieczeństwa repo to nieocenione narzędzie wiersza poleceń zaprojektowane, aby pomóc w identyfikacji nieumyślnie przekazanych poufnych danych, takich jak hasła, tokeny, klucze prywatne i inne tajemnice, w repozytorium Git.

To potężne narzędzie umożliwia proaktywne wykrywanie i eliminowanie potencjalnych luk w zabezpieczeniach wynikających z niezamierzonego włączenia poufnych informacji do bazy kodu. Korzystając ze skanera bezpieczeństwa repo, możesz zapewnić integralność swojego repozytorium i zabezpieczyć poufne dane przed nieautoryzowanym dostępem.

Repo Security Scanner bez wysiłku zagłębia się w historię całego repozytorium, szybko prezentując kompleksowe wyniki skanowania. Przeprowadzając dokładne skanowanie, umożliwia proaktywne identyfikowanie i szybkie eliminowanie potencjalnych luk w zabezpieczeniach, które mogą wynikać z ujawnionych tajemnic w oprogramowaniu typu open source.

Strażnik Gita

GitGuardian to narzędzie, które umożliwia programistom, zespołom ds. bezpieczeństwa i zgodności monitorowanie aktywności GitHub w czasie rzeczywistym i identyfikowanie luk w zabezpieczeniach z powodu ujawnionych tajemnic, takich jak tokeny API, certyfikaty bezpieczeństwa, poświadczenia bazy danych itp.

GitGuardian umożliwia zespołom egzekwowanie zasad bezpieczeństwa w kodzie prywatnym i publicznym oraz innych źródłach danych.

Główne funkcje GitGuardiana to;

- Narzędzie pomaga znaleźć wrażliwe informacje, takie jak tajemnice w prywatnym kodzie źródłowym,

- Zidentyfikuj i napraw wycieki wrażliwych danych w publicznym serwisie GitHub.

- Jest to skuteczne, przejrzyste i łatwe w konfiguracji narzędzie do wykrywania tajnych informacji.

- Szerszy zasięg i obszerna baza danych obejmująca prawie wszystkie zagrożone informacje poufne.

- Wyrafinowane techniki dopasowywania wzorców, które poprawiają proces odkrywania i efektywność.

Wniosek

Mam nadzieję, że daje to wyobrażenie o znajdowaniu poufnych danych w repozytorium GitHub. Jeśli korzystasz z AWS, zapoznaj się z tym artykułem, aby przeskanować zabezpieczenia i błędną konfigurację AWS. Bądź na bieżąco z kolejnymi ekscytującymi narzędziami, które poprawią Twoje życie zawodowe. Udanego kodowania i trzymaj te sekrety w tajemnicy! 🔒