Martwisz się, że możesz mieć rootkita na swoim serwerze Linux, komputerze stacjonarnym lub laptopie? Jeśli chcesz sprawdzić, czy rootkity są obecne w Twoim systemie i się ich pozbyć, musisz najpierw przeskanować system. Jednym z najlepszych narzędzi do skanowania w poszukiwaniu rootkitów w systemie Linux jest Tiger. Po uruchomieniu generuje pełny raport bezpieczeństwa systemu Linux, który określa, gdzie występują problemy (w tym rootkity).

W tym przewodniku omówimy, jak zainstalować narzędzie zabezpieczające Tiger i skanować w poszukiwaniu niebezpiecznych rootkitów.

Spis treści:

Zainstaluj Tiger

Tiger nie jest dostarczany z żadną dystrybucją Linuksa po wyjęciu z pudełka, więc zanim przejdziemy do korzystania z narzędzia bezpieczeństwa Tiger w systemie Linux, będziemy musieli przejść do sposobu jego instalacji. Będziesz potrzebował Ubuntu, Debian lub Arch Linux, aby zainstalować Tiger bez kompilowania kodu źródłowego.

Ubuntu

Tiger od dawna jest w źródłach oprogramowania Ubuntu. Aby go zainstalować, otwórz okno terminala i uruchom następujące polecenie apt.

sudo apt install tiger

Debian

Debian ma Tigera i można go zainstalować za pomocą polecenia Apt-get install.

sudo apt-get install tiger

Arch Linux

Oprogramowanie zabezpieczające Tiger działa w Arch Linux za pośrednictwem AUR. Wykonaj poniższe czynności, aby zainstalować oprogramowanie w systemie.

Krok 1: Zainstaluj pakiety wymagane do ręcznej instalacji pakietów AUR. Te pakiety to Git i Base-devel.

sudo pacman -S git base-devel

Krok 2: Sklonuj migawkę Tiger AUR na swój komputer Arch za pomocą polecenia git clone.

git clone https://aur.archlinux.org/tiger.git

Krok 3: Przenieś sesję terminala z jej domyślnego katalogu (domowego) do nowego folderu tygrysa, który zawiera plik pkgbuild.

cd tiger

Krok 4: Wygeneruj instalator Arch dla Tigera. Tworzenie pakietu odbywa się za pomocą polecenia makepkg, ale uwaga: czasami generowanie pakietu nie działa z powodu problemów z zależnościami. Jeśli tak się stanie, sprawdź oficjalna strona Tiger AUR dla zależności. Przeczytaj również komentarze, ponieważ inni użytkownicy mogą mieć spostrzeżenia.

makepkg -sri

Fedora i OpenSUSE

Niestety, zarówno Fedora, OpenSUSE, jak i inne dystrybucje Linuksa oparte na RPM / RedHat nie mają łatwego do zainstalowania pakietu binarnego do zainstalowania Tiger. Aby z niego skorzystać, rozważ konwersję pakietu DEB na alien. Lub postępuj zgodnie z instrukcjami kodu źródłowego poniżej.

Ogólny Linux

Aby zbudować aplikację Tiger ze źródła, musisz sklonować kod. Otwórz terminal i wykonaj następujące czynności:

git clone https://git.savannah.nongnu.org/git/tiger.git

Zainstaluj program, uruchamiając dołączony skrypt powłoki.

sudo ./install.sh

Alternatywnie, jeśli chcesz go uruchomić (zamiast instalować), wykonaj następujące czynności:

sudo ./tiger

Sprawdź, czy w systemie Linux nie ma rootkitów

Tiger to aplikacja automatyczna. Nie ma żadnych unikalnych opcji ani przełączników, których użytkownicy mogą używać w wierszu poleceń. Użytkownik nie może po prostu „uruchomić rootkita”, aby go sprawdzić. Zamiast tego użytkownik musi użyć Tigera i uruchomić pełne skanowanie.

Za każdym razem, gdy program jest uruchamiany, skanuje wiele różnych typów zagrożeń bezpieczeństwa w systemie. Będziesz mógł zobaczyć wszystko, co skanuje. Niektóre z rzeczy, które skanuje Tiger to:

Pliki haseł w systemie Linux.

Pliki .rhost.

Pliki .netrc.

ttytab, securetty i pliki konfiguracji logowania.

Pliki grupowe.

Ustawienia ścieżki basowej.

Sprawdzanie rootkitów.

Wpisy startowe Cron.

Wykrywanie „włamania”.

Pliki konfiguracyjne SSH.

Procesy słuchania.

Pliki konfiguracyjne FTP.

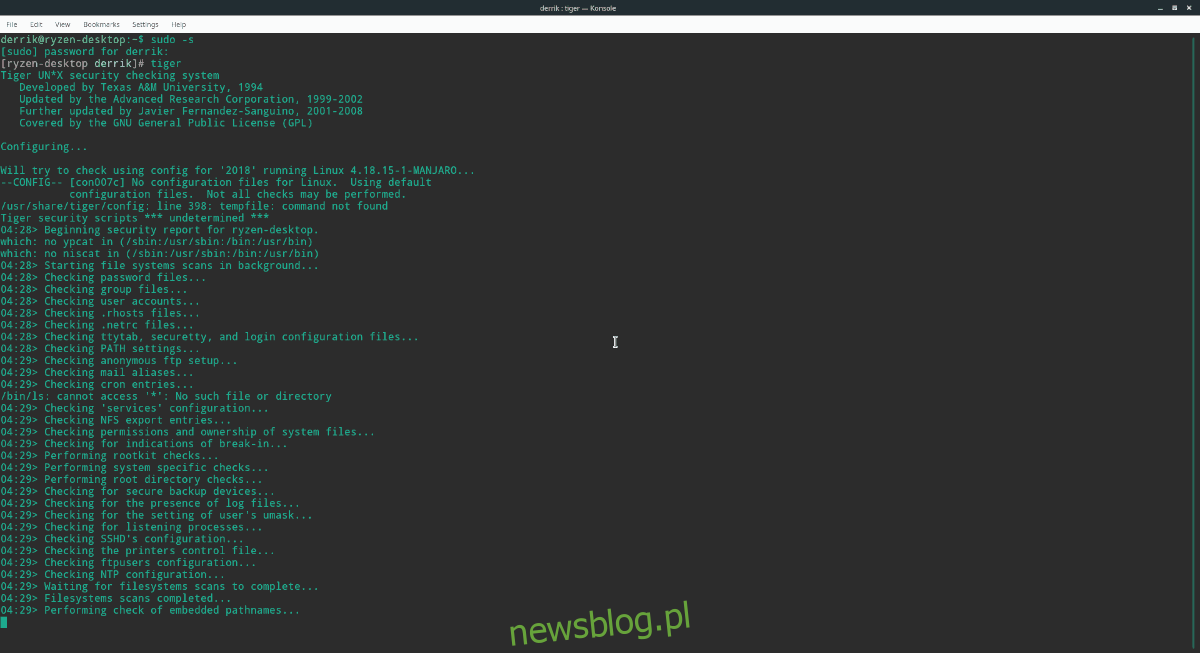

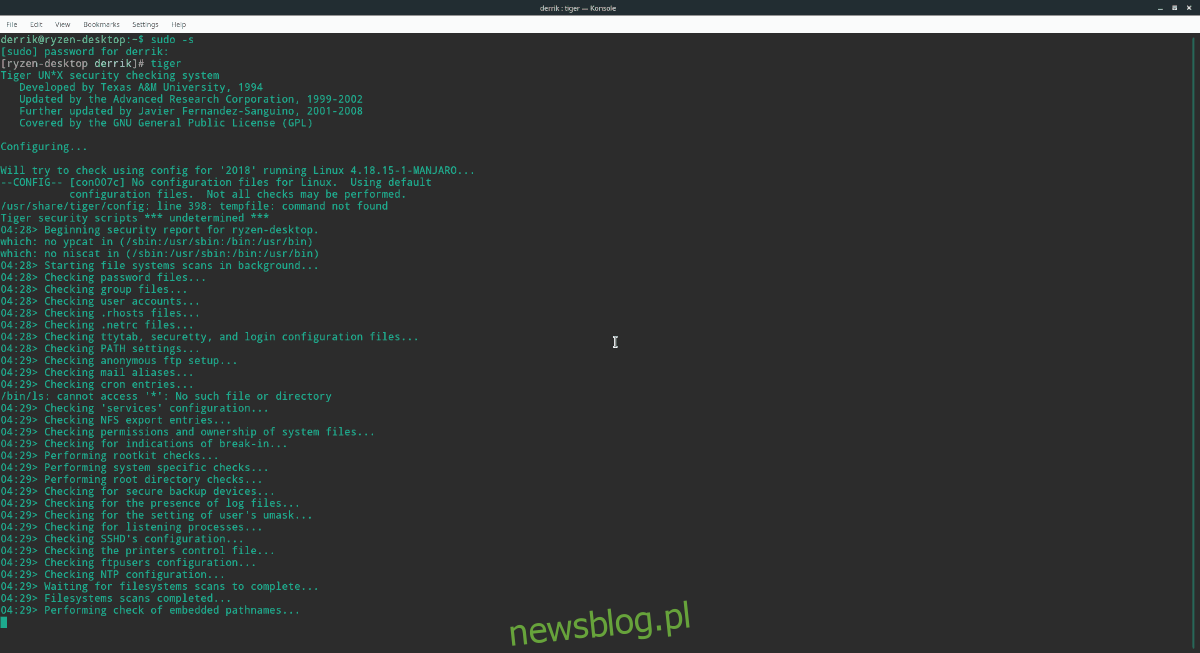

Aby uruchomić skanowanie bezpieczeństwa Tiger w systemie Linux, uzyskaj powłokę roota za pomocą polecenia su lub sudo -s.

su -

lub

sudo -s

Korzystając z uprawnień roota, wykonaj polecenie tiger, aby rozpocząć audyt bezpieczeństwa.

tiger

Uruchom polecenie tygrys i przejdź przez proces audytu. Wydrukuje to, co skanuje i jak współdziała z systemem Linux. Niech proces audytu Tiger przebiega dalej; wydrukuje lokalizację raportu bezpieczeństwa w terminalu.

Wyświetl dzienniki Tiger

Aby ustalić, czy masz rootkita w systemie Linux, musisz przejrzeć raport bezpieczeństwa.

Aby przejrzeć raport bezpieczeństwa Tiger, otwórz terminal i użyj polecenia CD, aby przejść do / var / log / tiger.

Uwaga: Linux nie pozwoli użytkownikom innym niż root na / var / log. Musisz użyć su.

su -

lub

sudo -s

Następnie przejdź do folderu dziennika za pomocą:

cd /var/log/tiger

W katalogu dziennika Tiger uruchom komendę ls. Użycie tego polecenia wypisuje wszystkie pliki w katalogu.

ls

Weź mysz i zaznacz plik raportu bezpieczeństwa, który ujawnia się w terminalu. Następnie wyświetl go za pomocą polecenia cat.

cat security.report.xxx.xxx-xx:xx

Przejrzyj raport i sprawdź, czy Tiger wykrył rootkita w twoim systemie.

Usuwanie rootkitów w systemie Linux

Usunięcie rootkitów z systemów Linux – nawet przy użyciu najlepszych narzędzi, jest trudne i nie udaje się w 100% przypadków. Chociaż prawdą jest, że istnieją programy, które mogą pomóc w pozbyciu się tego rodzaju problemów; nie zawsze działają.

Czy ci się to podoba, czy nie, jeśli Tiger wykrył niebezpiecznego robaka na twoim komputerze z systemem Linux, najlepiej wykonać kopię zapasową krytycznych plików, utworzyć nowy aktywny USB i całkowicie ponownie zainstalować system operacyjny.