Szukasz bardziej wszechstronnego rozwiązania zabezpieczającego sieć? Zrozummy różnicę między VPN, SDP i ZTNA.

Sieci VPN (Virtual Private Networks) pomagają firmom w bezpiecznym dostępie do łączenia oddziałów, pracowników zdalnych i stron trzecich od ponad 25 lat. Jednak wymagania dotyczące sieci i komunikacji stale ewoluują, a wyrafinowane zagrożenia cybernetyczne stają się coraz bardziej powszechne.

Co więcej, pokazują to badania 55 procent firm ma obecnie pracowników, którzy często pracują zdalnie, 50 procent danych firmowych jest przechowywanych w chmurze, a zagrożenia są tak samo prawdopodobne wewnątrz obwodu, jak i na zewnątrz. W rezultacie sieci VPN zaczynają wykazywać swój wiek, ponieważ nie uwzględniają odpowiednio problemów związanych z bezpieczeństwem w nowym środowisku.

Twój obecny dostawca VPN może nie być w stanie zmodernizować swojej technologii, aby dostosować się do zagrożeń bezpieczeństwa, przed którymi stoimy dzisiaj. W tym miejscu pojawiają się Software Defined Perimeters (SDP) i Zero Trust Networks Access (ZTNA). Są to podejścia podobne do VPN, ale bardziej innowacyjne, surowe i kompleksowe rozwiązania bezpieczeństwa sieci.

Spis treści:

Czym są VPN, SDP i ZTNA?

Zrozummy ich!

Wirtualne sieci prywatne (VPN)

VPN odnosi się do połączenia sieciowego opartego na wirtualnych bezpiecznych tunelach między punktami, które chronią użytkowników w sieciach publicznych. Sieci VPN uwierzytelniają użytkowników spoza sieci przed tunelowaniem ich do środka. Tylko użytkownicy zalogowani do sieci VPN mogą wyświetlać i uzyskiwać dostęp do zasobów oraz uzyskiwać wgląd w aktywność sieciową.

Załóżmy, że używasz VPN do przeglądania Internetu. W takim przypadku Twój dostawca usług internetowych (ISP) i inne strony trzecie nie będą mogły monitorować, które strony internetowe odwiedzasz ani jakie dane przesyłasz i odbierasz, ponieważ serwer VPN staje się źródłem Twoich danych. Szyfruje Twój ruch internetowy i ukrywa Twoją tożsamość online w czasie rzeczywistym. Podobnie cyberprzestępcy nie mogą przejmować ruchu internetowego w celu kradzieży danych osobowych.

Sieci VPN mają jednak kilka wad. Na przykład przetwarzanie w chmurze i oprogramowanie jako usługa (SaaS) nie były używane, gdy wynaleziono starszą sieć VPN. Kiedy opracowano VPN, większość firm przechowywała swoje dane w wewnętrznych sieciach korporacyjnych. A praca zdalna była rzadkością w tamtych czasach.

Wady VPN

Oto kilka wad VPN, które sprawiają, że są one obecnie niebezpieczne i niewygodne dla organizacji:

Otwarte porty: koncentratory VPN (sprzęt sieciowy zapewniający połączenia VPN) polegają na otwartych portach w celu ustanowienia połączeń VPN. Problem polega na tym, że cyberprzestępcy często atakują otwarte porty i wykorzystują je do uzyskiwania dostępu do sieci.

Dostęp na poziomie sieci: gdy VPN uwierzytelni użytkowników i wpuści ich do sieci, mają oni nieograniczony dostęp, co naraża sieć na zagrożenia. Ta wada projektowa naraża dane, aplikacje i własność intelektualną firmy na ataki.

Niewystarczająca autoryzacja: W przeciwieństwie do SDP i ZTNA, VPN nie wymagają identyfikacji zarówno dla użytkowników, jak i urządzeń, które próbują uzyskać dostęp do sieci. A ponieważ użytkownicy zawsze mają złe praktyki związane z hasłami i nie wspominając o milionach skradzionych danych uwierzytelniających dostępnych na sprzedaż w ciemnej sieci, hakerzy mogą przechwytywać i omijać dwuskładnikowe kody uwierzytelniające na twoich kontach online.

Luki w oprogramowaniu: Odkryto, że w wielu popularnych systemach VPN występują problemy z oprogramowaniem, które oszuści byli w stanie wykorzystać w miarę upływu czasu. Cyberprzestępcy skanują w poszukiwaniu niezałatanego oprogramowania VPN, ponieważ naraża ono przedsiębiorstwa na ataki. Dotyczy to użytkowników VPN, którzy nie zaktualizowali swojego oprogramowania, nawet jeśli dostawcy szybko oferują łatki.

Nieefektywna wydajność: koncentratory VPN mogą powodować przewężenia, co skutkuje niską wydajnością, nadmiernym opóźnieniem i ogólnie złym doświadczeniem dla użytkownika.

Niewygodne: konfigurowanie sieci VPN jest kosztowną i czasochłonną procedurą wymagającą dużego wysiłku ze strony zespołu ds. bezpieczeństwa i użytkowników. Ponadto sieci VPN nie są bezpiecznym rozwiązaniem zabezpieczającym sieć ze względu na typowe luki technologiczne, które zwiększają powierzchnię ataku.

Obwód definiowany programowo (SDP)

SDP, określane również jako „czarna chmura”, to podejście do bezpieczeństwa komputerowego, które ukrywa infrastrukturę połączoną z Internetem, taką jak serwery, routery i inne zasoby firmy, przed dostrzeżeniem przez strony zewnętrzne i atakujących, zarówno lokalnie, jak i w chmurze .

SDP kontroluje dostęp do zasobów sieciowych organizacji w oparciu o metodę uwierzytelniania tożsamości. SDP uwierzytelniają zarówno tożsamość urządzenia, jak i użytkownika, najpierw oceniając stan urządzenia i weryfikując tożsamość użytkownika. Uwierzytelniony użytkownik otrzymuje zaszyfrowane połączenie sieciowe, do którego żaden inny użytkownik ani serwer nie ma dostępu. Ta sieć obejmuje również tylko te usługi, do których użytkownik uzyskał dostęp.

Oznacza to, że tylko upoważnieni użytkownicy mogą przeglądać i uzyskiwać dostęp do aktywów firmy z zewnątrz, ale nikt inny nie może. To odróżnia SDP od VPN, które nakładają ograniczenia na uprawnienia użytkownika, jednocześnie umożliwiając nieograniczony dostęp do sieci.

Dostęp do sieci o zerowym zaufaniu (ZTNA)

Rozwiązanie bezpieczeństwa ZTNA umożliwia bezpieczny zdalny dostęp do aplikacji i usług w oparciu o przepisy kontroli dostępu.

Innymi słowy, ZTNA nie ufa żadnemu użytkownikowi ani żadnemu urządzeniu i ogranicza dostęp do zasobów sieciowych, nawet jeśli użytkownik wcześniej korzystał z tych samych zasobów.

ZTNA zapewnia, że każda osoba i zarządzane urządzenie próbujące uzyskać dostęp do zasobów w sieci o zerowym zaufaniu przechodzi rygorystyczny proces weryfikacji tożsamości i uwierzytelniania, niezależnie od tego, czy znajduje się w granicach sieci, czy poza nią.

Po ustanowieniu dostępu przez ZTNA i zweryfikowaniu użytkownika, system przyznaje użytkownikowi dostęp do aplikacji przez bezpieczny, szyfrowany kanał. Dodaje to dodatkową warstwę bezpieczeństwa do aplikacji i usług korporacyjnych, ukrywając adresy IP, które w przeciwnym razie byłyby widoczne dla opinii publicznej.

Jednym z liderów rozwiązania ZTNA jest obwód 81.

SDP kontra VPN

SDP są bezpieczniejsze, ponieważ w przeciwieństwie do VPN, które umożliwiają wszystkim podłączonym użytkownikom dostęp do całej sieci, SDP umożliwiają użytkownikom posiadanie prywatnego połączenia sieciowego. Użytkownicy mają dostęp tylko do przydzielonych im zasobów firmy.

SDP mogą być również łatwiejsze w zarządzaniu niż VPN, szczególnie jeśli użytkownicy wewnętrzni wymagają kilku poziomów dostępu. Korzystanie z VPN do zarządzania kilkoma poziomami dostępu do sieci wymaga wdrożenia wielu klientów VPN. Dzięki SPD nie ma jednego klienta, z którym łączyłaby się każda osoba korzystająca z tych samych zasobów; zamiast tego każdy użytkownik ma swoje połączenie sieciowe. To prawie tak, jakby każdy miał swoją osobistą wirtualną sieć prywatną (VPN).

Ponadto SDP sprawdzają poprawność zarówno urządzeń, jak i użytkowników przed uzyskaniem dostępu do sieci, co znacznie utrudnia atakującemu uzyskanie dostępu do systemu przy użyciu wyłącznie skradzionych danych uwierzytelniających.

SDP i VPN wyróżniają się kilkoma innymi istotnymi cechami:

- SDP nie są ograniczone geograficznie ani infrastrukturą. Oznacza to, że SPD może być używane do zabezpieczania zarówno infrastruktury lokalnej, jak i infrastruktury chmury, ponieważ są one oparte na oprogramowaniu, a nie na sprzęcie.

- Instalacje w wielu chmurach i chmurach hybrydowych są również łatwo integrowane z SDP.

- SDP mogą łączyć użytkowników z dowolnego miejsca; nie muszą znajdować się w fizycznych granicach sieci firmy. Oznacza to, że SDP są bardziej pomocne w zarządzaniu zdalnymi zespołami.

VPN kontra ZTNA

W przeciwieństwie do VPN, które ufają każdemu użytkownikowi i urządzeniu w sieci i zapewniają pełny dostęp do sieci LAN (sieci lokalnej), projekt Zero Trust działa na zasadzie, że żaden użytkownik, komputer ani sieć, wewnątrz lub na zewnątrz obwodu, nie może być zaufany – domyślnie.

Zabezpieczenia Zero Trust zapewniają, że każda osoba próbująca uzyskać dostęp do zasobów sieci jest weryfikowana, a użytkownik ma dostęp tylko do tych usług, które zostały mu wyraźnie autoryzowane. ZTNA sprawdza pozycję urządzenia, stan uwierzytelnienia i lokalizację użytkownika, aby zapewnić zaufanie przed uwierzytelnieniem.

Rozwiązuje to typowy problem VPN, w którym zdalni użytkownicy BYOD (przynieś własne urządzenie) otrzymują taki sam poziom dostępu jak użytkownicy w biurze korporacyjnym, chociaż często mają mniej ograniczeń bezpieczeństwa.

Kolejna różnica polega na tym, że chociaż klasyczne zabezpieczenia sieci VPN mogą uniemożliwić dostęp spoza sieci, są one domyślnie zaprojektowane tak, aby ufać użytkownikom wewnątrz sieci. Zapewniają użytkownikom dostęp do wszystkich zasobów sieciowych. Problem z tą strategią polega na tym, że gdy atakujący uzyska dostęp do sieci, ma pełną kontrolę nad wszystkim w środku.

Sieć o zerowym zaufaniu umożliwia również zespołom ds. bezpieczeństwa ustalanie zasad kontroli dostępu w zależności od lokalizacji lub urządzenia, aby uniemożliwić niezałatanym lub podatnym na ataki urządzeniom łączenie się z usługami sieciowymi firmy.

Podsumowując, ZTNA ma wiele zalet w stosunku do VPN:

- Większe bezpieczeństwo – ZTNA tworzy pelerynę niewidkę wokół użytkowników i aplikacji.

- Zarówno pracownicy zdalni, jak i użytkownicy lokalni mają dostęp tylko do przydzielonych zasobów firmowych opartych na chmurze i wewnętrznych serwerach.

- Łatwiejsze w obsłudze – ZTNA jest budowane od podstaw z myślą o dzisiejszym krajobrazie bezpieczeństwa sieci, z myślą o doskonałej wydajności i łatwej integracji.

- Lepsza wydajność — oparte na chmurze rozwiązania ZTNA zapewniają odpowiednie uwierzytelnienie zarówno użytkownika, jak i urządzenia, eliminując problemy z bezpieczeństwem, jakie stwarza VPN.

- Skalowalność jest łatwiejsza – ZTNA to platforma oparta na chmurze, którą można łatwo skalować i nie wymaga żadnego sprzętu.

SDP kontra ZTNA

SDP (Software Defined Perimeters) i ZTNA (Zero Trust Networks Access) wykorzystują koncepcję ciemnej chmury, aby uniemożliwić nieautoryzowanym użytkownikom i urządzeniom przeglądanie aplikacji i usług, do których nie mają dostępu.

ZTNA i SDP umożliwiają użytkownikom dostęp tylko do określonych zasobów, których potrzebują, co znacznie zmniejsza ryzyko bocznego ruchu, który byłby możliwy w przypadku VPN, zwłaszcza jeśli zagrożony punkt końcowy lub dane uwierzytelniające umożliwiły skanowanie i przechodzenie do innych usług.

SDP domyślnie stosują architekturę zerowego zaufania, co oznacza, że dostęp jest wstrzymywany, chyba że użytkownik może w zadowalający sposób uwierzytelnić swoją tożsamość.

Integracja Twojej obecnej sieci VPN z SDP i ZTNA

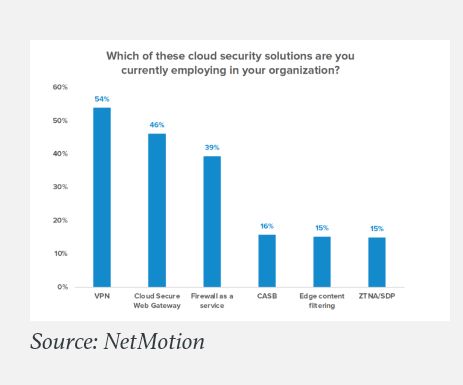

VPN to wciąż najpopularniejsza technologia zabezpieczająca dostęp do chmury, wynika z ostatnich badań Ankieta NetMotion z 750 dyrektorów IT. W 2020 roku ponad 54 procent firm korzystało z VPN do zapewnienia bezpiecznego zdalnego dostępu, w porównaniu z 15 procentami, które korzystały z rozwiązań ZTNA i SDP.

Inne badanie przeprowadzone przez firmę pokazuje, że 45 procent firm planuje korzystać z VPN przez co najmniej kolejne trzy lata.

Ale aby stworzyć bardziej kompleksowe i bezpieczne połączenie sieciowe między użytkownikami i urządzeniami, możesz włączyć SDP i ZTNA do swojej obecnej sieci VPN. Korzystając z tych narzędzi rozwiązań bezpieczeństwa, zespół ds. bezpieczeństwa może bardzo łatwo dostosować i zautomatyzować dostęp w oparciu o role i potrzeby pracownika w organizacji.

A dostęp do poufnych danych i aplikacji może być bezpieczny, a jednocześnie płynny i dyskretny, niezależnie od tego, czy pracownicy pracują lokalnie, czy w chmurze.

Ostatnie słowa 👨🏫

Zespoły zajmujące się siecią, IT i bezpieczeństwem współpracują w celu zminimalizowania usługi ataku i zapobiegania zagrożeniom w swoich organizacjach. Wiele osób może odkryć, że inwestowanie w rozwiązanie SDP lub ZTNA i włączenie go do ich obecnej sieci VPN jest najbardziej logicznym rozwiązaniem.

Odkryją również, że te zmiany w zabezpieczeniach nie muszą być szybkie, uciążliwe ani kosztowne. Ale mogą i powinny być całkiem skuteczne.