Jeśli jesteś administratorem systemu, słyszałeś o zagrożeniach związanych z wieloma kontami z uprzywilejowanym dostępem do krytycznych zasobów IT. Przeczytaj o najlepszych rozwiązaniach, aby mieć je pod kontrolą.

Sytuacja z dostępem uprzywilejowanym może szybko wymknąć się spod kontroli, gdy liczba użytkowników rośnie wraz z liczbą aplikacji, urządzeń, a nawet typów infrastruktury.

Aby uniknąć takiej problematycznej sytuacji, należy zastosować rozwiązanie do zarządzania dostępem uprzywilejowanym. Zacznijmy od odpowiedzi na najbardziej oczywiste pytanie:

Spis treści:

Co to jest zarządzanie dostępem uprzywilejowanym?

Privileged Access Management (PAM) to zestaw strategii i technologii cyberbezpieczeństwa służących do sprawowania kontroli nad podwyższonym („uprzywilejowanym”) dostępem i uprawnieniami dla użytkowników, kont, procesów i systemów w środowisku IT.

Definiując odpowiedni poziom uprzywilejowanych kontroli dostępu, PAM pomaga organizacjom zmniejszyć powierzchnię ataku i zapobiegać (lub przynajmniej łagodzić) szkody spowodowane atakami zewnętrznymi, a także wewnętrznymi próbami sabotażu lub aktami zaniedbania.

Chociaż zarządzanie uprawnieniami obejmuje wiele strategii, głównym celem jest stosowanie jak najmniejszych uprawnień, definiowanych jako ograniczenie praw dostępu i uprawnień do absolutnego minimum niezbędnego użytkownikom, kontom, aplikacjom i urządzeniom do wykonywania rutynowych, autoryzowanych czynności.

Wielu analityków i technologów uważa PAM za jedną z najbardziej krytycznych inicjatyw w zakresie bezpieczeństwa, która zmniejsza ryzyko cybernetyczne i zapewnia wysoki zwrot z inwestycji w zabezpieczenia.

Jak działa zarządzanie dostępem uprzywilejowanym (PAM)?

Zarządzanie dostępem uprzywilejowanym działa na zasadzie najmniejszych uprawnień, dzięki czemu nawet najbardziej uprzywilejowani użytkownicy mogą uzyskać dostęp tylko do tego, czego potrzebują. Narzędzia do zarządzania dostępem uprzywilejowanym są zwykle częścią szerszych rozwiązań PAM zaprojektowanych w celu sprostania różnym wyzwaniom związanym z monitorowaniem, zabezpieczaniem i zarządzaniem kontami uprzywilejowanymi.

Rozwiązanie zaprojektowane do zarządzania dostępem uprzywilejowanym musi umożliwiać monitorowanie i rejestrowanie wszystkich działań związanych z dostępem uprzywilejowanym, a następnie zgłaszanie ich administratorowi. Administrator może śledzić uprzywilejowany dostęp i wykrywać sytuacje, w których może być on nadużywany.

Rozwiązanie musi ułatwiać administratorom identyfikację anomalii i potencjalnych zagrożeń w celu podjęcia natychmiastowych działań i ograniczenia szkód. Podstawowe cechy rozwiązania do zarządzania dostępem uprzywilejowanym powinny obejmować:

- Identyfikuj, zarządzaj i monitoruj konta uprzywilejowane we wszystkich systemach i aplikacjach w sieci.

- Kontroluj dostęp do kont uprzywilejowanych, w tym dostęp, który może być współdzielony lub dostępny w sytuacjach awaryjnych.

- Twórz losowe i bezpieczne dane uwierzytelniające dla kont uprzywilejowanych, w tym hasła, nazwy użytkowników i klucze.

- Zapewnij uwierzytelnianie wieloskładnikowe.

- Ogranicz i kontroluj uprzywilejowane polecenia, zadania i działania.

- Zarządzaj udostępnianiem danych uwierzytelniających między usługami, aby ograniczyć ryzyko.

PAM a IAM

Privileged Access Management (PAM) i Identity Access Management (IAM) to popularne sposoby na utrzymanie wysokiego poziomu bezpieczeństwa i umożliwienie użytkownikom dostępu do zasobów IT niezależnie od lokalizacji i urządzenia.

Pracownicy biznesowi i informatycy muszą zrozumieć różnicę między tymi dwoma podejściami i ich rolę w wykorzystywaniu ich do zabezpieczania dostępu do prywatnych i poufnych informacji.

IAM to termin bardziej ogólny. Służy przede wszystkim do identyfikacji i autoryzacji użytkowników w całej organizacji. Z drugiej strony PAM to podzbiór IAM, który koncentruje się na uprzywilejowanych użytkownikach, tj. tych, którzy potrzebują pozwolenia na dostęp do najbardziej wrażliwych danych.

IAM odnosi się do identyfikowania, uwierzytelniania i autoryzacji profili użytkowników, które wykorzystują unikatowe tożsamości cyfrowe. Rozwiązania IAM zapewniają przedsiębiorstwom kombinację funkcji zgodnych z podejściem zerowego zaufania do cyberbezpieczeństwa, które wymaga od użytkowników weryfikacji swojej tożsamości za każdym razem, gdy żądają dostępu do serwera, aplikacji, usługi lub innego zasobu IT.

Poniższy przegląd wiodących dostępnych rozwiązań PAM, zarówno w chmurze, jak i lokalnie instalowanych systemach lokalnych.

SilnyDM

SilnyDM zapewnia platformę dostępu do infrastruktury, która eliminuje rozwiązania dla punktów końcowych i obejmuje wszystkie protokoły. Jest to serwer proxy, który łączy metody uwierzytelniania, autoryzacji, sieci i obserwowalności na jednej platformie.

Zamiast komplikować dostęp, mechanizmy przypisywania uprawnień StrongDM przyspieszają dostęp poprzez natychmiastowe przyznawanie i odwoływanie szczegółowego dostępu z najniższymi uprawnieniami za pomocą kontroli dostępu opartej na rolach (RBAC), kontroli dostępu opartej na atrybutach (ABAC) lub zatwierdzania punktów końcowych dla wszystkich zasobów.

Wdrażanie i opuszczanie pracowników odbywa się za pomocą jednego kliknięcia, co pozwala na tymczasowe zatwierdzenie podwyższonych uprawnień do wrażliwych operacji za pomocą Slack, Microsoft Teams i PagerDuty.

StrongDM umożliwia podłączenie każdego użytkownika końcowego lub usługi do dokładnie tych zasobów, których potrzebuje, niezależnie od ich lokalizacji. Ponadto zastępuje dostęp VPN i hosty bastionowe sieciami o zerowym zaufaniu.

StrongDM oferuje wiele opcji automatyzacji, w tym integrację przepływów pracy dostępu do istniejącego potoku wdrożeniowego, przesyłanie strumieniowe dzienników do SIEM i zbieranie dowodów dla różnych audytów certyfikacyjnych, w tym SOC 2, SOX, ISO 27001 i HIPAA.

Zarządzaj silnikiem PAM360

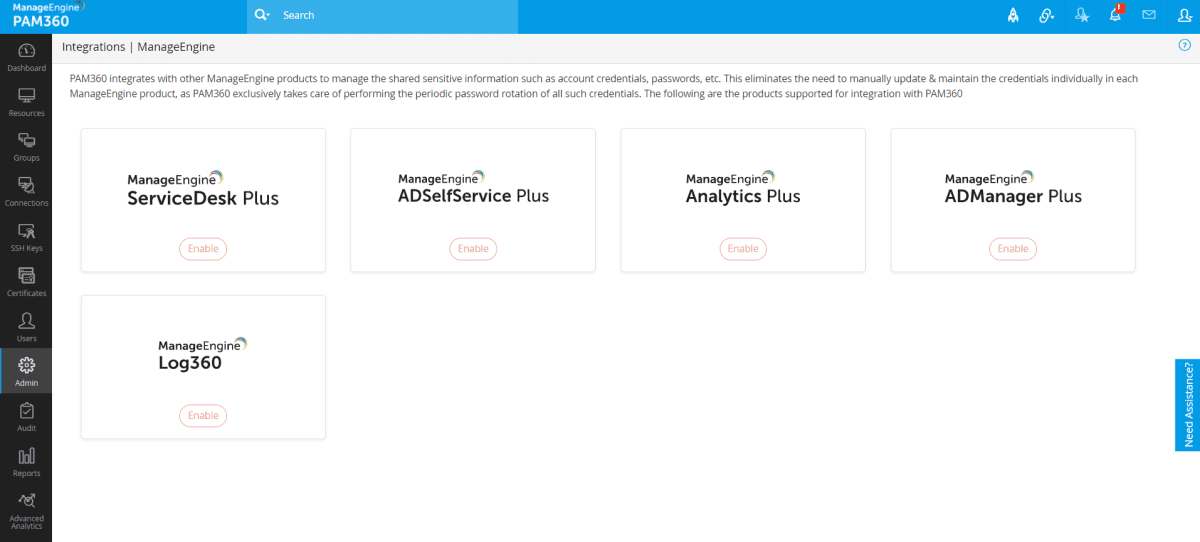

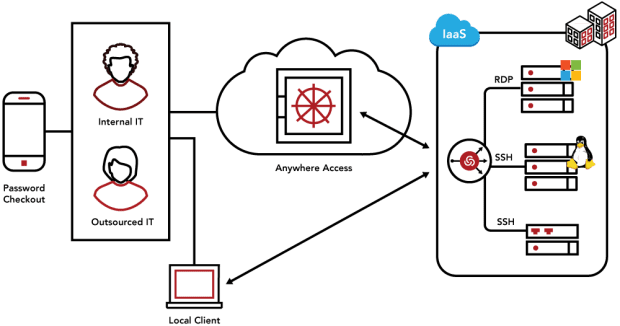

PAM360 to kompleksowe rozwiązanie dla firm, które chcą włączyć PAM do swoich operacji bezpieczeństwa. Dzięki możliwościom integracji kontekstowej PAM360, możesz stworzyć centralną konsolę, w której różne części systemu zarządzania IT są ze sobą połączone, aby uzyskać głębszą korelację danych uprzywilejowanego dostępu i ogólnych danych sieciowych, ułatwiając znaczące wnioski i szybszą naprawę.

PAM360 zapewnia, że żadna ścieżka uprzywilejowanego dostępu do zasobów o znaczeniu krytycznym nie stanie się niezarządzana, nieznana ani niemonitorowana. Aby było to możliwe, udostępnia skarbiec poświadczeń, w którym można przechowywać konta uprzywilejowane. Ten skarbiec oferuje scentralizowane zarządzanie, uprawnienia dostępu oparte na rolach i szyfrowanie AES-256.

Dzięki kontroli just-in-time dla kont domeny, PAM360 przyznaje podwyższone uprawnienia tylko wtedy, gdy użytkownicy ich potrzebują. Po pewnym czasie uprawnienia są automatycznie cofane, a hasła resetowane.

Oprócz zarządzania uprzywilejowanym dostępem, PAM360 ułatwia uprzywilejowanym użytkownikom łączenie się ze zdalnymi hostami za pomocą jednego kliknięcia, bez wtyczek do przeglądarek lub agentów punktów końcowych. Ta funkcja zapewnia tunel połączeń przez zaszyfrowane, pozbawione haseł bramy, które zapewniają maksymalną ochronę.

teleport

Teleportu Strategia polega na konsolidacji wszystkich aspektów dostępu do infrastruktury na jednej platformie dla inżynierów oprogramowania i tworzonych przez nich aplikacji. Ta zunifikowana platforma ma na celu zmniejszenie powierzchni ataku i ogólnych kosztów operacyjnych, przy jednoczesnej poprawie produktywności i zapewnieniu zgodności ze standardami.

Access Plane firmy Teleport to rozwiązanie typu open source, które zastępuje współdzielone dane uwierzytelniające, sieci VPN i starsze technologie zarządzania dostępem uprzywilejowanym. Został specjalnie zaprojektowany, aby zapewnić niezbędny dostęp do infrastruktury bez utrudniania pracy lub zmniejszania produktywności personelu IT.

Za pomocą jednego narzędzia specjaliści i inżynierowie ds. bezpieczeństwa mogą uzyskiwać dostęp do serwerów Linux i Windows, klastrów Kubernetes, baz danych i aplikacji DevOps, takich jak CI/CD, kontrola wersji i pulpity monitorujące.

Teleport Server Access wykorzystuje między innymi otwarte standardy, takie jak certyfikaty X.509, SAML, HTTPS i OpenID Connect. Jego twórcy postawili na prostotę instalacji i użytkowania, ponieważ są to filary dobrego user experience i solidnej strategii bezpieczeństwa. Dlatego składa się tylko z dwóch plików binarnych: klienta, który umożliwia użytkownikom logowanie się w celu uzyskania krótkoterminowych certyfikatów, oraz agenta Teleport, instalowanego na dowolnym serwerze lub klastrze Kubernetes za pomocą jednego polecenia.

Okta

Okta to firma zajmująca się rozwiązaniami w zakresie uwierzytelniania, katalogów i jednokrotnego logowania. Dostarcza również rozwiązania PAM za pośrednictwem partnerów, którzy integrują się z jej produktami, aby zapewnić scentralizowaną tożsamość, konfigurowalne i adaptacyjne zasady dostępu, raportowanie zdarzeń w czasie rzeczywistym i zmniejszone powierzchnie ataków.

Dzięki zintegrowanym rozwiązaniom Okta przedsiębiorstwa mogą automatycznie udostępniać/odblokowywać uprzywilejowanych użytkowników i konta administracyjne, zapewniając jednocześnie bezpośredni dostęp do krytycznych zasobów. Administratorzy IT mogą wykrywać nietypowe działania poprzez integrację z rozwiązaniami do analizy bezpieczeństwa, ostrzegać i podejmować działania zapobiegające zagrożeniom.

Granica

HashiCorp oferuje swoje Granica rozwiązanie zapewniające zarządzanie dostępem oparte na tożsamości dla dynamicznych infrastruktur. Zapewnia również proste i bezpieczne zarządzanie sesjami oraz zdalny dostęp do dowolnego zaufanego systemu opartego na tożsamości.

Integrując rozwiązanie Vault firmy HashiCorp, możliwe jest zabezpieczenie, przechowywanie i strukturalna kontrola dostępu do tokenów, haseł, certyfikatów i kluczy szyfrowania w celu ochrony tajnych danych i innych poufnych danych za pośrednictwem interfejsu użytkownika, sesji CLI lub interfejsu API HTTP.

Dzięki Boundary możliwy jest dostęp do krytycznych hostów i systemów za pośrednictwem wielu dostawców oddzielnie, bez konieczności zarządzania indywidualnymi danymi uwierzytelniającymi dla każdego systemu. Można go zintegrować z dostawcami tożsamości, eliminując potrzebę udostępniania infrastruktury publicznie.

Boundary to niezależne od platformy rozwiązanie typu open source. Będąc częścią portfolio HashiCorp, w naturalny sposób zapewnia możliwość łatwej integracji z przepływami pracy w zakresie bezpieczeństwa, dzięki czemu można go łatwo wdrożyć na większości publicznych platform chmurowych. Niezbędny kod znajduje się już na GitHub i jest gotowy do użycia.

Delinea

Delinei Rozwiązania do zarządzania dostępem uprzywilejowanym mają na celu maksymalne uproszczenie instalacji i korzystania z narzędzia. Firma sprawia, że jej rozwiązania są intuicyjne, ułatwiając definiowanie granic dostępu. Niezależnie od tego, czy w środowisku chmurowym, czy lokalnym, rozwiązania PAM firmy Delinea są proste we wdrażaniu, konfigurowaniu i zarządzaniu bez ograniczania funkcjonalności.

Delinea oferuje rozwiązanie oparte na chmurze, które umożliwia wdrożenie na setkach tysięcy maszyn. To rozwiązanie składa się z Privilege Managera dla stacji roboczych i Cloud Suite dla serwerów.

Privilege Manager umożliwia wykrywanie maszyn, kont i aplikacji z uprawnieniami administratora, zarówno na stacjach roboczych, jak i serwerach hostowanych w chmurze. Działa nawet na maszynach należących do różnych domen. Definiując reguły, może automatycznie stosować polityki do zarządzania uprawnieniami, na stałe definiując członkostwo w grupach lokalnych i automatycznie zmieniając poświadczenia uprzywilejowane inne niż ludzkie.

Kreator zasad umożliwia podnoszenie uprawnień, odrzucanie i ograniczanie aplikacji za pomocą zaledwie kilku kliknięć. Wreszcie narzędzie raportowania firmy Delinea dostarcza wnikliwych informacji o aplikacjach zablokowanych przez złośliwe oprogramowanie io najmniej uprzywilejowanej zgodności. Oferuje również integrację Privileged Behavior Analytics z Privilege Manager Cloud.

PozaZaufaniem

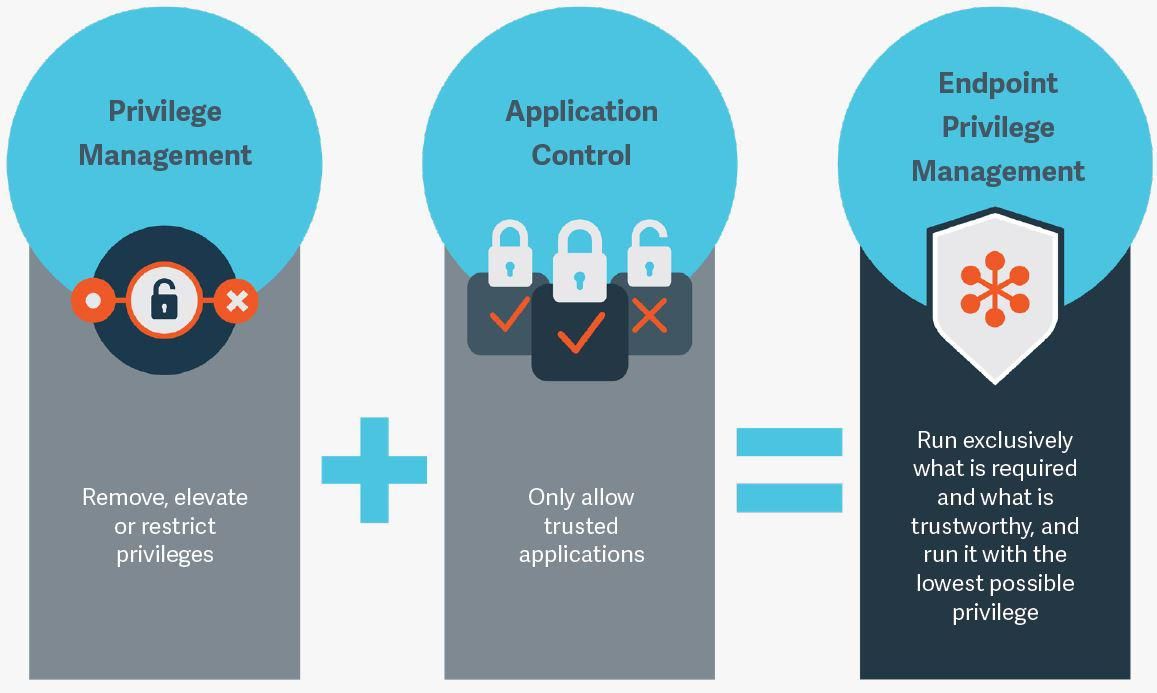

PozaZaufaniem Zarządzanie uprawnieniami ułatwia podnoszenie uprawnień znanych i zaufanych aplikacji, które ich wymagają, poprzez kontrolowanie użycia aplikacji oraz rejestrowanie i raportowanie uprzywilejowanych działań. Robi to za pomocą narzędzi bezpieczeństwa, które są już dostępne w Twojej infrastrukturze.

Dzięki Menedżerowi uprawnień możesz nadać użytkownikom dokładnie takie uprawnienia, jakich potrzebują do wykonywania swoich zadań, bez ryzyka nadużycia. Możesz także zdefiniować polityki i rozkłady uprawnień, dostosowując i określając poziom dostępu dostępny w całej organizacji. W ten sposób unikniesz ataków złośliwego oprogramowania z powodu nadmiaru uprawnień.

Możesz użyć szczegółowych zasad, aby podnieść uprawnienia aplikacji dla standardowych użytkowników systemu Windows lub Mac, zapewniając wystarczający dostęp do wykonania każdego zadania. BeyondTrust Privilege Manager integruje się z zaufanymi aplikacjami pomocy technicznej, skanerami zarządzania podatnościami i narzędziami SIEM za pośrednictwem łączników wbudowanych w narzędzie.

Analiza bezpieczeństwa punktów końcowych BeyondTrust pozwala skorelować zachowanie użytkownika z inteligencją bezpieczeństwa. Zapewnia również dostęp do pełnej ścieżki audytu wszystkich działań użytkownika, dzięki czemu można przyspieszyć analizę śledczą i uprościć zgodność z przepisami w przedsiębiorstwie.

Jedna tożsamość

Jedna tożsamośćRozwiązania Privileged Access Management (PAM) ograniczają zagrożenia bezpieczeństwa i zapewniają zgodność z przepisami. Produkt jest oferowany w trybie SaaS lub on-premises. Każdy wariant umożliwia zabezpieczanie, kontrolowanie, monitorowanie, analizowanie i zarządzanie uprzywilejowanym dostępem w wielu środowiskach i platformach.

Ponadto zapewnia elastyczność umożliwiającą nadawanie pełnych uprawnień użytkownikom i aplikacjom tylko wtedy, gdy jest to konieczne, stosując model operacyjny z zerowym zaufaniem i najmniejszymi uprawnieniami we wszystkich innych sytuacjach.

CyberArka

Z CyberArk Privileged Access Manager umożliwia automatyczne wykrywanie i włączanie uprzywilejowanych poświadczeń i kluczy tajnych używanych przez jednostki ludzkie lub inne. Dzięki scentralizowanemu zarządzaniu zasadami, rozwiązanie CyberArk umożliwia administratorom systemu definiowanie zasad rotacji haseł, złożoności haseł, przypisywania skarbców dla poszczególnych użytkowników i nie tylko.

Rozwiązanie można wdrożyć jako usługę (tryb SaaS) lub zainstalować na swoich serwerach (samohostowanie).

Centryfikuj

The Centryfikuj Usługa Privilege Threat Analytics wykrywa nadużycia dostępu uprzywilejowanego, dodając warstwę zabezpieczeń do infrastruktur chmurowych i lokalnych. Czyni to, wykorzystując zaawansowaną analizę behawioralną i adaptacyjne uwierzytelnianie wieloskładnikowe. Dzięki narzędziom Centrify możliwe jest otrzymywanie alertów w czasie zbliżonym do rzeczywistego o nietypowym zachowaniu wszystkich użytkowników w sieci.

Centrify Vault Suite umożliwia przypisywanie uprzywilejowanego dostępu do współdzielonych kont i poświadczeń, utrzymywanie pod kontrolą haseł i tajemnic aplikacji oraz zabezpieczanie sesji zdalnych. Z kolei dzięki Centrify Cloud Suite Twoja organizacja, niezależnie od wielkości, może globalnie zarządzać uprzywilejowanym dostępem za pomocą centralnie zarządzanych zasad dynamicznie wymuszanych na serwerze.

Wniosek

Nadużycie przywilejów jest obecnie jednym z największych zagrożeń cyberbezpieczeństwa, często skutkującym kosztownymi stratami, a nawet okaleczeniem firm. Jest to również jeden z najpopularniejszych wektorów ataków wśród cyberprzestępców, ponieważ po pomyślnym przeprowadzeniu zapewnia swobodny dostęp do wnętrzności firmy, często bez wszczynania alarmu do czasu wyrządzenia szkody. Korzystanie z odpowiedniego rozwiązania do zarządzania dostępem do uprawnień jest koniecznością, gdy ryzyko nadużycia uprawnień do konta staje się trudne do kontrolowania.