Rozwiązania w zakresie bezpieczeństwa łańcucha dostaw oprogramowania pomagają ograniczać ryzyko i chronić systemy przed niebezpiecznymi atakami.

W ciągu ostatnich kilku lat bezpieczeństwo stało się kluczowe dla firm i osób prywatnych, biorąc pod uwagę rosnący poziom cyberataków. Ataki te mogą dotyczyć dowolnej organizacji, działu, systemu, infrastruktury IT i łańcucha dostaw oprogramowania.

Nowoczesne łańcuchy dostaw oprogramowania obejmują już istniejące biblioteki, systemy CI/CD, repozytoria typu open source, kontrolery wersji, systemy wdrażania, narzędzia do monitorowania i testowania itd.

Tworzenie rozwiązania programowego obejmuje tak wiele części, a kod jest nawet używany w wielu projektach. Zwiększa to powierzchnię ataku dla hakerów, którzy zawsze szukają luk w zabezpieczeniach któregokolwiek z używanych przez Ciebie systemów.

A kiedy go znajdą, wykorzystają go i zhakują twoje systemy. W rezultacie może to prowadzić do wycieków danych, złośliwego oprogramowania, oprogramowania ransomware i tak dalej.

Dlatego ważne jest, aby organizacje, programiści i dostawcy oprogramowania zwiększali bezpieczeństwo łańcucha dostaw oprogramowania.

W tym artykule omówimy, jak dokładnie wygląda atak na łańcuch dostaw oprogramowania, dlaczego należy zabezpieczyć swój łańcuch dostaw oraz najlepsze rozwiązania bezpieczeństwa, które pomogą ograniczyć ryzyko.

Zaczynajmy!

Spis treści:

Co to jest bezpieczeństwo łańcucha dostaw oprogramowania?

Łańcuch dostaw oprogramowania obejmuje wszystkie systemy, procesy, narzędzia i rzeczy (w zasadzie wszystko), które pomagają opracować aplikację w jej cyklu życia oprogramowania (SDLC).

A bezpieczeństwo łańcucha dostaw oprogramowania oznacza zabezpieczenie wszystkich tych systemów, komponentów i praktyk. Może obejmować protokoły, interfejsy, kod zastrzeżony lub strony trzeciej, narzędzia zewnętrzne, systemy infrastruktury, systemy wdrażania, a lista jest długa.

źródło: Mirantis

Twój łańcuch dostaw jest narażony na ataki, podobnie jak inne systemy w Twojej organizacji. Podczas ataku na łańcuch dostaw haker znajduje i wykorzystuje luki w zabezpieczeniach dowolnego systemu i procesów w łańcuchu dostaw i infiltruje je. Może to prowadzić do naruszeń danych i innych zagrożeń bezpieczeństwa.

Niektóre typowe ataki na łańcuch dostaw oprogramowania to:

- Naruszony potok CI/CD obejmujący serwery kompilacji, narzędzia do wdrażania, struktury testowe, repozytoria kodu itp.

- Złośliwy kod w narzędziu typu open source. Może się to zdarzyć na przykład poprzez przesłanie złośliwych zatwierdzeń do repozytorium kodu.

- Błędne konfiguracje CI/CD w procesach wdrażania i testowania

Niektóre słynne ataki na łańcuch dostaw oprogramowania:

- Włamanie do SolarWinds: Hakerzy znaleźli lukę w swojej platformie Orion i włamali się do ponad 30 000 organizacji na całym świecie.

- Naruszenie CodeCov: w kwietniu 2021 r. osoby atakujące złamały narzędzie do audytu CodeCov, wpływając na jego powszechnych użytkowników.

- Atak Mimecast: osoby atakujące uzyskały dostęp do jednego ze swoich certyfikatów cyfrowych w celu uwierzytelnienia.

Dlaczego bezpieczeństwo łańcucha dostaw oprogramowania jest ważne?

W powyższych przykładach ataków tylko jedna luka w kodzie doprowadziła do szeroko zakrojonego naruszenia, które dotknęło osoby i organizacje.

Gdy zespół programistów wdraża oprogramowanie do użytku komercyjnego lub wewnętrznego, bezpieczeństwo produktu ma kluczowe znaczenie, w tym kod, którego nie napisali, oraz narzędzia innych firm, z których korzystają. Ponieważ jeśli ślepo ufasz zasobom zewnętrznym, mogą one przekształcić się w zagrożenia i ataki ze względu na ich luki.

W tym celu łańcuch dostaw oprogramowania zapewnia, że cały kod, narzędzia i zasoby są w najlepszych formach bezpieczeństwa, nienaruszone, aktualne i nie zawierają luk w zabezpieczeniach ani złośliwego kodu.

Aby to wdrożyć, musisz sprawdzić każdy komponent oprogramowania w SDLC, w tym swój wewnętrzny kod, wdrożenia open source, protokoły, interfejsy, narzędzia deweloperskie, usługi zlecone na zewnątrz i inne rzeczy związane z kompilacją oprogramowania.

Ponadto możesz korzystać z kompleksowego, niezawodnego i wydajnego rozwiązania zabezpieczającego łańcuch dostaw oprogramowania, aby łagodzić problemy i chronić każdy składnik oprogramowania. Czyni to poprzez skanowanie oprogramowania pod kątem znanych exploitów i zależności oraz wdrażanie mechanizmów ochrony sieci.

W ten sposób narzędzia te pomagają zapobiegać niezatwierdzonym modyfikacjom i nieautoryzowanemu dostępowi w celu powstrzymania zagrożeń i ataków.

Porozmawiajmy o najlepszych narzędziach do zabezpieczania łańcucha dostaw oprogramowania, które ograniczają ataki i chronią łańcuch dostaw oprogramowania.

Slim.ai

Slim.ai pozwala budować kontenery z bezpieczeństwem i szybkością, aby chronić łańcuch dostaw oprogramowania bez pisania nowego kodu.

Pomoże Ci automatycznie znaleźć i usunąć luki w systemach oprogramowania z aplikacji kontenerowych, zanim trafią one do fazy produkcyjnej. Zabezpieczy to również Twoje obciążenia do produkcji oprogramowania.

Slim.ai wzmocni i zoptymalizuje Twoje kontenery, jednocześnie efektywnie nimi zarządzając. Uzyskasz również wgląd w zawartość swoich kontenerów, dogłębnie analizując ich pakiety, metadane i warstwy.

Możesz bezproblemowo zintegrować Slim.ai z potokami CI/CD i włączyć automatyzację, aby zaoszczędzić czas i wysiłek w łagodzeniu zagrożeń bezpieczeństwa bez jakiejkolwiek ręcznej pracy.

Będziesz mógł korzystać z Slim Starter Kits, czyli szablonów, których możesz użyć do stworzenia swojej aplikacji w dowolnym języku lub frameworku. Dzięki analizie kontenerów możesz wyświetlać konstrukcję obrazu, szczegóły pakietu i luki w zabezpieczeniach. Pomoże Ci to zrozumieć stan bezpieczeństwa i stworzyć przyjazny obraz.

Docker Wasm

Wasm to lekka, szybka i nowa alternatywa dla kontenerów Windows lub Linux używanych w Dockerze. Docker + Wasm pomoże Ci budować, uruchamiać i udostępniać nowoczesne aplikacje z większym bezpieczeństwem.

Korzystanie z Dockera w zabezpieczaniu łańcucha dostaw oprogramowania ma wiele zalet. Dzięki automatyzacji zadań i wyeliminowaniu konieczności wykonywania powtarzalnych zadań konfiguracyjnych tworzenie oprogramowania będzie bardziej przewidywalne i wydajne. Cały cykl tworzenia oprogramowania stanie się szybszy, łatwiejszy i bardziej przenośny.

Docker oferuje kompleksową, kompleksową platformę, która zapewni interfejsy API, interfejsy CLI i interfejsy użytkownika z zabezpieczeniami zaprojektowanymi do natychmiastowego działania w całym SDLC, dzięki czemu proces będzie bardziej wydajny.

- Obrazy platformy Docker doskonale nadają się do wydajnego tworzenia aplikacji na komputerach Mac i Windows.

- Użyj Docker Compose do tworzenia oprogramowania obsługującego wiele kontenerów.

- Pakuj oprogramowanie jako obrazy kontenerów, które są przenośne i działają spójnie w różnych środowiskach, takich jak AWS ECS, Google GKE, Aure ACI, Kubernetes i inne.

- Integruj z różnymi narzędziami w całym potoku tworzenia oprogramowania, w tym CicleCI, GitHub, VS Code itp.

- Personalizuj dostęp do obrazów dla programistów za pomocą kontroli dostępu opartej na rolach (RBAC) i uzyskaj głębszy wgląd w historię działań za pomocą dzienników audytu Docker Hub.

- Zwiększ innowacyjność, zwiększając współpracę z programistami i członkami zespołu oraz łatwo publikując swoje obrazy w Docker Hub.

- Pomyślnie wdrażaj aplikacje niezależnie w różnych kontenerach i językach. Zmniejszy to możliwe konflikty między bibliotekami, frameworkami i językami.

- Użyj Docker Compose CLI i wykorzystaj jego prostotę do szybszego tworzenia aplikacji. Możesz szybko uruchomić je w chmurze za pomocą Azure ACI lub AWS ECS lub zrobić to lokalnie.

CycloneDX

CycloneDX to tak naprawdę nowoczesny standard BOM z pełnym stosem, oferujący zaawansowane możliwości zabezpieczania łańcuchów dostaw przed zagrożeniami i atakami online.

To wspiera:

- Hardware Bill of Materials (HBOM): dotyczy inwentaryzacji składników sprzętu dla ICS, IoT oraz innych podłączonych i wbudowanych urządzeń.

- Software Bill of Materials (SBOM): dotyczy usług i komponentów oprogramowania do inwentaryzacji oraz ich zależności.

- Operations Bill of Materials (OBOM): Pełne konfiguracje zapasów środowiska uruchomieniowego, środowiska i dodatkowe zależności.

- Oprogramowanie jako usługa (SaaSBOM): jest przeznaczone dla punktów końcowych inwentaryzacji, usług, klasyfikacji i przepływów danych, które napędzają aplikacje natywne w chmurze.

- Vulnerability Exploitability eXchange (VEX): ma na celu pokazanie, w jaki sposób można wykorzystać wrażliwe komponenty w produktach.

- Raporty ujawnienia luk w zabezpieczeniach (VDR): służą do komunikowania nieznanych i znanych luk w zabezpieczeniach, które mają wpływ na usługi i komponenty.

- BOV: Ma na celu udostępnianie wrażliwych danych między wrażliwymi źródłami i systemami wywiadowczymi.

Fundacja OWASP wspiera CycloneDX, podczas gdy CycloneDX Core Working Group zarządza nim. Jest również wspierany przez społeczność zajmującą się bezpieczeństwem informacji z całego świata.

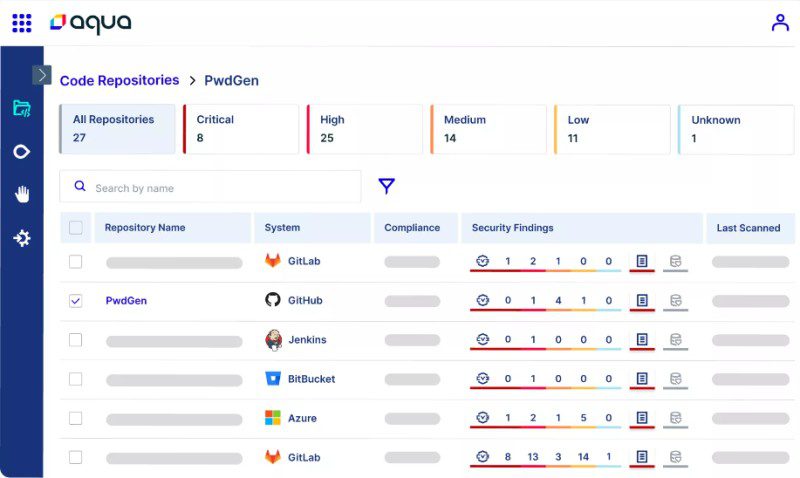

wodny

Aqua zapewnia pełne bezpieczeństwo łańcucha dostaw oprogramowania. Może chronić wszystkie ogniwa w łańcuchu dostaw oprogramowania, aby zminimalizować obszary ataków i zachować integralność kodu.

Z pomocą Aqua możesz wykrywać zagrożenia i luki we wszystkich fazach cyklu życia oprogramowania, skanując obrazy i kod. Umożliwi to również znalezienie ujawnionych tajemnic, błędnych konfiguracji IaC i złośliwego oprogramowania, aby żaden problem nie mógł przejść do fazy produkcyjnej.

Możesz zabezpieczyć swoje procesy i systemy w całym łańcuchu dostaw, aby opracowywać i dostarczać oprogramowanie do produkcji. Aqua pomoże Ci monitorować poziom bezpieczeństwa Twoich narzędzi DevOps, zapewniając kontrolę bezpieczeństwa.

Cechy i zalety:

- Uniwersalne skanowanie kodu: Aqua może zeskanować cały kod źródłowy w ciągu zaledwie kilku minut i wykryć luki w zabezpieczeniach, luki w zabezpieczeniach, problemy z licencjami typu open source i nie tylko. Dzięki okresowemu skanowaniu kodów będziesz otrzymywać powiadomienia o nowych zagrożeniach związanych ze zmianą kodów. Otrzymasz skanowanie kodu przez Aqua Trivy Premium i uzyskasz spójne wyniki w całym SDLC.

- Alerty w przepływie pracy: zeskanuj kod i otrzymuj powiadomienia bez względu na to, skąd pracujesz. Możesz otrzymywać powiadomienia bezpośrednio w IDE podczas kodowania, w systemie zarządzania kodem źródłowym (SCM) jako komentarze do żądań ściągnięcia, repozytorium w chmurze i potoku CI nawet przed wydaniem oprogramowania.

- Monitorowanie zależności open source: Aqua oceni każdy pakiet open source na podstawie ich popularności, ryzyka, łatwości konserwacji i jakości. Następnie powiadamia programistów o krytycznie niebezpiecznych pakietach, gdy zostaną one wprowadzone. Umożliwi to ustanowienie i egzekwowanie poziomu jakości w całej organizacji, który należy spełnić przed dodaniem nowego kodu do bazy kodów.

- Bezpieczeństwo potoków: uzyskaj pełny wgląd w swoje potoki CI i poruszaj się po tysiącach ścieżek wydań oprogramowania prowadzących do środowiska produkcyjnego. Możesz łatwo wdrożyć Static Pipeline Analysis dla każdego potoku (jak GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI itp.) i zrozumieć każdą instrukcję.

- SBOM nowej generacji: nie ograniczaj się do podstawowego tworzenia SBOM; zamiast tego wyjdź dalej i zapisz każdą akcję i krok od momentu, w którym programista zatwierdzi kod, przez cały proces kompilacji, aż do wygenerowania ostatecznego artefaktu. Podpisywanie kodu pomoże również użytkownikom zweryfikować historię kodu i upewnić się, że wygenerowany kod jest tym samym, który trafia do łańcucha narzędzi programistycznych.

- Zarządzanie postawą CI/CD: Aqua pozwoli Ci wykryć i rozwiązać krytyczne błędne konfiguracje na Twojej platformie DevOps (takiej jak Jenkins, GitHub itp.) oraz wdrożyć w niej zabezpieczenia Zero-Trust. Może egzekwować politykę dostępu o najniższych uprawnieniach, aby pomóc w kontrolowaniu uprawnień w całym SDLC. Może również wdrożyć rozdział obowiązków (SoD) w celu zmniejszenia zagrożeń bezpieczeństwa przy jednoczesnym zapewnieniu zgodności.

Co więcej, możesz ustanowić i utrzymać zaufanie, tworząc SBOM podpisane cyfrowo i stosując bramki integralności w celu weryfikacji artefaktów w całym potoku CI/CD. Pomoże to zapewnić, że tylko Twój kod przejdzie do fazy produkcyjnej, a nie cokolwiek innego z nim.

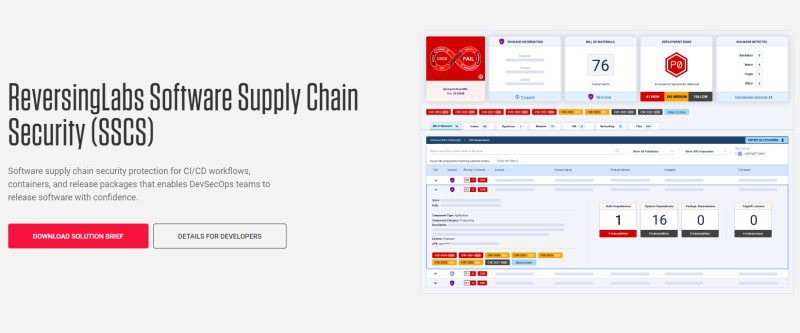

Laboratoria odwracania

Uzyskaj zaawansowane zabezpieczenia łańcucha dostaw oprogramowania (SSCS) dla przepływów pracy CI/CD, pakietów wydań i kontenerów dzięki ReversingLabs, co umożliwia zespołowi DevSecOps wdrażanie aplikacji z większą pewnością.

Narzędzie pozwala na szybką analizę większych pakietów wydań, bibliotek open source, oprogramowania innych firm i kontenerów pod kątem zagrożeń. Możesz także wykrywać, korygować i nadawać priorytet zagrożeniom wysokiego ryzyka ukrytym w warstwach zależności oprogramowania.

Aqua oferuje niestandardowe zasady zatwierdzania, dzięki czemu możesz z pewnością potwierdzić jakość bezpieczeństwa swojego oprogramowania przed wprowadzeniem go do produkcji. To narzędzie dba o bezpieczeństwo całego Twojego SDLC, od kontroli kodu źródłowego po zarządzanie zależnościami komponentów oprogramowania, proces CI/CD i obrazy wersji.

W ten sposób można łatwo wykrywać i naprawiać zagrożenia związane z przepływem pracy CI/CD, kompromisy, złośliwe pakiety open source, ujawnienie tajnych informacji i inne rodzaje zagrożeń na każdym etapie cyklu tworzenia oprogramowania w organizacji.

Co więcej, możesz wyjść poza to i chronić swoich klientów przed niepożądanymi manipulacjami, które mogą wprowadzić nieautoryzowane zmiany w zachowaniu, backdoory i złośliwe oprogramowanie do oprogramowania.

Będziesz mógł wykonywać bezproblemowe integracje na każdym etapie potoku dostarczania. Te integracje pomogą Ci szybciej i na wczesnym etapie rozwiązywać zagrożenia wysokiego ryzyka. ReversingLabs to świetna inwestycja nie tylko dla zespołów deweloperskich, ale również dla zespołów SOC.

Snyk

Zwiększ bezpieczeństwo łańcucha dostaw oprogramowania dzięki rozwiązaniu Synk, które może pomóc w ochronie krytycznych komponentów oprogramowania, takich jak obrazy kontenerów, biblioteki open source, narzędzia programistyczne i infrastruktura chmurowa.

Snyk pomoże Ci zrozumieć i zarządzać bezpieczeństwem łańcucha dostaw, śledząc zależności, zapewniając bezpieczny projekt i naprawiając słabe punkty. Daje pewność, że od samego początku projektujesz oprogramowanie z myślą o bezpieczeństwie.

Korzystając z Snyk, możesz śledzić popularność, konserwację i bezpieczeństwo ponad miliona pakietów open source w różnych ekosystemach.

Możesz zeskanować swoje oprogramowanie, aby wygenerować zestawienie materiałów w celu zidentyfikowania użytych komponentów i interakcji między nimi. Snyk pomoże Ci rozwiązać więcej problemów związanych z bezpieczeństwem w krótszym czasie.

- Snyk Vulnerability Database i Synk Advisor to dwa narzędzia, które dostarczają przydatnych i aktualnych informacji o krytycznych problemach i sposobach zapobiegania im, dzięki czemu zarządzanie zagrożeniami bezpieczeństwa staje się łatwiejsze jeszcze przed rozpoczęciem projektu.

- Usługi audytowe Snyk, Snyk Container i Snyk Open Source, to narzędzia do analizowania projektów i tworzenia SBOM z listą znanych luk w zabezpieczeniach, pakietami open source i poradami dotyczącymi naprawy.

- Snyk umożliwia integrację z wieloma narzędziami, przepływami pracy i potokami, aby zapewnić bezpieczeństwo w łańcuchu dostaw oprogramowania. Integracje obejmują PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack i wiele innych.

Co więcej, Snyk jest wspierany przez wiodące w branży systemy analizy bezpieczeństwa, oferując narzędzia do zabezpieczania zależności typu open source, niestandardowego kodu, infrastruktury chmury i kontenerów z poziomu jednej platformy.

Wniosek

Zagrożenia online rosną, stanowiąc zagrożenie dla firm, aktywów i ludzi. Tak więc, jeśli jesteś programistą lub firmą zajmującą się tworzeniem oprogramowania, musisz zwiększyć bezpieczeństwo łańcucha dostaw oprogramowania, wykorzystując metody i narzędzia, takie jak powyższe. Narzędzia te pomogą zabezpieczyć cały łańcuch dostaw oprogramowania poprzez skuteczne łagodzenie zagrożeń.

Możesz także zapoznać się z narzędziami DevSecOps.