Ponieważ obawy dotyczące cyberbezpieczeństwa wciąż się rozwijają, ochrona serwerów, na których znajdują się aplikacje biznesowe i rozwiązania programowe, jest niezbędna.

Systemy te zawierają kluczowe informacje, w tym poufne dane biznesowe i dane klientów, z których nigdy nie chciałbyś się wydostać. Ponieważ jeśli tak się stanie, może to wpłynąć na twoją reputację, zaufanie klientów i finanse.

Jednak bezpieczeństwo w dobie wciąż ewoluujących cyberataków jest wyzwaniem. Atakujący stali się znacznie mądrzejsi i bardziej pomysłowi, wdrażając nowe metody, aby wyrządzić szkodę swoim zyskom. W większości przypadków ludzie i firmy nie są wystarczająco przygotowane, aby stawić czoła atakom.

Szokujące studium Cyberint mówi, że ponad 77% firm nie ma planu reagowania na incydenty związane z cyberbezpieczeństwem.

Tak więc, jeśli nie masz żadnych planów bezpieczeństwa, Twoja firma jest narażona na większe ryzyko.

Dlatego w dzisiejszych czasach firmy muszą korzystać z najnowszych narzędzi bezpieczeństwa i skutecznych strategii. Ale co najważniejsze, musisz znać swój obecny stan bezpieczeństwa, niezależnie od tego, czy Twoje serwery są podatne na ataki i narażone na cyberataki, czy nie.

W takiej sytuacji narzędzia do oceny podatności, takie jak Nessus, mogą pomóc w ocenie stanu bezpieczeństwa serwerów. A jeśli coś pójdzie nie tak, możesz podjąć działania na czas i zapobiec cyberatakom.

Ten artykuł pomoże ci zrozumieć wszystko na temat skanowania podatności i tego, w jaki sposób może ci pomóc użycie narzędzia do skanowania podatności.

Spis treści:

Co to jest ocena podatności?

Ocena podatności odnosi się do procesu oceny problemów z bezpieczeństwem i słabych punktów w rozwiązaniach oprogramowania systemów IT. Proces ten obejmuje wykrywanie luk w zabezpieczeniach, dokładną ich analizę i naprawianie w celu zapobiegania zagrożeniom.

Przeprowadzanie oceny podatności sieci, serwerów i systemów pomaga analizować stan bezpieczeństwa i ustalać priorytety zidentyfikowanych zagrożeń w oparciu o ryzyko.

Korzystając z tych informacji, możesz stworzyć plan usunięcia słabych punktów i zapobiegania cyberprzestępstwom, takim jak naruszenia danych, włamania, eskalacja uprawnień z powodu niezabezpieczonego uwierzytelniania, kradzieży haseł i tak dalej.

Jednak przeprowadzenie ogólnej oceny podatności, ustalenia priorytetów i procesu naprawczego może być czasochłonne i czasochłonne. Ale nie możesz tak długo czekać, gdy zagrożone jest twoje bezpieczeństwo.

W tym celu narzędzia do oceny podatności, takie jak Nessus, mogą pomóc zautomatyzować to zadanie z wydajnością i dokładnością.

Narzędzia do oceny podatności to oprogramowanie, które może automatycznie skanować w poszukiwaniu istniejących i nowych zagrożeń bezpieczeństwa leżących u podstaw aplikacji, systemów i serwerów. Mogą być różnego rodzaju:

- Skanery sieciowe do wykrywania luk w zabezpieczeniach i sygnałów ostrzegawczych, takich jak generowanie podejrzanych pakietów danych, sfałszowane pakiety, nieznane adresy IT itp. w sieciach

- Skanery protokołów do znajdowania podatnych na ataki usług sieciowych, portów i protokołów

- Skanery aplikacji internetowych do testowania i symulacji wzorców cyberataków

Niezbędne jest przeprowadzanie regularnego skanowania pod kątem podatności aplikacji, sieci, serwerów Linux i Windows itp. Nie jest to jednak proces jednorazowy; musisz stale skanować, aby być na bieżąco z zagrożeniami i szybciej je usuwać, aby chronić swoje systemy i dane.

Jak Nessus może pomóc w ocenie podatności?

Nessus firmy Tenable zapewnia ocenę podatności na zagrożenia według złotego standardu, która pomaga wykrywać problemy z bezpieczeństwem i zakłócać ścieżki ataków. Zaufało jej ponad 30 tys. organizacji na całym świecie z ponad 2 milionami pobrań.

Nessus ma jeden z najszerszych i najgłębszych zasięgów podatności, a także najniższy wskaźnik fałszywych alarmów z dokładnością sześciu sigma. Działają w branży od ponad 20 lat i nieustannie dążą do optymalizacji platformy, pracując nad opiniami społeczności.

Użytkownicy newsblog.pl otrzymują 10% rabatu na zakup produktów Nessus. Użyj kodu kuponu SAVE10.

Cechy Nessusa

Nessus został zaprojektowany z głębokim zrozumieniem bezpieczeństwa. Jego imponujące funkcje mają na celu uproszczenie i ułatwienie procesu oceny podatności, dzięki czemu możesz szybciej znajdować problemy i rozwiązywać je na czas.

Oto niektóre cechy Nessusa:

Wdrożenie na wielu platformach

Możesz wdrożyć Nessusa na dowolnej platformie, w tym Linux, Windows, Raspberry Pi i tak dalej. To rozwiązanie do oceny podatności jest wszechstronne i przenośne w każdym miejscu, bez względu na to, gdzie się znajdujesz i jak rozproszone jest środowisko IT.

Intuicyjna nawigacja

Nessus posiada intuicyjną nawigację, która pomaga uprościć zadania związane z bezpieczeństwem. Możesz łatwo przeglądać stan bezpieczeństwa w jednym miejscu za pomocą pulpitu nawigacyjnego. Łatwo też będzie się poruszać i sprawdzać, czy wszystko działa optymalnie, czy ma jakąś słabość. W ten sposób proces wykrywania i naprawy staje się łatwiejszy w zarządzaniu.

Centrum Zasobów

Masz również centrum zasobów, w którym możesz przeczytać praktyczne wskazówki dotyczące bezpieczeństwa i wskazówki dotyczące fazy wdrażania. Pomaga to zwiększyć doświadczenie użytkownika i większą pewność w rozwiązywaniu problemów i uzyskiwaniu lepszych wyników niż działanie pod wodą z domysłami.

Dynamicznie zgodne wtyczki

Otrzymasz dynamicznie dopasowywane wtyczki, które pomogą poprawić wydajność i wydajność skanowania. Dzięki temu pierwsze skanowanie zostanie wykonane szybciej, a Ty będziesz mieć czas na analizę i reagowanie na cyberzagrożenia.

Większa widoczność problemów

Nessus zapewnia szeroki zakres różnych rodzajów zagrożeń i wzorców ataków, dzięki czemu można szybko zidentyfikować luki w zabezpieczeniach. Pomoże to zrozumieć i uszeregować zagrożenia oraz łatwo je leczyć.

Dzięki Nessus możesz zidentyfikować problemy związane z bezpieczeństwem, takie jak słabe punkty i błędne konfiguracje, w obrębie zasobów organizacyjnych, systemów i serwerów.

Gotowe szablony i zasady

Nessus udostępnia ponad 450 gotowych szablonów, które pomagają szybko analizować podatności. Możesz użyć zasad i dostosować je, aby przyspieszyć proces audytu i zachować zgodność z przepisami branżowymi i rządowymi.

Wyniki na żywo

Możesz przeprowadzać automatyczne oceny podatności w trybie offline za pomocą aktualizacji wtyczek. Następnie możesz łatwo uruchomić skanowanie, aby zweryfikować wszelkie luki w zabezpieczeniach serwera lub systemów. Pomaga to zwiększyć dokładność wykrywania i umożliwia ustalanie priorytetów problemów zgodnie z wektorem ryzyka.

Rozwiązywanie problemów i konfigurowalne raportowanie

Nessus umożliwia dostosowanie raportów oceny podatności do własnych preferencji i spełnienia potrzeb organizacyjnych. Ponadto możesz wyeksportować te raporty w formacie, do którego się odwołujesz.

Ułatwi to nie tylko fazę analizy podatności, ale także pomoże rozwiązać je bez zamieszania i opóźnień. Będziesz także mógł szybciej zarządzać incydentami, automatycznie wysyłając szczegóły dotyczące luk w zabezpieczeniach do bieżącego SIEM. Umożliwi to wzbogacenie danych o wydarzeniach, poinformowanie odpowiedzi i nadanie priorytetów wydarzeniom.

Zgrupowany widok

Otrzymasz możliwość kategoryzacji podobnych kategorii podatności na grupy, a następnie zaprezentowania ich razem w jednym wątku. Upraszcza to procesy badawcze i analityczne, dzięki czemu można skutecznie planować działania naprawcze.

Jak działa Nessus?

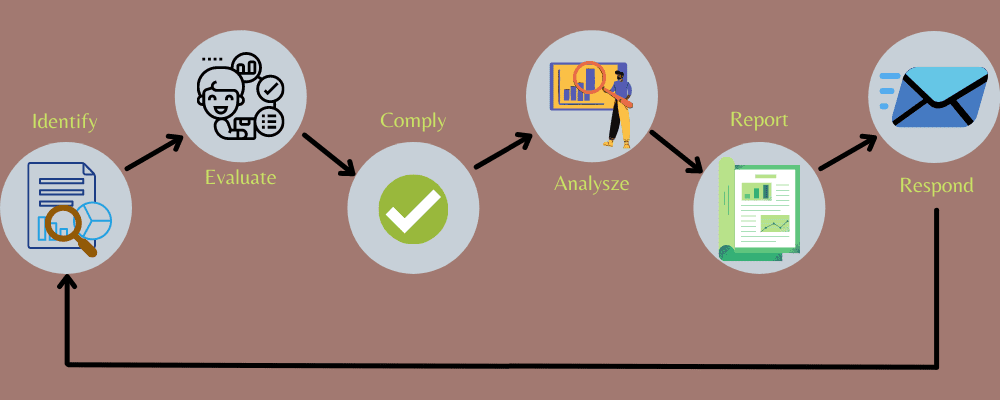

Nessus pomaga identyfikować i zarządzać lukami w zabezpieczeniach, dzięki czemu można wyeliminować luki i poprawić stan bezpieczeństwa organizacji. Ocena podatności i proces zarządzania w Nessus obejmuje następujące kroki:

Krok 1: Tożsamość

Pierwszym krokiem do zapewnienia ochrony serwerów i systemów jest poznanie podstawowych problemów. Ten krok wymaga przeskanowania wszystkich zasobów, zarówno lokalnie, jak i w chmurze lub w jednym miejscu lub wielu.

Chociaż jest to trudny proces, Nessus czyni go prostszym. Oferuje kompleksowy wgląd w całe środowisko IT z głębokimi wglądami. Może obejmować ponad 47 000 unikalnych zasobów organizacyjnych, w tym IT, OT, systemy operacyjne, IoT, urządzenia, aplikacje, serwery i inne. Ponieważ jest przenośny, możesz skanować swoje systemy bez względu na to, gdzie jesteś.

Krok 2: Oceń

Po przeprowadzeniu oceny podatności Nessus skutecznie wykryje wszystkie słabe punkty, błędne konfiguracje i inne problemy oraz potencjalne wektory zagrożeń w Twojej sieci, które możesz ocenić.

Ten krok daje ci przewagę nad atakującymi, którzy próbują zinfiltrować twoje systemy i serwery.

Możesz użyć gotowych szablonów i ukierunkować swoje wysiłki na skanowanie zgodnie ze stanem bezpieczeństwa, aby szybko rozpocząć. Dzięki aktualizacjom na żywo możesz natychmiast wiedzieć, gdy tylko zostanie znaleziona słabość.

Krok 3: Przestrzegaj

Zgodność z przepisami stała się konieczna, jeśli chcesz działać bez ryzyka i kar. Nessus pomaga w tym, zapewniając zgodność z przepisami branżowymi i rządowymi. Może przeprowadzać audyt na podstawie ponad 120 testów porównawczych CIS oraz dodatkowych 450 szablonów konfiguracji i zgodności.

Krok 4: Analizuj

Po zeskanowaniu i wykryciu problemów musisz je przeanalizować, aby uzyskać szczegółowe informacje. Nessus oferuje zaawansowane grupowanie i filtrowanie, które pomagają szybciej zbierać i analizować wyniki oraz zrozumieć stan bezpieczeństwa. Możesz również sprawdzić, ile serwerów i systemów jest dotkniętych i w jakim stopniu, i odpowiednio zaplanować działania naprawcze.

Krok 5: Zgłoś

Po przeanalizowaniu problemów musisz wygenerować wyniki, aby stworzyć skuteczną strategię ich rozwiązania.

Możliwości raportowania Nessus obejmują intuicyjnie uporządkowane dane trendów i migawki. Możesz dostosować te raporty do swoich potrzeb, zmieniając logo i tytuły, zamiast tworzyć wszystko od podstaw dla każdego projektu. Ponadto można eksportować raporty w celu raportowania dla klienta i analizy wtórnej.

Krok 6: Odpowiedz

Teraz, gdy już wykryłeś, oceniłeś i przeanalizowałeś problemy oraz wygenerowałeś raporty, możesz zareagować na wyróżnione problemy. Chociaż proces ten może wydawać się długi, wszystko to zajmuje znacznie mniej czasu niż w przypadku ręcznych sposobów. Możesz zautomatyzować wszystkie te procesy, aby łatwo podejmować kroki i rozwiązywać problemy, aby zapewnić bezpieczeństwo systemów i serwerów.

Kto korzysta z Nessusa?

Testery penetracji sieci

Testerzy penetracji mogą wykorzystać szeroki zasięg i niezrównaną dokładność Nessusa, aby uruchomić pełne skanowanie luk w zabezpieczeniach w celu wykrycia problemów z bezpieczeństwem, zanim zdołają naruszyć granice bezpieczeństwa. Mogą korzystać ze wstępnie skonfigurowanych zasad i dostosowywać je do swoich potrzeb, wykorzystywać wyniki na żywo do wykrywania nowych problemów i generować raporty w celu natychmiastowej analizy i naprawy problemów.

Nauczyciele i studenci

Nauczyciele wykorzystują Nessus do nauczania studentów zapisanych na kursy cyberbezpieczeństwa. Pomaga im kompleksowo zrozumieć ocenę podatności i zarządzanie nią.

Nessus jest łatwy w użyciu; dlatego uczniowie mogą łatwo zrozumieć ten złożony i krytyczny temat. Pomoże im to szybciej zidentyfikować problemy z lukami i naprawić je na czas.

Administratorzy bezpieczeństwa

Administratorzy bezpieczeństwa, zwłaszcza z małych i średnich organizacji, mogą używać Nessusa do znajdowania luk w zabezpieczeniach, słabych punktów i podstawowych zagrożeń w swoich serwerach Linux i Windows oraz innych systemach. Może podać im dokładną lokalizację luk w zabezpieczeniach, dzięki czemu można szybciej usunąć luki i zaoszczędzić czas.

Konsultanci ds. cyberbezpieczeństwa

Konsultanci ds. cyberbezpieczeństwa pomagają swoim klientom zrozumieć zmieniający się krajobraz podatności i zagrożeń, aby pomóc w zapobieganiu atakom i ich rozwiązywaniu. Mogą używać Nessusa do znajdowania słabych punktów bezpieczeństwa w sieciach, serwerach i systemach swoich klientów i tworzenia dla nich szczegółowego raportu podsumowującego ich stan bezpieczeństwa. Mogą wykorzystać te informacje, aby zaproponować środki zaradcze, zanim nastąpi jakikolwiek atak.

Korzyści z używania Nessusa do oceny podatności

Firmy, w tym małe i średnie firmy, powinny rozważyć wdrożenie rozwiązań do oceny podatności, takich jak Nessus, w swoim zestawie narzędzi bezpieczeństwa. Istnieje wiele powodów, które uzasadniają potrzebę rozważenia tej strategii bezpieczeństwa.

Przyjrzyjmy się tym powodom i zrozummy, jak korzystanie z takich narzędzi może przynieść korzyści organizacjom.

Zaawansowane wykrywanie

Nessus ma możliwości pokrywania szerokiego zakresu luk w zabezpieczeniach, około 65 000 CVE (Common Vulnerabilities and Exposures). Jest jednym z najwyższych w branży. Może skanować więcej rozwiązań oprogramowania, sieci, serwerów i innych technologii, aby znaleźć większą liczbę luk w zabezpieczeniach. W ten sposób uzyskasz kompleksowe spojrzenie na każdą słabość i będziesz z nimi walczył.

Ulepszone bezpieczeństwo

Przeprowadzenie oceny podatności za pomocą Nessus firmy Tenable w celu znalezienia słabych punktów i ich naprawienia pomaga chronić serwery i systemy przed najnowszymi cyberatakami, takimi jak ataki Zero-Day, ataki DDoS, wirusy, złośliwe oprogramowanie i tak dalej.

Tenable zatrudnia badaczy pracujących nad złożonymi scenariuszami i wykorzystujących rozległą inteligencję, aby pomóc znaleźć coraz więcej luk w zabezpieczeniach i zapewnić ochronę za pomocą wtyczek i innych technologii.

Bezproblemowy w użyciu

Korzystanie z Nessusa nie jest wcale trudne. Może być bezproblemowo używany przez zespoły ds. bezpieczeństwa, studentów i profesjonalistów. Jest tworzony z myślą o uproszczeniu złożonych i kluczowych zadań zespołu ds. bezpieczeństwa, z motywem, aby nie komplikować bardziej procesu.

Wystarczy kilka kliknięć, aby utworzyć zasady i przeskanować sieć, systemy i serwery.

Łatwy do wdrożenia wszędzie

Wdrożenie Nessusa jest łatwe, ponieważ obsługuje różne platformy, takie jak Windows i Linux. Jest to przenośne rozwiązanie, które zostało zaprojektowane tak, aby było wszechstronne i używane wszędzie.

Dokładność i wydajność

Technologie Nessus są zaawansowane, aby zapewnić dokładną identyfikację luk w zabezpieczeniach. Automatyzuje proces i przyspiesza go, oszczędzając czas. Jest również skuteczny w podkreślaniu wszystkich problemów związanych z bezpieczeństwem wraz z ich powagą, dzięki czemu można najpierw ustalić priorytety i rozwiązać te kluczowe.

Opłacalny

Przeprowadzenie oceny podatności na zagrożenia z Nessusem nie wymagałoby wydania fortuny. Niezależnie od tego, czy jesteś konsultantem ds. cyberbezpieczeństwa, czy zespołem, możesz skorzystać z tego rozwiązania w przystępnej cenie. Z tego powodu wiele małych i średnich organizacji uwielbia go, ponieważ oferuje jakość i ilość, a jednocześnie jest opłacalny.

Moc, którą można obronić, aby skalować

Nessus działa we wszystkich rozwiązaniach Tenable. Dlatego możesz łatwo przeprowadzić migrację na jego platformę – Tenable.io i wykorzystać dodatkowe informacje dla swojego ekosystemu IT. Ponadto można łączyć różne rozwiązania Tenable i skalować je w oparciu o wymagania dotyczące zarządzania podatnościami.

cennik

Nessus jest odpowiedni dla firm wszelkiego rodzaju, w szczególności dla małych i średnich firm. Nie martw się, jeśli pracujesz w zespole lub jako samotny wojownik; ma plany cenowe dla każdego przypadku użycia.

Podstawy Nessusa

Ten plan jest idealny dla studentów, nauczycieli i osób, które zawodowo zajmują się cyberbezpieczeństwem. Możesz pobrać rozwiązanie ZA DARMO i zeskanować do 16 adresów IP. Obejmuje:

- Szybkie, kompleksowe oceny

- Wsparcie ze strony Tenable Community

- Bezpłatne wskazówki i szkolenia

- Szkolenie na żądanie

Użytkownicy newsblog.pl otrzymują 10% rabatu na zakup produktów Nessus. Użyj kodu kuponu SAVE10.

Nessus Profesjonalny

Ten plan jest idealny dla testerów penetracyjnych, specjalistów ds. bezpieczeństwa i konsultantów. Jest dostępny jako licencjonowana subskrypcja na podstawie na skan. To kosztuje

- 4000,20 USD za 1 rok,

- 7800,39 USD za 2 lata i

- 11400,57 USD za 3 lata

Zawiera następujące funkcje:

- Nieograniczone skany

- Wdrażaj w dowolnym miejscu

- Wyniki na żywo

- Ocena konfiguracji

- Konfigurowalne raporty

- Społeczność

- BEZPŁATNY 7-dniowy okres próbny

Możesz dołączyć dodatki, takie jak zaawansowana pomoc techniczna 24×365 za 472 USD za pośrednictwem poczty e-mail, telefonu, czatu i społeczności. Możesz również dodać szkolenie na żądanie za 230,10 USD.

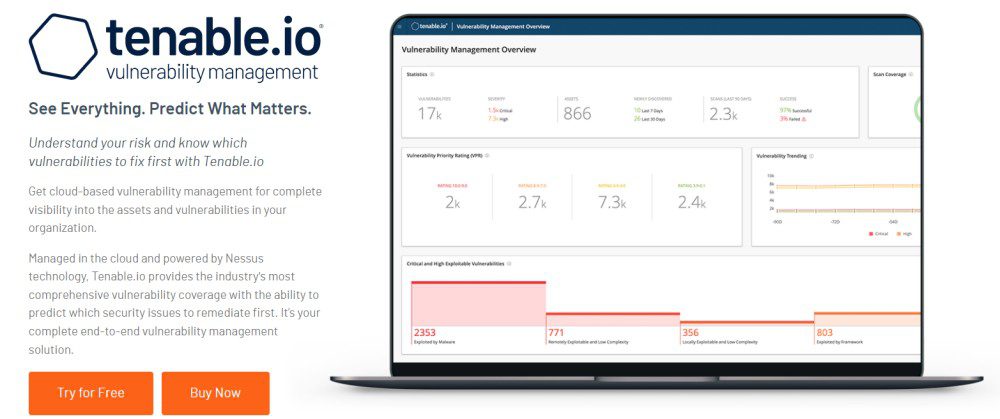

Alternatywnie, jeśli szukasz więcej możliwości dla rozwijającej się firmy lub organizacji na poziomie przedsiębiorstwa, możesz wypróbować Tenable.io – ich oparte na chmurze rozwiązanie do oceny i zarządzania podatnościami.

Tenable.io

To rozwiązanie do zarządzania podatnościami jest idealne dla małych, średnich i dużych organizacji. Jest licencjonowany na zasób. W przypadku maksymalnie 65 aktywów kosztuje:

- 2684,50 USD za 1 rok,

- 5369 USD za 2 lata i

- 8053 dolarów za 3 lata.

Ceny rosną wraz z większą liczbą aktywów. Funkcje zawarte w tym planie to:

- Usługa zarządzana w chmurze

- Predykcyjne ustalanie priorytetów

- Kontrola dostępu oparta na rolach (RBAC)

- Zaawansowane raporty i dashboardy

- Skalowalność przedsiębiorstwa

- Zaawansowane wsparcie przez e-mail, telefon, czat i społeczność

- Szkolenia prowadzone przez instruktorów

- BEZPŁATNY 30-dniowy okres próbny

Wniosek

Cyberprzestępczość wciąż rośnie, powodując szkody organizacjom każdej wielkości pod względem danych, bezpieczeństwa, finansów i reputacji. Musisz więc zastosować zaawansowane rozwiązania i strategie, aby stawić czoła atakom lub przynajmniej je zminimalizować. Pierwszym krokiem jest zabezpieczenie systemów, serwerów i wszystkich zasobów organizacji poprzez wykrywanie problemów i ich naprawę.

Dlatego korzystanie z rozwiązań do oceny podatności, takich jak Nessus, może pomóc w zidentyfikowaniu słabych punktów w systemach oraz serwerach Linux i Windows, dzięki czemu można je przeanalizować i naprawić na czas, zanim spowodują szkody. W ten sposób regularne skanowanie w poszukiwaniu luk pomoże Ci zapewnić bezpieczeństwo systemów i serwerów.