Dołącz do mnie w odkrywaniu Cloud Cryptography, jej typów i wdrożenia Google Cloud.

Podzbiór IaaS, cloud computing znacznie wyprzedza fazę modnego hasła. Jest to dominująca siła wśród osób fizycznych, firm i rządów, która korzysta z usług w chmurze, aby uprościć problemy związane z lokalnym stosem technologicznym.

Chmura to uosobienie wygody, ekonomii i skalowalności.

Mówiąc prościej, przetwarzanie w chmurze polega na pożyczaniu zasobów obliczeniowych, takich jak pamięć masowa, pamięć RAM, procesor itp., przez Internet bez fizycznego hostingu czegokolwiek.

Przykładem codziennego życia jest Dysk Google lub Poczta Yahoo. Ufamy tym firmom w zakresie danych — czasami poufnych informacji osobistych lub biznesowych.

Ogólnie rzecz biorąc, przeciętny użytkownik nie przejmuje się prywatnością ani bezpieczeństwem przetwarzania w chmurze. Ale każdy, kto jest przyzwoicie poinformowany o historii inwigilacji lub obecnych wyrafinowanych cyberatakach, musi podnieść czujność lub przynajmniej zostać poinformowany o zaistniałej sytuacji.

Spis treści:

Co to jest kryptografia w chmurze?

Kryptografia w chmurze rozwiązuje to poczucie niepewności, szyfrując dane przechowywane w chmurze, aby zapobiec nieautoryzowanemu dostępowi.

Szyfrowanie to technika używania szyfru (algorytmu) do konwersji standardowych informacji na wersję zaszyfrowaną. W takim przypadku atakujący nie zrozumie szczegółów, nawet jeśli zostaną ujawnione.

Istnieją różne rodzaje szyfrowania w zależności od przypadku użycia. Dlatego ważne jest, aby do szyfrowania danych w chmurze używać wysokiej jakości szyfru.

Na przykład, czy rozumiesz następujący tekst:

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

Nie!

To może być jakaś zagadka dla ludzkiego mózgu, ale użyj dowolnego dekodera Cezara, a rozwalą go w ciągu kilku sekund:

Nawet ktoś dobrze obeznany z szyfrem Cezara może zauważyć, że wszystkie litery w zaszyfrowanym tekście są o dwa alfabety przed ich odpowiednikami w tekście jawnym.

Chodzi więc o użycie silnego szyfru, takiego jak AES-256.

Jak działa kryptografia w chmurze?

Kilka ostatnich linijek poprzedniej sekcji mogło sprawiać wrażenie, że wybierzesz szyfr do zaszyfrowania danych.

Technicznie może tak działać. Ale zwykle dostawca usług w chmurze umożliwia natywne szyfrowanie lub korzystasz z szyfrowania jako usługi od innej firmy.

Więc podzielimy to na dwie kategorie i zobaczymy implementację.

#1. Szyfrowanie na platformie Cloud

Jest to najbardziej uproszczona metoda, w której renomowany dostawca usług w chmurze zajmuje się szyfrowaniem.

Idealnie dotyczy to:

Dane w spoczynku

Dzieje się tak, gdy dane są przechowywane w postaci zaszyfrowanej przed przesłaniem do kontenerów magazynowych lub później.

Ponieważ kryptografia w chmurze jest nowatorskim podejściem, nie ma z góry określonego sposobu działania. Istnieje wiele publikacji naukowych testujących różne metody, ale najistotniejsze jest zastosowanie w życiu codziennym.

Jak więc najwyższej klasy firma zajmująca się infrastrukturą chmury, taka jak Google Cloud, chroni dane w spoczynku?

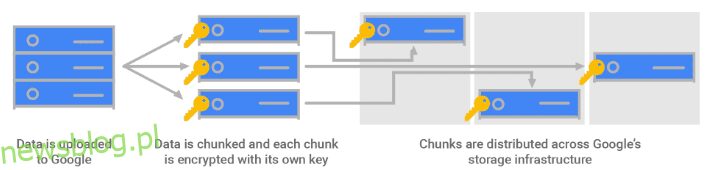

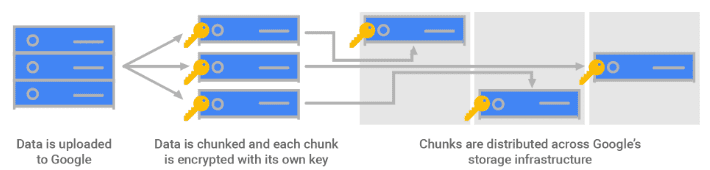

Jak na Rekordy Googledzielą dane na małe grupy po kilka gigabajtów rozmieszczone w kontenerach pamięci na różnych komputerach. Dowolny kontener może zawierać dane tych samych lub różnych użytkowników.

Co więcej, każdy pakiet jest szyfrowany indywidualnie, nawet jeśli znajduje się w tym samym kontenerze i należy do jednego użytkownika. Oznacza to, że jeśli klucz szyfrowania związany z jednym pakietem zostanie naruszony, inne pliki pozostaną bezpieczne.

Źródło: Google Cloud

Źródło: Google Cloud

Poza tym klucz szyfrowania zmienia się przy każdej aktualizacji danych.

Dane na tym poziomie przechowywania są szyfrowane za pomocą AES-256, z wyjątkiem kilku dysków trwałych utworzonych przed 2015 r. przy użyciu szyfrowania AES-128-bitowego.

Jest to więc pierwsza warstwa szyfrowania – na poziomie pojedynczego pakietu.

Następnie dyski twarde (HDD) lub dyski półprzewodnikowe (SSD) obsługujące te porcje danych są szyfrowane za pomocą kolejnej warstwy szyfrowania AES-256-bitowego, przy czym niektóre starsze dyski HHD nadal używają AES-128. Należy pamiętać, że klucze szyfrowania na poziomie urządzenia różnią się od szyfrowania na poziomie magazynu.

Teraz wszystkie te klucze szyfrowania danych (DEK) są dalej szyfrowane za pomocą kluczy szyfrowania kluczy (KEK), które są następnie centralnie zarządzane przez usługę zarządzania kluczami Google (KMS). Warto zauważyć, że wszystkie KEK używają szyfrowania AES-256/AES-128-bitowego, a co najmniej jeden KEK jest powiązany z każdą usługą w chmurze Google.

Te klucze KEK są rotowane co najmniej raz na 90-dniowy interwał przy użyciu wspólnej biblioteki kryptograficznej Google.

Każdy klucz KEK jest archiwizowany, śledzony za każdym razem, gdy ktoś go używa, i może mieć do niego dostęp tylko upoważniony personel.

Następnie wszystkie klucze KEK są ponownie szyfrowane za pomocą 256-bitowego szyfrowania AES, generując klucz główny KMS przechowywany w innym obiekcie zarządzania kluczami, zwanym Root KMS, który przechowuje garść takich kluczy.

Ten Root KMS jest zarządzany na dedykowanych maszynach w każdym centrum danych Google Cloud.

Teraz ten Root KMS jest szyfrowany za pomocą AES-256, tworząc pojedynczy główny klucz KMS przechowywany w infrastrukturze peer-to-peer.

Jedno wystąpienie Root KMS działa na każdym głównym dystrybutorze kluczy KMS, który przechowuje klucz w pamięci o dostępie swobodnym.

Każda nowa instancja głównego dystrybutora kluczy głównych KMS jest zatwierdzana przez już uruchomione instancje, aby uniknąć nieuczciwej gry.

Ponadto, aby poradzić sobie z sytuacją, w której wszystkie instancje dystrybutora muszą zostać uruchomione jednocześnie, kopia zapasowa głównego klucza KMS jest również tworzona tylko w dwóch fizycznych lokalizacjach.

I wreszcie, mniej niż 20 pracowników Google ma dostęp do tych ściśle tajnych lokalizacji.

W ten sposób Google stosuje kryptografię w chmurze dla danych w spoczynku.

Ale jeśli chcesz wziąć sprawy w swoje ręce, możesz również samodzielnie zarządzać kluczami. Alternatywnie można dodać do tego kolejną warstwę szyfrowania i samodzielnie zarządzać kluczami. Należy jednak pamiętać, że utrata tych kluczy oznacza również zablokowanie własnego projektu internetowego.

Mimo to nie powinniśmy oczekiwać takiego poziomu szczegółowości od wszystkich innych dostawców chmury. Ponieważ Google pobiera opłatę za swoje usługi, możesz skorzystać z innego dostawcy, który kosztuje mniej, ale pasuje do Twojego konkretnego modelu zagrożenia.

Dane w drodze

W tym miejscu dane przemieszczają się w centrum danych dostawcy chmury lub poza jego granice, na przykład podczas przesyłania ich z własnego komputera.

Ponownie, nie ma sztywnego sposobu ochrony danych podczas przesyłania, więc zobaczymy implementację Google Cloud.

Biała księga w tym zakresie, szyfrowanie-w-tranzycieokreśla trzy sposoby zabezpieczania danych niestacjonarnych: uwierzytelnianie, szyfrowanie i sprawdzanie integralności.

W swoim centrum danych Google zabezpiecza przesyłane dane poprzez uwierzytelnianie punktów końcowych i potwierdzenie integralności z opcjonalnym szyfrowaniem.

Podczas gdy użytkownik może zdecydować się na dodatkowe środki, Google potwierdza najwyższy poziom bezpieczeństwa w swojej siedzibie dzięki niezwykle monitorowanemu dostępowi przyznanemu kilku jego pracownikom.

Poza fizycznymi ograniczeniami Google przyjmuje politykę różnicową dla własnych usług w chmurze (takich jak Dysk Google) i dowolnej aplikacji klienta hostowanej w jej chmurze (takiej jak każda witryna internetowa działająca na jego silniku obliczeniowym).

W pierwszym przypadku cały ruch najpierw trafia do punktu kontrolnego znanego jako Google Front End (GFE) przy użyciu Transport Layer Security (TLS). Następnie ruch zostaje poddany łagodzeniu ataków DDoS, równoważeniu obciążenia na serwerach i jest ostatecznie kierowany do zamierzonej usługi Google Cloud Service.

W drugim przypadku odpowiedzialność za zapewnienie bezpieczeństwa danych w tranzycie spada głównie na właściciela infrastruktury, chyba że do przesyłania danych nie używa innej usługi Google (takiej jak Cloud VPN).

Ogólnie rzecz biorąc, protokół TLS jest stosowany w celu zapewnienia, że dane nie zostały naruszone na trasie. Jest to ten sam protokół używany domyślnie podczas łączenia się z dowolną witryną internetową za pomocą protokołu HTTPS, symbolizowany przez ikonę kłódki na pasku adresu URL.

Chociaż jest powszechnie używany we wszystkich przeglądarkach internetowych, można go również zastosować do innych aplikacji, takich jak poczta e-mail, połączenia audio/wideo, wiadomości błyskawiczne itp.

Jednak dla najwyższych standardów szyfrowania istnieją wirtualne sieci prywatne, które ponownie zapewniają wiele warstw bezpieczeństwa dzięki zaawansowanym szyfrom szyfrującym, takim jak AES-256.

Jednak samodzielne wdrożenie kryptografii w chmurze jest trudne, co prowadzi nas do…

#2. Szyfrowanie jako usługa

W tym miejscu domyślne protokoły bezpieczeństwa na Twojej platformie chmurowej są słabe lub nieobecne w określonych przypadkach użycia.

Jednym z oczywiście najlepszych rozwiązań jest samodzielne nadzorowanie wszystkiego i zapewnienie bezpieczeństwa danych klasy korporacyjnej. Ale łatwiej to powiedzieć, niż zrobić i usuwa bezproblemowe podejście, na które ktoś wybiera przetwarzanie w chmurze.

To pozwala nam korzystać z szyfrowania jako usługi (EAAS), takiego jak CloudHesive. Podobnie jak w przypadku korzystania z chmury obliczeniowej, tym razem „pożyczasz” szyfrowanie, a nie procesor, pamięć RAM, pamięć masową itp.

W oparciu o dostawcę EAAS możesz korzystać z szyfrowania danych w spoczynku i podczas przesyłania.

Zalety i wady kryptografii w chmurze

Najbardziej wyraźną zaletą jest bezpieczeństwo. Praktykowanie kryptografii w chmurze zapewnia, że dane użytkowników pozostają z dala od cyberprzestępców.

Chociaż kryptografia w chmurze nie może powstrzymać każdego włamania, chodzi o zrobienie czegoś i odpowiednie uzasadnienie, jeśli coś pójdzie nie tak.

Jeśli chodzi o wady, pierwszą z nich jest koszt i czas potrzebny na aktualizację istniejących ram bezpieczeństwa. Poza tym niewiele może pomóc, jeśli utracisz dostęp do kluczy szyfrowania podczas samodzielnego zarządzania.

A ponieważ jest to rodząca się technologia, znalezienie sprawdzonego EAAS również nie jest łatwe.

Podsumowując, najlepszym rozwiązaniem jest skorzystanie z usług renomowanego dostawcy usług w chmurze i banku na natywnych mechanizmach kryptograficznych.

Zawijanie

Mamy nadzieję, że pozwoli to rzucić okiem na kryptografię w chmurze. Podsumowując, chodzi o bezpieczeństwo danych związane z chmurą, w tym w przypadku, gdy podróżuje ona na zewnątrz.

Większość najwyżej ocenianych firm zajmujących się infrastrukturą chmury, takich jak Google Cloud, Amazon Web Services itp., ma odpowiednie zabezpieczenia dla maksymalnych przypadków użycia. Mimo to nie ma nic złego w przejrzeniu technicznego żargonu przed udostępnieniem komukolwiek aplikacji o znaczeniu krytycznym.

PS: Sprawdź niektóre rozwiązania optymalizacji kosztów w chmurze dla AWS, Google Cloud, Azure itp.