Zarządzanie stanami bezpieczeństwa w chmurze zapewnia środki do ciągłego monitorowania środowiska chmurowego, zapewniania wglądu oraz identyfikowania i eliminowania słabych punktów, jednocześnie przewidując potencjalne zagrożenia.

Zabezpieczenie środowiska chmurowego jest dziś trudne ze względu na jego dynamiczny charakter oraz sposób, w jaki łączy się i rozłącza z setkami sieci i innych zasobów. Brak odpowiedniej widoczności może prowadzić do niezauważonych błędnych konfiguracji i innych luk w zabezpieczeniach, które atakujący mogą wykorzystać i uzyskać nieautoryzowany dostęp do infrastruktury.

Zwykle niepoprawne i niezabezpieczone konfiguracje zwiększają powierzchnię ataku, ułatwiając przestępcom atak. Ostatecznie prowadzi to do ujawnienia wrażliwych lub poufnych informacji, kar za nieprzestrzeganie przepisów oraz strat finansowych i reputacji, a także innych zagrożeń.

Idealnie byłoby, gdyby wdrożenie Cloud Security Posture Management (CSPM) zapewniało zgodność bezpieczeństwa środowiska chmurowego z najlepszymi praktykami oraz ustalonymi regułami i oczekiwaniami.

Źródło: my.f5.com

Spis treści:

Co to jest zarządzanie stanami bezpieczeństwa w chmurze (CSPM)?

Cloud Security Posture Management (CSPM) to zestaw narzędzi i praktyk, które umożliwiają organizacjom ocenę chmury oraz identyfikację i usuwanie błędnych konfiguracji, naruszeń zgodności i innych zagrożeń bezpieczeństwa.

Podczas gdy niektórzy dostawcy usług w chmurze, tacy jak Amazon AWS, Google Cloud, Microsoft i inni, mają wbudowane funkcje CSPM, organizacje na innych platformach, które ich nie oferują, powinny rozważyć narzędzia innych firm.

Rozwiązania odgrywają ważną rolę w bezpieczeństwie chmury, identyfikując, naprawiając lub ostrzegając zespoły IT o błędnych konfiguracjach bezpieczeństwa, zagrożeniach, niezgodnościach i innych lukach w zabezpieczeniach. Niektóre narzędzia zapewniają automatyczne wykrywanie i korygowanie błędów.

Oprócz wykrywania i łagodzenia zagrożeń narzędzie CSPM zapewnia ciągłe monitorowanie i wgląd w stan bezpieczeństwa chmury w organizacji. Ponadto niektóre narzędzia zawierają zalecenia dotyczące wzmacniania zabezpieczeń.

Dlaczego zarządzanie stanami bezpieczeństwa w chmurze jest ważne?

Ponieważ chmura obejmuje szeroką gamę różnych technologii i komponentów, organizacjom trudno jest śledzić wszystko, zwłaszcza jeśli nie mają odpowiednich narzędzi.

Każda organizacja korzystająca z usług w chmurze powinna rozważyć użycie narzędzia CSPM. Jest to szczególnie istotne w przypadku organizacji z krytycznymi obciążeniami, w branżach o wysokim stopniu regulacji oraz tych, które mają wiele kont usług w chmurze.

Korzyści z używania CSPM obejmują:

- Wykonywanie ciągłego skanowania i określanie stanu bezpieczeństwa w czasie rzeczywistym.

- Umożliwia organizacji uzyskanie ciągłego wglądu w całą infrastrukturę chmury.

- Automatyczne wykrywanie i korygowanie błędnych konfiguracji i problemów ze zgodnością

- Przeprowadzanie testów porównawczych i audytów zgodności w celu upewnienia się, że organizacja przestrzega najlepszych praktyk.

Pomimo elastyczności i produktywności zapewnianej przez infrastrukturę chmurową, jest ona narażona na wiele wyzwań związanych z bezpieczeństwem, zwłaszcza gdy błędna konfiguracja i inne złe praktyki zwiększają powierzchnię ataku. Aby temu zaradzić, organizacje powinny wdrożyć narzędzia CSPM, aby zapewnić widoczność oraz zidentyfikować i zaradzić zagrożeniom.

Typowe narzędzie CSPM będzie stale monitorować infrastrukturę chmury i generować alert za każdym razem, gdy wykryje problem. W zależności od problemu narzędzie może automatycznie korygować ryzyko.

W przeciwnym razie natychmiastowe powiadomienie pozwala również zespołom ds. bezpieczeństwa, programistom lub innym zespołom rozwiązać problem w odpowiednim czasie. Ponadto CSPM umożliwia organizacjom identyfikowanie i eliminowanie wszelkich luk, które mogą istnieć między obecnym a pożądanym stanem ich środowiska chmurowego.

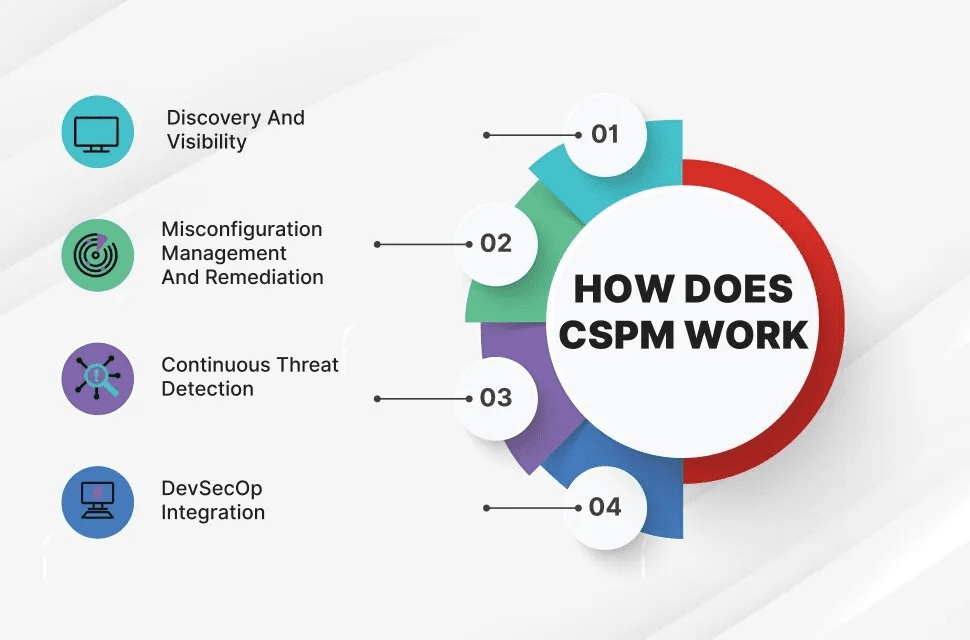

Jak działa CSPM?

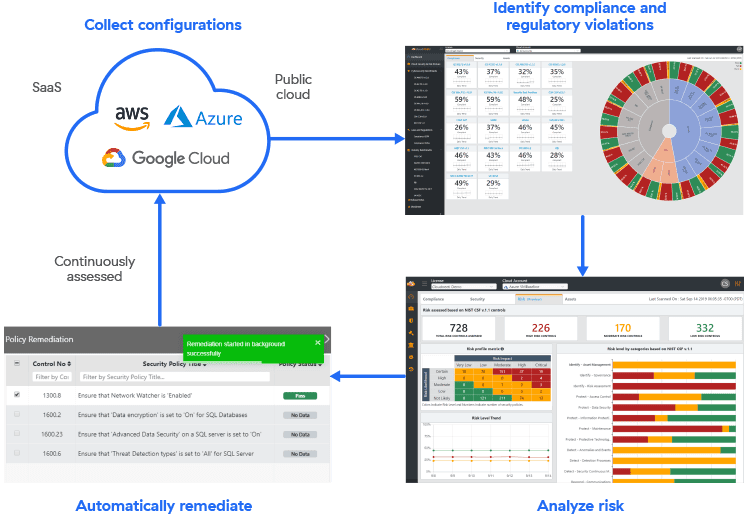

Rozwiązanie CSPM zapewnia ciągłe monitorowanie i wizualizację infrastruktury chmury, aby umożliwić wykrywanie i klasyfikację różnych komponentów chmury oraz ocenę istniejących i potencjalnych zagrożeń.

Większość narzędzi porównuje aktywne zasady i konfiguracje z ustaloną linią bazową, aby zidentyfikować odchylenia i zagrożenia. Ponadto niektóre rozwiązania CSPM oparte na regułach działają zgodnie z ustalonymi regułami.

Z drugiej strony niektóre rozwiązania wykorzystują uczenie maszynowe do wykrywania zmian w technologiach i zachowaniach użytkowników, a następnie dopasowują sposób ich porównywania.

Typowy CSPM ma następujące główne funkcje:

- Stale monitoruj środowisko i usługi w chmurze oraz zapewniaj pełny wgląd w komponenty i konfiguracje.

- Porównaj konfiguracje i zasady chmury z zestawem akceptowalnych wytycznych.

- Wykrywaj błędne konfiguracje i zmiany zasad.

- Zidentyfikuj istniejące, nowe i potencjalne zagrożenia.

- Popraw błędne konfiguracje w oparciu o gotowe reguły i standardy branżowe. Pomaga to zmniejszyć ryzyko związane z błędami ludzkimi, które mogą skutkować nieprawidłowymi konfiguracjami.

Źródło: fortinet.com

Źródło: fortinet.com

Chociaż CSPM pomaga rozwiązać szeroki zakres problemów związanych z błędną konfiguracją i zgodnością, mogą one różnić się sposobem działania. Niektóre obsługują automatyczne korygowanie w czasie rzeczywistym.

Jednak automatyczne korygowanie może się różnić w zależności od narzędzia. Inne obsługują niestandardową automatyzację. Ponadto niektóre są specyficzne dla określonych środowisk chmurowych, takich jak Azure, AWS lub inna usługa.

Niektóre rozwiązania CSPM zapewniają automatyczne i ciągłe monitorowanie, widoczność, wykrywanie zagrożeń i środki zaradcze. W zależności od rozwiązania może automatycznie rozwiązywać zagrożenia, wysyłać alerty, wydawać zalecenia i inne funkcje.

Co to jest błędna konfiguracja zabezpieczeń i dlaczego występuje?

Błędna konfiguracja zabezpieczeń ma miejsce, gdy mechanizmy bezpieczeństwa są nieprawidłowo skonfigurowane lub pozostawione niezabezpieczone, na przykład z ustawieniami domyślnymi. Powoduje to powstawanie luk w zabezpieczeniach, luk w zabezpieczeniach i usterek, które narażają sieci, systemy i dane na ryzyko różnych cyberataków.

Błędne konfiguracje występują głównie z powodu błędu ludzkiego, gdy zespoły nie wdrażają ustawień bezpieczeństwa poprawnie lub wcale.

Typowe złe praktyki obejmują korzystanie z ustawień domyślnych, słabą dokumentację lub brak dokumentacji zmian konfiguracji, nadawanie nadmiernych lub ryzykownych uprawnień, nieprawidłowe ustawienia przez usługodawcę i inne.

Dzieje się tak również z powodu włączania niepotrzebnych funkcji, kont, portów, usług i innych komponentów, które zwiększają powierzchnię ataku.

Inne przyczyny występowania błędnych konfiguracji to:

- Wyświetlanie poufnych informacji w komunikatach o błędach

- Słabe, słabe lub brak szyfrowania

- Błędnie skonfigurowane narzędzia bezpieczeństwa, niezabezpieczone platformy, katalogi i pliki.

- Niewłaściwe konfiguracje sprzętu, takie jak użycie domyślnego adresu IP, poświadczeń sprzętu i oprogramowania oraz ustawień.

Jak wdrożyć CSPM w swojej organizacji?

CSPM umożliwia ciągłą ocenę środowiska chmurowego oraz identyfikowanie i eliminowanie luk w zabezpieczeniach. Jednak wdrożenie skutecznego rozwiązania CSPM wymaga odpowiedniego planowania, strategii i czasu. Ze względu na różne środowiska i cele w chmurze proces może się różnić w zależności od organizacji.

Poza właściwym doborem narzędzi, podczas wdrażania rozwiązania zespoły powinny kierować się najlepszymi praktykami. Należy wziąć pod uwagę kilka czynników.

Podobnie jak w przypadku każdego innego zobowiązania finansowego, zespoły ds. bezpieczeństwa muszą określić cele CSPM, oprócz uzyskania zgody kierownictwa wyższego szczebla. Następnie powinni podjąć następujące kroki.

- Zdefiniuj cele, takie jak zagrożenia, które chcesz wykryć i rozwiązać. Ponadto zidentyfikuj i zaangażuj odpowiednie zespoły do nadzorowania wdrożenia.

- Znajdź odpowiednie rozwiązanie CSPM i użyj wstępnie skonfigurowanych lub niestandardowych reguł, aby wykryć błędne konfiguracje i inne luki w zabezpieczeniach.

- Ustal, jak oceniać lub oceniać środowiska w chmurze.

- Nieustannie skanuj swoje środowisko chmurowe i zasoby, aby identyfikować i eliminować zagrożenia bezpieczeństwa, w tym te, które mogą wprowadzać zmiany w środowisku chmurowym.

- Oceń wyniki i ustal obszary krytyczne, aby nadać priorytet działaniom naprawczym. Niektóre narzędzia mogą pomóc w ocenie wagi wykrytych zagrożeń i ustaleniu priorytetów tych, które należy rozwiązać w pierwszej kolejności.

- Rozwiązuj wykryte zagrożenia automatycznie lub ręcznie. Możesz także skonfigurować narzędzie, aby powiadamiało odpowiednie zespoły o konieczności podjęcia działań.

- Regularnie powtarzaj ten proces i dostosuj go, aby uwzględnić zmiany, które mogły wystąpić w stale ewoluujących środowiskach chmurowych.

Większość organizacji może nie znać liczby i typów swoich zasobów chmurowych, uruchomionych oraz sposobu ich konfiguracji. W większości przypadków brak wglądu w ich środowisko chmurowe może prowadzić do uruchamiania różnych usług z kilkoma błędnymi konfiguracjami.

Typowe narzędzie CSPM stale skanuje środowisko chmurowe, aby zapewnić wgląd w stan bezpieczeństwa. Robiąc to, wykrywa zasoby, usługi i inne zasoby chmury, jednocześnie oceniając bezpieczeństwo, sprawdzając błędne konfiguracje i inne luki w zabezpieczeniach.

Zasadniczo narzędzie wizualizuje zasoby i pomaga organizacjom odkrywać i rozumieć wzajemne połączenia sieciowe, usługi, obciążenia, ścieżki do danych i inne zasoby. Pozwala to zespołom identyfikować błędne konfiguracje, luki w zabezpieczeniach, nieużywane zasoby i usługi, a także sprawdzać integralność ostatnio zainstalowanego sprzętu lub systemów oprogramowania itp.

Na przykład narzędzie CSPM wykrywa zasoby w chmurze, takie jak maszyny wirtualne, zasobniki Amazon S3 i inne zasoby. Następnie zapewnia widoczność środowiska chmurowego, w tym jego zasobów, konfiguracji zabezpieczeń, zgodności i zagrożeń. Ponadto widoczność pozwala zespołom znajdować i usuwać martwe punkty.

źródło: zscaler.com

źródło: zscaler.com

Wyzwania związane z zarządzaniem stanami bezpieczeństwa w chmurze

Chociaż narzędzia CAPM zapewniają szereg korzyści w zakresie bezpieczeństwa, mają również różne wady. Obejmują one:

- Niektóre narzędzia CSPM bez funkcji skanowania luk w zabezpieczeniach polegają na innych rozwiązaniach. A to może skomplikować wdrożenie i reakcję.

- Brak odpowiednich umiejętności do wdrożenia i utrzymania rozwiązania CSPM.

- Automatyczne korygowanie może spowodować problemy. Ogólnie rzecz biorąc, automatyczne rozwiązywanie problemów jest szybsze i bardziej wydajne, jeśli jest wykonywane prawidłowo. Jednak niektóre problemy mogą wymagać ręcznej interwencji.

- W praktyce większość narzędzi CSPM nie powstrzymuje proaktywnie oprogramowania ransomware, złośliwego oprogramowania i innych ataków. Łagodzenie ataku może zająć kilka godzin, co może oznaczać większe szkody. Ponadto narzędzie może nie wykrywać zagrożeń rozprzestrzeniających się poprzecznie w środowisku chmurowym.

- Niektóre funkcje CSPM są zwykle dostępne jako produkty dostawcy usług w chmurze lub funkcje innych narzędzi opartych na chmurze, takich jak platforma ochrony obciążeń w chmurze (CWPP) i Cloud Access Security Broker (CASB). Niestety, te narzędzia oparte na chmurze nie zapewniają bezpieczeństwa na miejscu.

Zasoby edukacyjne

Poniżej znajduje się kilka kursów i książek, które pomogą Ci lepiej zrozumieć zarządzanie stanami bezpieczeństwa w chmurze i inne praktyki

# 1. Check Point Jump Start: Zarządzanie postawą CloudGuard: Udemy

Check Point Jump Start: CloudGuard Posture Management to bezpłatny, prosty i bogaty w informacje kurs online oferowany przez Udemy. Potrzebujesz tylko tych samych podstawowych umiejętności obsługi komputera, aby zrozumieć CSPM.

#2. Bezpieczeństwo kontenerów i bezpieczeństwo w chmurze przy użyciu AQUA – Udemy

Kurs Container Security & Cloud Security using AQUA pomoże Ci dowiedzieć się o obrazach kontenerów, ich bezpieczeństwie oraz o tym, jak je skanować za pomocą rozwiązań zabezpieczających Aqua.

Dowiesz się również, jak wykrywać błędne konfiguracje w platformie AWS, jak zarządzać stanami bezpieczeństwa w chmurze i jak je wdrażać za pomocą rozwiązania Aqua.

#3. Kompletny przewodnik samooceny dotyczący zarządzania stanem zabezpieczeń w chmurze

Książka zawiera wskazówki, jak ocenić poziom bezpieczeństwa, wizualizować zasoby w chmurze i określić, kto z nich korzysta. Jest również wyposażony w narzędzia cyfrowe, które umożliwiają ocenę stosowanych środków bezpieczeństwa, zasad i innych rozwiązań.

Ponadto przyjrzysz się przeszłym atakom i wyzwaniom, przed którymi stoi Twoja organizacja, aby chronić obciążenia. Dodatkowo ocenisz, na ile bezpieczne są Twoje aplikacje i dane, kto ma do nich dostęp i kto jest upoważniony do podejmowania określonych działań.

Przewodnik samooceny CSPM pomoże Ci określić wyzwania związane z CSPM oraz sposoby ich przezwyciężenia i ochrony środowiska chmurowego.

#4. Techniczna architektura referencyjna zabezpieczeń w chmurze

Książka zawiera architekturę referencyjną zalecaną przez CISA, OBD i inne agencje bezpieczeństwa.

Pokazuje, że organizacje i agencje migrujące swoje obciążenia do chmury powinny chronić gromadzenie i raportowanie danych za pomocą różnych narzędzi, w tym CSPM.

Ostatnie słowa

Infrastruktura chmury nieustannie się zmienia, a organizacje bez odpowiedniej widoczności mogą narazić swoje środowisko na ataki. W związku z tym niezbędne jest regularne sprawdzanie ustawień zabezpieczeń, konfiguracji i kontroli w celu zapewnienia zgodności, nawet po dodaniu nowego komponentu. Następnie zespoły powinny jak najszybciej zająć się wszelkimi odchyleniami w konfiguracji.

Jednym ze sposobów osiągnięcia tego celu jest użycie niezawodnego rozwiązania do zarządzania stanami bezpieczeństwa w chmurze. Narzędzie zapewnia widoczność, która pozwala organizacjom chronić swoje zasoby w chmurze przed niezgodnościami i błędami w konfiguracji, takimi jak nieaktualne aktualizacje zabezpieczeń, nieprawidłowe uprawnienia, niezaszyfrowane dane, wygasłe klucze szyfrowania itp.

Następnie sprawdź, jak znaleźć luki w zabezpieczeniach serwera WWW za pomocą skanera Nikto.