[*]

[*]Wyliczanie jest jedną z podstawowych faz testów penetracyjnych (pentesting) sieci. Zobaczmy, jak to zrobić za pomocą GoScan.

[*]Skanowanie wielu skanerów sieciowych, takich jak Nmap, zmap, wymaga wysiłku i długiego czasu, w zależności od rozmiaru sieci, i chociaż istnieje krzywa uczenia się, są one wygodne.

[*]Jednak GoScan, interaktywny skaner sieciowy, automatyzuje zadania i szybko wylicza sieci i usługi.

Spis treści:

Co to jest GoScan?

[*]GoScan to skaner sieciowy z interaktywnym interfejsem, który automatyzuje niektóre funkcje wyliczania Nmapa. Ma sprytne automatyczne uzupełnianie kart i bazę danych SQLite na zapleczu, aby zapewnić stabilność połączeń i danych nawet w niewiarygodnych okolicznościach.

[*]

[*]To nie to samo, co różne skanery społeczności. To o wiele większy framework zbudowany na szczycie różnych urządzeń do abstrakcji i automatyzacji kilku zadań. GoScan wykorzystuje przede wszystkim możliwości skanowania portów i wyliczania usług Nmapa, wykorzystując inne skanery portów, takie jak skaner Nikto.

[*]GoScan może wykonać wszystkie główne etapy skanowania sieci:

- Wykrywanie hostów (ARP + ping sweep)

- Wyliczanie DNS

- Wyliczanie usług

- Skanowanie portów

- Wyliczanie domeny

Instalacja narzędzi

Buduj ze źródła

[*]Sklonuj repozytorium:

$ git clone https://github.com/marco-lancini/goscan.git

[*]Przejdź do katalogu GoScan i zbuduj:

$ cd goscan/goscan $ make setup $ make build

[*]Uruchom następujące polecenie, aby utworzyć wieloplatformowy plik binarny:

$ make cross

Zainstaluj przez Dockera

$ git clone https://github.com/marco-lancini/goscan.git $ cd goscan/ $ docker-compose up --build

Instalacja binarna

[*]Jest to zalecana metoda instalacji. Uzyskaj binarny:

# Linux (64bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip $ unzip goscan_2.4_linux_amd64.zip # Linux (32bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip $ unzip goscan_2.4_linux_386.zip # Next step is to place the executable in the PATH $ chmod +x goscan $ sudo mv ./goscan /usr/local/bin/goscan

Praca z GoScanem

Przeszukiwanie pingów

[*]GoScan jest prosty w użyciu, ponieważ ma automatyczne sugestie poleceń i uzupełnianie zakładek. Zacznij wprowadzać polecenie, a pojawi się sugestia z opisem.

[*]

[*]Zaczniemy od załadowania celu. Możemy załadować kilka adresów IP lub, w naszym przypadku, pojedynczy adres IP naszej maszyny docelowej:

[goscan] > load target SINGLE 10.0.1.24 [*] Imported target: 10.0.1.24

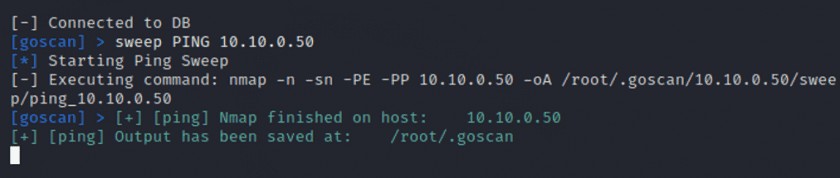

[*]Następnie wykonajmy przeszukiwanie ping:

[*]

[*]GoScan najpierw ustanawia katalog, w którym będą przechowywane wyniki. Katalog można ustawić w innym miejscu, chociaż ustawienie domyślne jest w porządku. Następnie możemy zobaczyć polecenie Nmap, którego używa i wykonuje oraz czas potrzebny na jego ukończenie. Możemy zobaczyć dane wyjściowe w kilku różnych formatach, jeśli przejdziemy do nowo utworzonego katalogu, w którym przechowywane są wyniki.

Skanowanie portów

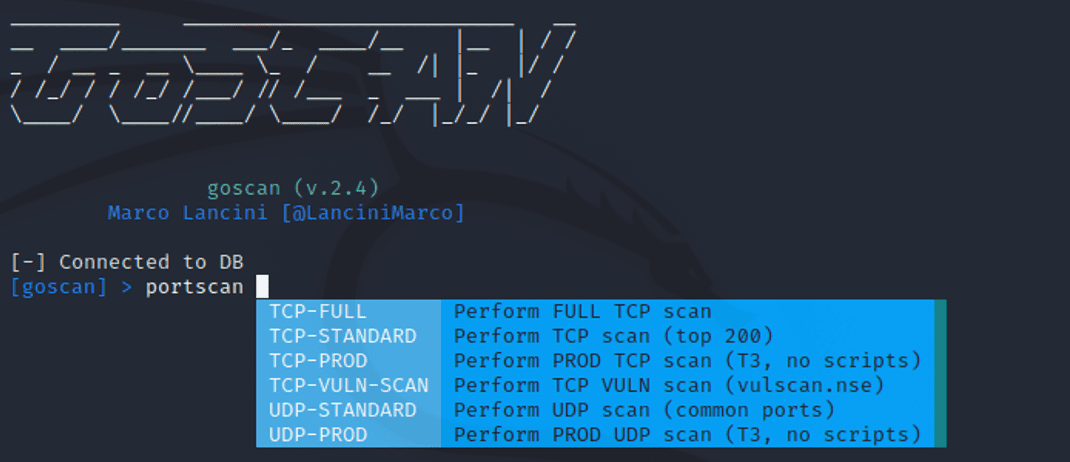

[*]Możliwości skanowania portów GoScan są prawdopodobnie jego najpotężniejszą funkcją. Kiedy wpisujemy portscan, możemy zobaczyć kilka typów skanów, które może wykonać:

[*]

[*]Wszelkie informacje aktualnie przechowywane przez narzędzie GoScan można wyświetlić za pomocą polecenia show. Możemy przeglądać cele:

[goscan] > show targets +------------+---------+ | ADDRESS | STEP | +------------+---------+ | 10.0.1.24 | SWEEPED | +------------+---------+

Wylicz usługi

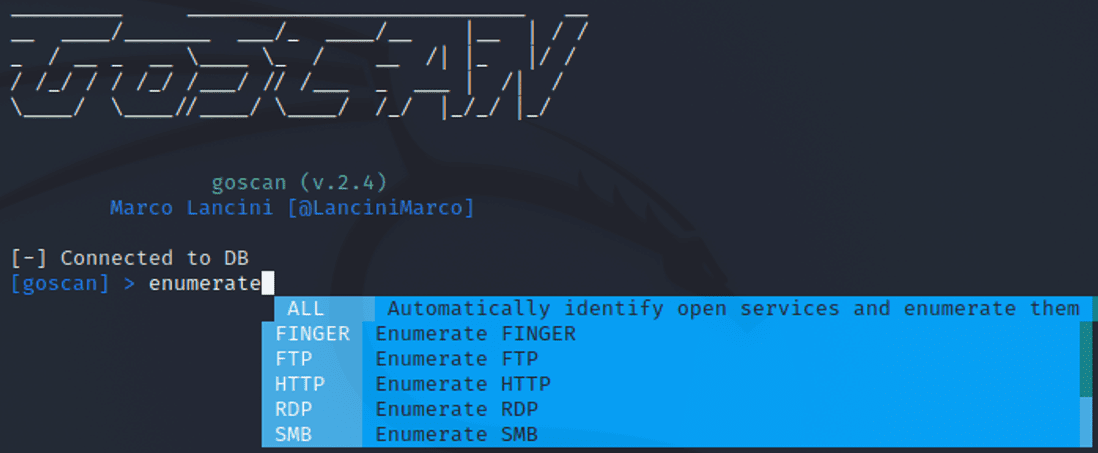

[*]GoScan pozwala nam również wyliczyć uruchomione usługi na celu oprócz skanowania portów. Możemy zobaczyć dostępne moduły, wpisując enumerate, w tym FINGER, FTP, HTTP, RDP i SMB.

[*]

[*]Każda usługa zawiera również kilka alternatyw, takich jak DRY, która wykonuje przebieg próbny; POLITE, który działa, ale unika brutalnego wymuszania; i BRUTEFORCE, który działa, ale unika brutalnego wymuszania.

Specjalne skany

[*]Istnieje kilka konkretnych skanów w GoScan, które mogą być przydatne do rekonesansu. Aby zobaczyć dostępne opcje, wpisz special w monicie:

[goscan] > special

eyewitness Takes screenshots of websites and open VNC servers

domain Extracts domain information from enumerated data

dns Performs DNS enumeration

[*]Funkcja EyeWitness, która wykonuje zrzuty ekranu stron internetowych i serwerów VNC, jest zawarta w skanowaniu naocznych świadków. Jedynym ograniczeniem jest to, że EyeWitness musi być zainstalowany w systemie PATH, aby mógł działać. Skanowania domeny można również użyć do wyliczenia informacji o domenie, takich jak użytkownicy, hosty i serwery.

Uwaga końcowa ✍

[*]Chociaż narzędzie GoScan jest całkiem przydatne do szybkiego odkrywania sieci i usług, można je ulepszyć w kilku obszarach. Po pierwsze, w ramach może istnieć więcej modułów wyliczania usług, takich jak SNMP i SMTP. Ale ogólnie GoScan to fantastyczne narzędzie, które upraszcza niektóre zadania wyliczania Nmapa.