Głównym argumentem przeciwko cloud computingowi wysuwanym przez jego przeciwników jest bezpieczeństwo. BYOE zapewnia bezpieczeństwo wszystkich Twoich usług w chmurze. Zobaczmy jak.

W przypadku przetwarzania w chmurze właściciel danych nie ma nad nimi bezpośredniej kontroli i jest zmuszony polegać na dostawcy usług w chmurze, aby zabezpieczyć je przed nieautoryzowanym dostępem. Najczęściej akceptowanym rozwiązaniem ochrony informacji znajdujących się w chmurach jest ich szyfrowanie.

Problem z szyfrowaniem danych polega na tym, że nie tylko uniemożliwia ono nieautoryzowanym użytkownikom dostęp do danych, ale także komplikuje korzystanie z danych przez uprawnionych użytkowników.

Załóżmy, że firma przechowuje swoje dane w postaci zaszyfrowanej w infrastrukturze dostawcy usług w chmurze (CSP). W takim przypadku potrzebna jest skuteczna forma odszyfrowania, która nie utrudnia użytkownikom korzystania z danych i aplikacji ani nie wpływa negatywnie na wrażenia użytkownika.

Wielu dostawców usług w chmurze oferuje swoim klientom opcję zaszyfrowania danych, dając im narzędzia, dzięki którym odszyfrowywanie jest przejrzyste i niezauważane przez autoryzowanych użytkowników.

Jednak każdy niezawodny schemat szyfrowania wymaga kluczy szyfrowania. A gdy szyfrowanie danych jest wykonywane przez tego samego dostawcę CSP, który przechowuje dane, klucze szyfrowania są również utrzymywane przez tego dostawcę CSP.

Tak więc jako klient dostawcy CSP nie możesz mieć pełnej kontroli nad swoimi danymi, ponieważ nie możesz ufać, że Twój dostawca CSP zapewni całkowite bezpieczeństwo kluczy szyfrowania. Każdy wyciek tych kluczy może całkowicie narazić Twoje dane na nieautoryzowany dostęp.

Spis treści:

Dlaczego potrzebujesz BYOE

BYOE (przynieś własne szyfrowanie) może być również określane jako BYOK (przynieś własne klucze), chociaż ponieważ są to dość nowe koncepcje, różne firmy mogą nadać każdemu akronimowi inne znaczenie.

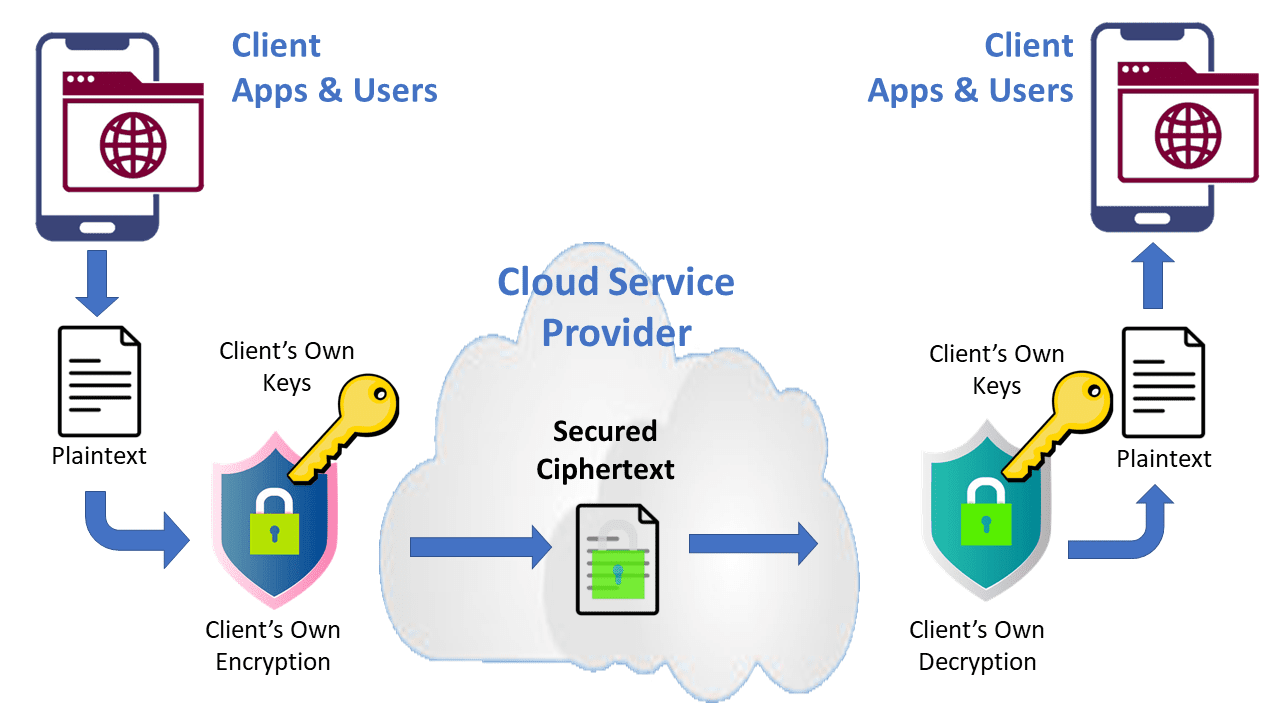

BYOE to model bezpieczeństwa specjalnie dostosowany do przetwarzania w chmurze, który umożliwia klientom usług w chmurze korzystanie z własnych narzędzi szyfrowania i zarządzanie własnymi kluczami szyfrowania.

W modelu BYOE klienci dostawcy CSP wdrażają zwirtualizowane wystąpienie własnego oprogramowania szyfrującego wraz z aplikacją, którą hostują w chmurze.

Aplikacja jest skonfigurowana w taki sposób, że wszystkie jej informacje są przetwarzane przez oprogramowanie szyfrujące. Oprogramowanie to szyfruje dane i przechowuje je w postaci zaszyfrowanego tekstu w fizycznym repozytorium danych dostawcy usług w chmurze.

Ważną zaletą BYOE jest to, że umożliwia firmom korzystanie z usług w chmurze do hostowania swoich danych i aplikacji przy jednoczesnym przestrzeganiu kryteriów prywatności danych nałożonych przez organy regulacyjne w niektórych branżach. Nawet w środowiskach wielodostępnych innych firm.

Takie podejście pozwala firmom korzystać z technologii szyfrowania, która najlepiej odpowiada ich potrzebom, niezależnie od infrastruktury IT dostawcy usług w chmurze.

Korzyści z BYOE

Główne korzyści, jakie możesz uzyskać z używania BYOE to:

- Zwiększone bezpieczeństwo danych hostowanych w infrastrukturach innych firm.

- Pełna kontrola nad szyfrowaniem danych, w tym algorytmem i kluczami.

- Monitoring i kontrola dostępu jako wartość dodana.

- Przejrzyste szyfrowanie i deszyfrowanie, aby nie wpływać na korzystanie z danych.

- Możliwość wzmocnienia bezpieczeństwa za pomocą sprzętowych modułów zabezpieczających.

Powszechnie uważa się, że wystarczy zaszyfrować informacje, aby zabezpieczyć je przed ryzykiem, ale tak nie jest. Poziom bezpieczeństwa zaszyfrowanych danych jest tak wysoki, jak bezpieczeństwo kluczy używanych do ich odszyfrowania. Jeśli klucze zostaną ujawnione, dane zostaną ujawnione, nawet jeśli są zaszyfrowane.

BYOE to sposób na zabezpieczenie kluczy szyfrowania przed pozostawieniem przypadkowi, a bezpieczeństwo wdrożone przez stronę trzecią, tj. CSP.

BYOE to ostatnia blokada schematu ochrony danych, który w przeciwnym razie miałby niebezpieczne naruszenie. Dzięki BYOE, nawet jeśli klucze szyfrowania dostawcy CSP zostaną naruszone, Twoje dane nie zostaną naruszone.

Jak działa BYOE

Schemat bezpieczeństwa BYOE wymaga, aby dostawca CSP oferował swoim klientom opcję korzystania z własnych algorytmów szyfrowania i kluczy szyfrowania.

Aby korzystać z tego mechanizmu bez wpływu na wygodę użytkownika, musisz wdrożyć zwirtualizowaną instancję oprogramowania szyfrującego wraz z aplikacjami, które hostujesz na swoim CSP.

Aplikacje korporacyjne w schemacie BYOE muszą być skonfigurowane tak, aby wszystkie obsługiwane przez nie dane przechodziły przez aplikację szyfrującą.

Ta aplikacja działa jako proxy między frontową i wewnętrzną stroną aplikacji biznesowych, dzięki czemu dane w żadnym momencie nie są przenoszone ani przechowywane w postaci niezaszyfrowanej.

Należy upewnić się, że zaplecze aplikacji biznesowych przechowuje zaszyfrowaną wersję danych w fizycznym repozytorium danych dostawcy CSP.

BYOE w porównaniu z natywnym szyfrowaniem

Architektury, które wdrażają BYOE, zapewniają większą pewność ochrony danych niż natywne rozwiązania szyfrowania dostarczane przez dostawców CSP. Jest to możliwe dzięki zastosowaniu architektury, która chroni ustrukturyzowane bazy danych, a także nieustrukturyzowane pliki i środowiska big data.

Korzystając z rozszerzeń, najlepsze w swojej klasie rozwiązania BYOE pozwalają na wykorzystanie danych nawet podczas operacji szyfrowania i ponownego wprowadzania kluczy. Z drugiej strony wykorzystanie rozwiązania BYOE do monitorowania i rejestrowania dostępu do danych jest sposobem na przewidywanie wykrycia i przechwycenia zagrożeń.

Istnieją również rozwiązania BYOE, które jako wartość dodaną oferują wysokowydajne szyfrowanie AES, wzbogacone o akcelerację sprzętową i szczegółowe zasady kontroli dostępu.

W ten sposób mogą ustalić, kto, w jakich godzinach i za pośrednictwem jakich procesów ma dostęp do danych, bez konieczności korzystania z konkretnych narzędzi monitorujących.

Zarządzanie kluczami

Oprócz korzystania z własnego modułu szyfrowania do zarządzania kluczami szyfrowania potrzebne jest oprogramowanie do zarządzania kluczami szyfrowania (EKM).

To oprogramowanie umożliwia administratorom IT i bezpieczeństwa zarządzanie dostępem do kluczy szyfrowania, ułatwiając firmom przechowywanie własnych kluczy i utrzymywanie ich poza zasięgiem osób trzecich.

Istnieją różne typy kluczy szyfrowania w zależności od rodzaju szyfrowanych danych. Aby było naprawdę skuteczne, wybrane oprogramowanie EKM musi być w stanie poradzić sobie z każdym rodzajem klucza.

Elastyczne i wydajne zarządzanie kluczami szyfrowania jest niezbędne, gdy firmy łączą systemy chmurowe z systemami lokalnymi i wirtualnymi.

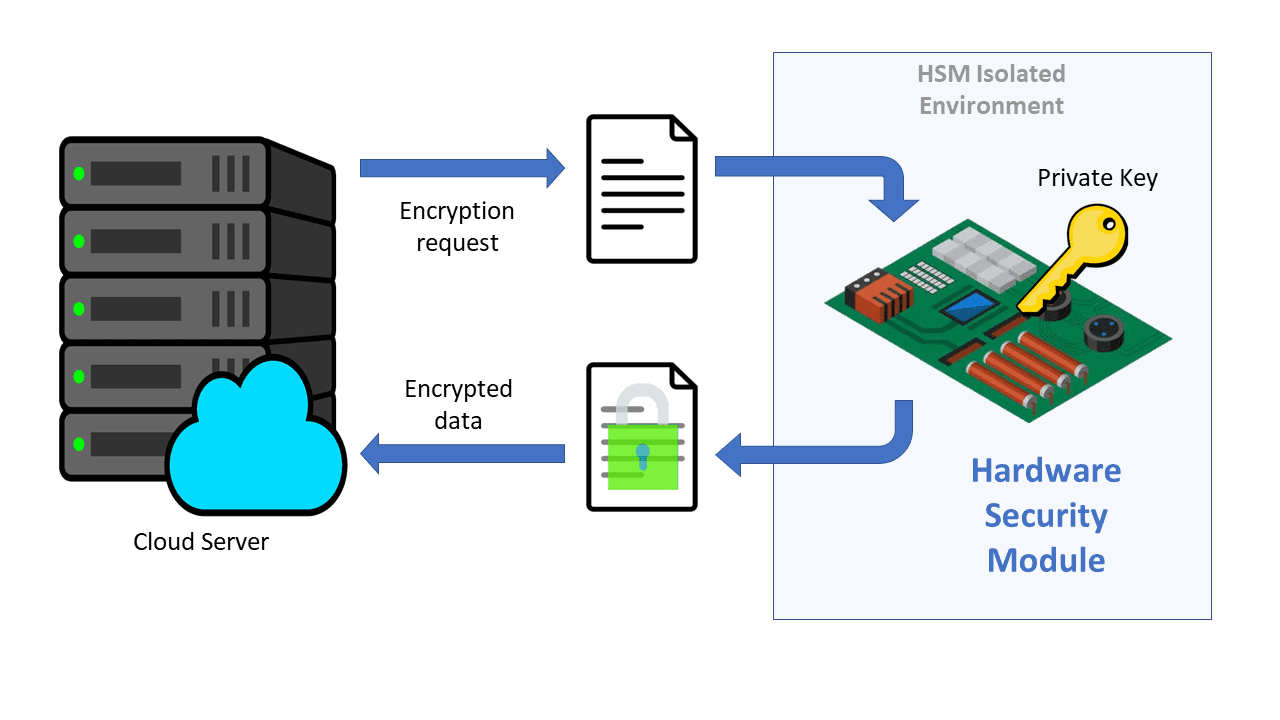

Hartowanie BYOE za pomocą HSM

Sprzętowy moduł bezpieczeństwa lub HSM to fizyczne urządzenie zabezpieczające używane do wykonywania operacji kryptograficznych szybko i z maksymalnym bezpieczeństwem. Takie operacje kryptograficzne obejmują szyfrowanie, zarządzanie kluczami, deszyfrowanie i uwierzytelnianie.

Moduły HSM zostały zaprojektowane z myślą o maksymalnym zaufaniu i niezawodności oraz są idealne do ochrony tajnych danych. Mogą być wdrażane jako karty PCI Express, samodzielne urządzenia z interfejsami sieci Ethernet lub po prostu zewnętrzne urządzenia USB.

Mają własne systemy operacyjne, specjalnie zaprojektowane w celu maksymalizacji bezpieczeństwa, a ich dostęp do sieci jest chroniony zaporą ogniową.

Kiedy używasz HSM w połączeniu z BYOE, HSM przejmuje rolę proxy między aplikacjami biznesowymi a systemami pamięci masowej dostawcy CSP, dbając o wszystkie niezbędne przetwarzanie kryptograficzne.

Używając modułu HSM do zadań szyfrowania, zapewniasz, że zadania te nie powodują irytujących opóźnień w normalnym działaniu aplikacji. Ponadto dzięki HSM minimalizujesz ryzyko ingerencji nieautoryzowanych użytkowników w zarządzanie Twoimi kluczami lub algorytmami szyfrowania.

W poszukiwaniu standardów

Przyjmując schemat bezpieczeństwa BYOE, powinieneś przyjrzeć się, co może zrobić Twój dostawca usług Kryptograficznych. Jak widzieliśmy w tym artykule, aby Twoje dane były naprawdę bezpieczne w infrastrukturze CSP, CSP musi zapewnić, że możesz zainstalować własne oprogramowanie szyfrujące lub HSM wraz z aplikacjami, że dane będą szyfrowane w repozytoriach CSP, i że ty i nikt inny nie będziecie mieli dostępu do kluczy szyfrowania.

Możesz również zapoznać się z najlepszymi rozwiązaniami brokera bezpieczeństwa dostępu do chmury, aby rozszerzyć lokalne systemy bezpieczeństwa organizacji.