Przeglądarka Tor często jest uznawana za najbezpieczniejszą opcję na rynku i wiele osób korzysta z niej, kierując się tym założeniem. Pojawia się jednak pytanie, czy Tor rzeczywiście zapewnia tak wysoki poziom ochrony, czy też istnieją inne przeglądarki, które mogą skuteczniej chronić Twoją prywatność?

Czym jest Tor?

Tor, będący skrótem od The Onion Routing, to przeglądarka internetowa, z której korzystają miliony użytkowników. Jest dostępna na systemy Linux, macOS i Windows, a także na smartfony.

Przeglądarka Tor została stworzona przez The Tor Project i udostępniona w 2002 roku. W 2006 roku The Tor Project oficjalnie stał się organizacją non-profit.

W samych Stanach Zjednoczonych średnio ponad pół miliona osób dziennie korzysta z Tora (dane według oficjalnych statystyk Tora). Najwięcej użytkowników jest w Niemczech, ale przeglądarka jest popularna również w Indiach, Rosji, Francji, Finlandii i Wielkiej Brytanii.

Przeglądarka Tor funkcjonuje dzięki darowiznom użytkowników i globalnej sieci wolontariuszy, ponieważ projekt Tor jest organizacją non-profit. Wolontariusze Tora zapewniają użytkownikom anonimowość i bezpieczeństwo podczas przeglądania internetu, obsługując tak zwane przekaźniki. Przekaźniki to w istocie routery, które przyjmują i przekazują ruch do właściwego miejsca docelowego. Nazywa się je również węzłami, które łączą się ze sobą, tworząc sieć Tor.

Funkcje bezpieczeństwa przeglądarki Tor

Tor jest powszechnie znany jako bezpieczna i niezawodna przeglądarka. Jakie funkcje to umożliwiają?

1. Routing cebulowy

Routing cebulowy to technologia wbudowana w Tor, której początki sięgają połowy lat 90.

Routing cebulowy to metoda zapewniająca anonimową komunikację w Internecie. Podobnie jak warzywo, routing cebulowy wykorzystuje warstwy do ochrony prywatności danych. Każda warstwa reprezentuje jedną fazę szyfrowania.

W przeglądarce Tor routing cebulowy jest realizowany dzięki tysiącom przekaźników, zarządzanych przez wolontariuszy. Żaden z tych wolontariuszy nie wie, skąd pochodzi ruch i dokąd zmierza, ponieważ każdy z nich stanowi jedynie fragment ścieżki, jaką pokonuje wiadomość.

Gdy pakiet danych opuszcza komputer użytkownika, przechodzi przez kilka etapów. Najpierw trafia do sieci przez przekaźnik wejściowy (nazywany również strażnikiem), następnie przez przekaźnik pośredni (lub mostek), a na końcu przez przekaźnik wyjściowy.

Po przejściu przez dwa pierwsze przekaźniki dane są szyfrowane, za każdym razem innym kluczem. Te liczne warstwy szyfrowania znacznie utrudniają osobom o złych intencjach podgląd danych czy odczytanie adresu IP w postaci jawnej. Innymi słowy, Twoja tożsamość, lokalizacja i aktywność online pozostają anonimowe.

Węzeł wyjściowy nie szyfruje ruchu, ale o tym powiemy więcej później.

Dzięki tej rozproszonej strukturze przekaźników, żaden uczestnik sieci nie posiada pełnej wiedzy na temat charakteru ani miejsca docelowego pakietu danych. Podczas przesyłania danych, w ramach routingu cebulowego, Tor stosuje AES, czyli Advanced Encryption Standard. Obecnie żaden z wariantów protokołu AES nie został złamany, co sprawia, że jest on niezwykle bezpieczny.

2. Regulowane poziomy bezpieczeństwa

Użytkownicy Tora mają możliwość dostosowania poziomu prywatności i bezpieczeństwa w dowolnym momencie. Tor oferuje trzy warianty ustawień: standardowy, bezpieczniejszy i najbezpieczniejszy.

W ustawieniu standardowym stosowany jest routing cebulowy i szyfrowanie, przy zachowaniu pełnej funkcjonalności internetowej.

Ustawienie bezpieczniejsze wprowadza ograniczenia niektórych funkcji, mające na celu zwiększenie bezpieczeństwa. Aktywując tryb Bezpieczniejszy, Tor wyłącza:

- JavaScript na stronach innych niż HTTPS.

- Wybrane czcionki i symbole.

- Automatyczne odtwarzanie wideo, audio oraz WebGL.

Najbezpieczniejsza wersja Tora, czyli tryb Najbezpieczniejszy, wyłącza cały JavaScript niezależnie od odwiedzanej strony, dodatkowo ogranicza liczbę obsługiwanych czcionek i symboli oraz blokuje automatyczne odtwarzanie filmów, audio i WebGL.

Ogólnie zaleca się korzystanie z trybu Bezpieczniejszego, ponieważ tryb Najbezpieczniejszy jest bardzo restrykcyjny. Jednak w przypadku prowadzenia szczególnie poufnych badań lub dostępu do niezabezpieczonych stron internetowych, tymczasowe włączenie tego trybu może być wskazane.

3. NoScript

NoScript to funkcjonalne rozszerzenie, chroniące użytkowników przed nieobsługiwanymi lub potencjalnie szkodliwymi skryptami internetowymi. W przypadku wykrycia nieobsługiwanego skryptu, NoScript blokuje go i definiuje alternatywny skrypt, który ma zostać wyświetlony.

Należy zauważyć, że NoScript nie jest unikalną cechą Tora i nie został stworzony przez The Tor Project.

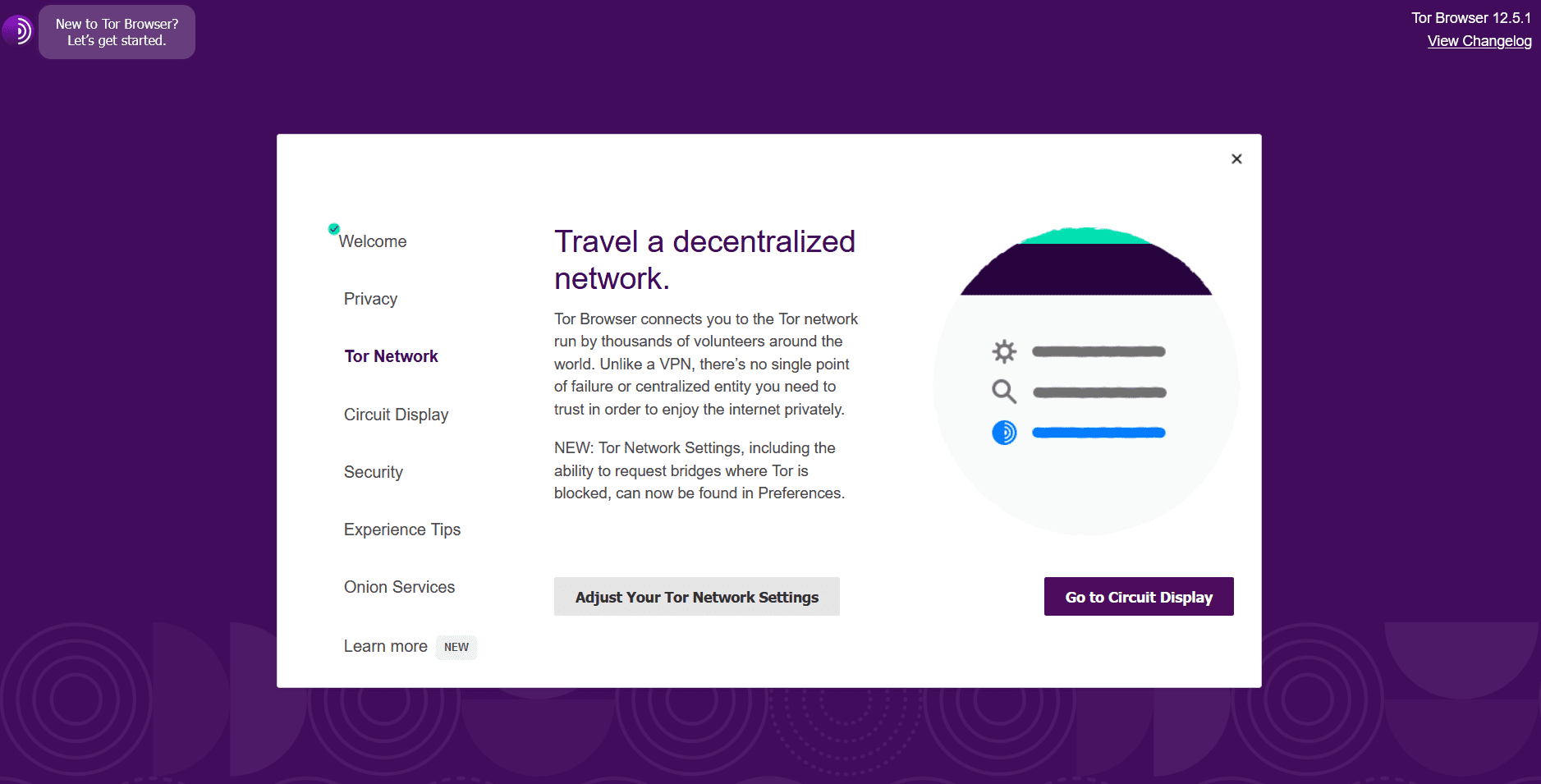

4. Decentralizacja

Sieć Tor jest zdecentralizowana, co oznacza, że żaden pojedynczy podmiot nie posiada dostępu do wszystkich danych, ani nie ma pełnej kontroli nad siecią. Zamiast tego, tysiące węzłów współpracuje, aby utrzymać sieć i przekazywać dane od źródła do celu.

Warto zwrócić szczególną uwagę na strukturę sieci przekaźników. Jak wspomniano wcześniej, dane są przekazywane przez wiele przekaźników, zanim opuszczą sieć. Żaden przekaźnik nie posiada wszystkich informacji zawartych w pakiecie danych, co chroni przed potencjalną kradzieżą poufnych informacji przez nieuczciwy przekaźnik.

Taka struktura zapobiega także wystąpieniu pojedynczego punktu awarii, który mógłby prowadzić do poważnych problemów technicznych i zakłóceń w działaniu sieci.

Wady przeglądarki Tor

Pomimo niewątpliwych zalet związanych z bezpieczeństwem i prywatnością, Tor ma również pewne wady, które warto wziąć pod uwagę.

1. Niska wydajność

Ponieważ Tor przekazuje dane przez wiele przekaźników i przeprowadza wielokrotne szyfrowanie, przesyłanie informacji z punktu A do punktu B trwa dłużej. W efekcie strony internetowe ładują się wolniej. Może to również powodować problemy z buforowaniem podczas strumieniowania i opóźnienia w grach.

Podobna sytuacja występuje w przypadku sieci VPN, ponieważ ruch internetowy przechodzi przez podobny proces szyfrowania. Niestety, czasami jest to cena, jaką płaci się za dodatkowe bezpieczeństwo.

2. Skojarzenia z Dark Webem

Tor jest popularny wśród użytkowników Dark Webu ze względu na możliwość zapewnienia im anonimowości. Doprowadziło to do błędnego przekonania, że Tor jest nielegalny lub używany wyłącznie przez cyberprzestępców, co nie jest prawdą. Wiele osób korzysta z Tora w celu zwiększenia prywatności i bezpieczeństwa, a przeglądarka jest legalna w większości krajów.

Jednak dostęp do Dark Webu przez Tor oznacza, że użytkownicy mogą korzystać z przeglądarki w celu uzyskania dostępu do nielegalnych treści i platform. Tor nie ma nad tym kontroli, podobnie jak Google i Mozilla nie mają wpływu na to, jak użytkownicy korzystają z Chrome i Firefox. Należy pamiętać, że istnieje wiele stron w Dark Webie, które mają użyteczny i nie szkodliwy charakter.

Jednak jeśli zamierzasz używać Tora do głębszej eksploracji sieci, musisz mieć świadomość, że możesz natknąć się na treści nielegalne lub niepokojące.

3. Brak szyfrowania przekaźnika wyjściowego

Chociaż routing cebulowy w Torze szyfruje ruch, istnieje luka, na którą warto zwrócić uwagę, a jest nią przekaźnik wyjściowy. Przekaźnik wyjściowy sieci Tor nie szyfruje ruchu, co oznacza, że Twój ruch jest niezaszyfrowany w momencie opuszczania sieci.

Jeśli złośliwa osoba przejęłaby kontrolę nad wrażliwym węzłem wyjściowym Tora, miałaby możliwość zobaczenia lub monitorowania Twojej aktywności.

Jednak sam przekaźnik wyjściowy nie ma możliwości odszyfrowania Twoich danych, ponieważ zostały one zaszyfrowane przez wcześniejsze przekaźniki.

Alternatywy dla przeglądarki Tor

Tor jest niewątpliwie doskonałym wyborem, jeśli zależy Ci na zwiększonej anonimowości i bezpieczeństwie online. Jednak jeśli nie jesteś zainteresowany korzystaniem z tej konkretnej przeglądarki, istnieją alternatywy, które również kładą duży nacisk na prywatność użytkownika.

Do najpopularniejszych alternatyw Tora należą:

- Brave

- Epic Browser

- Yandex Browser

- Tails

- Vivaldi

Możesz używać dowolnej z popularnych przeglądarek, takich jak Chrome czy Safari, ale nie są one zaprojektowane specjalnie z myślą o bezpieczeństwie.

Warto również rozważyć korzystanie z sieci VPN w połączeniu z przeglądarką Tor. Zapewni to dodatkową warstwę ochrony i pozwoli na szyfrowanie danych w węźle wyjściowym (pod warunkiem korzystania z renomowanej sieci VPN).

Tor jest bardzo bezpieczny, ale ma swoje wady

Nie ulega wątpliwości, że Projekt Tor koncentruje się na priorytetowym traktowaniu bezpieczeństwa i prywatności, stosując szereg rozwiązań, które wspólnie mają zapewnić ochronę użytkownikom. Należy jednak pamiętać o pewnych wadach tej przeglądarki, a także o istnieniu alternatyw, które również warto rozważyć.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.