Istotne kwestie dotyczące aplikacji na wynos

- Wzrost nieoficjalnych modyfikacji aplikacji Signal i Telegram stał się magnesem dla cyberprzestępców, którzy w ten sposób dystrybuują złośliwe oprogramowanie i inwigilują niczego nieświadomych użytkowników.

- Niektóre zainfekowane oprogramowaniem szpiegującym fałszywe wersje Telegrama ujawniły poufne dane użytkowników, podczas gdy imitacje Signal pozwoliły hakerom na przejęcie kont ofiar.

- Konieczne jest staranne weryfikowanie deweloperów, analizowanie ocen i opinii, unikanie alternatywnych platform dystrybucji aplikacji, dokładne sprawdzanie uprawnień oraz stosowanie programów ochronnych, by zabezpieczyć się przed oszukańczymi wersjami Signal i Telegram.

Aplikacje Signal i Telegram, znane jako jedne z najbezpieczniejszych platform do komunikacji, priorytetowo traktują ochronę prywatności użytkowników, są intuicyjne i posiadają bogaty zestaw funkcji.

Jednak użytkownicy często poszukują dodatkowych opcji. Popularność nieautoryzowanych modyfikacji aplikacji Signal i Telegram, oferujących rozszerzoną funkcjonalność, przyciągnęła wielu użytkowników, co stało się okazją dla cyberprzestępców do rozpowszechniania złośliwego oprogramowania.

Na czym polegają modyfikacje aplikacji?

Sama idea modyfikacji aplikacji nie jest zła. Zazwyczaj entuzjaści technologii, niezależni programiści lub fani modyfikują oprogramowanie. Robią to najczęściej, gdy uważają, że podstawowa wersja aplikacji nie posiada istotnych funkcji lub zawiera zbędne elementy, które negatywnie wpływają na jej działanie.

Niektórzy twórcy oprogramowania zdecydowanie sprzeciwiają się takim praktykom, starając się zwalczać zmodyfikowane wersje swoich produktów. Z drugiej strony, są też tacy, którzy nie mają nic przeciwko i wręcz zachęcają programistów do tworzenia autorskich klientów lub zmienionych edycji ich aplikacji.

Jak funkcjonuje oprogramowanie szpiegujące w klonach Telegrama i Signal?

Problem staje się poważny, gdy cyberprzestępcy dostrzegają potencjał rynku modyfikacji i wykorzystują go do dystrybucji szkodliwego oprogramowania. Dokładnie to miało miejsce w przypadku niektórych kopii Telegrama, co ujawniła firma Kaspersky zajmująca się cyberbezpieczeństwem w raporcie z września 2023 roku. Natomiast w sierpniu 2023 roku ESETU odkrył, że grupy przestępcze tworzą również fałszywe modyfikacje Signal w celu szpiegowania użytkowników.

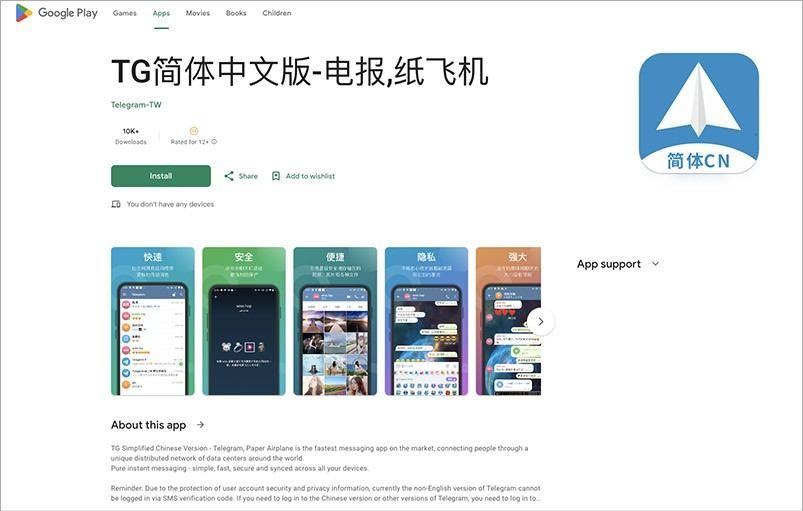

Sfałszowane modyfikacje Telegrama, w wersjach w języku chińskim tradycyjnym, ujgurskim i chińskim uproszczonym, pojawiły się w sklepie Google Play. Twórca złośliwego oprogramowania zadbał o to, by wszystko wyglądało autentycznie, wykorzystując grafiki zbliżone do oficjalnych kanałów Telegrama, a opisy aplikacji były napisane we wspomnianych językach. Aplikacja była reklamowana jako szybsza i lżejsza odmiana Telegrama.

Na pierwszy rzut oka mod wydawał się całkowicie legalny, na wzór tych, które sam Telegram akceptuje i do których tworzenia zachęca programistów. Różnica polegała jednak na tym, że fałszywa aplikacja Telegram posiadała znacząco zmodyfikowany kod, umożliwiający twórcom szpiegowanie użytkowników, którzy ją pobrali. Osoby, które zainstalowały ten mod, ujawniły swoje kontakty, wiadomości, pliki, nazwiska i numery telefonów, które natychmiast trafiały w ręce cyberprzestępców.

Źródło obrazu: Kaspersky

Źródło obrazu: Kaspersky

W przypadku aplikacji Signal przestępcy postąpili nieco inaczej. Stworzyli modyfikację pod nazwą Signal Plus Messenger, a także przygotowali fałszywą stronę internetową, która miała zwiększyć wiarygodność. Szkodliwy kod w fałszywym modzie Signal był prawdopodobnie bardziej niebezpieczny niż w przypadku Telegrama, ponieważ pozwalał na przejęcie kontroli nad kontem ofiary.

Obie aplikacje można zakwalifikować jako oprogramowanie szpiegujące, czyli złośliwe oprogramowanie, które ma za zadanie gromadzić dane o celu bez jego wiedzy i zgody.

Według ekspertów z ESET i Kaspersky za obydwoma modyfikacjami, a także innymi złośliwymi aplikacjami, stoi ta sama grupa hakerska o nazwie GREF. Prawdopodobnie jest ona powiązana z chińskim rządem i rozpowszechnia kod o nazwie BadBazaar.

Dlaczego zmodyfikowane aplikacje Telegram i Signal zawierają oprogramowanie szpiegujące?

Jakie są motywy rozpowszechniania tych złośliwych modyfikacji? Raport ESET sugeruje, że głównym celem jest inwigilacja mniejszości etnicznych w Chinach.

Fałszywe aplikacje zostały usunięte ze sklepów Google Play i Samsung Galaxy Store, ale straty już zostały poniesione. Można przypuszczać, że tysiące osób (na całym świecie, nie tylko w Chinach) pobrało te aplikacje, przez co ich dane osobowe zostały ujawnione i prawdopodobnie trafiły w ręce chińskiego rządu.

Oczywiście, nie brakuje też innych oszustów, którzy rozpowszechniają modyfikacje z oprogramowaniem szpiegującym z chęci zysku. Pojawia się jednak zasadnicze pytanie: jak tego typu złośliwe aplikacje mogły w ogóle dostać się do dwóch tak dużych i renomowanych sklepów? Czy te platformy nie posiadają systemów monitorowania, których zadaniem jest wykrywanie szkodliwego kodu?

Raport Google dotyczący trendów z lipca [PDF] tłumaczy, że ich eksperci odkryli, iż grupy przestępcze omijają kontrolę bezpieczeństwa poprzez wersjonowanie. Oznacza to, że na początku tworzą legalne modyfikacje, a następnie w aktualizacjach wprowadzają szkodliwe oprogramowanie. Teoretycznie wszystkie aktualizacje powinny być sprawdzane przez Google, jednak najwyraźniej firma ma trudności z usunięciem złośliwego oprogramowania ze swojego sklepu.

Jak chronić się przed fałszywymi aplikacjami Signal i Telegram

Fakt, że opisane modyfikacje Signal i Telegram nie są już dostępne w sklepach Google Play i Samsung Galaxy Store, nie oznacza końca zagrożenia. Prawdopodobne jest, że pojawią się one ponownie w innej formie, a jeśli nie, to z pewnością ich miejsce zajmą kolejne fałszywe modyfikacje.

Aby zachować bezpieczeństwo, konieczna jest umiejętność odróżniania prawdziwych aplikacji od fałszywych, legalnych modyfikacji od tych, które zawierają szkodliwe oprogramowanie.

1. Zweryfikuj tożsamość dewelopera

Przed pobraniem zmodyfikowanej aplikacji dokładnie sprawdź informacje o twórcach. Czy są godni zaufania? Jakie mają doświadczenie? Czy ich działania są wspierane przez twórcę oryginalnej aplikacji?

2. Sprawdź oceny i recenzje

Zawsze warto przeczytać opinie innych użytkowników, a także przeanalizować oceny. Choć nie jest to niezawodna metoda, może pomóc w ocenie bezpieczeństwa modyfikacji.

3. Unikaj nieoficjalnych sklepów z aplikacjami

Zasadą jest, że nie należy pobierać aplikacji z nieznanych źródeł lub stron internetowych. Sklep Google Play może mieć wady, ale jest znacznie bezpieczniejszą opcją. Należy jednak zauważyć, że istnieje kilka renomowanych stron internetowych, z których można bezpiecznie pobierać pliki APK.

4. Przeanalizuj uprawnienia aplikacji

Aplikacje takie jak Signal i Telegram, skupione na prywatności, nigdy nie proszą o nietypowe uprawnienia. Szkodliwa aplikacja może jednak to zrobić. Aby sprawdzić, czy podejrzana aplikacja żąda podejrzanych uprawnień, wejdź w Ustawienia > Aplikacje, wyszukaj odpowiednią aplikację i kliknij ją. Możesz też przytrzymać aplikację na ekranie startowym i wybrać Informacje o aplikacji > Uprawnienia. Ze względu na różne konfiguracje systemu Android na różnych urządzeniach, nazwy i procesy mogą się nieznacznie różnić, ale zasada działania jest podobna.

5. Korzystaj z oprogramowania ochronnego

Nawet jeśli dojdzie do pomyłki i pobierzesz modyfikację zainfekowaną oprogramowaniem szpiegującym, program antywirusowy może cię ochronić. Dostępnych jest kilka bezpłatnych aplikacji antywirusowych na system Android, które skutecznie spełnią to zadanie.

Zachowaj ostrożność przy korzystaniu ze zmodyfikowanych aplikacji

Zmodyfikowane aplikacje mogą oferować ciekawe funkcje, ale mogą również stanowić poważne zagrożenie dla bezpieczeństwa. Nie oznacza to, że należy całkowicie unikać modyfikacji popularnych aplikacji, ale konieczne jest zachowanie szczególnej ostrożności.

Signal i Telegram wyróżniają się na tle innych aplikacji do przesyłania wiadomości pod względem bezpieczeństwa i ochrony prywatności. Dla większości użytkowników ich podstawowe wersje są w zupełności wystarczające.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.