Aby zapewnić bezpieczeństwo systemu informatycznego Twojej firmy, kluczowe jest posiadanie dowodów na to, że Twoja działalność online jest odporna na różnorodne ataki cybernetyczne, w szczególności na ataki typu brute-force.

Czym jest atak siłowy?

Atak siłowy, nazywany też atakiem brutalnej siły, stanowi jedno z poważniejszych zagrożeń w cyberprzestrzeni. Jego celem jest przełamanie zabezpieczeń witryny internetowej, urządzenia lub systemu, poprzez zgadywanie haseł logowania lub kluczy szyfrujących. Atakujący stosuje metodę prób i błędów, systematycznie testując różne kombinacje, aż do uzyskania dostępu.

Ataki siłowe mogą przybierać różne formy, a do najpopularniejszych należą:

- Ataki hybrydowe: Polegają na generowaniu i testowaniu tysięcy kombinacji, składających się ze słów słownikowych, przewidywanych fraz, a nawet losowych ciągów znaków.

- Odwrotne ataki siłowe: W tym przypadku atakujący próbuje wygenerować klucz na podstawie dostępnych danych, stosując metody wyczerpujących testów.

Dlaczego potrzebne są narzędzia do testów penetracyjnych?

Cyberprzestępcy stosujący ataki siłowe wykorzystują specjalistyczne narzędzia. Te same narzędzia mogą być wykorzystane do przeprowadzenia testów penetracyjnych, zwanych również „pentestami” lub „testami pióra”.

Test penetracyjny to symulowany atak na własny system informatyczny, przeprowadzany w taki sposób, w jaki działają prawdziwi hakerzy. Pozwala to na wykrycie potencjalnych słabych punktów i luk w zabezpieczeniach.

Uwaga: Narzędzia opisane poniżej generują wiele zapytań. Należy ich używać wyłącznie w kontrolowanym środowisku testowym.

Gobuster

Gobuster to szybkie i efektywne narzędzie do ataków siłowych, które nie wymaga środowiska uruchomieniowego. Wykorzystuje skaner katalogów napisany w języku Go, co zapewnia mu większą szybkość i elastyczność w porównaniu do skryptów interpretowanych.

Funkcje Gobustera:

- Obsługa współbieżności: Gobuster potrafi równolegle obsługiwać wiele zadań i rozszerzeń, zachowując przy tym wysoką szybkość działania.

- Lekkość: Narzędzie działa w linii poleceń, bez graficznego interfejsu, na różnych platformach.

- Wbudowana pomoc: Gobuster posiada wbudowaną dokumentację, która ułatwia jego użytkowanie.

Tryby działania:

- dir – Skanowanie katalogów.

- dns – Skanowanie subdomen DNS.

- s3 – Wykrywanie otwartych zasobników S3 i sprawdzanie ich zawartości.

- vhost – Skanowanie wirtualnych hostów.

Jednak Gobuster ma pewne ograniczenie – nie radzi sobie zbyt dobrze z rekursywnym przeszukiwaniem katalogów, co obniża jego skuteczność w przypadku złożonych struktur.

BruteX

BruteX to uniwersalne narzędzie open-source do ataków siłowych, które pozwala na kompleksowe testowanie bezpieczeństwa. Jest oparte na powłoce systemowej.

BruteX umożliwia:

- Wykrywanie otwartych portów.

- Sprawdzanie nazw użytkowników.

- Testowanie haseł.

Narzędzie wykorzystuje metodę systematycznego przesyłania dużej liczby potencjalnych haseł. Integruje funkcje innych narzędzi, takich jak Nmap, Hydra i DNS enum, umożliwiając skanowanie portów, testowanie usług FTP, SSH i automatyczne wykrywanie usług działających na serwerze docelowym.

Dirsearch

Dirsearch to zaawansowany skaner ścieżek internetowych działający z poziomu wiersza poleceń. Służy do testowania katalogów i plików na serwerach WWW.

Dirsearch jest dostępny w oficjalnych pakietach Kali Linux i działa również na systemach Windows, Linux i macOS. Jest napisany w języku Python, co zapewnia kompatybilność z innymi projektami i skryptami.

W porównaniu do tradycyjnego narzędzia DIRB, Dirsearch jest znacznie szybszy i oferuje więcej funkcji.

Kluczowe cechy Dirsearch:

- Obsługa proxy.

- Wielowątkowość.

- Losowanie agenta użytkownika.

- Obsługa wielu rozszerzeń.

- Skanowanie rekursywne.

- Opóźnianie zapytań.

Dirsearch doskonale sprawdza się w przypadku skanowania rekursywnego, przeszukując kolejne katalogi w poszukiwaniu dodatkowych zasobów. Jest szybki, prosty w obsłudze i stanowi cenne narzędzie dla każdego testera penetracyjnego.

Callow

Callow to przyjazne dla użytkownika narzędzie do ataków siłowych logowania, które można łatwo konfigurować. Napisane w Pythonie 3, zostało stworzone z myślą o początkujących użytkownikach.

Callow oferuje elastyczność w eksperymentowaniu, umożliwiając łatwą obsługę błędów i intuicyjne zrozumienie procesu testowania.

SSB

Bezpieczny Bruteforcer Shell (SSB) to szybkie i proste narzędzie do testowania serwerów SSH pod kątem słabych haseł.

W przeciwieństwie do innych narzędzi, które „łamią” hasła serwera SSH, SSB oferuje odpowiedni interfejs, ułatwiając testowanie bezpieczeństwa.

Thc-Hydra

Hydra to znane narzędzie do testowania logowania, używane w systemach Linux, Windows (Cygwin), Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) i macOS. Obsługuje wiele protokołów, takich jak AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY i inne.

Hydra jest domyślnie instalowana w Kali Linux i występuje w wersjach wiersz poleceń i graficznej. Może testować pojedyncze pary nazwa użytkownika/hasło lub listę par. Hydra to równoległe, szybkie i elastyczne narzędzie, które pomaga chronić systemy przed nieautoryzowanym dostępem.

Inne narzędzia hakerskie oferują podobne funkcje, ale tylko Hydra obsługuje tak szeroki zakres protokołów i połączeń równoległych.

Burp Suite

Pakiet Burp Professional to wszechstronny zbiór narzędzi dla testerów bezpieczeństwa sieci. Oferuje szybkie, niezawodne i automatyczne funkcje testowania. Został zaprojektowany przez ekspertów, oferując funkcje ręcznego i półautomatycznego testowania bezpieczeństwa. Jest powszechnie wykorzystywany do testowania aplikacji pod kątem luk opisanych w OWASP Top Ten.

Burp Suite oferuje wiele unikalnych funkcji, od rozszerzania zasięgu skanowania po możliwość dostosowania interfejsu do trybu ciemnego. Umożliwia testowanie zaawansowanych aplikacji internetowych, JavaScript oraz interfejsów API.

W odróżnieniu od innych narzędzi, które służą do „hakowania”, Burp Suite jest przeznaczony do testowania usług. Rejestruje złożone sekwencje uwierzytelniania i tworzy raporty, które mogą być wykorzystywane i udostępniane przez użytkowników końcowych.

Burp Suite oferuje również testy bezpieczeństwa aplikacji poza pasmem (OAST), które pozwalają na wykrycie ukrytych luk, które nie są widoczne dla innych narzędzi. Wykorzystuje on również innowacyjne rozwiązania opracowane przez PortSwigger Research.

Patator

Patator to wszechstronne narzędzie do ataków siłowych o modułowej konstrukcji. Powstało w wyniku frustracji związanej z ograniczeniami innych narzędzi i skryptów używanych do testowania haseł. Patator oferuje nowe podejście, unikając wcześniejszych błędów.

Patator, napisany w języku Python, to wielowątkowe narzędzie, które ma za zadanie wspierać testy penetracyjne w sposób bardziej elastyczny i niezawodny niż jego poprzednicy. Obsługuje wiele modułów, m.in.:

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- SMB

- IMAP

- LDAP

- rlogin

- Pliki ZIP

- Pliki magazynu kluczy Java

Pydictor

Pydictor to kolejne narzędzie do tworzenia i zarządzania słownikami haseł. Jest ono szczególnie przydatne podczas testowania długości i siły haseł, zarówno dla początkujących, jak i doświadczonych specjalistów. Pydictor oferuje liczne funkcje, które pozwalają na uzyskanie wysokiej wydajności w każdej sytuacji testowej.

Funkcje Pydictora:

- Asystent słownika: umożliwia generowanie słowników ogólnych, słowników do inżynierii społecznej, słowników specjalnych z wykorzystaniem treści internetowych. Posiada filtr, który pomaga dostosować listę haseł.

- Personalizacja: Pozwala na dostosowanie atrybutów słownika za pomocą filtrowania według długości, trybu „leet” i innych funkcji.

- Elastyczność i kompatybilność: Analizuje pliki konfiguracyjne, działa w systemach Windows, Linux i Mac.

Rodzaje słowników generowane przez Pydictor:

- Słownik numeryczny.

- Słownik alfabetyczny.

- Słownik alfabetyczny z wielkimi literami.

- Numery w połączeniu z wielkimi literami alfabetu.

- Wielkie litery w połączeniu z małymi literami alfabetu.

- Numery w połączeniu z małymi literami alfabetu.

- Połączenie wielkich i małych liter z cyframi.

- Dodawanie nagłówków statycznych.

- Manipulowanie filtrem złożoności słownika.

Ncrack

Ncrack to wydajne narzędzie do testowania bezpieczeństwa sieci. Jest dedykowane firmom, które chcą sprawdzić urządzenia sieciowe pod kątem słabych haseł. Wielu specjalistów ds. bezpieczeństwa rekomenduje Ncrack do audytów sieci. Jest dostępny jako samodzielne narzędzie lub jako część Kali Linux.

Dzięki modułowej budowie i dynamicznemu silnikowi Ncrack dopasowuje swoje działanie do informacji zwrotnych z sieci. Pozwala na przeprowadzanie niezawodnych audytów dla wielu hostów jednocześnie.

Funkcje Ncrack umożliwiają użytkownikowi pełną kontrolę nad operacjami sieciowymi. Ułatwia to zaawansowane testy siłowe, interakcję w czasie rzeczywistym i wykorzystanie szablonów, podobnie jak w Nmap.

Obsługiwane protokoły to SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA i DICOM, co sprawia, że nadaje się do zastosowania w różnych branżach.

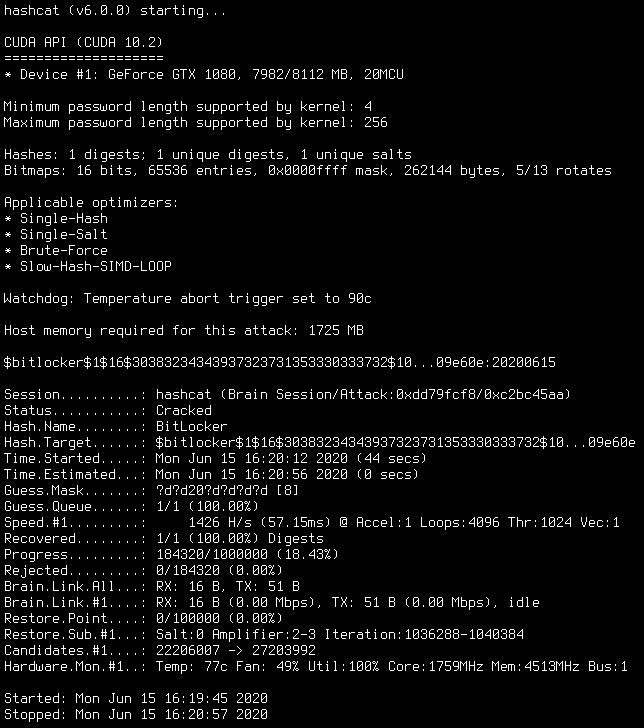

Hashcat

Hashcat to narzędzie do odzyskiwania haseł. Działa w systemach Linux, OS X i Windows, obsługując wiele algorytmów, takich jak MD4, MD5, rodzina SHA, skróty LM i formaty Unix Crypt.

Hashcat zyskał popularność dzięki optymalizacjom, które zostały opracowane przez twórcę narzędzia.

Hashcat występuje w dwóch wariantach:

- Narzędzie do odzyskiwania haseł oparte na procesorze.

- Narzędzie do odzyskiwania haseł oparte na GPU.

Wariant GPU jest szybszy w łamaniu starszych hashy (np. MD5, SHA1), ale nie wszystkie algorytmy mogą być szybciej łamane za jego pomocą. Hashcat jest uważany za jedno z najszybszych narzędzi do łamania haseł na świecie.

Podsumowanie

Po zapoznaniu się z tym obszernym przeglądem narzędzi, możesz wybierać z szerokiego arsenału opcji. Dobierz narzędzia do konkretnych sytuacji i okoliczności, w jakich się znajdziesz. Pamiętaj, że nie zawsze najprostsze narzędzia są najlepsze, a czasem warto sięgnąć po bardziej zaawansowane rozwiązania.

Następnie zachęcamy do zapoznania się z artykułami o narzędziach do analizy kryminalistycznej.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.