Chociaż systemy operacyjne Linux są powszechnie uważane za wyjątkowo bezpieczne, nie można ignorować istniejącego ryzyka. W istocie, zagrożenia takie jak rootkity, wirusy, oprogramowanie ransomware i inne szkodliwe aplikacje stanowią realne niebezpieczeństwo dla serwerów opartych na Linuksie, generując potencjalne problemy.

Niezależnie od rodzaju systemu operacyjnego, stosowanie skutecznych środków bezpieczeństwa jest niezbędne dla ochrony serwerów. Wiele renomowanych firm i organizacji zdaje sobie z tego sprawę i w konsekwencji opracowuje specjalistyczne narzędzia. Ich celem jest nie tylko identyfikacja słabości i złośliwego oprogramowania, ale również ich naprawa oraz wdrożenie działań prewencyjnych.

Na szczęście dostępne są rozwiązania, często bezpłatne lub o niskim koszcie, które mogą znacząco wspomóc ten proces. Te narzędzia są w stanie precyzyjnie wykryć błędy w różnych aspektach działania serwera Linux.

Lynis

Lynis jest cenionym narzędziem bezpieczeństwa, często wybieranym przez ekspertów w dziedzinie systemów Linux. Działa efektywnie także w środowiskach Unix i macOS. To rozwiązanie o otwartym kodzie źródłowym, rozwijane od 2007 roku pod licencją GPL.

Lynis nie tylko identyfikuje słabe punkty i nieprawidłowości w konfiguracji, ale idzie o krok dalej, proponując konkretne działania naprawcze. Dlatego, aby uzyskać pełne i dokładne raporty z audytu, zaleca się uruchamianie go bezpośrednio na docelowym systemie.

Aby skorzystać z Lynis, nie jest konieczna instalacja. Wystarczy rozpakować pobrany pakiet lub archiwum tar i uruchomić aplikację. Możliwe jest również pobranie kodu źródłowego z repozytorium Git, co zapewnia dostęp do pełnej dokumentacji i kodu.

Lynis został stworzony przez Michaela Boelena, tego samego autora, który stoi za projektem Rkhunter. Oferuje on usługi zarówno dla użytkowników indywidualnych, jak i przedsiębiorstw. W każdym przypadku gwarantuje wysoką skuteczność działania.

Chkrootkit

Jak sama nazwa wskazuje, chkrootkit jest przeznaczone do detekcji rootkitów. Rootkity to złośliwe oprogramowanie, które może dać nieautoryzowanym użytkownikom dostęp do serwera. Stanowią one realne zagrożenie w przypadku serwerów opartych na Linuksie.

Chkrootkit jest jednym z najczęściej używanych narzędzi w systemach uniksowych, specjalizującym się w wykrywaniu rootkitów. Wykorzystuje on polecenia 'strings’ i 'grep’ (standardowe polecenia systemu Linux) do identyfikacji potencjalnych problemów.

W przypadku podejrzenia, że system jest już zainfekowany, chkrootkit może być uruchomiony z alternatywnej lokalizacji lub z dysku ratunkowego. Różne moduły chkrootkit skanują w poszukiwaniu usuniętych wpisów w plikach „wtmp” i „lastlog”, sprawdzają obecność snifferów sieciowych, skanują pliki konfiguracyjne rootkitów, a także wyszukują podejrzane wpisy w katalogu „/proc” czy wywołania programu „readdir”.

Aby korzystać z chkrootkit, należy pobrać jego najnowszą wersję, rozpakować kod źródłowy, skompilować go i następnie uruchomić.

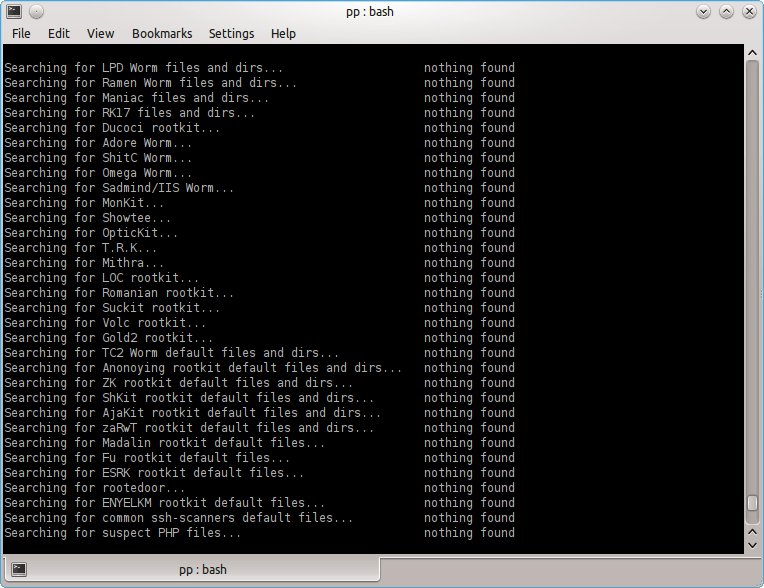

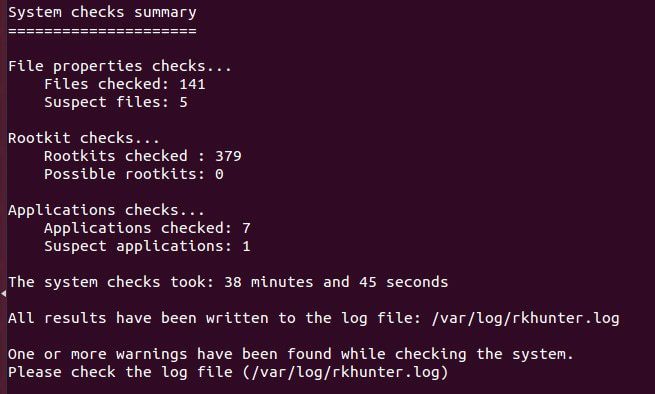

Rkhunter

Micheal Boelen, twórca projektu, zapoczątkował Rkhunter (Rootkit Hunter) w 2003 roku. Jest to narzędzie przeznaczone dla systemów POSIX, które skutecznie pomaga w wykrywaniu rootkitów i innych podatności. Rkhunter szczegółowo analizuje pliki (zarówno ukryte, jak i widoczne), standardowe katalogi, moduły jądra oraz niepoprawnie skonfigurowane uprawnienia.

Po wykonaniu standardowej kontroli, program porównuje wyniki z bezpiecznymi zapisami w bazach danych, poszukując wszelkich nieprawidłowości. Dzięki temu, że został napisany w Bashu, Rkhunter działa nie tylko na Linuksie, ale praktycznie na każdej wersji systemu Unix.

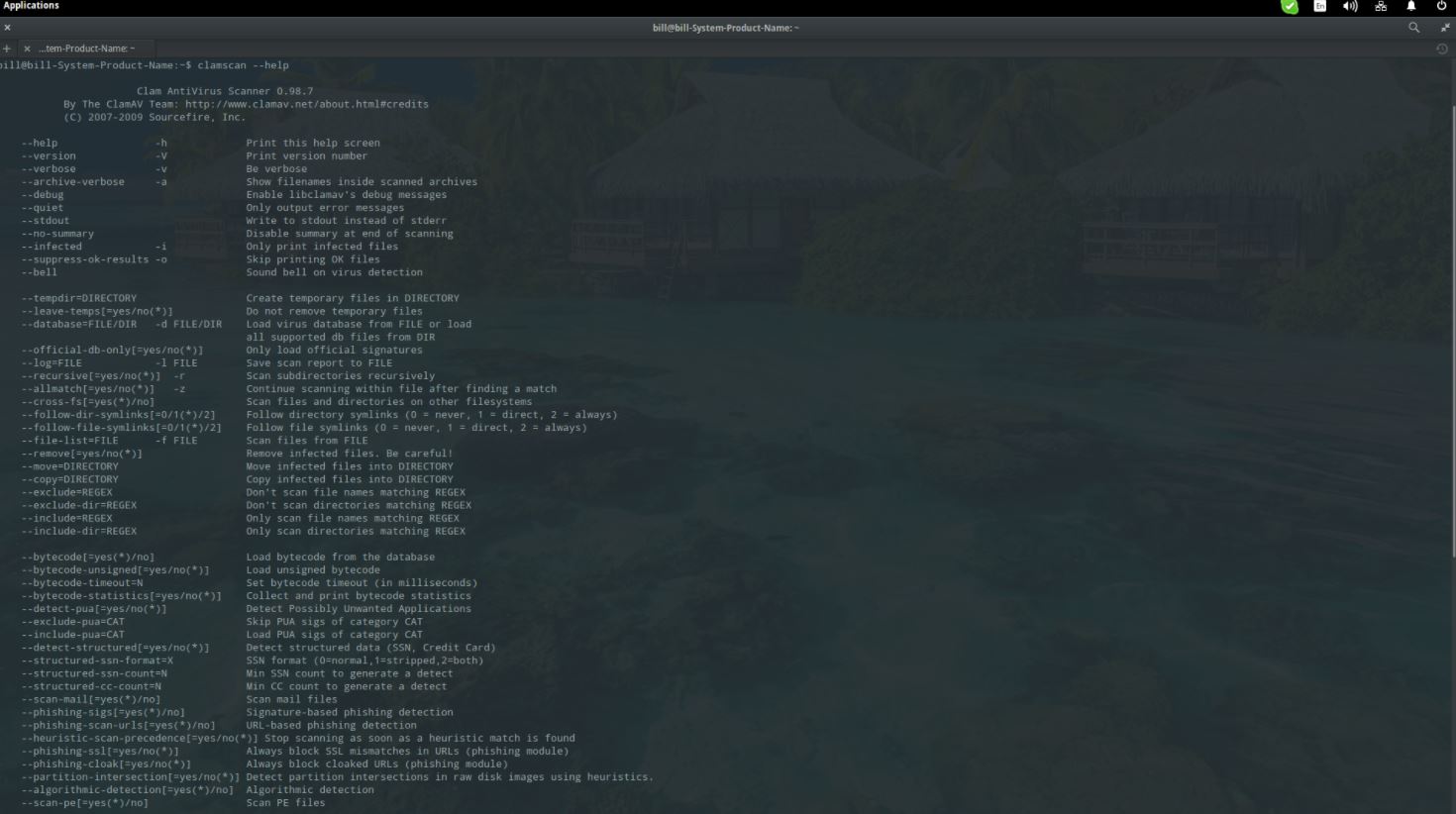

ClamAV

ClamAV, napisany w C++, jest programem antywirusowym o otwartym kodzie źródłowym, który skutecznie wykrywa wirusy, trojany i inne rodzaje złośliwego oprogramowania. Jest całkowicie darmowy, co sprawia, że jest popularny wśród osób skanujących swoje dane, w tym wiadomości e-mail, w poszukiwaniu złośliwych plików. Ponadto, jest szeroko stosowany jako skaner po stronie serwera.

Narzędzie to zostało pierwotnie zaprojektowane z myślą o systemach Unix. Dostępne są jednak wersje firm trzecich, które umożliwiają jego używanie w systemach Linux, BSD, AIX, macOS, OSF, OpenVMS i Solaris. ClamAV automatycznie i regularnie aktualizuje swoją bazę danych, co pozwala mu wykrywać nawet najnowsze zagrożenia. Umożliwia skanowanie z poziomu wiersza poleceń i oferuje wielowątkowego demona, co przyspiesza proces skanowania.

ClamAV analizuje różne typy plików w poszukiwaniu słabych punktów. Obsługuje szeroki zakres skompresowanych plików, takich jak RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, format SIS, BinHex oraz praktycznie wszystkie typy systemów pocztowych.

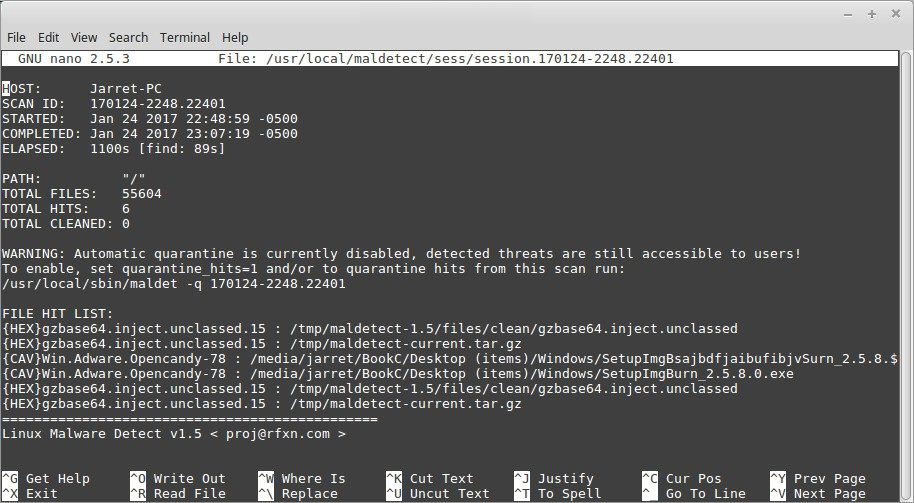

LMD

Linux Malware Detect, w skrócie LMD, to kolejne popularne narzędzie antywirusowe dla systemów Linux, stworzone z myślą o zagrożeniach występujących w środowiskach hostowanych. Podobnie jak wiele innych programów tego typu, LMD opiera się na bazie sygnatur, która umożliwia wykrywanie i szybkie usuwanie uruchomionego złośliwego kodu.

LMD nie ogranicza się jedynie do swojej własnej bazy sygnatur. Wykorzystuje również bazy ClamAV i Team Cymru, co pozwala mu na identyfikację większej liczby wirusów. W celu aktualizacji własnej bazy, LMD analizuje informacje o zagrożeniach, pochodzące z systemów wykrywania włamań na obrzeżach sieci. Dzięki temu generuje nowe sygnatury złośliwego oprogramowania, które jest aktywnie wykorzystywane w atakach.

LMD uruchamia się z poziomu wiersza poleceń za pomocą komendy „maldet”. Narzędzie to zostało zaprojektowane z myślą o platformach Linux i umożliwia efektywne skanowanie serwerów działających w tym systemie.

Radar2

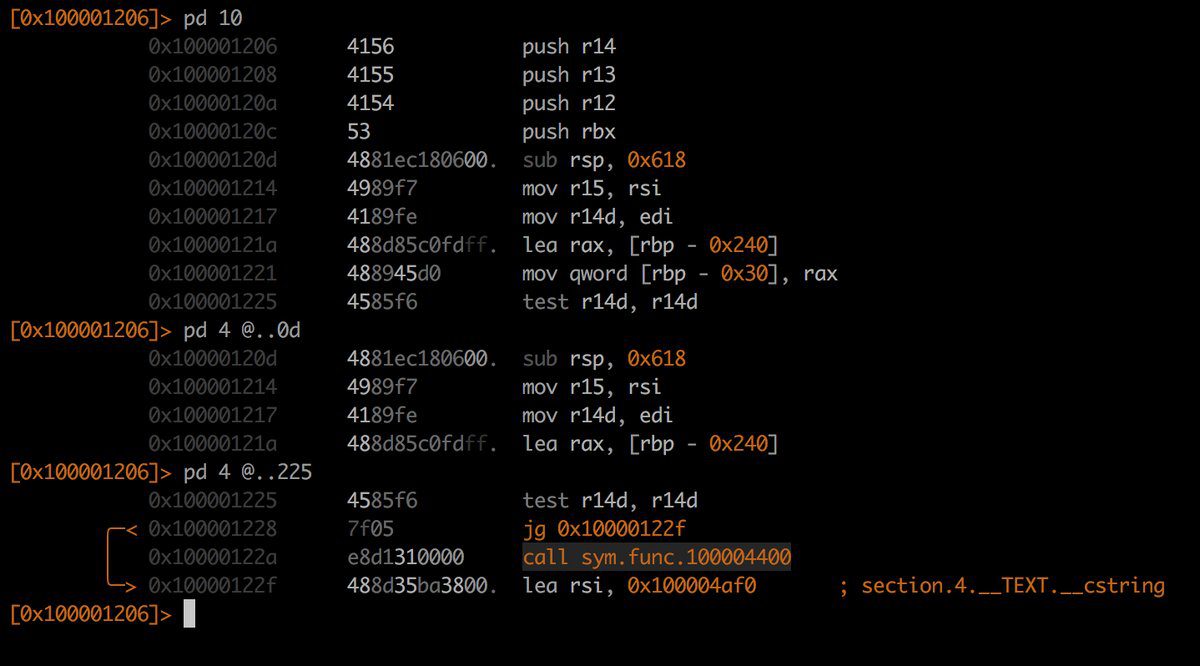

Radar2 (R2) to platforma do analizy plików binarnych i inżynierii wstecznej, oferująca zaawansowane funkcje detekcji. Potrafi wykrywać uszkodzone pliki binarne, udostępniając użytkownikowi narzędzia do zarządzania nimi i neutralizowania potencjalnych zagrożeń. Wykorzystuje bazę danych NoSQL o nazwie sdb. Specjaliści ds. bezpieczeństwa i programiści doceniają to narzędzie ze względu na jego zaawansowane możliwości prezentacji danych.

Jedną z unikalnych cech Radare2 jest to, że użytkownik nie jest ograniczony do korzystania z wiersza poleceń przy analizie statycznej/dynamicznej czy inżynierii wstecznej. Jest on polecany do wszelkiego rodzaju analiz binarnych.

OtwórzVAS

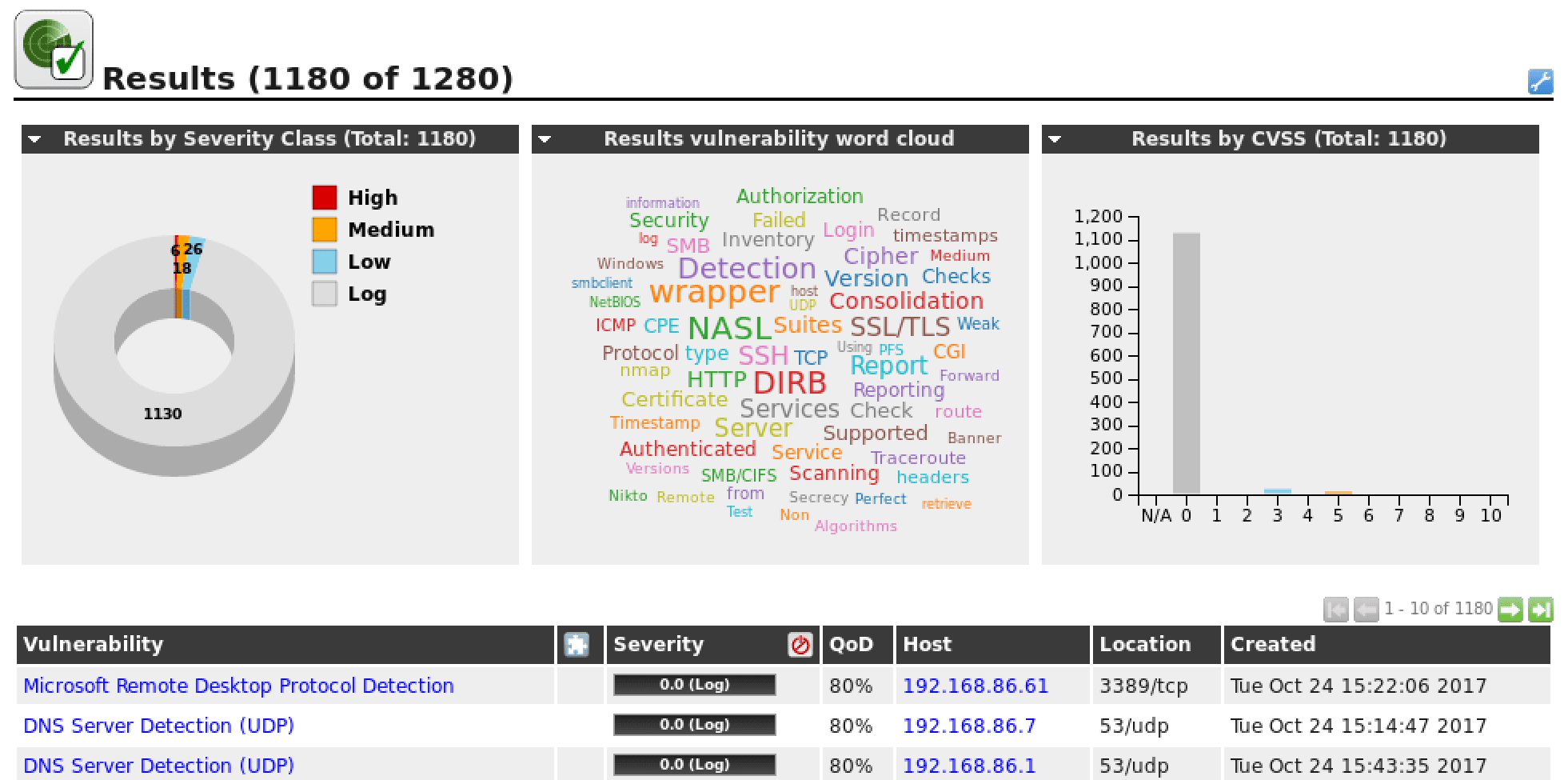

Open Vulnerability Assessment System, znany jako OpenVAS, to system do skanowania i zarządzania lukami w zabezpieczeniach. Jest on przeznaczony dla firm każdej wielkości, pomagając im w identyfikacji problemów bezpieczeństwa w ich infrastrukturze. Wcześniej produkt był znany pod nazwą GNessUs, zanim jego obecny właściciel, Greenbone Networks, zmienił nazwę na OpenVAS.

Począwszy od wersji 4.0, OpenVAS oferuje ciągłą aktualizację – zazwyczaj w czasie krótszym niż 24 godziny – swojej bazy Network Vulnerability Testing (NVT). W czerwcu 2016 roku baza ta liczyła ponad 47 000 NVT.

Specjaliści ds. bezpieczeństwa cenią OpenVAS za jego zdolność do szybkiego skanowania oraz za szerokie możliwości konfiguracyjne. OpenVAS może być używany z samodzielnej maszyny wirtualnej do bezpiecznego badania złośliwego oprogramowania. Jego kod źródłowy jest udostępniony na licencji GNU GPL. Wiele innych narzędzi do wykrywania luk polega na OpenVAS, co czyni go kluczowym programem w środowiskach opartych na Linuksie.

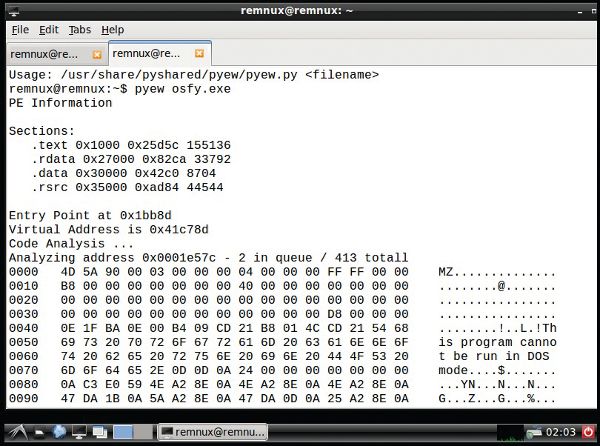

REMnux

REMnux wykorzystuje inżynierię wsteczną do analizy złośliwego oprogramowania. Skutecznie wykrywa liczne problemy związane z przeglądarką, w tym ukryte złośliwe elementy w zaciemnionym kodzie JavaScript i apletach Flash. Ponadto, REMnux potrafi skanować pliki PDF i przeprowadzać analizę pamięci w celu śledzenia potencjalnych zagrożeń. Pomaga w identyfikacji szkodliwego oprogramowania w folderach i plikach, które mogą umknąć uwadze innych programów antywirusowych.

REMnux jest skuteczne dzięki zaawansowanym funkcjom dekodowania i inżynierii wstecznej. Potrafi określić właściwości podejrzanych programów. Ponieważ jest to lekkie narzędzie, trudno jest je wykryć zaawansowanemu złośliwemu oprogramowaniu. Może być używane zarówno w systemach Linux, jak i Windows, a jego możliwości można rozszerzyć za pomocą innych narzędzi skanujących.

Tygrys

W 1992 roku Uniwersytet Texas A&M rozpoczął prace nad projektem Tygrys, mającym na celu zwiększenie poziomu bezpieczeństwa komputerów w kampusie. Obecnie jest to popularne narzędzie w systemach uniksopodobnych. Unikalną cechą Tigera jest to, że pełni on nie tylko funkcję narzędzia do audytu bezpieczeństwa, ale także systemu wykrywania włamań.

Narzędzie jest dostępne bezpłatnie na licencji GPL. Jest oparte na narzędziach POSIX, tworząc razem skuteczny framework, który może znacząco wzmocnić bezpieczeństwo serwera. Tiger jest w całości napisany w języku powłoki, co przyczynia się do jego wydajności. Nadaje się do monitorowania stanu i konfiguracji systemu, a jego uniwersalne zastosowanie sprawia, że jest bardzo popularny wśród użytkowników systemów POSIX.

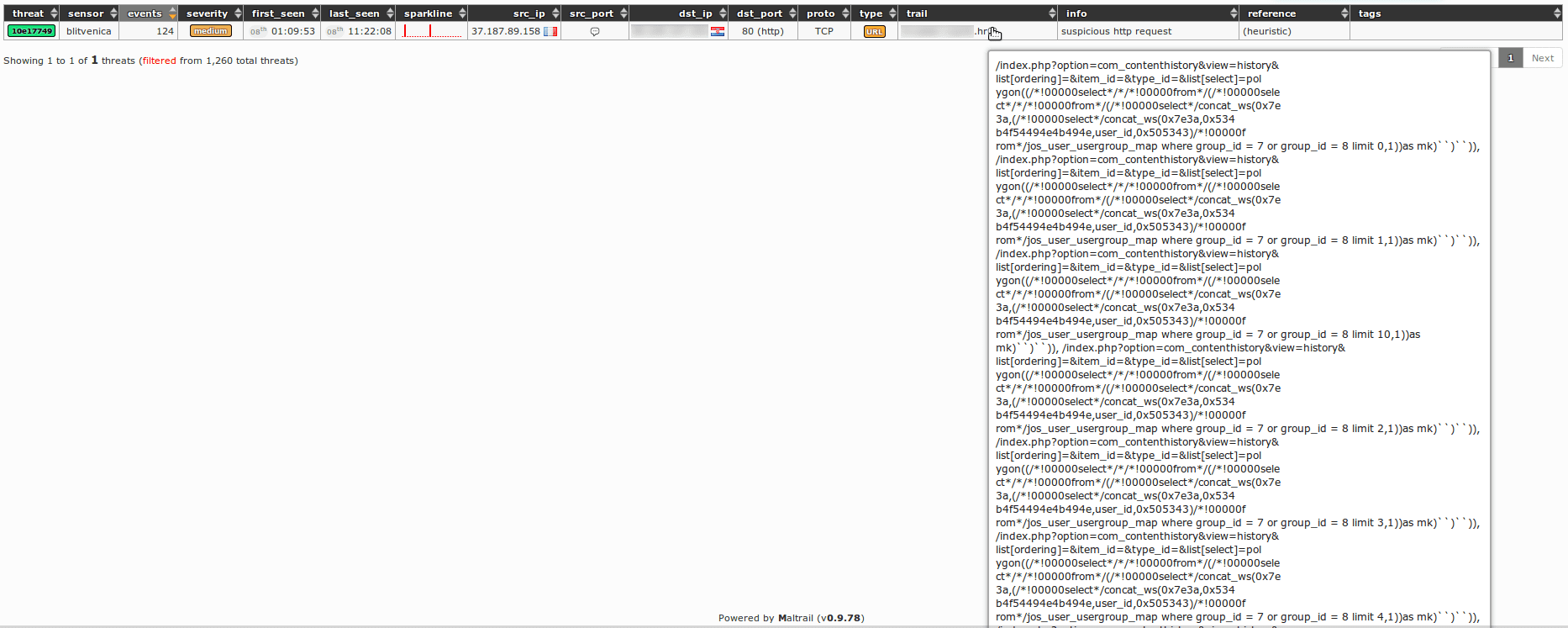

Maltrail

Maltrail to system detekcji ruchu, który pomaga w utrzymaniu czystego ruchu na serwerze i chroni go przed różnymi zagrożeniami. Działa na zasadzie porównywania źródeł ruchu z adresami znajdującymi się na czarnych listach publikowanych online.

Oprócz sprawdzania czarnych list, Maltrail stosuje zaawansowane mechanizmy heurystyczne do wykrywania różnorodnych zagrożeń. Chociaż jest to funkcja opcjonalna, przydaje się, gdy podejrzewamy, że serwer mógł zostać już zaatakowany.

Maltrail posiada czujnik, który wykrywa ruch odbierany przez serwer i przesyła informacje do serwera Maltrail. System detekcji weryfikuje, czy ruch jest bezpieczny dla wymiany danych pomiędzy serwerem a źródłem.

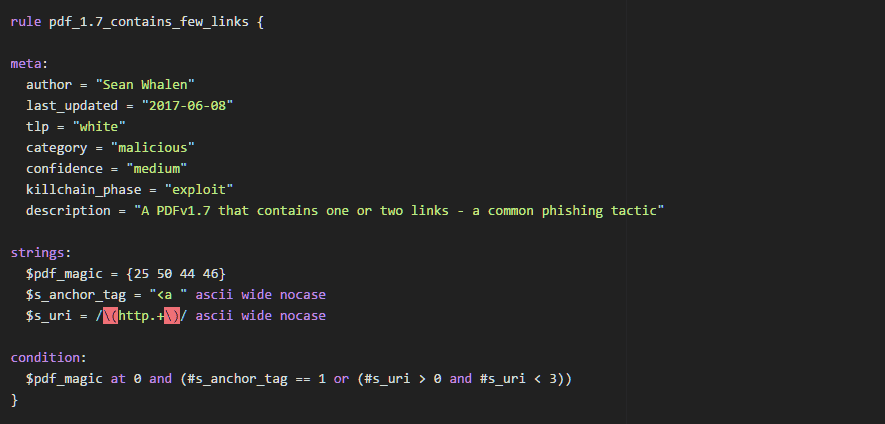

YARA

Zaprojektowany dla systemów Linux, Windows i macOS, YARA (Yet Another Ridiculous Acronym) jest jednym z kluczowych narzędzi wykorzystywanych do badania i wykrywania złośliwego oprogramowania. Wykorzystuje wzorce tekstowe lub binarne, aby uprościć i przyspieszyć proces wykrywania, czyniąc go łatwym i szybkim.

YARA posiada kilka dodatkowych funkcji, do których korzystania wymagana jest biblioteka OpenSSL. Nawet bez tej biblioteki można wykorzystać YARA do podstawowych analiz złośliwego oprogramowania za pomocą silnika opartego na regułach. Może być również wykorzystywany w Cuckoo Sandbox, czyli opartej na Pythonie piaskownicy idealnej do bezpiecznego badania złośliwego oprogramowania.

Jak wybrać odpowiednie narzędzie?

Wszystkie omówione powyżej narzędzia są bardzo skuteczne. Jeśli dane narzędzie jest popularne w środowiskach Linux, można mieć pewność, że korzystają z niego tysiące doświadczonych użytkowników. Administratorzy systemów powinni jednak pamiętać, że każda aplikacja zazwyczaj współdziała z innymi programami. Przykładem są tutaj ClamAV i OpenVAS.

Kluczowe jest zrozumienie potrzeb systemu oraz zidentyfikowanie potencjalnych słabych punktów. Na początek warto skorzystać z lekkiego narzędzia do zbadania, które obszary wymagają szczególnej uwagi. Następnie można zastosować bardziej specjalistyczne narzędzie, aby rozwiązać problem.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.