Każda firma internetowa lub witryna handlu elektronicznego ma wiele zasobów, które można łatwo wykorzystać, jeśli nie zostaną odpowiednio zabezpieczone lub pozostaną niezauważone.

Jeśli jesteś właścicielem witryny e-commerce, prawdopodobnie nie zdajesz sobie sprawy, że możesz mieć otwarte porty, prywatne repozytoria git lub ujawnione subdomeny – żeby wymienić tylko kilka – które atakujący mogą wykorzystać w celu uzyskania dostępu do poufnych informacji znajdujących się w Twoich systemach.

To, czego potrzebujesz, aby zmniejszyć ryzyko ataku i jego potencjalnych szkód, to rozwiązanie do monitorowania zasobów i inwentaryzacji. Korzystanie z monitorowania zasobów jest jak zatrudnianie hakera, który przeniknie do sieci, aby poinformować Cię, gdzie znajdują się luki: naśladuje działania napastników, aby określić i ocenić powierzchnię ataku celu i jego słabości.

Oprócz monitorowania inwentaryzacja zasobów jest podstawowym krokiem, aby wiedzieć, co znajduje się w globalnym hybrydowym środowisku IT i co należy zabezpieczyć. Inwentaryzacja pomaga odkryć ukryte lub nieznane zasoby połączone z Twoim środowiskiem IT.

W idealnym przypadku narzędzie do inwentaryzacji powinno pomóc w normalizacji i kategoryzowaniu według rodzin produktów, eliminując różnice w nazwach dostawców i produktów. Ten spis powinien zawierać szczegółowe informacje o każdym zasobie, w tym o zainstalowanym oprogramowaniu, uruchomionych usługach i innych ważnych elementach.

Zobaczmy najbardziej odpowiednią arenę monitorowania zasobów i inwentaryzacji opartą na SaaS.

Spis treści:

Wykryj monitorowanie zasobów

Wykryj oferuje potężny skaner luk w zabezpieczeniach sieci Web, który automatyzuje moduły zabezpieczeń na dużą skalę, sprawdza luki w punktach wejścia i obejmuje szeroką powierzchnię ataku. Testy przeprowadzone przez Detectify ujawnią luki w zabezpieczeniach XSS, SSRF, RCE, wrażliwe pliki, klucze API lub hasła ujawnione w odpowiedziach stron, ujawnienie danych przez wewnętrzne narzędzia monitorujące oraz luki w przechodzeniu ścieżki.

Detectify prowadzi własną prywatną społeczność etycznych hakerów, która prowadzi badania podatności na zagrożenia w ramach crowdsourcingu, dzięki czemu zapewnia alerty z perspektywy prawdziwego napastnika. Zespół ds. bezpieczeństwa Detectify sprawdza wyniki hakerów z białym kapeluszem i automatyzuje je do skanera.

Inne funkcje Detectify Asset Monitoring obejmują śledzenie zmian w stosie oprogramowania i wykrywanie potencjalnych przejęć subdomen. Korzystając z technologii odcisków palców, Asset Monitoring raportuje o wykrytym oprogramowaniu, pomagając Ci być na bieżąco z wszelkimi nieuczciwymi instalacjami lub zmianami w stosie technologicznym.

Możesz mieć subdomeny, których już nie używasz, przypadkowo wskazując na usługi stron trzecich. Te subdomeny mogą zostać zarejestrowane na tych stronach trzecich przez złośliwych hakerów, którzy ostatecznie mogą je przejąć. Detectify może zapobiec przejęciu Twoich subdomen, korzystając z podanej przez Ciebie listy subdomen lub przez wykrywanie.

Detectify oferuje różne miesięczne plany abonamentowe, które dostosowują się do potrzeb każdego biznesu internetowego lub e-commerce. Możesz przetestować usługę za pomocą 2-tygodniowego bezpłatnego okresu próbnego, który da ci 14 dni na naprawienie tylu typowych luk w zabezpieczeniach, ile może wykryć.

Przeczytaj szczegółowy przewodnik, w jaki sposób możesz poprawić bezpieczeństwo aplikacji internetowych za pomocą Detectify.

Inwentarz aktywów Qualys

Qualys oferuje aplikację Global IT Asset Inventory, która pomaga każdej firmie uwidocznić wszystko i wyeliminować ręczne inwentaryzacje. Korzystając z sieci czujników i sztucznej inteligencji, rozwiązanie Qualys może wykrywać lokalne urządzenia i aplikacje, wraz z kontenerami, punktami końcowymi, zasobami mobilnymi, chmurowymi i IoT.

To, co otrzymujesz, to 100% widoczność Twojego hybrydowego środowiska IT w czasie rzeczywistym, w postaci pulpitów nawigacyjnych z czystymi, uporządkowanymi danymi.

Dzięki Qualys Asset Inventory możesz uzyskać natychmiastowe odpowiedzi na pytania, takie jak:

Ile komputerów nie ma zainstalowanej najnowszej wersji systemu Windows 10?

Na których urządzeniach klienckich działa nieautoryzowane oprogramowanie?

Rozwiązanie zapewnia szczegółowe informacje na temat każdego zasobu, w tym uruchomionych usług, specyfikacji sprzętu i ruchu sieciowego. Uzyskuje również metadane, takie jak licencje na oprogramowanie, cykle życia sprzętu i oprogramowania i inne.

AI Qualys zajmuje się kategoryzacją i normalizacją danych inwentaryzacyjnych, przekształcając je w jedno źródło informacji dla zespołów ds. bezpieczeństwa, IT i zgodności. Seria dynamicznych i konfigurowalnych pulpitów nawigacyjnych umożliwia wizualizację zasobów IT w dowolny sposób.

Rozwiązanie Qualys jest w 100% oparte na chmurze, z łatwymi procedurami wdrażania i zarządzania, a jego możliwości inwentaryzacji można skalować od kilku do miliona zasobów.

Możesz zacząć BEZPŁATNIE z ograniczonymi funkcjami. Qualys oferuje wiele innych bezpłatnych usług, w tym ocenę bezpieczeństwa API, laboratoria SSL, BrowserCheck i 60-dniową zdalną ochronę punktów końcowych.

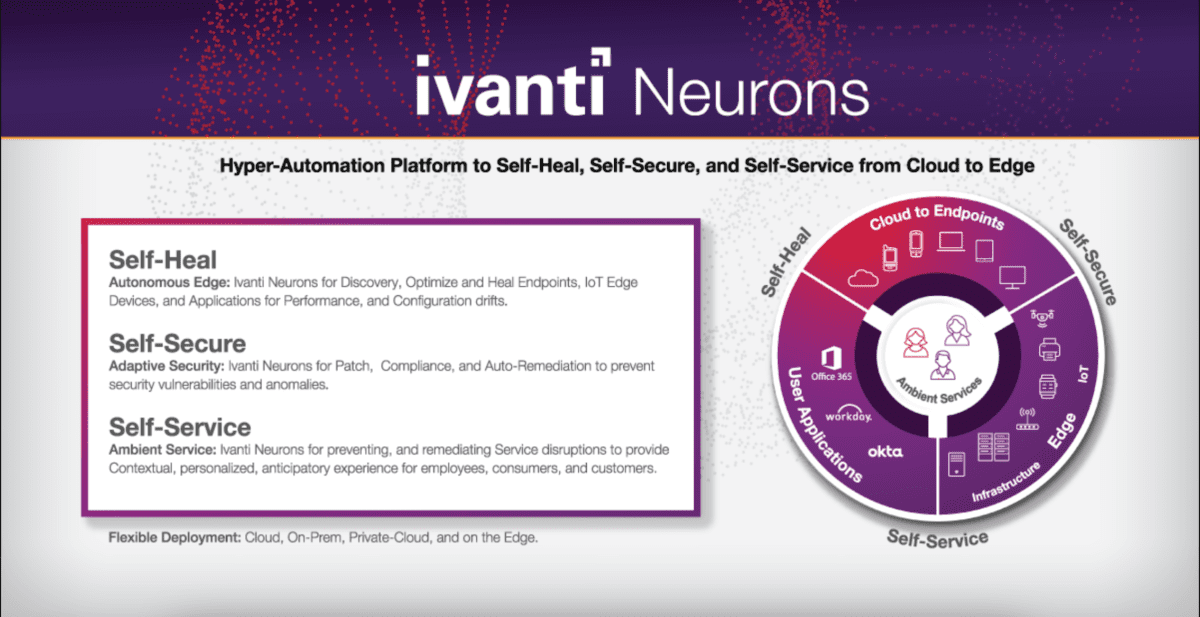

Ivanti Neurony

Ivanti Neurony propozycja składa się z platformy Hyper-Automation zaprojektowanej w celu zapewnienia samoobsługi użytkownikom końcowym w sposób ciągły, proaktywny i przewidywalny. Celem tej platformy jest zarządzanie wszystkimi rodzajami urządzeń, od chmury po brzeg, dając im możliwość samonaprawy i samoobrony.

Normalność po 2020 roku oznacza, że firmy mają pracowników pracujących w dowolnym czasie i z dowolnego miejsca oraz oczekujących szybkich, podobnych do konsumenckich doświadczeń. Taka sytuacja generuje gwałtowny wzrost usług brzegowych i punktów końcowych, mnożąc zagrożenia cyberbezpieczeństwa. Dzięki Ivanti Neurons for Edge Intelligence Twój zespół IT zyskuje możliwość szybkiego wykrywania tych zagrożeń, wysyłania zapytań do wszystkich urządzeń brzegowych za pomocą przetwarzania języka naturalnego (NLP) i uzyskiwania informacji w czasie rzeczywistym w całym przedsiębiorstwie.

Gdy Ivanti Neurons for Healing wkracza do akcji, w całej sieci zostaje wdrożona armia robotów automatyzujących, które diagnozują każdy zasób, eliminują problemy z wydajnością, bezpieczeństwem i konfiguracją oraz utrzymują zgodność punktów końcowych. Wszystkie rutynowe zadania są zautomatyzowane, tworząc samonaprawiające się środowisko, które zmniejsza koszty i poprawia wydajność.

Dzięki platformie Ivanti czas potrzebny na zebranie i normalizację informacji o zasobach może zostać skrócony z tygodni do minut. Twoja baza danych zarządzania zasobami zostanie wypełniona praktycznymi spostrzeżeniami z danych inwentaryzacji sprzętu i oprogramowania oraz informacji o użytkowaniu oprogramowania.

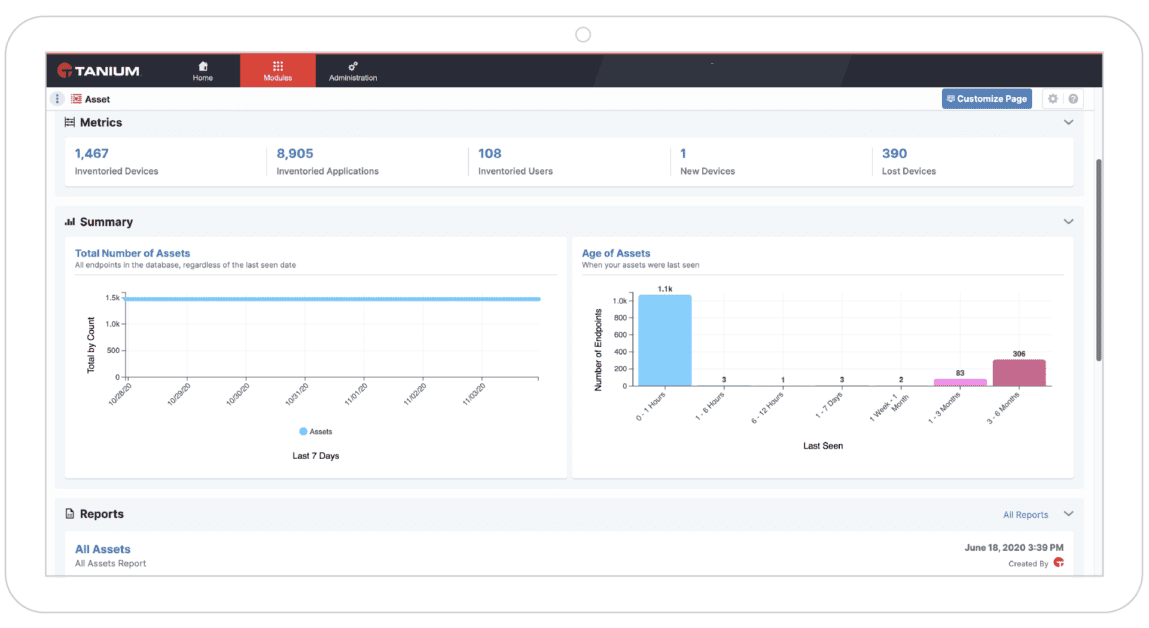

Zasób tytanu

Decyzje strategiczne wymagają aktualnych, realistycznych danych. Jeśli chodzi o operacje IT, pełne zrozumienie posiadanych zasobów i tego, co się z nimi dzieje, jest koniecznością, aby podejmować właściwe decyzje i przekształcić Twoją inwestycję w IT w siłę napędową Twojej firmy, a nie w obciążenie.

Zasób tytanu dostarcza w czasie rzeczywistym dane o Twoich zasobach, bez względu na to, gdzie się znajdują, czy są online czy offline.

Tanium Asset wykonuje swoją pracę bez konieczności dodatkowej infrastruktury i bez instalowania agentów na punktach końcowych. Podejście zunifikowanej platformy zapewnia kontrolę i widoczność punktów końcowych, dostarczając w czasie rzeczywistym informacje o stanie zasobów, uwalniając zespół IT od skomplikowanych lub ręcznych raportów. Za pomocą konfigurowalnych pulpitów nawigacyjnych możesz skoncentrować się na zasobach według działu, grupy użytkowników, lokalizacji i innych parametrów.

Dokładne informacje mogą pomóc w zwiększeniu przepustowości poprzez odzyskiwanie niewykorzystanych zasobów. Tanium Asset zasila bazę danych zarządzania konfiguracją (CMDB) danymi w czasie rzeczywistym, zapewniając, że zawsze masz najświeższe informacje, aby poznać stopień wykorzystania każdego zasobu i jego ostatni znany stan.

Pakiet rozwiązań Tanium zarządza Twoją chmurą, użytkownikami końcowymi i systemami centrów danych z ujednoliconej platformy na masową skalę. Ta platforma została stworzona, aby dostarczać wszystkie swoje usługi — poprawki, inwentaryzację, zgodność i reagowanie na incydenty — z jednego agenta. Jednocześnie klient Tanium daje pełną widoczność punktów końcowych wraz z możliwością podejmowania na nich działań.

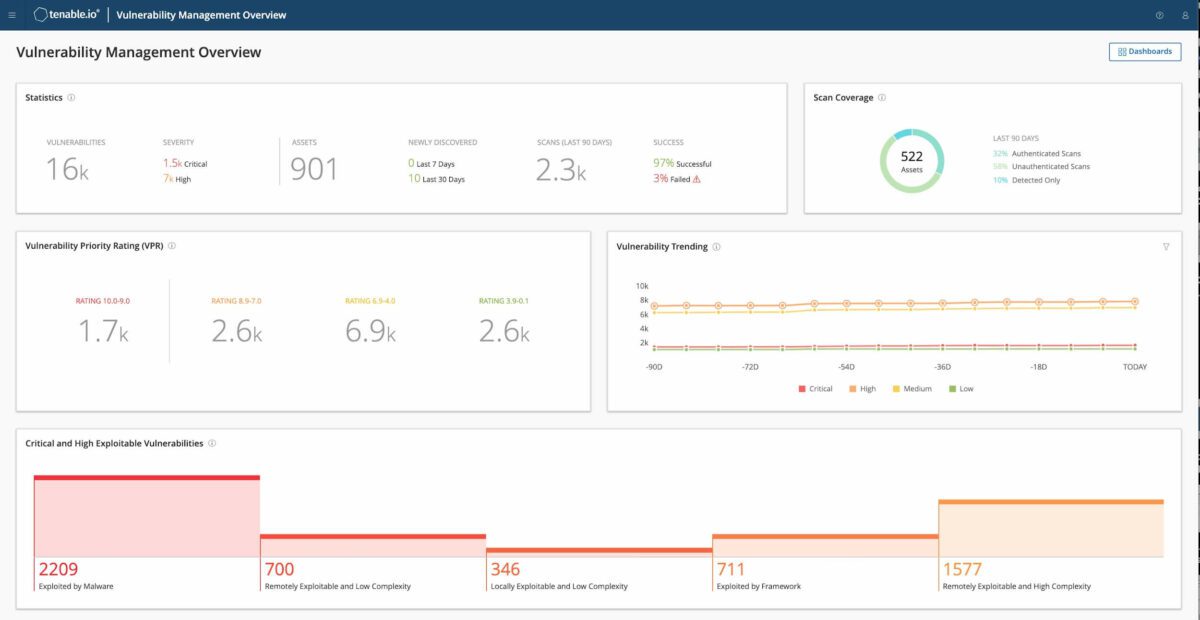

Możliwy do utrzymania

Gdy masz już pełny obraz całej powierzchni ataku, możesz zadać sobie pytanie: od czego mam zacząć? Tenable.io pomaga w tym obszarze, umożliwiając szybkie badanie, identyfikowanie i ustalanie priorytetów luk w zabezpieczeniach, dzięki czemu będziesz wiedział, gdzie należy podjąć wysiłki.

Tenable czerpie swoją moc z Nessus technologii, popularnego narzędzia do zdalnego skanowania zabezpieczeń. Zapewnia aktywne skanowanie, łączniki w chmurze, pasywne monitorowanie, agenty i integracje CMDB, aby zapewnić ciągłą widoczność znanych i wcześniej nieznanych zasobów.

Tenable łączy pokrycie ponad 60 000 luk w zabezpieczeniach z technikami analizy danych i analizą zagrożeń, tworząc zrozumiałe oceny ryzyka, które pozwalają zdecydować, które luki należy najpierw naprawić.

Nie będziesz już potrzebować skanerów sieciowych ani agentów do wykrywania zasobów w chmurze. Dzięki narzędziom natywnym dla chmury i technologii Frictionless Assessment, Tenable.io oferuje ciągłą i prawie w czasie rzeczywistym widoczność AWS lub innych infrastruktur chmurowych.

Ceny zależą od liczby zasobów, które musisz monitorować i chronić. Możesz zainstalować rozwiązanie w kilka sekund i zacząć uzyskiwać praktyczne wyniki w ciągu kilku minut.

Rozwiązanie na nieprzyjemne niespodzianki

Niespodzianki są dobre na przyjęcia urodzinowe i prezenty świąteczne. Ale jeśli chodzi o zarządzanie zasobami IT, lepiej unikać niespodzianek. Jeśli masz aplikacje i urządzenia podatne na zagrożenia w swojej chmurze, w centrum danych lub na swoim urządzeniu brzegowym, im szybciej się o tym dowiesz, tym większa szansa na naprawienie tego problemu i uniknięcie ataków cybernetycznych.