Rozproszony atak typu „odmowa usługi” (DDoS) to szczególny rodzaj ataku DoS, którego celem jest przeciążenie wybranej sieci, strony internetowej lub serwera ogromną ilością sfabrykowanego ruchu, co prowadzi do zakłócenia jego normalnego funkcjonowania. Często ataki te są inicjowane losowo, a cel wybierany jest automatycznie przez specjalistyczne narzędzia dostępne w sieci. Niemniej jednak, atak DDoS może być również precyzyjnie skierowany na konkretną infrastrukturę. Wszystkie informacje zawarte w tym artykule mają charakter wyłącznie edukacyjny. Zdecydowanie nie popieramy żadnych nielegalnych działań w cyberprzestrzeni związanych z wykorzystaniem złośliwego oprogramowania. Ataki DDoS są w większości krajów zabronione, a sprawcy mogą zostać pociągnięci do odpowiedzialności karnej, włącznie z karą pozbawienia wolności, która w USA może wynosić nawet do 10 lat.

Najlepsze bezpłatne narzędzia do przeprowadzania ataków DDoS online

Ataki DDoS, mimo swojej negatywnej konotacji, mogą być wykorzystywane zarówno w pozytywnych, jak i negatywnych celach. Zazwyczaj jednak są one wykorzystywane przez hakerów, którzy pragną zakłócić działanie serwerów lub usług, w celu zwrócenia na siebie uwagi. W internecie dostępnych jest wiele narzędzi, które umożliwiają przeprowadzenie takiego ataku.

Poniżej przedstawiamy zestawienie najpopularniejszych, bezpłatnych narzędzi DDoS, wraz z opisem ich najważniejszych funkcji.

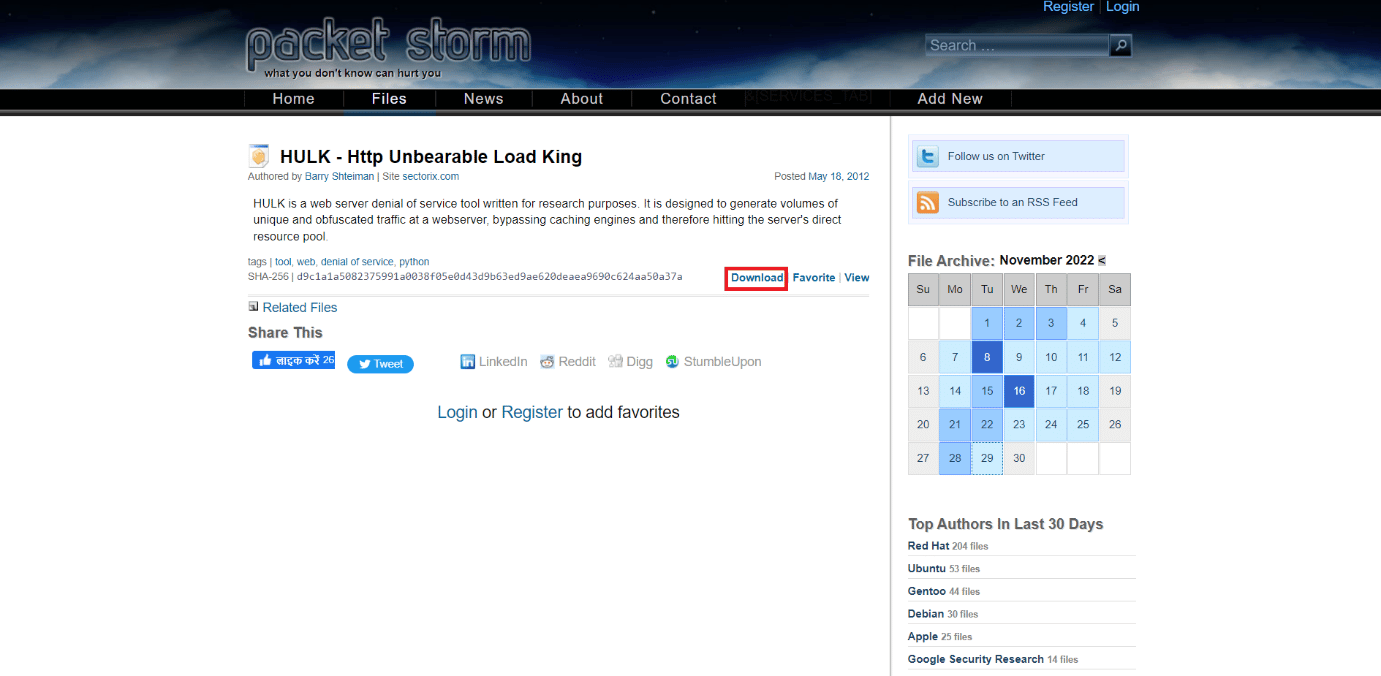

1. HULK (HTTP Unbearable Load King)

HULK generuje unikalny, trudny do zinterpretowania ruch w kierunku atakowanego serwera. Chociaż jest to narzędzie typu „odmowa usługi”, generowany przez niego ruch jest możliwy do zablokowania, a osoba inicjująca atak może nie zachować pełnej anonimowości. Twórcy HULK-a podkreślają, że został on stworzony wyłącznie do celów badawczych, jednak jego możliwości wykraczają poza te ramy.

Charakterystyka:

- Generuje ogromne ilości unikatowego ruchu w kierunku serwera docelowego.

- Trudniejszy do wykrycia niż standardowe ataki, lecz nie niemożliwy.

- Atakuje bezpośrednio zasoby serwera, pomijając warstwę pamięci podręcznej.

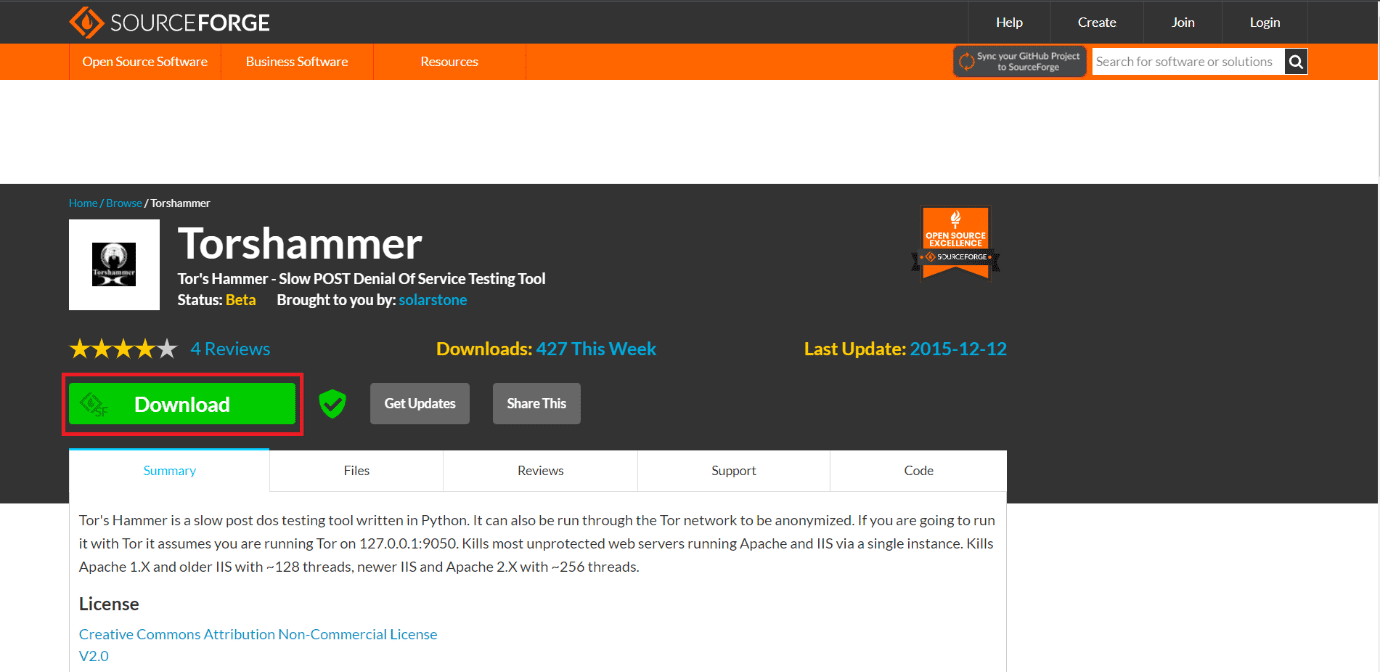

2. Młot Tora

Młot Tora jest najbardziej efektywny, gdy jest wykorzystywany w połączeniu z siecią Tor, co zapewnia anonimowość podczas przeprowadzania ataków DDoS. Aby skonfigurować go z siecią Tor, należy użyć adresu 127.0.0.1:9050. Młot Tora został stworzony z myślą o testach, jednak może być również używany do spowalniania działania atakowanych serwerów. Narzędzie jest kompatybilne z serwerami IIS oraz Apache.

Charakterystyka:

- Specjalizuje się w anonimowych atakach.

- Wykorzystywany również przez specjalistów ds. bezpieczeństwa do testowania struktur bezpieczeństwa.

- Działa na poziomie 7 modelu OSI.

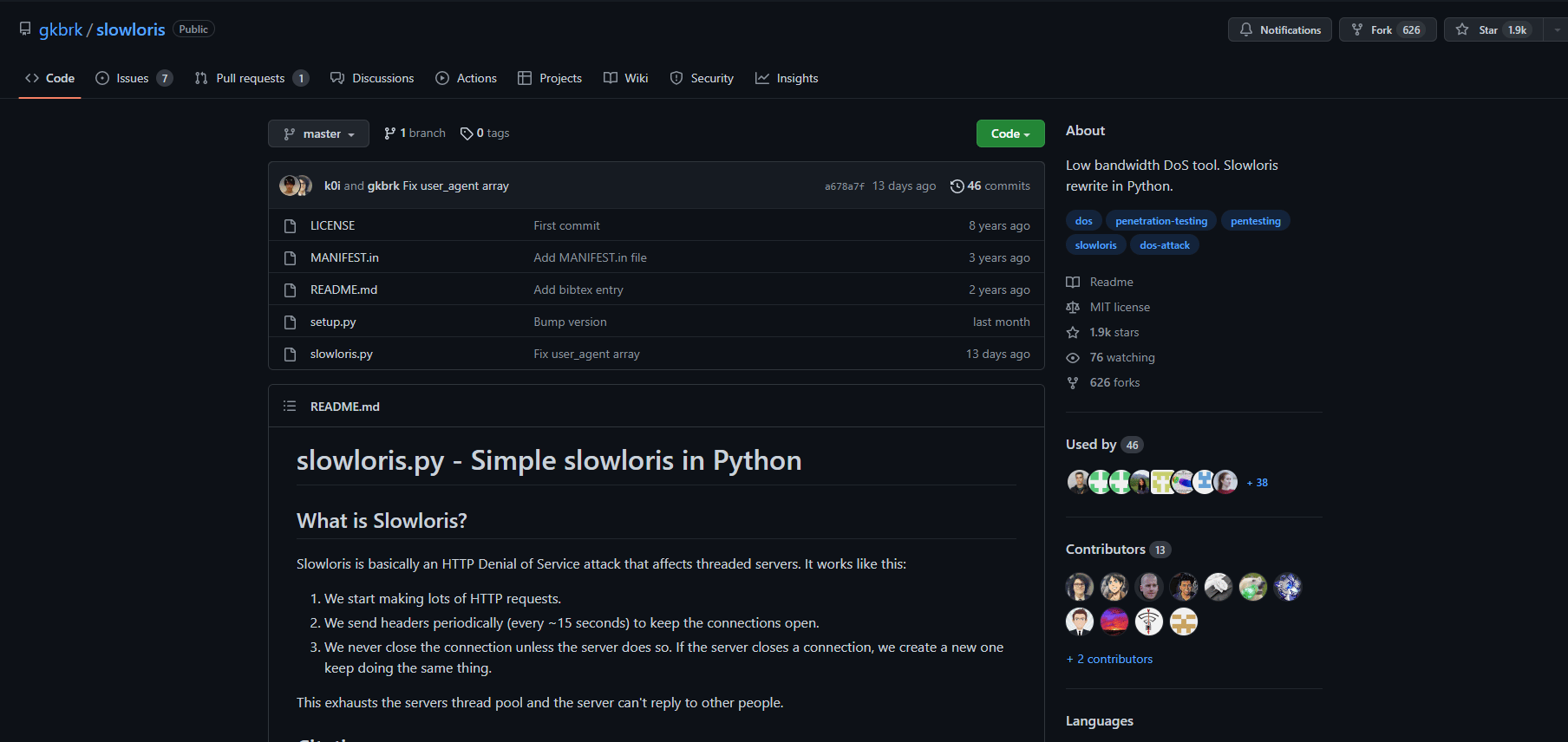

3. Slowloris

Slowloris to aplikacja, która atakuje serwery wielowątkowe, wysyłając częściowe żądania HTTP w celu utworzenia połączeń między atakowanym serwerem a pojedynczym komputerem. Następnie te połączenia są utrzymywane przez dłuższy czas, aby przeciążyć i spowolnić działanie serwera.

Charakterystyka:

- Przeprowadza ataki poprzez wysyłanie poprawnych żądań HTTP.

- Umożliwia utrzymanie połączenia z serwerem ofiary przez dowolny okres czasu.

- Wymaga minimalnej przepustowości na atakowanym serwerze.

4. LOIC (Low Orbit Ion Cannon)

LOIC, czyli Działo Jonowe o Niskiej Orbicie, jest popularnym i skutecznym narzędziem do przeprowadzania ataków DDoS online. Jego interfejs jest prosty w obsłudze, a LOIC generuje żądania HTTP, UDP oraz TCP w kierunku serwerów. Jest w stanie bardzo szybko wyłączyć atakowaną stronę, jednak nie ukrywa adresu IP użytkownika, nawet przy wykorzystaniu serwera proxy.

Charakterystyka:

- Najczęściej wykorzystywany do atakowania mniejszych serwerów.

- Dostępny na platformy Linux, Windows i Android.

- Prosty w obsłudze, umożliwia szybkie zainicjowanie ataku.

5. RUDY (R U Dead Yet?)

RUDY automatycznie przeszukuje docelową stronę w poszukiwaniu formularzy internetowych. Następnie przeprowadza krótkie, powolne ataki DDoS warstwy 7, wykorzystując do tego celu długie formularze, które generują niewielki, ale ciągły ruch.

Charakterystyka:

- Trudny do wykrycia.

- Interaktywne menu konsoli.

- Działa w stosunkowo wolnym tempie.

6. PyLoris

PyLoris to narzędzie do testowania odporności serwerów na wyczerpywanie połączeń poprzez wykorzystywanie ograniczeń w liczbie jednoczesnych połączeń TCP. Usługi, które alokują dużo pamięci na połączenie lub obsługują połączenia w oddzielnych wątkach, są szczególnie podatne na ten rodzaj ataku.

Charakterystyka:

- Umożliwia przeprowadzanie ataków na serwery SMTP, HTTP, FTP, Telnet i IMAP.

- Po instalacji oferuje prosty i interaktywny interfejs.

- Korzysta z serwerów proxy SOCKS oraz połączeń SSL.

7. DDOSIM (Distributed Denial of Service Simulator)

DDOSIM służy do symulowania ataku DDoS na stronę internetową lub sieć. Atak przeprowadza poprzez replikację różnych hostów zombie, które następnie nawiązują połączenia TCP z atakowanym serwerem.

Charakterystyka:

- Umożliwia przeprowadzanie ataków HTTP DDoS przy użyciu prawidłowych żądań.

- Może przeprowadzać ataki DDoS z wykorzystaniem nieprawidłowych żądań.

- Działa na systemach Linux oraz Windows.

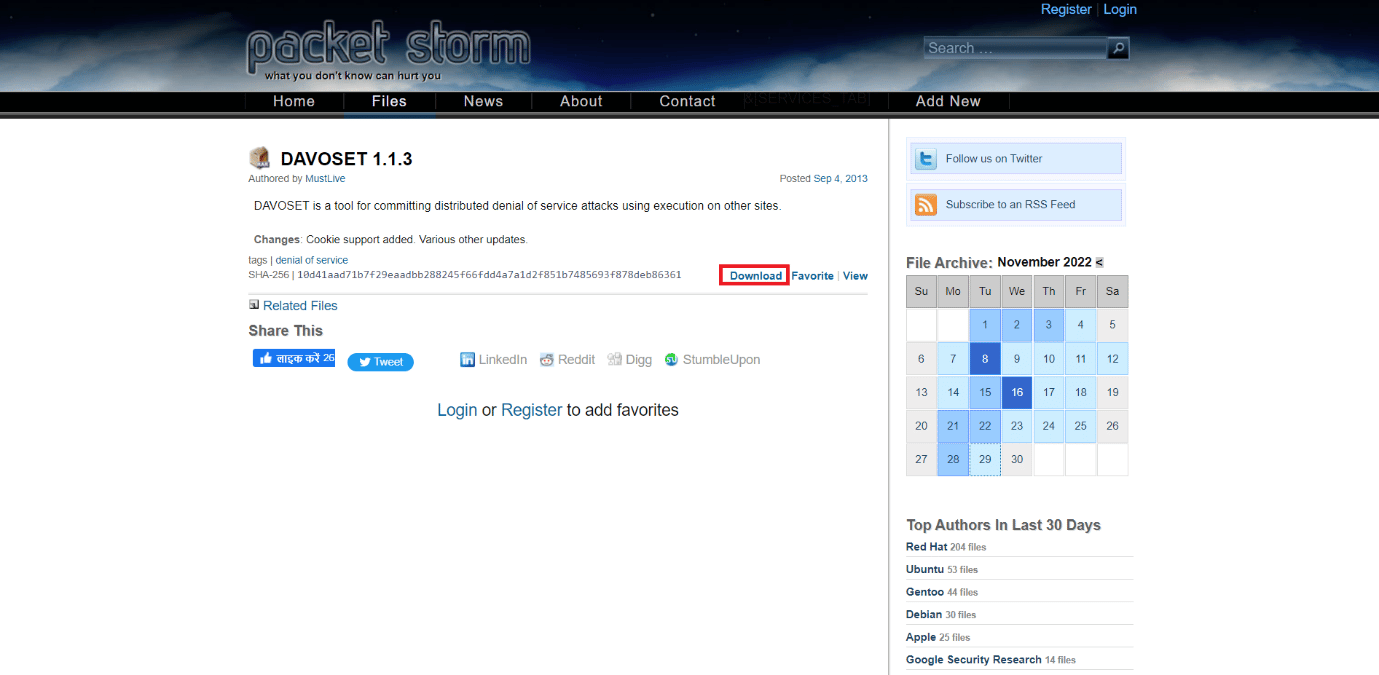

8. Davoset

Davoset jest narzędziem umożliwiającym atakowanie stron internetowych poprzez uzyskiwanie do nich dostępu za pośrednictwem innych witryn. Ta metoda jest coraz częściej stosowana przez hakerów do złośliwych celów. Davoset ułatwia przeprowadzanie ataków DDoS.

Charakterystyka:

- Zapewnia obsługę plików cookie.

- Darmowe oprogramowanie z interfejsem wiersza poleceń.

- Atakuje z wykorzystaniem zewnętrznych encji XML.

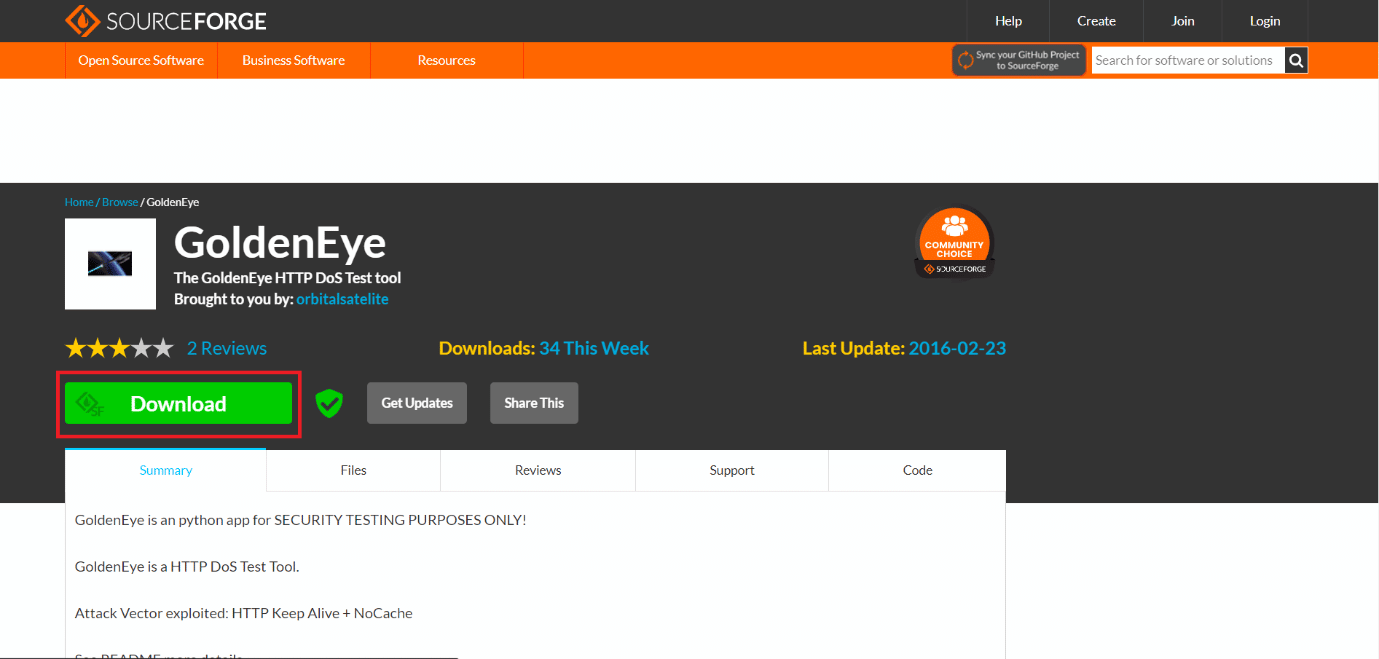

9. Złote Oko

Złote Oko przeprowadza atak poprzez wysyłanie dużej liczby żądań HTTP do atakowanego serwera. Wykorzystuje wszystkie dostępne gniazda HTTP/S w celu przeprowadzenia ataku DDoS.

Charakterystyka:

- Losowo generuje zapytania GET oraz POST.

- Napisane w języku Python.

- Proste w obsłudze.

10. OWASP HTTP POST

Open Web Application Security Project (OWASP) HTTP Post to narzędzie pomocne w testowaniu wydajności aplikacji internetowych. Umożliwia symulowanie ataku typu „odmowa usługi” z pojedynczego komputera.

Charakterystyka:

- Pozwala użytkownikom na wybór obciążenia serwera.

- Darmowe, także do użytku komercyjnego.

- Umożliwia testowanie ataków na poziomie aplikacji.

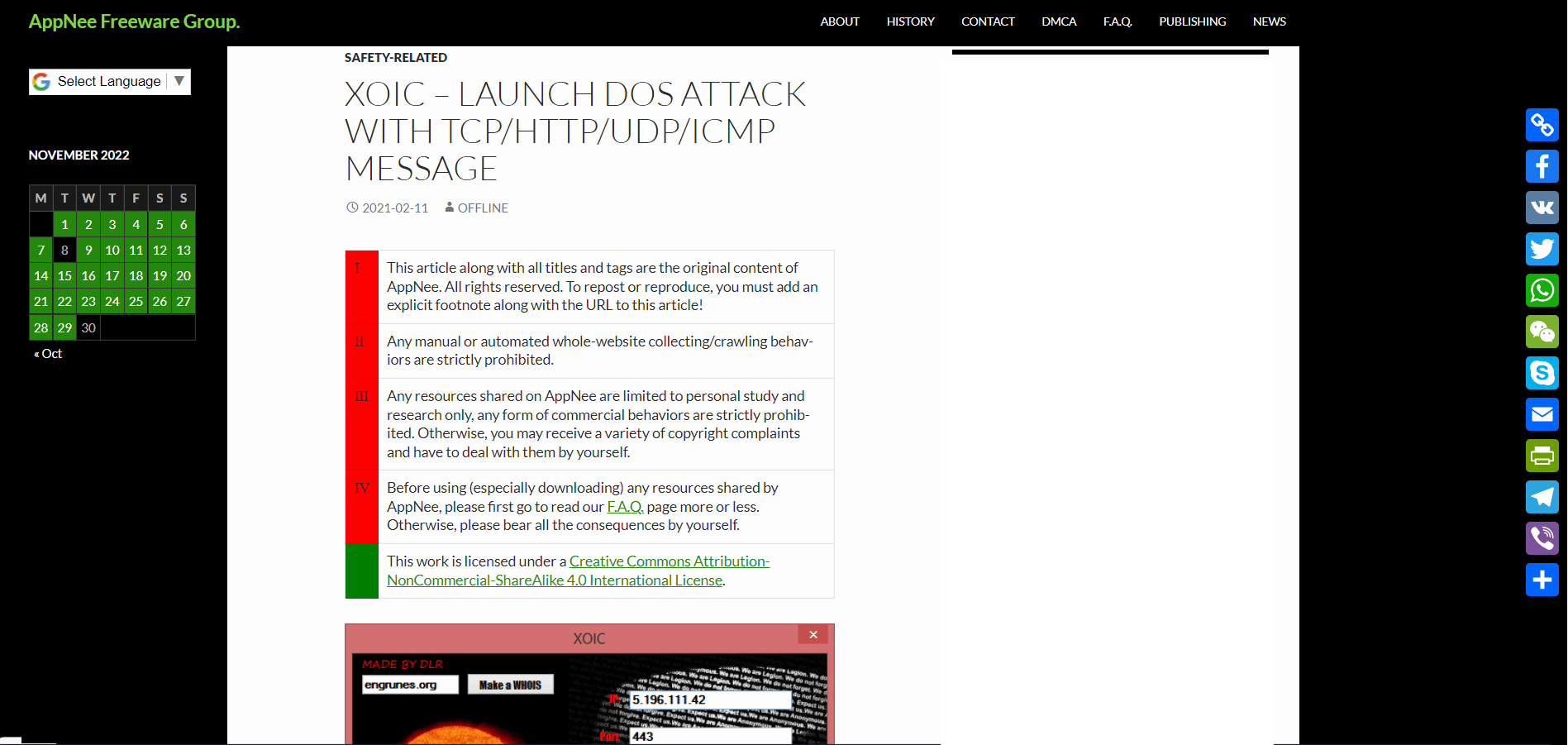

11. XOIC

Xoic to narzędzie do atakowania mniejszych stron internetowych za pomocą komunikatów TCP i UDP. Ataki przeprowadzane przez Xoic są łatwe do wykrycia i zablokowania.

Charakterystyka:

- Oferuje trzy tryby ataku.

- Bardzo proste w obsłudze.

- Przeprowadza ataki DoS z użyciem komunikatów ICMP, UDP, HTTP lub TCP.

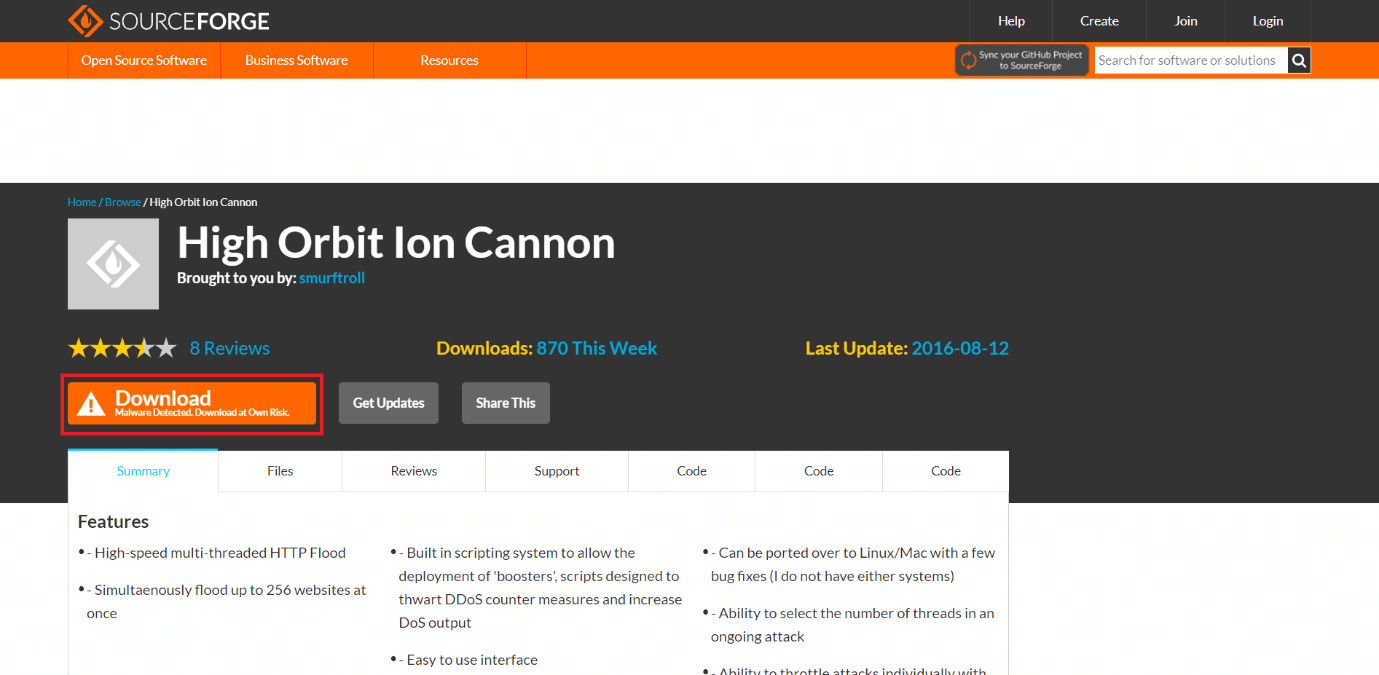

12. HOIC (High Orbit Ion Cannon)

Działo Jonowe o Wysokiej Orbicie (HOIC) zostało stworzone jako następca LOIC. Umożliwia prowadzenie 256 równoczesnych sesji ataków, przeciążając system ofiary niepotrzebnymi żądaniami, uniemożliwiając tym samym przetwarzanie prawidłowych zapytań.

Charakterystyka:

- Całkowicie darmowe w użytkowaniu.

- Dostępne na systemy Windows, Mac i Linux.

- Umożliwia użytkownikom kontrolę intensywności ataku (niska, średnia, wysoka).

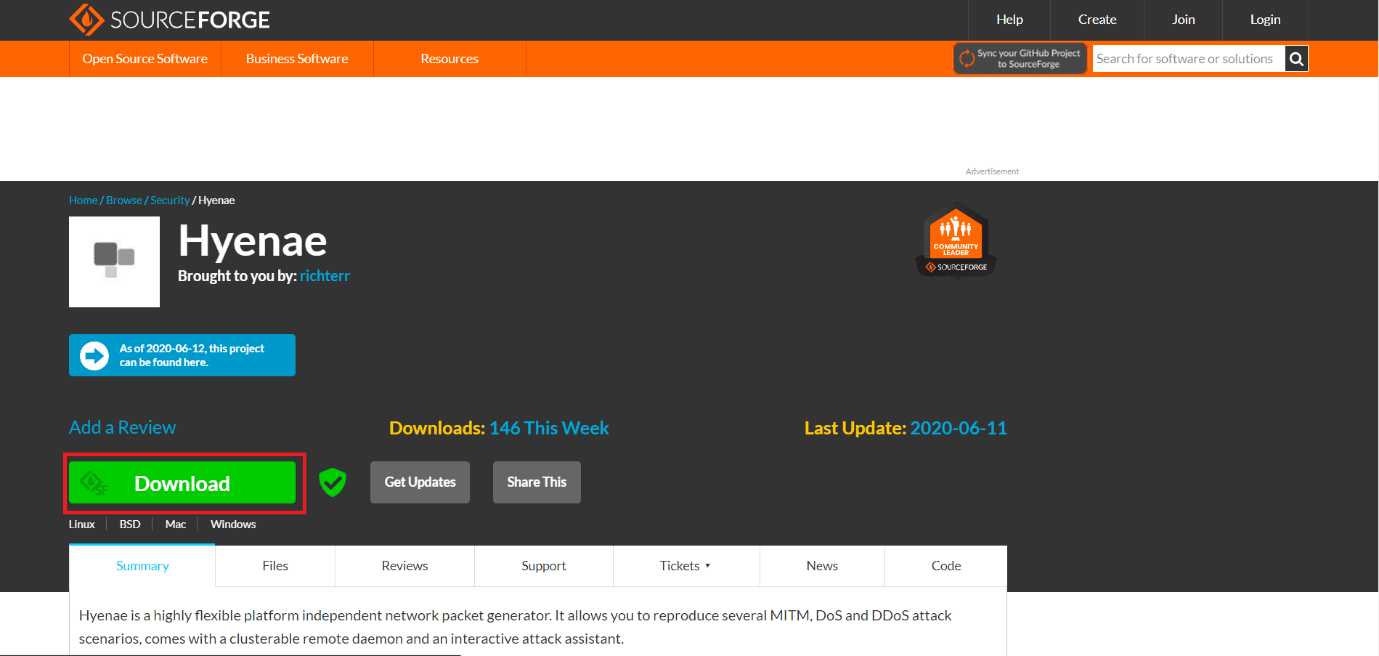

13. Hieny

Hieny umożliwia generowanie różnorodnych ataków typu MITM, DoS i DDoS, wykorzystując klastry zdalnych demonów i interaktywnego asystenta ataku.

Charakterystyka:

- Oferuje wiele funkcji, takich jak ARP-Request flooding, ARP-Cache poisoning, ICMP-Echo flooding itp.

- Inteligentne wykrywanie adresu oraz protokołu.

- Inteligentne losowanie na podstawie symboli wieloznacznych.

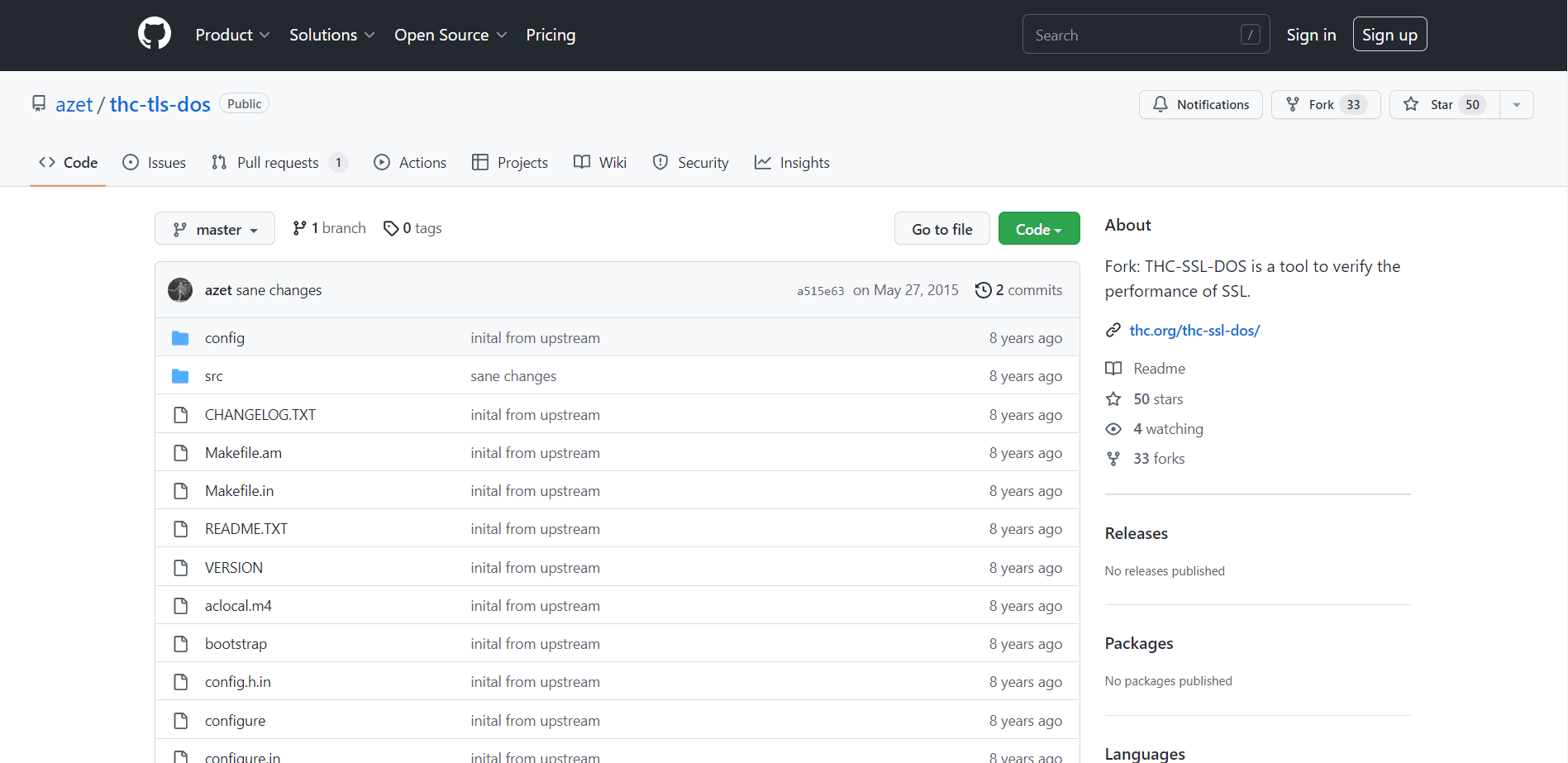

14. THC-SSL-DOS

THC-SSL-DOS to narzędzie, które umożliwia przeprowadzenie ataku poprzez wyczerpanie wszystkich połączeń SSL na serwerze, co prowadzi do jego wyłączenia.

Charakterystyka:

- Umożliwia weryfikację działania protokołu SSL.

- Wykorzystuje funkcję bezpiecznej renegocjacji SSL.

- Obsługuje systemy Linux, Windows i macOS.

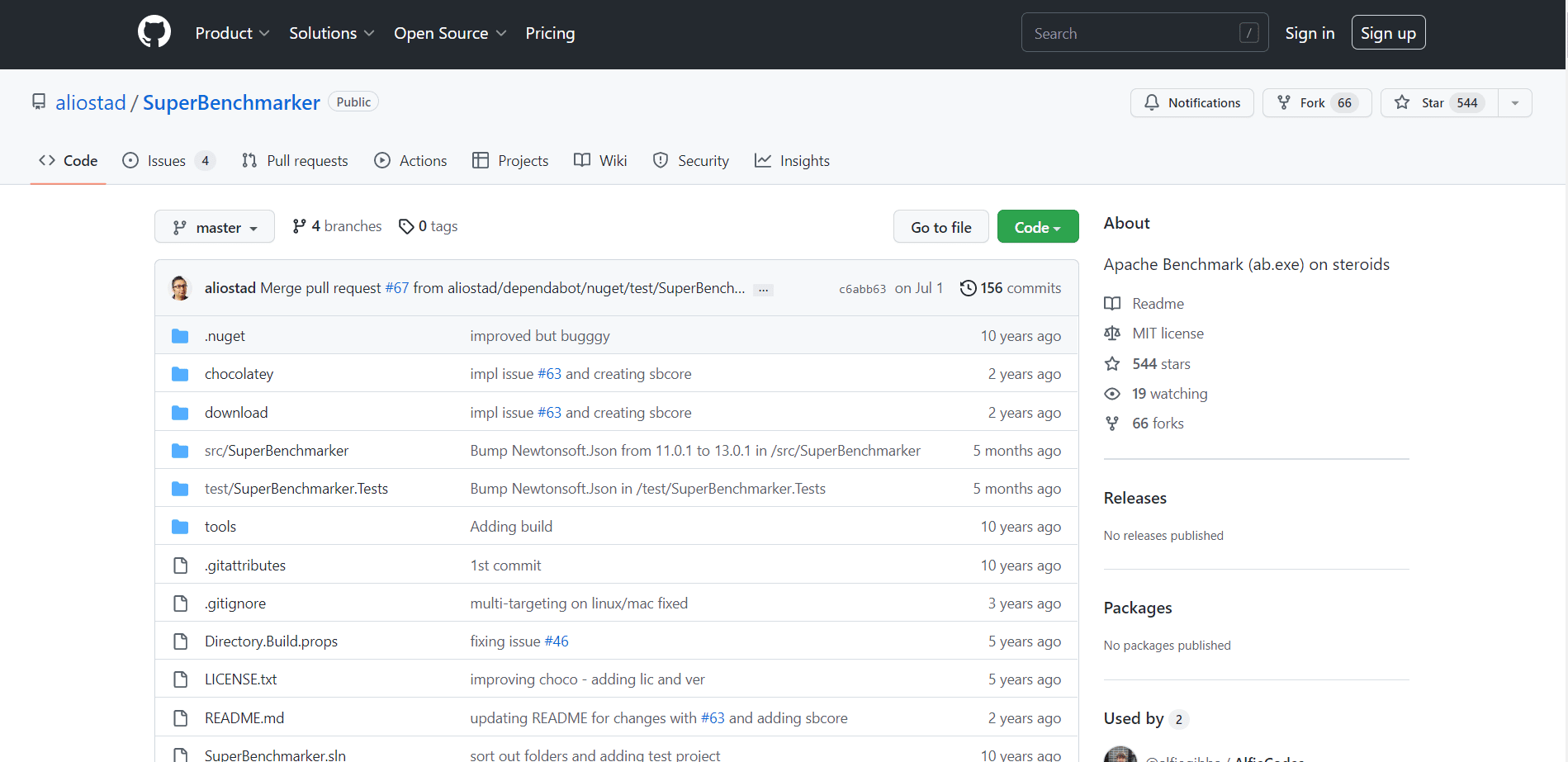

15. Apache Benchmark

Apache Benchmark służy przede wszystkim do testowania obciążenia serwerów poprzez wysyłanie dużej ilości jednoczesnych żądań. Może być również wykorzystane do przeprowadzenia ataku DDoS.

Charakterystyka:

- Może testować dowolny serwer HTTP.

- Wyświetla wyniki testów.

- Obsługuje systemy Windows i macOS.

Najlepsze narzędzia DDoS dla systemu Windows

Wszystkie wymienione powyżej narzędzia mogą być używane do przeprowadzania ataków DDoS w systemie Windows. Niektóre z nich są dostępne również dla innych systemów operacyjnych, takich jak Linux i macOS.

***

Ataki DDoS są nielegalne, jednak istnieją sposoby wykorzystania tych narzędzi w sposób zgodny z prawem, na przykład do testowania własnej infrastruktury w celu wzmocnienia jej bezpieczeństwa. Mamy nadzieję, że dostarczone informacje są pomocne i zostaną wykorzystane w sposób etyczny. Zachęcamy do dzielenia się opiniami w sekcji komentarzy poniżej.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.