Oprogramowanie NAC analizuje poziom zabezpieczeń urządzeń, które usiłują połączyć się z siecią.

Wyobraź sobie, że stoisz na straży wejścia na ekskluzywne przyjęcie. Dysponujesz spisem VIP-ów i Twoim zadaniem jest pilnowanie, aby dostęp mieli wyłącznie uprawnieni goście.

Możesz oczywiście robić to manualnie, niczym dawny bramkarz z notesem i długopisem.

Jednak w dzisiejszych czasach, bardziej efektywne jest wykorzystanie zautomatyzowanego oprogramowania, które znacząco ułatwi to zadanie.

Oprogramowanie NAC działa jak super szybki asystent.

Błyskawicznie weryfikuje urządzenia, dopuszczając do sieci wyłącznie te, które spełniają określone wymogi. To koniec z mozolnymi, ręcznymi kontrolami, które są po prostu nieefektywne.

Poniżej przedstawiam krótkie zestawienie najlepszych programów do kontroli dostępu do sieci (NAC), które omówię w dalszej części artykułu.

Oprogramowanie

Kluczowe funkcje

Link

Ivanti NAC

Zaawansowana widoczność, monitoring w czasie rzeczywistym

PacketFence

Obsługa BYOD, wykrywanie nieprawidłowości sieciowych.

FortiNAC

Dostęp bez zaufania, automatyczna reakcja na zagrożenia

Macmon NAC

Widoczność w czasie rzeczywistym, zaawansowane mechanizmy uwierzytelniania

Forescout

Dostęp do sieci Zero Trust, segmentacja sieci

HPE Aruba Networking

Polityki oparte na rolach, spostrzeżenia z wykorzystaniem sztucznej inteligencji

Portnox

Widoczność w czasie rzeczywistym, architektura chmurowa.

OPSWAT

Analiza stanu bezpieczeństwa urządzenia, kompleksowa zgodność

Czym jest oprogramowanie NAC?

NAC to skrót od Network Access Control, czyli kontrola dostępu do sieci.

Oprogramowanie NAC to narzędzie cyberbezpieczeństwa, którego zadaniem jest zarządzanie i zabezpieczanie dostępu do sieci komputerowej.

Jego głównym celem jest zagwarantowanie, że tylko uprawnieni użytkownicy i urządzenia mogą łączyć się z siecią, eliminując dostęp potencjalnie niebezpiecznych elementów.

Oprogramowanie NAC automatyzuje wdrażanie zasad dostępu do sieci, minimalizując potrzebę ręcznej interwencji.

Jest to niezwykle istotne w przypadku dużych i skomplikowanych sieci z licznymi podłączonymi urządzeniami.

Jak działa oprogramowanie NAC?

Oprogramowanie NAC funkcjonuje poprzez egzekwowanie zasad bezpieczeństwa na poziomie sieci. Oto uproszczony schemat jego działania.

Uwierzytelnianie

Użytkownicy oraz urządzenia, które chcą dołączyć do sieci, muszą dostarczyć odpowiednie dane weryfikacyjne.

Ocena stanu punktu końcowego

Urządzenia są skanowane w celu zweryfikowania ich bezpieczeństwa, potwierdzając tym samym, że spełniają standardy organizacji i są wolne od złośliwego oprogramowania.

Egzekwowanie polityki bezpieczeństwa

Oprogramowanie NAC stosuje zdefiniowane reguły dostępu, oparte na czynnikach takich jak typ urządzenia, rola użytkownika, status zabezpieczeń oraz lokalizacja.

Monitorowanie i kontrola

Stały nadzór nad urządzeniami i aktywnością w sieci umożliwia detekcję i reakcję na wszelkie odchylenia od ustalonych norm bezpieczeństwa.

Kluczowe funkcje oprogramowania NAC

Poniżej przedstawiam kilka istotnych cech, które warto wziąć pod uwagę podczas wyboru oprogramowania NAC dla Twojej organizacji.

Uwierzytelnianie urządzeń

Solidne metody uwierzytelniania, które pozwalają na weryfikację tożsamości urządzeń i użytkowników.

Egzekwowanie polityk

Możliwość wymuszania zasad bezpieczeństwa w zależności od stanu urządzenia i poświadczeń użytkownika.

Monitorowanie i raportowanie

Bieżące monitorowanie aktywności sieciowej oraz szczegółowe raportowanie, które jest niezbędne do analizy bezpieczeństwa.

Integracja

Kompatybilność z innymi narzędziami zabezpieczającymi, takimi jak zapory sieciowe i systemy wykrywania intruzów (IDS).

Sieć dla gości

Obsługa dostępu dla gości, z jednoczesnym zachowaniem wysokich standardów bezpieczeństwa.

Skalowalność

Elastyczność pozwalająca na dopasowanie do zmieniających się potrzeb organizacji – niezależnie od jej wielkości.

Dlaczego warto korzystać z oprogramowania NAC?

Ponieważ jest to niezawodny „superbohater”, który nieustannie, 24 godziny na dobę, 7 dni w tygodniu, dba o bezpieczeństwo sieci. Dodatkowo nie będzie domagał się podwyżki ani narzekał na brak kawy. To bezpieczeństwo bez problemów – i nawet nie musisz dawać napiwku! 😂

Przejdźmy teraz do omówienia najlepszych narzędzi programowych NAC.

Ivanti NAC

Ivanti NAC to innowacyjne rozwiązanie, które ma na celu zrewolucjonizowanie bezpieczeństwa sieci, zapewniając zaawansowaną widoczność i ochronę zarówno lokalnych, jak i zdalnych punktów końcowych.

Automatycznie wykrywa, profiluje i stale monitoruje wszystkie urządzenia sieciowe, w tym również te nieautoryzowane, oceniając ich stan bezpieczeństwa. Monitorowanie w czasie rzeczywistym jest niezwykle ważne dla zachowania integralności sieci.

Przeprowadza szczegółową ocenę stanu zabezpieczeń urządzeń, zarówno przed, jak i po ich połączeniu, uwzględniając scenariusze 802.1x oraz inne.

Precyzyjna kontrola dostępu i segmentacja sieci minimalizują ryzyko rozprzestrzeniania się zagrożeń w obrębie sieci.

Cechy

- Umożliwia centralne i szczegółowe zarządzanie polityką dostępu.

- Uwierzytelnianie adaptacyjne (AUTH) i kontrola dostępu oparta na rolach (RBAC) pozwalają na dostosowanie dostępu do sieci w zależności od konkretnych potrzeb.

- Dynamiczna segmentacja sieci i ocena stanu zabezpieczeń punktów końcowych.

- Współpraca z rozwiązaniami do zarządzania mobilnością przedsiębiorstwa (EMM) innych firm oraz zarządzaniem urządzeniami mobilnymi Pulse.

- Użytkownicy mają możliwość płynnego przełączania się między sieciami zdalnymi i lokalnymi dzięki integracji z Connect Secure.

- Integracja z Ivanti Neurons for Workspace i rozwiązaniami EMM innych firm usprawnia wdrażanie BYOD (Bring Your Own Device).

Dodatkowo, Ivanti NAC analizuje zachowania użytkowników i urządzeń (UEBA), co pozwala wykrywać nietypowe aktywności, takie jak ataki oparte na algorytmie generowania domen (DGA) i fałszowanie adresów MAC.

PacketFence

PacketFence to rozwiązanie NAC o otwartym kodzie źródłowym, które służy do zabezpieczania sieci przewodowych i bezprzewodowych. Ułatwia firmom egzekwowanie zasad bezpieczeństwa i kontrolowanie dostępu do zasobów sieciowych.

Wykorzystuje portal przechwytujący do uwierzytelniania użytkowników i urządzeń przed przyznaniem im dostępu do sieci.

PacketFence jest znany ze swoich funkcji obsługi BYOD (Bring Your Own Device). Pozwala na bezpieczną integrację prywatnych urządzeń z infrastrukturą sieciową, jednocześnie zapewniając zgodność z politykami bezpieczeństwa.

Cechy:

- Zintegrowana funkcja wykrywania anomalii sieci, która umożliwia identyfikację i izolowanie problematycznych urządzeń w sieci. Wspomaga to aktywne reagowanie na potencjalne zagrożenia bezpieczeństwa.

- Funkcja profili portalu pozwala administratorom na dostosowywanie wyglądu portalu przechwytującego w celu dopasowania go do identyfikacji wizualnej organizacji i jej specyficznych wymagań.

- Automatyczna rejestracja upraszcza proces wdrażania użytkowników i urządzeń, poprzez automatyczne rejestrowanie zgodnych urządzeń w sieci, co zmniejsza obciążenie administracyjne.

- Integracja z zaporami sieciowymi umożliwia kontrolowanie przepływu ruchu i egzekwowanie polityk dostępu na obwodzie sieci.

Zaawansowane metody uwierzytelniania, takie jak infrastruktura klucza publicznego (PKI) i EAP-TLS (rozszerzalny protokół uwierzytelniania z zabezpieczeniem warstwy transportu), są również wspierane przez PacketFence, w celu zwiększenia poziomu bezpieczeństwa sieci.

FortiNAC

FortiNAC to zaawansowane rozwiązanie NAC stworzone przez firmę Fortinet. Aktywnie skanuje wszystkie urządzenia podłączone do sieci, w tym urządzenia IT/IoT, technologie operacyjne i przemysłowe systemy sterowania (ICS).

FortiNAC działa na zasadzie zerowego zaufania – co oznacza, że nie ufa żadnemu urządzeniu ani użytkownikowi w sieci. Ciągle weryfikuje tożsamość urządzeń, zanim przyzna lub utrzyma dostęp do zasobów sieciowych.

Automatycznie reaguje na luki w zabezpieczeniach. Może podejmować działania w przypadku wykrycia zainfekowanych urządzeń lub nietypowych aktywności, co pomaga firmom skutecznie redukować zagrożenia.

Cechy:

- Może identyfikować urządzenia bez konieczności instalowania agentów na tych urządzeniach.

- Wykorzystuje 21 różnych metod w celu ustalenia tożsamości urządzenia. Tak obszerne profilowanie pomaga w precyzyjnej klasyfikacji urządzeń w sieci.

- Możliwość wdrożenia mikrosegmentacji w celu ograniczenia ruchu bocznego i dostępu.

- Wspiera konfigurację z urządzeniami sieciowymi od ponad 150 różnych dostawców.

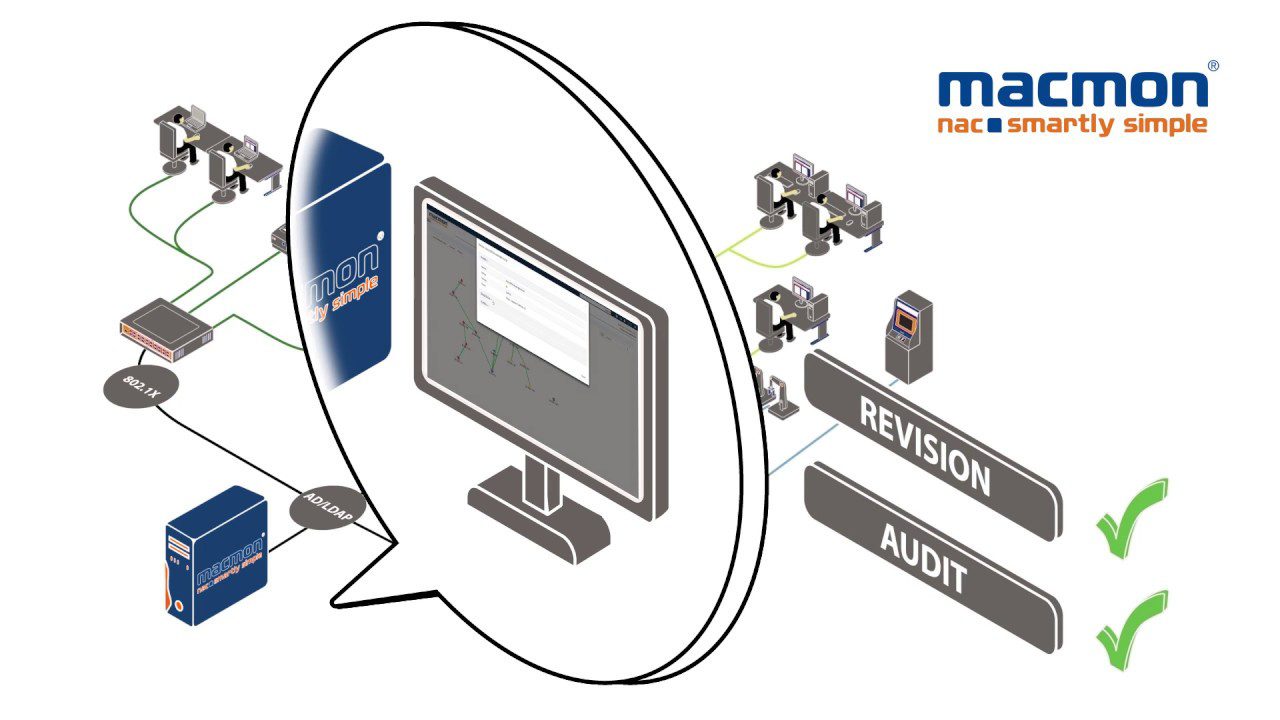

Macmon NAC

Macmon NAC to kolejne wyśmienite rozwiązanie NAC, które łączy w sobie zaawansowane funkcje bezpieczeństwa i łatwość obsługi.

Jego zdolność do zapewniania widoczności w czasie rzeczywistym, kontroli nad punktami końcowymi i integracji z różnymi narzędziami bezpieczeństwa czyni go cennym atutem dla organizacji pragnących podnieść poziom bezpieczeństwa swojej sieci.

Macmon NAC specjalizuje się w bezpieczeństwie sieci, wykorzystując najnowocześniejsze metody uwierzytelniania. Umożliwia łatwą segmentację sieci oraz szybką izolację zagrożeń.

W przypadku wystąpienia incydentów bezpieczeństwa, system może automatycznie zareagować, co odciąża personel operacyjny.

Cechy:

- Zapewnia użytkownikom natychmiastowy wgląd w sieć poprzez graficzne raporty i mapy topologii.

- Daje wgląd w urządzenia OT i ich relacje komunikacyjne, co pomaga w wykrywaniu odchyleń od oczekiwanego stanu.

- Adaptacyjność i integracja z sieciami heterogenicznymi – niezależnie od producenta infrastruktury.

- Współpraca z różnymi rozwiązaniami w zakresie bezpieczeństwa IT/OT.

- Regulacja dostępu do punktów końcowych i zapewnienie, że tylko uprawnione urządzenia mogą łączyć się z siecią.

Macmon NAC to więcej niż tylko narzędzie – to swego rodzaju scentralizowany organ bezpieczeństwa Twojej sieci.

Ciągle monitoruje podłączone urządzenia i chroni sieć firmową, zapobiegając nieautoryzowanemu dostępowi i intruzom pochodzącym z niezweryfikowanych urządzeń.

Forescout

Forescout to kolejne wyśmienite rozwiązanie, które zostało zaprojektowane tak, aby sprostać zmieniającym się wyzwaniom związanym z bezpieczeństwem sieci i kontrolą dostępu w dzisiejszych złożonych środowiskach IT.

Wykracza poza tradycyjne metody uwierzytelniania, oferując funkcje, które zwiększają bezpieczeństwo w sieciach każdej wielkości.

Firma Forescout wyróżnia się innowacyjnością, rozwiązując najważniejsze problemy związane z bezpieczeństwem, z jakimi borykają się organizacje. Obejmuje to dostarczanie zróżnicowanych rozwiązań NAC, które są zgodne z ewoluującym paradygmatem bezpieczeństwa dostępu do sieci opartym na zasadzie zerowego zaufania (ZTNA).

Pomaga również w wykrywaniu i naprawianiu nieaktualnych agentów bezpieczeństwa w istniejącym ekosystemie narzędzi zabezpieczających.

Cechy:

- Zgodność z zasadami możliwości dostępu do sieci opartymi na zerowym zaufaniu.

- Wsparcie dla segmentacji sieci poprzez wdrożenie kontroli dostępu w oparciu o atrybuty urządzenia. Zmniejsza to potencjalną powierzchnię ataku w sieci.

- Scentralizowana konsola zarządzania do konfigurowania polityk, monitorowania urządzeń i tworzenia raportów.

- Integracja z istniejącymi ekosystemami bezpieczeństwa, takimi jak systemy SIEM (zarządzanie informacjami o bezpieczeństwie i zdarzeniami) oraz rozwiązania do ochrony punktów końcowych.

- Automatyczna reakcja na zagrożenia bezpieczeństwa i naruszenia zasad.

Organizacje mają możliwość zdefiniowania precyzyjnych reguł dostępu w zależności od typu urządzenia i jego statusu zabezpieczeń. Obsługuje również różnorodne konfigurowalne metody uwierzytelniania, w tym 802.1X dla urządzeń zarządzanych i ocenę po połączeniu dla urządzeń niezarządzanych.

HPE Aruba Networking

HPE Aruba Networking to rozwiązanie, które oferuje zaawansowany system NAC, stworzony w celu zwiększenia bezpieczeństwa i usprawnienia zarządzania siecią. To narzędzie jest szczególnie istotne przy wdrażaniu zasad bezpieczeństwa zerowego zaufania, inicjatywach hybrydowego miejsca pracy i zarządzaniu urządzeniami IoT.

Aruba ClearPass Policy Manager to kluczowy element rozwiązania, który pomaga we wdrażaniu polityk opartych na rolach. Te zasady odgrywają fundamentalną rolę w realizacji zasad bezpieczeństwa Zero Trust. Każde urządzenie jest dokładnie weryfikowane z wykorzystaniem solidnych mechanizmów uwierzytelniania i autoryzacji.

Cechy:

- Polityki sieciowe są definiowane i wdrażane za pomocą scentralizowanej platformy.

- Dynamiczna segmentacja sieci zapewnia dodatkowy poziom bezpieczeństwa.

- Aruba minimalizuje słabe punkty, wykorzystując rozwiązania Client Insights i ClearPass Device Insight, oparte na sztucznej inteligencji.

- Uprawnienia dostępu są przyznawane w zależności od tożsamości użytkownika – niezależnie od tego, czy łączy się on przez sieć przewodową, czy WAN.

Produkty zabezpieczające Aruba ClearPass umożliwiają organizacjom profilowanie urządzeń, zarządzanie dostępem gości, bezpieczne wdrażanie BYOD i monitorowanie stanu urządzeń.

HPE Aruba integruje się z innymi repozytoriami tożsamości w chmurze, takimi jak Google Workspace i Azure Active Directory. Ułatwia to użytkownikom korzystanie z istniejących tożsamości w chmurze, co minimalizuje potrzebę dodatkowego zarządzania danymi uwierzytelniającymi.

Portnox

Portnox Cloud to nowoczesne rozwiązanie NAC, które oferuje zaawansowane funkcje bezpieczeństwa oparte na zasadzie Zero Trust dla sieci korporacyjnych. Zapewnia kompleksowy zestaw rozwiązań z zakresu uwierzytelniania i kontroli dostępu, co usprawnia zarządzanie.

Portnox podejmuje automatyczne działania naprawcze, kiedy bezpieczeństwo punktu końcowego przekroczy próg ryzyka zdefiniowany przez Twoją organizację. Możesz także ustanowić unikalne zasady kontroli dostępu dla gości, którzy wymagają tymczasowego lub ograniczonego dostępu do Twojej sieci. Zmniejsza to ryzyko nieautoryzowanego ujawnienia danych.

Cechy:

- Zbudowany w oparciu o model bezpieczeństwa Zero Trust.

- Zapewnia bieżący wgląd we wszystkie punkty końcowe, które usiłują połączyć się z siecią i infrastrukturą.

- Jest w pełni natywny dla chmury, co eliminuje konieczność posiadania lokalnego sprzętu, stałej konserwacji i kompleksowego zarządzania.

- Definiowanie i wymuszanie reguł kontroli dostępu na podstawie różnych czynników, takich jak role użytkowników, lokalizacje geograficzne, typy urządzeń i inne.

- Stałe monitorowanie stanu bezpieczeństwa podłączonych urządzeń – zarówno zarządzanych, jak i BYOD.

Obsługuje również uwierzytelnianie bez hasła, za pomocą certyfikatów cyfrowych. Ogólnie zmniejsza to ryzyko prób phishingu. Portnox może pełnić funkcję urzędu certyfikacji i współpracować z zewnętrznymi usługami certyfikacji.

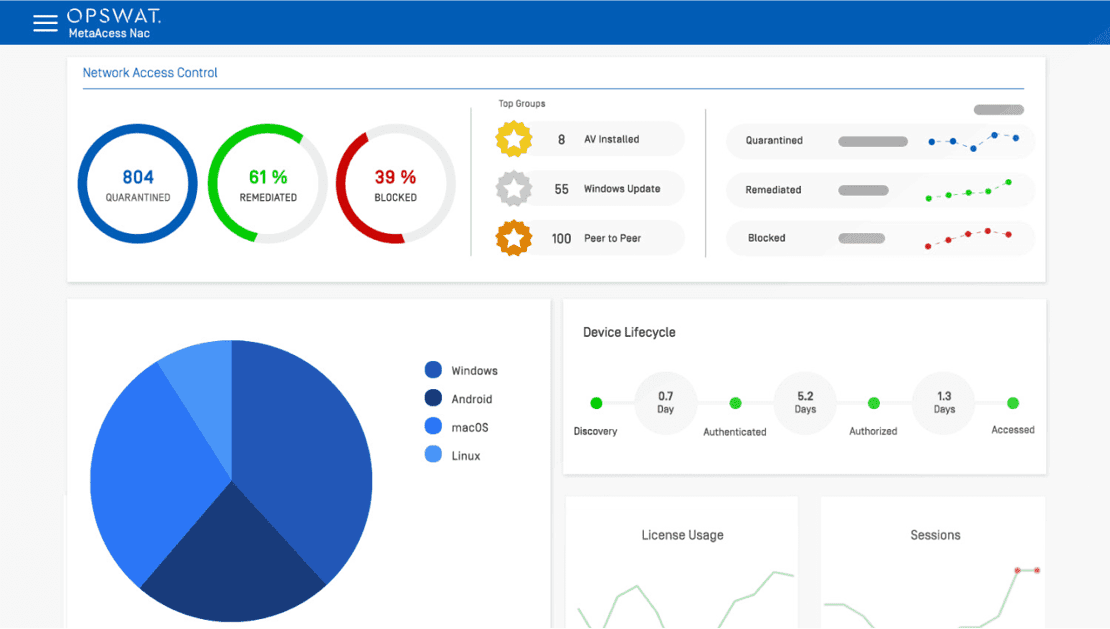

OPSWAT

MetaAccess to rozwiązanie NAC oferowane przez firmę OPSWAT.

OPSWAT to firma specjalizująca się w cyberbezpieczeństwie, dostarczająca rozwiązania chroniące infrastrukturę krytyczną i dane firmy przed złośliwym oprogramowaniem i innymi zagrożeniami.

MetaAccess analizuje stan zabezpieczeń urządzeń próbujących połączyć się z siecią organizacji. Sprawdza różne aspekty bezpieczeństwa urządzenia, w tym system operacyjny, oprogramowanie antywirusowe, ustawienia zapory sieciowej i inne.

Zapewnia możliwość integracji z innymi rozwiązaniami bezpieczeństwa i infrastrukturą sieciową, co pozwala na współpracę z zaporami sieciowymi i innymi narzędziami bezpieczeństwa w celu wdrożenia zasad dostępu do sieci.

Cechy:

- MetaAccess może być wdrożony z agentami lub bez nich na urządzeniach końcowych.

- Głębokie odciski palców urządzeń służą do aktywnej identyfikacji i profilowania urządzeń, które chcą uzyskać dostęp do sieci.

- Gromadzenie szczegółowych informacji o sprzęcie urządzenia i protokołach bezpieczeństwa wykracza poza podstawową identyfikację.

- Raportowanie i rejestrowanie umożliwia przeglądanie bieżących i historycznych raportów z ocen urządzeń i decyzji dotyczących kontroli dostępu.

MetaAccess NAC przeprowadza szczegółowe audyty zgodności urządzeń. Obejmuje to sprawdzenie, czy urządzenia spełniają określone wymogi bezpieczeństwa, takie jak aktualne oprogramowanie antywirusowe, konfiguracja zapory sieciowej i poprawki systemu operacyjnego.

Podsumowanie ✍️

Jak już zostało wspomniane, oprogramowanie NAC jest kluczowym elementem współczesnego bezpieczeństwa sieci.

Wybierając odpowiednie rozwiązanie NAC, należy wziąć pod uwagę specyficzne wymagania i potrzeby integracyjne.

Mam nadzieję, że ten artykuł pomógł Ci w poznaniu najlepszych narzędzi programowych NAC. Możesz także być zainteresowany poznaniem najlepszych narzędzi do zarządzania danymi dla średnich i dużych firm.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.