NAC stał się potężnym narzędziem pomagającym firmom zabezpieczyć ich sieci poprzez kontrolowanie dostępu użytkowników i urządzeń.

Ponieważ organizacje nadal wdrażają nowoczesne rozwiązania technologiczne do zarządzania infrastrukturą sieciową, potrzeba zabezpieczenia dostępu do sieci staje się kwestią krytyczną.

Dzięki NAC organizacje mogą zapobiegać nieautoryzowanemu dostępowi i chronić przed zagrożeniami, takimi jak złośliwe oprogramowanie i wirusy.

W tym artykule zagłębimy się w świat NAC i poznamy jego zalety, rodzaje oraz sposoby wyboru odpowiedniego rozwiązania NAC dla Twojej organizacji.

Zacznijmy!

Spis treści:

Co to jest kontrola dostępu do sieci?

Kontrola dostępu do sieci (NAC) to mechanizm bezpieczeństwa używany przez organizacje w celu zapewnienia bezpieczeństwa infrastruktury sieciowej. Zapewnia, że dostęp do sieci mają tylko autoryzowane i zgodne urządzenia.

To jak tarcza ochronna, która chroni twój zamek przed intruzami!

Głównym celem NAC jest zapobieganie nieautoryzowanemu dostępowi do sieci, który może skutkować naruszeniami bezpieczeństwa, przestojami i innymi szkodliwymi incydentami.

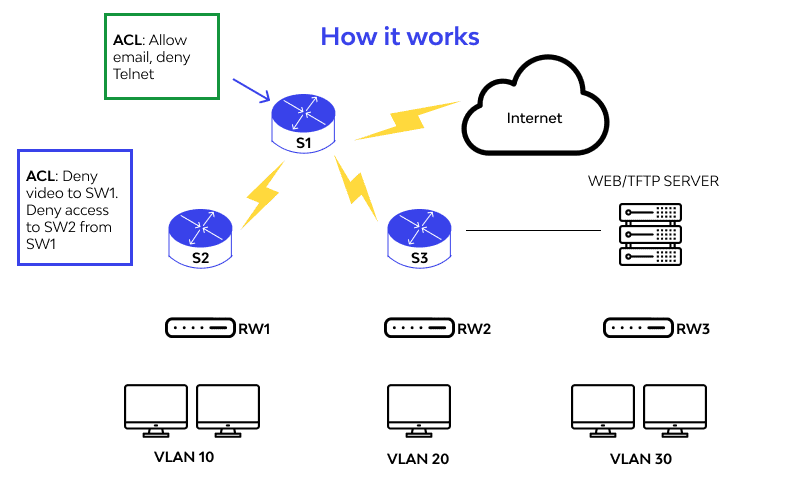

Jak działa NAC?

Kontrola dostępu do sieci (NAC) to zaawansowane rozwiązanie zabezpieczające, które pomaga kontrolować dostęp do sieci poprzez egzekwowanie zasad określających, którzy użytkownicy i urządzenia mogą się łączyć oraz jaki poziom dostępu im przyznaje.

Sposób działania NAC może być dość złożony i obejmuje wiele różnych komponentów.

Identyfikacja urządzenia

Mówiąc dokładniej, gdy urządzenie próbuje połączyć się z siecią, jest najpierw identyfikowane za pomocą różnych środków, takich jak adres MAC, adres IP lub nazwa hosta.

Uwierzytelnianie

Urządzenie jest następnie uwierzytelniane przez system NAC, aby upewnić się, że jest autoryzowane do połączenia z siecią. Uwierzytelnianie może odbywać się przy użyciu różnych metod, takich jak nazwa użytkownika i hasło, certyfikaty cyfrowe, uwierzytelnianie biometryczne lub karty inteligentne.

Zgodność punktów końcowych

Po uwierzytelnieniu urządzenia system NAC sprawdza, czy urządzenie spełnia zasady bezpieczeństwa organizacji i wymagania dotyczące zgodności. Obejmuje to sprawdzenie, czy urządzenie ma aktualne oprogramowanie antywirusowe, zaporę ogniową i najnowsze poprawki systemu operacyjnego.

Dostęp do sieci

Jeśli urządzenie jest zgodne z zasadami bezpieczeństwa organizacji, uzyskuje dostęp do sieci. Jeśli jednak urządzenie jest niezgodne, system NAC może albo odmówić dostępu, albo poddać urządzenie kwarantannie w ograniczonej sieci, w której można przeprowadzić naprawę.

Ciągłe monitorowanie

Po przyznaniu urządzeniu dostępu do sieci system NAC kontynuuje monitorowanie urządzenia pod kątem zgodności z zasadami bezpieczeństwa. Jeśli urządzenie nie spełnia wymogów, system NAC może podjąć działania, takie jak cofnięcie dostępu do sieci lub ponowne poddanie urządzenia kwarantannie.

Znaczenie NAC

Znaczenie kontroli dostępu do sieci (NAC) jest nie do przecenienia w dzisiejszym hiperpołączonym świecie, w którym cyberataki i naruszenia danych są powszechne.

Istnieje kilka kluczowych powodów, dla których NAC jest niezbędny w dzisiejszym krajobrazie cyberbezpieczeństwa.

NAC poprawia wydajność sieci, kontrolując liczbę i typy urządzeń, które mogą się łączyć. Zmniejsza to ryzyko przeciążenia sieci i potencjalnych przestojów, które mogą być głównym źródłem frustracji administratorów sieci.

Upraszcza zarządzanie urządzeniami, zapewniając scentralizowane zarządzanie urządzeniami sieciowymi. Ułatwia to monitorowanie i zarządzanie dostępem do sieci, co zmniejsza obciążenie administratorów IT i zapewnia poprawną konfigurację urządzeń.

Wreszcie, NAC pomaga zmniejszyć ryzyko zagrożeń wewnętrznych, upewniając się, że tylko autoryzowani użytkownicy i urządzenia mogą łączyć się z siecią. Pomaga to zapobiegać naruszeniom danych i innym incydentom związanym z bezpieczeństwem spowodowanym nieautoryzowanym dostępem, co zapewnia dodatkową warstwę ochrony sieci organizacji.

Etapy wdrażania NAC

Wdrożenie NAC może być złożonym i wymagającym zadaniem, które wymaga szeregu kroków, aby upewnić się, że rozwiązanie jest odpowiednio skonfigurowane i zintegrowane z istniejącą infrastrukturą sieciową organizacji.

# 1. Zdefiniuj politykę bezpieczeństwa

Po pierwsze, organizacja musi stworzyć kompleksową politykę bezpieczeństwa, która określa wymagania dotyczące dostępu urządzeń do sieci. Ta polityka powinna obejmować kluczowe środki bezpieczeństwa, takie jak oprogramowanie antywirusowe, zapory ogniowe i aktualizacje systemu operacyjnego.

#2. Wybierz rozwiązanie NAC

Organizacja musi wybrać odpowiednie rozwiązanie NAC, które spełni jej specyficzne wymagania. Może to obejmować wybór rozwiązania sprzętowego lub programowego lub ich kombinacji.

#3. Konfiguracja

W tym kroku wybrane rozwiązanie NAC musi zostać skonfigurowane zgodnie z polityką bezpieczeństwa organizacji. Obejmuje to konfigurowanie zasad uwierzytelniania i autoryzacji, konfigurowanie list kontroli dostępu do sieci (ACL) oraz definiowanie zasad naprawczych dla niezgodnych urządzeń.

#4. Testowanie

Rozwiązanie NAC musi zostać przetestowane w kontrolowanym środowisku, aby upewnić się, że działa zgodnie z oczekiwaniami i że wszystkie urządzenia są odpowiednio uwierzytelnione i autoryzowane. Testy te obejmują symulowanie różnych scenariuszy w celu sprawdzenia funkcjonalności rozwiązania.

#5. Zastosowanie

Po zatwierdzeniu rozwiązania NAC można je wdrożyć w całej organizacji. Może to obejmować instalację sprzętowych urządzeń NAC, wdrożenie agentów programowych na urządzeniach lub integrację rozwiązania NAC z istniejącą infrastrukturą sieciową.

#6. Monitorowanie na żywo

Wreszcie, ciągłe monitorowanie i konserwacja rozwiązania NAC są niezbędne, aby zapewnić jego prawidłowe działanie. Obejmuje to regularne aktualizacje oprogramowania i okresowe audyty bezpieczeństwa.

Rodzaje NAC

# 1. wstęp

Ten typ rozwiązania NAC polega na sprawdzeniu, czy urządzenia są zgodne z zasadami bezpieczeństwa organizacji, zanim zostaną dopuszczone do połączenia z siecią.

Aby to osiągnąć, przedakcesyjna NAC obejmuje ocenę stanu bezpieczeństwa urządzenia, co zwykle obejmuje upewnienie się, że wszystkie niezbędne aktualizacje oprogramowania i środki bezpieczeństwa są na miejscu.

#2. Po przyjęciu

W przeciwieństwie do przedakcesyjnego NAC, ten koncentruje się na monitorowaniu urządzeń po ich podłączeniu do sieci. Ma to na celu zapewnienie, że pozostają one zgodne z zasadami bezpieczeństwa organizacji.

Obejmuje to ciągłe monitorowanie i ocenę stanu bezpieczeństwa urządzenia oraz stosowanie zasad naprawczych w przypadku zidentyfikowania niezgodnych urządzeń.

#3. W linii

Rozwiązania NAC oparte na sprzęcie in-line są umieszczone w linii z siecią, co pozwala im monitorować cały przepływający ruch. Ten typ rozwiązania NAC doskonale nadaje się do egzekwowania zasad kontroli dostępu oraz wykrywania i reagowania na potencjalne zagrożenia bezpieczeństwa w czasie rzeczywistym.

#4. Poza pasmem

Rozwiązania NAC poza pasmem są oparte na oprogramowaniu i działają równolegle z siecią. Monitorują i kontrolują dostęp do sieci za pośrednictwem oddzielnych kanałów, co pozwala im uwierzytelniać i autoryzować urządzenia, zanim zostaną one dopuszczone do połączenia z siecią.

Jak wybrać rozwiązanie NAC?

Wybierając rozwiązanie NAC dla swojej infrastruktury, należy wziąć pod uwagę różne czynniki. Niektórzy z nich są:

Topologia sieci

Struktura sieci organizacji może znacząco wpłynąć na wybór najbardziej odpowiedniego typu rozwiązania NAC. Na przykład organizacje z silnie rozproszoną siecią mogą potrzebować rozwiązania NAC opartego na chmurze, podczas gdy organizacje z bardziej scentralizowaną siecią mogą skorzystać z lokalnego rozwiązania NAC.

Model wdrażania

Rozwiązania NAC można wdrażać na różne sposoby, w tym sprzęt, oprogramowanie i rozwiązania oparte na chmurze. Wybrany model wdrożenia będzie zależał od konkretnych wymagań organizacji, budżetu i innych czynników.

Integracja z istniejącymi rozwiązaniami bezpieczeństwa

Ważne jest, aby wybrać rozwiązanie NAC, które bezproblemowo integruje się z istniejącymi rozwiązaniami bezpieczeństwa organizacji, takimi jak zapory ogniowe i systemy zapobiegania włamaniom. Ta integracja zapewni egzekwowanie zasad bezpieczeństwa w całej sieci.

Skalowalność

Wybrane rozwiązanie NAC musi być skalowalne, aby sprostać wymaganiom organizacji w miarę rozwoju sieci. Powinien umożliwiać dodawanie nowych użytkowników i urządzeń do sieci bez narażania bezpieczeństwa.

Użyteczność

Łatwość obsługi wybranego modelu dotyczy zarówno użytkowników końcowych, jak i administratorów, co odciąża personel IT i zapewnia użytkownikom końcowym szybki i sprawny dostęp do sieci.

Zgodność

Zgodność jest kluczowym czynnikiem przy wyborze rozwiązania NAC. Rozwiązanie musi być w stanie egzekwować zasady zgodności i przepisy, takie jak HIPAA i PCI-DSS.

Budżet

Koszt może się różnić w zależności od modelu wdrożenia, funkcji i wymaganego poziomu wsparcia. Organizacje muszą wybrać rozwiązanie, które jest zgodne z ich budżetem, a jednocześnie spełnia ich wymagania.

Co to jest NACL?

Źródło obrazu – wallarm.com

Źródło obrazu – wallarm.com

Lista kontroli dostępu do sieci (NACL) to funkcja bezpieczeństwa używana do kontrolowania ruchu przychodzącego i wychodzącego w sieci.

Jest to zestaw reguł, które określają, jaki ruch może wchodzić do sieci lub opuszczać ją na podstawie kryteriów, takich jak źródłowy i docelowy adres IP, numery portów i protokoły.

NACL może służyć do blokowania określonych typów ruchu, takich jak złośliwe oprogramowanie lub próby nieautoryzowanego dostępu, jednocześnie umożliwiając przepuszczanie legalnego ruchu.

Są one powszechnie stosowane w routerach, zaporach ogniowych i innych urządzeniach sieciowych w celu zwiększenia poziomu bezpieczeństwa sieci.

Jak stworzyć NACL?

Określ cel:

Zidentyfikuj konkretne cele i wymagania dotyczące NACL, takie jak typy ruchu, które mają być dozwolone lub blokowane, oraz kryteria filtrowania ruchu.

Zidentyfikuj zasoby sieciowe:

Określ urządzenia i systemy, które wymagają ochrony przez NACL i powiązane z nimi adresy sieciowe.

Zdefiniuj zasady:

Ustanów zestaw reguł dla NACL, które wyszczególniają typy ruchu, które mają być dozwolone lub odrzucane na podstawie wcześniej zdefiniowanych kryteriów, takich jak źródłowy i docelowy adres IP oraz protokoły.

Wdrażaj zasady:

Zastosuj reguły NACL do odpowiednich urządzeń sieciowych, takich jak routery i zapory ogniowe

Wykonaj testowanie:

Sprawdź, czy NACL działa poprawnie, testując przepływy ruchu i upewniając się, że zasady są odpowiednio egzekwowane.

Monitoruj i utrzymuj:

Regularnie monitoruj i aktualizuj NACL, aby upewnić się, że spełnia ona wymagania bezpieczeństwa organizacji.

Należy zauważyć, że kroki związane z tworzeniem NACL mogą się różnić w zależności od środowiska sieciowego i zasad bezpieczeństwa organizacji. Dlatego zdecydowanie zaleca się konsultację ze specjalistami ds. Bezpieczeństwa sieci, aby zapewnić optymalną konfigurację NACL i skuteczną ochronę sieci.

Możliwości NAC

- Identyfikacja i profilowanie urządzeń

- Egzekwowanie polityki dostępu do sieci

- Dynamiczna segmentacja sieci oparta na tożsamości użytkownika i urządzenia.

- Zautomatyzowane działania naprawcze dla niezgodnych urządzeń

- Integracja z innymi technologiami bezpieczeństwa, takimi jak zapory ogniowe i systemy zapobiegania włamaniom

- Monitorowanie w czasie rzeczywistym i wgląd w aktywność sieciową

- Scentralizowane zarządzanie i raportowanie dostępu do sieci.

Ograniczenia NAC

- Wdrożenie może być skomplikowane i czasochłonne

- Mogą być wymagane dodatkowe inwestycje w sprzęt lub oprogramowanie

- Może być kosztowne, szczególnie w przypadku większych organizacji

- Niewłaściwa konfiguracja może mieć wpływ na wydajność sieci.

- Aby zachować skuteczność, wymaga regularnej konserwacji i aktualizacji

- Mogą być wymagane zmiany w istniejącej infrastrukturze sieciowej.

Zasoby edukacyjne

W NAC dostępnych jest wiele zasobów, które zapewniają szczegółowe zrozumienie kluczowych pojęć, protokołów, architektur i scenariuszy wdrożeniowych. Dla Twojej wygody wymieniliśmy kilka z tych zasobów.

# 1. Kontrola dostępu do sieci Kompletny przewodnik

Ta książka jest naprawdę niezwykła ze względu na wyjątkowe podejście do sztuki zadawania pytań. Autor wierzy, że zadawanie właściwych pytań jest kluczem do zrozumienia wyzwań i możliwości związanych z NAC i zapewnia czytelnikom zestaw pytań, których mogą użyć, aby odkryć wyzwania NAC, przed którymi stoją, i opracować lepsze rozwiązania tych problemów.

Oprócz samej książki, czytelnicy mają również dostęp do elementów cyfrowych, które wzbogacają ich doświadczenie edukacyjne. Komponenty te obejmują internetowe narzędzie do samooceny, które umożliwia czytelnikom diagnozowanie projektów, inicjatyw, organizacji i procesów NAC przy użyciu przyjętych standardów i praktyk diagnostycznych.

Narzędzie zapewnia również kartę wyników NAC, która umożliwia czytelnikom uzyskanie jasnego obrazu obszarów NAC, które wymagają uwagi.

#2. Kontrola dostępu do sieci ForeScout — szkolenie dla administratorów

Ten kurs Udemy to wszechstronne i pouczające doświadczenie edukacyjne przeznaczone zarówno dla początkujących, jak i średniozaawansowanych uczniów w dziedzinie NAC. Jest to pozycja obowiązkowa dla tych, którzy chcą dogłębnie zrozumieć rozwiązanie ForeScout NAC, jedno z wiodących dostępnych obecnie rozwiązań NAC.

Podczas kursu uczestnicy zainstalują ForeScout OS w środowisku wirtualnym, a kreator wstępnej konfiguracji pomoże im skonfigurować komunikację z przełącznikami, serwerami domen i inne odpowiednie ustawienia. Kurs obejmuje różne konfiguracje ForeScout, takie jak segmenty i zasady klasyfikacji, oceny i kontroli wraz z towarzyszącymi laboratoriami.

W trakcie kursu uczestnicy będą mieli dostęp do szeregu zasobów edukacyjnych, w tym wykładów wideo, quizów i ćwiczeń praktycznych, które zapewnią studentom praktyczne doświadczenie w konfigurowaniu wdrożeń Forescout NAC i zarządzaniu nimi.

#3. Bezpieczeństwo sieci — Implementuj tablicę routingu L3 i ACL w C/C++

Ten kurs Udemy to doskonałe źródło informacji dla każdego, kto chce lepiej zrozumieć struktury danych używane w tablicach routingu IPV4 i listach kontroli dostępu (ACL). Oferuje kompleksowy przegląd tych kluczowych koncepcji sieciowych i zawiera jasne wyjaśnienia ich wewnętrznego projektu i implementacji.

Ten kurs jest doskonałym źródłem informacji dla każdego, kto chce lepiej zrozumieć listy kontroli dostępu i tablice routingu IPV4 oraz ich istotną rolę w bezpieczeństwie sieci. Niezależnie od tego, czy jesteś początkującym, czy ekspertem, wykłady i ćwiczenia praktyczne sprawiają, że jest to idealne doświadczenie edukacyjne dla wszystkich.

#4. Opanowanie list kontroli dostępu (ACL)

ACL to kluczowe narzędzie dla administratorów sieci, którzy chcą kontrolować przepływ ruchu i ograniczać dostęp użytkowników. Na tym kursie studenci zdobędą dogłębną wiedzę na temat technologii ACL, w tym składni i innych aplikacji. Dzięki przykładowym implementacjom Cisco ACL, uczniowie zapoznają się ze składnią konfiguracji i zobaczą technologię w akcji w bieżących ustawieniach sieciowych.

Standardowe i rozszerzone listy dostępu IPv4 są szczegółowo omawiane, a uczestnicy dowiedzą się, jak zaimplementować każdy typ na routerze. Omówiono również rozwiązywanie problemów z listami ACL i rozwiązywanie typowych błędów.

Końcowe przemyślenia

Po ukończeniu tych trzech kursów Udemy uczestnicy otrzymają certyfikat ukończenia, który potwierdzi ich wiedzę w zakresie administrowania NAC. Ten certyfikat może służyć jako cenne poświadczenie dla osób uczących się, które chcą rozwijać swoją karierę w dziedzinie bezpieczeństwa sieci.

Mam nadzieję, że ten artykuł okazał się pomocny w poznawaniu NAC i sposobów jego wdrażania. Możesz być także zainteresowany poznaniem IGMP Snooping w celu zmniejszenia przeciążenia sieci.