Najbardziej wartościowe zasoby przedsiębiorstwa stanowią jednocześnie największe wyzwanie w kontekście ochrony.

Chodzi o informacje, kluczowy element, który zapewnia funkcjonowanie każdego systemu korporacyjnego. Na szczęście istnieje cały sektor, którego jedynym zadaniem jest wspieranie firm w zapobieganiu utracie tych cennych danych. Sektor ten jest zdominowany przez kilku dostawców technologii znanej jako Data Loss Prevention, w skrócie DLP.

Technologie DLP realizują dwie zasadnicze funkcje:

- Identyfikację wrażliwych danych wymagających ochrony

- Zabezpieczanie tych danych przed utratą

Rodzaje danych, które są objęte ochroną, można podzielić na trzy główne kategorie:

- Dane w trakcie użytkowania

- Dane w procesie przesyłania

- Dane w stanie spoczynku

Dane w trakcie użytkowania to dane aktywne, zwykle znajdujące się w pamięci operacyjnej RAM, pamięci podręcznej lub w rejestrach procesora.

Dane w procesie przesyłania to informacje, które są przesyłane przez sieć, zarówno wewnętrzną i zabezpieczoną, jak i niezabezpieczoną sieć publiczną, taką jak Internet czy sieć telefoniczna.

Z kolei dane w stanie spoczynku to informacje nieaktywne, przechowywane w bazach danych, systemach plików lub na nośnikach pamięci masowej.

Biorąc pod uwagę zakres działania, rozwiązania DLP można sklasyfikować jako:

- Enterprise DLP (EDLP)

- Zintegrowane DLP (IDLP)

Rozwiązania EDLP obejmują swoim zasięgiem pełne spektrum możliwych ścieżek wycieku danych. Natomiast rozwiązania IDLP koncentrują się na konkretnym protokole lub tylko na jednym z trzech wymienionych rodzajów danych. Przykładami IDLP są systemy zabezpieczeń internetowych, szyfrowanie poczty elektronicznej czy mechanizmy kontroli urządzeń.

Cechy idealnego rozwiązania DLP

Nie istnieje jedno, uniwersalne rozwiązanie DLP. Wybór odpowiedniej opcji zależy od wielu czynników, takich jak rozmiar firmy, dostępny budżet, rodzaj przechowywanych danych wrażliwych, infrastruktura sieciowa oraz wymagania techniczne. Określenie najlepszego rozwiązania dla danej firmy wymaga analizy i porównania dostępnych podejść DLP, metod wykrywania oraz architektur rozwiązań.

Po dokładnym zbadaniu i przeanalizowaniu potrzeb idealne rozwiązanie DLP powinno charakteryzować się optymalną równowagą w następujących obszarach:

- Szeroki zakres ochrony: Komponenty DLP powinny obejmować bramę sieciową, monitorując cały ruch wychodzący i blokując wycieki w postaci wiadomości e-mail oraz transferu plików. Powinny również obejmować dane przechowywane we wszystkich zasobach firmy, w tym na komputerach końcowych, aby zapobiegać utracie danych podczas ich użytkowania.

- Jednolita konsola zarządzania: Wdrożenie rozwiązania DLP wymaga czasu i wysiłku poświęconego na konfigurację, utrzymanie systemu, tworzenie i zarządzanie regułami, raportowanie, zarządzanie incydentami, wczesne wykrywanie zagrożeń oraz korelację zdarzeń. Obsługa tych obszarów powinna być możliwa z poziomu jednej konsoli, aby uniknąć niepotrzebnego ryzyka.

- Efektywne zarządzanie incydentami: W przypadku wystąpienia utraty danych kluczowe znaczenie ma właściwa reakcja. Musimy mieć świadomość, że utrata danych jest nieunikniona. To, jak potraktujemy incydent, może zadecydować o tym, czy poniesiemy wysokie kary finansowe, czy tylko niewielkie konsekwencje.

- Precyzyjne metody wykrywania: Ten aspekt odróżnia dobre rozwiązania DLP od słabych. Technologie DLP wykorzystują różne metody wykrywania, aby identyfikować wrażliwe dane. Najczęściej stosowaną metodą jest dopasowywanie wzorców za pomocą wyrażeń regularnych. Jednak ta metoda jest mało dokładna i często generuje fałszywe alarmy. Dobre technologie DLP powinny uzupełniać tradycyjne metody o bardziej zaawansowane techniki, zwiększając tym samym precyzję działania.

Główne podejścia do DLP

W początkowej fazie rozwoju rynku DLP wszyscy dostawcy oferowali rozwiązania, które składały się z zestawu komponentów mających na celu objęcie ochroną całej infrastruktury firmy. Obecnie podejścia te uległy zmianie i nie każdy producent stosuje tą samą strategię. Obecnie wyróżniamy dwie główne kategorie:

- Tradycyjne DLP

- Agentowe DLP

Tradycyjne podejście DLP jest oferowane przez takich dostawców jak Forcepoint, McAfee i Symantec. Charakteryzuje się ono wielowymiarowym zakresem ochrony, obejmując bramę sieciową, infrastrukturę pamięci masowej, punkty końcowe i środowiska chmurowe. To podejście zdominowało początkowy rynek DLP i zdobyło znaczący udział.

Drugie podejście, określane jako Agent DLP (ADLP), opiera się na agentach instalowanych na komputerach końcowych. Agenci ci działają na poziomie jądra systemu, monitorując całą aktywność użytkowników i systemu. Rozwiązania bazujące na tej architekturze są również znane jako Endpoint DLP.

Nie jest łatwo jednoznacznie stwierdzić, które podejście jest najlepsze dla danej organizacji. Wybór zależy od rodzaju danych, które mają być chronione, sektora, w którym działa firma, oraz przyczyn wprowadzenia DLP. Przykładowo, firmy z sektora medycznego i finansowego są zobowiązane do stosowania DLP w celu zachowania zgodności z przepisami. W ich przypadku rozwiązanie DLP musi być zdolne do wykrywania danych osobowych i zdrowotnych w różnych kanałach i formatach.

Z drugiej strony, jeśli firma chce chronić swoją własność intelektualną, rozwiązanie DLP powinno oferować bardziej wyspecjalizowane metody wykrywania. Dokładna identyfikacja i ochrona wrażliwych danych w tym kontekście staje się znacznie trudniejsza. Nie każde tradycyjne rozwiązanie DLP oferuje odpowiednie narzędzia do tego zadania.

Architektura DLP: Jak zarządzać złożonością

Technologie DLP są zaawansowane. Wymagają danych z wielu różnych obszarów, takich jak sieć, poczta elektroniczna, bazy danych, bezpieczeństwo, infrastruktura, pamięć masowa itp. Ponadto wpływ rozwiązania DLP może obejmować również obszary niezwiązane z IT, takie jak prawo, dział HR, zarządzanie ryzykiem. Dodatkowo, wdrażanie, konfiguracja i zarządzanie rozwiązaniami DLP są zazwyczaj bardzo skomplikowane.

Tradycyjne rozwiązania DLP dodatkowo komplikują sprawę. Wymagają one wielu urządzeń i oprogramowania do działania. Mogą to być urządzenia fizyczne, wirtualne i serwery.

Architektura sieci organizacji musi zostać dostosowana do integracji tych urządzeń, która powinna uwzględniać kontrolę ruchu wychodzącego, blokowanie poczty elektronicznej itp. Po zakończeniu integracji pojawia się kolejny poziom złożoności związany z zarządzaniem, który jest unikalny dla każdego dostawcy.

Rozwiązania Agent DLP są zazwyczaj mniej złożone niż rozwiązania tradycyjne, ponieważ wymagają mniejszej integracji sieciowej lub wcale jej nie wymagają. Jednak rozwiązania te wchodzą w interakcję z systemem operacyjnym na poziomie jądra. Dlatego konieczne jest ich staranne dostrojenie, aby uniknąć konfliktów z systemem operacyjnym i innymi aplikacjami.

Przegląd dostawców rozwiązań DLP

Acronis DeviceLock

Acronis DeviceLock zapewnia kompleksową ochronę przed utratą danych w środowiskach końcowych, zabezpieczając poufne informacje poprzez kontrolę operacji informacyjnych. Pozwala uniknąć utraty danych w wyniku działań złośliwych osób lub zaniedbań pracowników, blokując nieautoryzowane próby przesyłania danych i dostępu do plików.

Umożliwia monitorowanie ochrony danych, ich przepływów i zachowań użytkowników, a także upraszcza złożoność procesów ochrony i raportowania. Pomaga w przestrzeganiu przepisów i standardów bezpieczeństwa IT, ograniczając ryzyko wycieku informacji poprzez egzekwowanie polityk wykorzystania danych.

Oferuje ciągłe aktualizacje i integrację z zasadami grupy. Acronis DeviceLock umożliwia scentralizowane zarządzanie dostosowane do wymagań Twojego przedsiębiorstwa, monitorowanie aktywności użytkowników, zbieranie dzienników, wykorzystywanie narzędzi raportowania, przeglądanie zapisów i korzystanie z modułowej architektury kontrolującej całkowity koszt posiadania (TCO).

Pozwala na realizację niezbędnych operacji biznesowych przy jednoczesnej minimalizacji zagrożeń wewnętrznych. Acronis DeviceLock oferuje rozwiązania dla takich środowisk jak Microsoft RDS, Citrix XenApp, Citrix XenDesktop, VMware Workstation Player, Windows Virtual PC, Oracle VM VirtualBox, VMware Workstation i VMware Horizon View. Umożliwia również kontrolę śledzenia danych, alertów, rejestrowania i uwzględniania kontekstu.

Zarejestruj się, aby skorzystać z 30-dniowej BEZPŁATNEJ wersji próbnej.

ManageEngine

ManageEngine Device Control Plus chroni dane przed zagrożeniami poprzez przypisywanie kontroli dostępu do urządzeń na podstawie ról, zabezpieczanie ich przed złośliwym oprogramowaniem i analizę urządzeń.

Używanie urządzeń wymiennych, takich jak USB, często prowadzi do utraty danych. Device Control Plus zapobiega takim sytuacjom poprzez blokowanie nieautoryzowanego dostępu do urządzeń. Umożliwia ustawianie prostych zasad, takich jak dostęp tylko do odczytu lub blokowanie użytkownikom możliwości kopiowania plików z urządzeń wymiennych.

Możesz ustalać ograniczenia dotyczące typu i rozmiaru plików na podstawie danych obsługiwanych przez firmę. Zapewnia ochronę danych w czasie rzeczywistym, umożliwiając ograniczony transfer danych. Identyfikacja i usuwanie złośliwych urządzeń jest złożonym zadaniem; stwórz listę zaufanych urządzeń, aby upewnić się, że żadne nieautoryzowane urządzenie nie uzyska dostępu do punktów końcowych.

Monitoruj, kto i na którym komputerze korzysta z danego urządzenia, wykorzystując raporty i audyty, aby śledzić próby naruszenia bezpieczeństwa. Narzędzie oferuje także natychmiastowe alerty w przypadku nieautoryzowanego dostępu. Pobierz oprogramowanie i skorzystaj z 30-dniowej BEZPŁATNEJ wersji próbnej z pełnymi funkcjami.

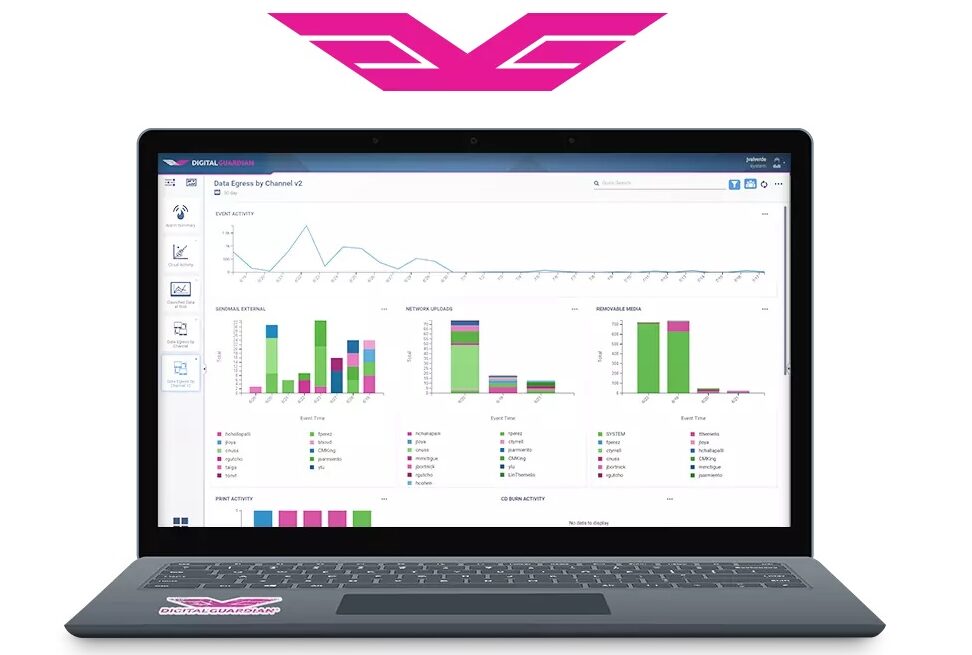

Digital Guardian

Digital Guardian powstał w 2003 roku jako Verdasys, aby oferować technologie zapobiegające kradzieży własności intelektualnej. Ich pierwszym produktem był agent punktów końcowych zdolny do monitorowania całej aktywności użytkownika i systemu.

Oprócz monitorowania działań nielegalnych, rozwiązanie rejestruje również pozornie nieszkodliwe działania, aby wykrywać podejrzane zachowania. Raport rejestrowania można analizować w celu wykrywania zdarzeń, których rozwiązania TDLP nie są w stanie wychwycić.

DG przejął Code Green Networks, aby uzupełnić swoje rozwiązanie ADLP o tradycyjne narzędzia DLP. Jednak integracja rozwiązań DG ADLP i TDLP jest ograniczona i są one sprzedawane oddzielnie.

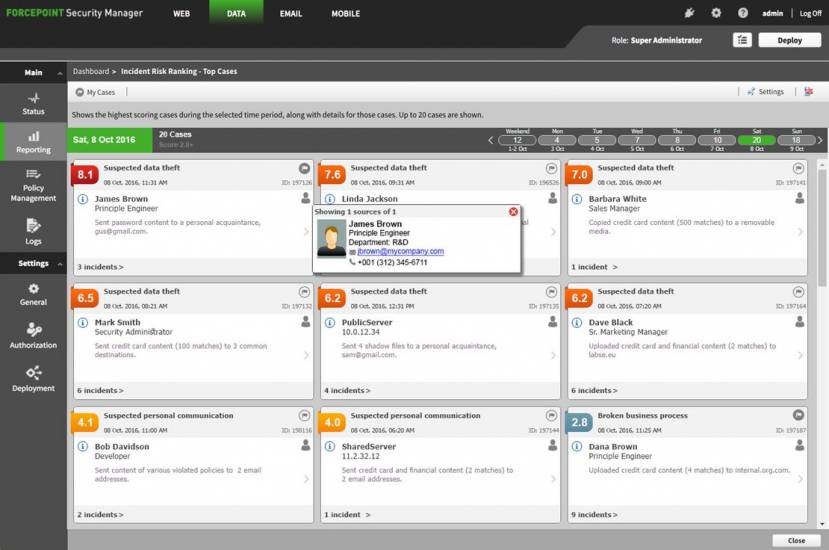

Forcepoint

Forcepoint zajmuje wysoką pozycję w rankingu dostawców TDLP firmy Gartner. Ich platforma bezpieczeństwa obejmuje szereg produktów do filtrowania adresów URL, zabezpieczania poczty e-mail i sieci. Rozwiązania Forcepoint są wspierane przez rozwiązania innych renomowanych firm: SureView Insider Threat Technology, McAfee’s Stonesoft NGFW i Imperva’s Skyfence CASB.

Architektura rozwiązań Forcepoint jest stosunkowo prosta. Obejmuje serwery do zarządzania, monitorowania danych i ruchu sieciowego oraz blokowania poczty elektronicznej/monitorowania ruchu sieciowego. Rozwiązanie jest przyjazne dla użytkownika i zawiera wiele predefiniowanych zasad, podzielonych na kategorie według kraju, branży itp.

Unikatową cechą rozwiązania Forcepoint DLP jest funkcja OCR do wykrywania poufnych danych w plikach graficznych oraz ranking ryzyka incydentów, umożliwiający administratorom określenie, które incydenty wymagają priorytetowego przeglądu.

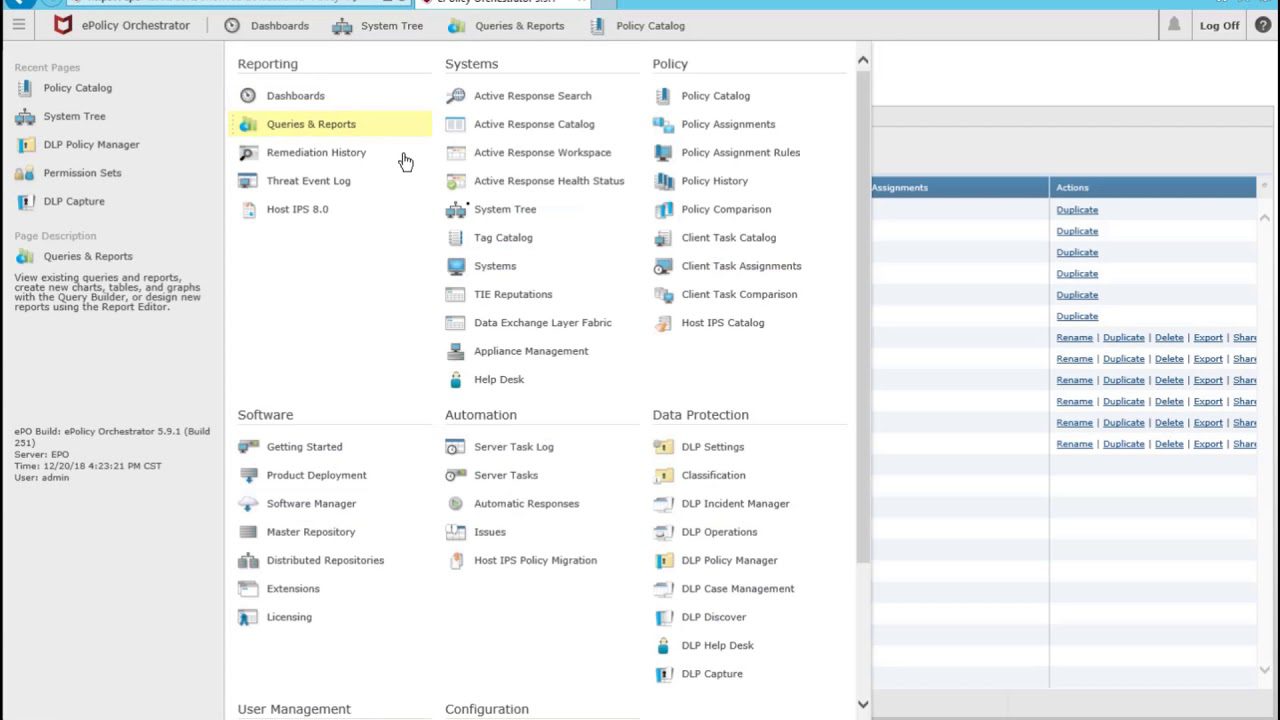

McAfee

Po przejęciu przez firmę Intel McAfee nie inwestowało zbyt wiele w rozwój swojej oferty DLP. W rezultacie produkty nie otrzymywały wielu aktualizacji i straciły na popularności względem konkurencyjnych rozwiązań. Kilka lat później Intel wydzielił dział bezpieczeństwa, a McAfee ponownie stało się niezależną firmą. Od tego czasu linia produktów DLP otrzymała kilka niezbędnych aktualizacji.

Rozwiązanie McAfee DLP składa się z trzech głównych komponentów:

- Sieć

- Odkrywanie

- Punkty końcowe

Unikatowym komponentem wśród rozwiązań DLP firmy McAfee jest monitor McAfee DLP. Umożliwia on przechwytywanie danych z incydentów wywołanych naruszeniem zasad wraz z całym ruchem sieciowym. W ten sposób komponent zapewnia lepszy przegląd danych i umożliwia wykrycie incydentów, które w innym przypadku mogłyby pozostać niezauważone.

Program ePolicy Orchestrator firmy McAfee jest wykorzystywany do zarządzania większością zadań związanych z rozwiązaniem DLP. Jednak nadal istnieją zadania, które należy wykonać poza programem Orchestrator. Firma musi jeszcze w pełni zintegrować swoją ofertę DLP, a na razie nie wiadomo, czy stanie się to w przyszłości.

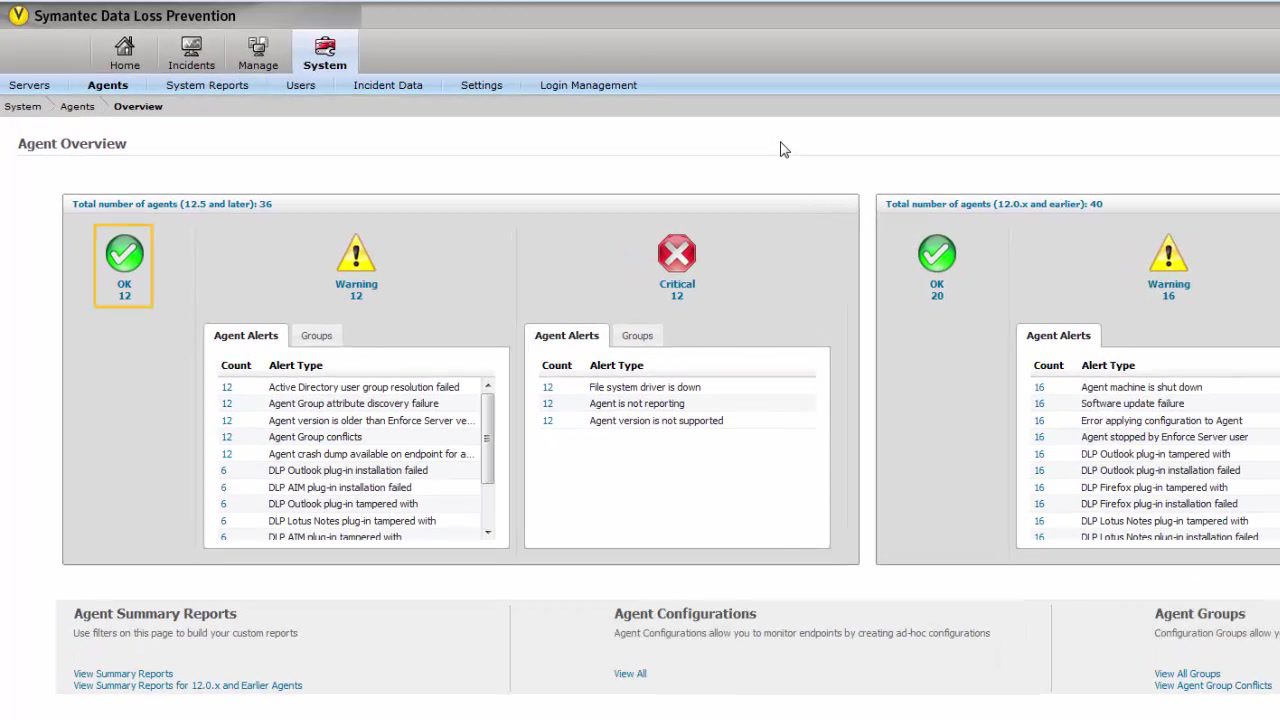

Symantec

Symantec jest liderem w dziedzinie rozwiązań DLP, dzięki ciągłemu wprowadzaniu innowacji w swoim portfolio produktów. Firma posiada największą bazę zainstalowanych rozwiązań spośród wszystkich dostawców DLP. Rozwiązanie jest oparte na podejściu modułowym, z różnymi komponentami oprogramowania dla każdej funkcji. Lista komponentów jest imponująca, w tym Network Prevent for Web, Network Prevent for Email, Network Monitor, Endpoint Prevent, Data Insight, Endpoint Discover itp.

Unikatowy komponent Data Insight zapewnia wgląd w wykorzystanie danych nieustrukturyzowanych, ich własność i uprawnienia dostępu. To sprawia, że konkuruje z produktami spoza obszaru DLP, oferując dodatkową wartość organizacjom, które mogą wykorzystać te możliwości.

Rozwiązanie DLP firmy Symantec można dostosować na wiele różnych sposobów. Prawie każda funkcja ma własne konfiguracje, co zapewnia wysoki poziom precyzji w dostrajaniu zasad. Jednak ta elastyczność wiąże się z większą złożonością. Jest to prawdopodobnie najbardziej złożone rozwiązanie na rynku, którego wdrożenie i obsługa mogą wymagać wielu godzin.

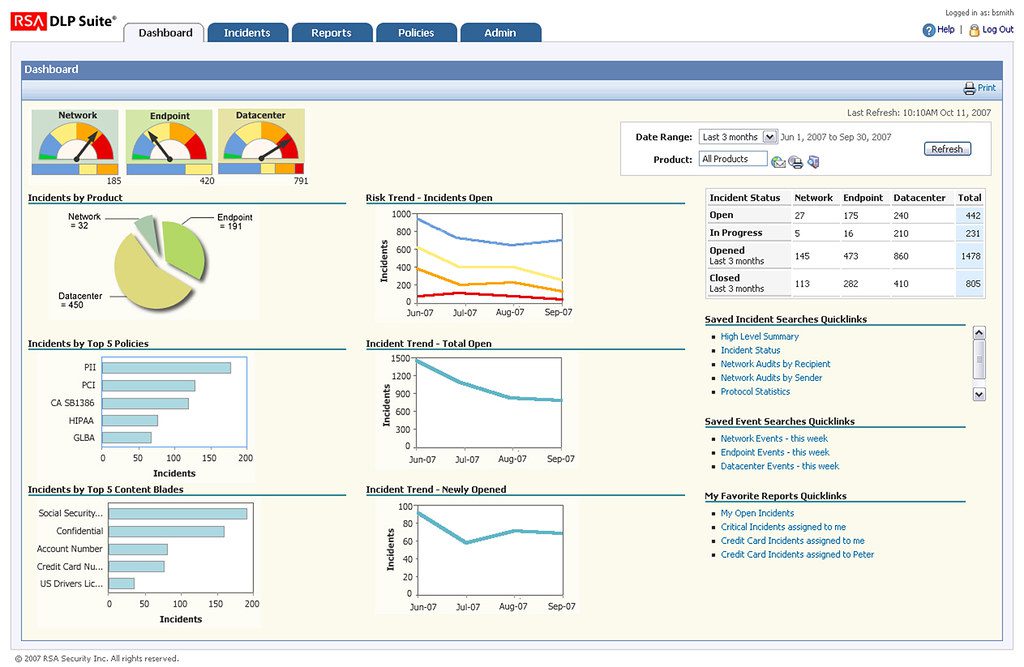

RSA

Rozwiązanie DLP firmy EMC, RSA Data Loss Prevention umożliwia wykrywanie i monitorowanie przepływu poufnych danych, takich jak korporacyjny adres IP, numery kart kredytowych klientów itp. Rozwiązanie pomaga edukować użytkowników i egzekwować kontrole w poczcie e-mail, Internecie, telefonach itp., aby zmniejszyć ryzyko naruszenia danych.

RSA Data Loss Prevention wyróżnia się kompleksowym zakresem ochrony, integracją platform i automatyzacją przepływu pracy. Oferuje połączenie klasyfikacji treści, pobierania odcisków palców, analizy metadanych i zasad eksperckich w celu identyfikacji poufnych informacji z optymalną dokładnością.

Szeroka oferta EMC obejmuje wiele wektorów ryzyka, nie tylko najpopularniejsze e-maile, Internet i FTP, ale także media społecznościowe, urządzenia USB, SharePoint i wiele innych. Jego podejście skoncentrowane na edukacji użytkowników ma na celu zwiększenie świadomości ryzyka i kształtowanie odpowiednich zachowań użytkowników w kontakcie z wrażliwymi danymi.

CA Data Protection

CA Data Protection (rozwiązanie DLP firmy Broadcom) dodaje czwartą klasę danych – oprócz danych w użyciu, przesyłanych i spoczynku – które należy chronić: dostęp do tych danych. Rozwiązanie koncentruje się na lokalizacji danych, sposobie ich obsługi i poziomie wrażliwości. Celem jest ograniczenie utraty i niewłaściwego wykorzystania danych poprzez kontrolę nie tylko informacji, ale także dostępu do nich.

Rozwiązanie obiecuje administratorom sieci ograniczenie ryzyka związanego z najbardziej krytycznymi zasobami, kontrolę informacji w lokalizacjach przedsiębiorstwa, ograniczenie trybów komunikacji wysokiego ryzyka oraz zapewnienie zgodności z przepisami i politykami korporacyjnymi. Stanowi także fundament transformacji w kierunku usług chmurowych.

Oszczędność milionów czy kosztowny błąd?

Wdrożenie odpowiedniego rozwiązania DLP może rzeczywiście przynieść firmie miliony oszczędności. Jednak nieodpowiedni wybór lub nieprawidłowe wdrożenie rozwiązania może także generować ogromne straty. Jeśli myślisz, że wybór odpowiedniego DLP polega tylko na przeglądaniu tabeli porównawczej funkcji, jesteś w błędzie.

Przygotuj się na włożenie dużego wysiłku nie tylko w wdrożenie zakupionego rozwiązania DLP, ale także na dogłębne przeanalizowanie wszystkich ofert i wybór tej, która najlepiej pasuje do potrzeb Twojej organizacji.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.