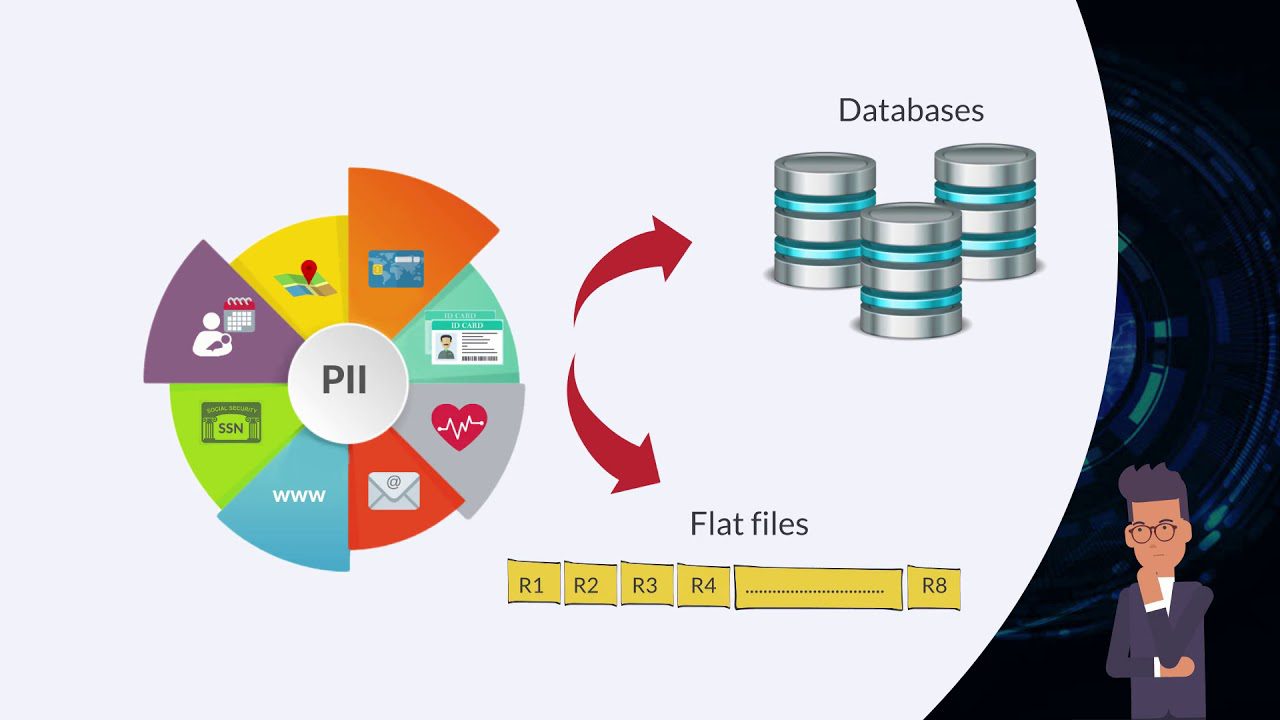

Ochrona wrażliwych informacji firmowych i danych klientów jest kluczowa, a można to osiągnąć dzięki zastosowaniu pseudonimizacji, anonimizacji oraz deidentyfikacji. Te techniki, w połączeniu z odpowiednimi narzędziami do maskowania danych, stanowią skuteczną barierę przed niepowołanym dostępem.

W dynamicznym środowisku biznesowym, gdzie dane odgrywają fundamentalną rolę, informacje klientów i dane firmowe przechodzą przez różne fazy, w których mogą być narażone na kontakt z podmiotami zewnętrznymi. W takich sytuacjach nie wystarczy po prostu pominąć pewnych danych w raportach lub interfejsach użytkownika, ani też nie można udostępniać oryginalnych informacji. Z pomocą przychodzi tutaj maskowanie danych, które poprzez zastępowanie realnych informacji danymi o fikcyjnej naturze, zabezpiecza prawdziwe dane.

Dzięki maskowaniu danych, pracownicy, dostawcy i klienci mogą bezpiecznie pracować na zbiorach danych, bez ujawniania poufnych informacji, takich jak marże zysku czy dane kart kredytowych klientów. Poniżej prezentujemy listę starannie wybranych narzędzi, które mogą okazać się nieocenione w procesie maskowania danych.

Dlaczego maskowanie danych jest tak istotne?

Oto kluczowe powody, dla których organizacje stawiają na maskowanie danych:

- Zmniejszenie ryzyka wycieku danych lub nieautoryzowanego dostępu podczas przesyłania informacji do chmury.

- Ochrona strategicznych informacji biznesowych, takich jak marże zysku czy liczba użytkowników, przed konkurencją.

- Zapobieganie nieuprawnionemu wykorzystaniu danych klientów przez pracowników, kontrahentów czy dostawców.

- Bezpieczne udostępnianie danych, w formie zamaskowanej, stażystom, programistom, projektantom i innym osobom, w celach biznesowych i badawczych.

Jak przeprowadzić maskowanie danych?

Poniżej przedstawiamy najczęściej stosowane metody maskowania danych:

# 1. Pseudonimizacja

Pseudonimizacja polega na uniemożliwieniu identyfikacji użytkownika poprzez zamianę danych osobowych, na takie, które nie pozwalają na powiązanie z konkretną osobą. W tym celu usuwa się identyfikatory, takie jak imiona, nazwiska czy daty urodzenia i zastępuje je danymi niepowiązanymi z rzeczywistością.

#2. Tasowanie i zamiana danych

W tym procesie dane są mieszane i zastępowane fikcyjnymi informacjami, takimi jak nazwy giełdowe czy losowe numery. Chociaż dane nadal sprawiają wrażenie realistycznych i użytecznych, osoby trzecie nie mogą wykorzystać ich w nieuczciwy sposób, szkodząc firmie.

#3. Wyświetlanie wartości pustej

Bazy danych, arkusze kalkulacyjne i inne źródła danych mogą być skonfigurowane tak, aby w przypadku nieautoryzowanego dostępu wyświetlały wartość „Null” zamiast rzeczywistych informacji.

#4. Zmiana oryginalnych wartości

Wartości liczbowe można modyfikować za pomocą operacji matematycznych (mnożenie, dzielenie, odejmowanie), na podstawie ustalonego wzoru. Kluczowe jest zastosowanie trudnego do odgadnięcia wzoru, uniemożliwiającego rozszyfrowanie oryginalnych wartości. Samodzielne wdrożenie tego typu wzorców może być trudne, dlatego warto skorzystać z narzędzi do maskowania danych.

Na co zwrócić uwagę, wybierając narzędzie do maskowania danych?

Wybierając narzędzie do maskowania danych, warto zwrócić uwagę na następujące aspekty:

- Zgodność z międzynarodowymi standardami (HIPAA, CCPA, RODO), które gwarantują, że maskowanie danych przebiega zgodnie z obowiązującymi przepisami.

- Automatyczne wykrywanie danych osobowych i wrażliwych, a następnie stosowanie wstępnie skonfigurowanych strategii maskowania.

- Możliwość łączenia danych z różnych źródeł, zarówno otwartych, jak i premium.

- Zaawansowane algorytmy szyfrowania, które uniemożliwią odtworzenie oryginalnych wartości z zamaskowanych danych.

- Generowanie realistycznych danych testowych, które można wykorzystać w badaniach i rozwoju.

- Skuteczność maskowania danych, która uniemożliwi wykorzystanie ich przez konkurencję lub hakerów.

Poznaj narzędzia do maskowania danych, które warto wziąć pod uwagę w swojej firmie:

Delphix

Delphix to zaawansowane rozwiązanie do maskowania danych, które automatycznie identyfikuje i maskuje poufne informacje. Niezależnie od tego, czy są to dane osobowe, takie jak imiona i nazwiska, adresy e-mail, czy numery kart kredytowych, Delphix potrafi zidentyfikować ponad 30 rodzajów wrażliwych informacji z różnych źródeł.

Platforma oferuje ponad 50 gotowych profili, które definiują niestandardowe wyrażenia profilowania, co eliminuje konieczność kodowania algorytmów maskujących. Delphix zachowuje integralność danych w obrębie i między różnymi źródłami, generując przy tym realistyczne wartości. Ponadto, umożliwia modyfikację istniejących algorytmów oraz tworzenie nowych.

Zamaskowane dane zachowują pełną funkcjonalność, co pozwala wykorzystywać je w programowaniu, testowaniu i analizie. Delphix jest również pomocny w przestrzeganiu standardów takich jak RODO, HIPAA i CCPA, oferując tokenizację danych i nieodwracalne maskowanie. Platforma umożliwia wdrażanie spójnych zasad maskowania danych, eliminując zagrożenia w środowiskach nieprodukcyjnych.

K2View

K2View to doskonałe narzędzie do maskowania danych dla firm poszukujących ochrony dużych zbiorów danych. Platforma ta, poprzez implementację podejścia opartego na danych, skraca czas i koszty wdrożenia, eliminując przy tym złożoność na poziomie korporacyjnym.

K2View anonimizuje dane wrażliwe podczas przesyłania, chroniąc je przed naruszeniem bezpieczeństwa, zachowując przy tym relacyjną spójność danych. Rozwiązanie wspomaga również przestrzeganie standardów ochrony danych, takich jak RODO, CCPA/CPRA, HIPAA, LGPD i PCI DSS.

Platforma ta wykorzystuje automatyczne wykrywanie i katalog danych do klasyfikacji i mapowania informacji wrażliwych. Umożliwia także szczegółowe wyszukiwanie na poziomie plików bazy danych i metadanych. K2View oferuje szeroką gamę funkcji maskujących, takich jak zamiana, losowanie, tasowanie, szyfrowanie czy zerowanie.

K2View obsługuje integrację z różnorodnymi źródłami danych, zarówno lokalnymi, jak i chmurowymi, takimi jak relacyjne bazy danych, systemy starsze, NoSQL, dokumenty XML, kolejki komunikatów i pliki płaskie.

Accutive

Accutive oferuje solidny zestaw narzędzi do maskowania danych, które zapewniają bezpieczeństwo danych krytycznych, zachowując jednocześnie ich użyteczność dla potrzeb biznesowych. Lokalna implementacja tego rozwiązania gwarantuje, że zamaskowane dane przypominają prawdziwe informacje, zachowując przy tym fikcyjne wartości i właściwości.

Accutive obsługuje migrację danych z różnych źródeł, takich jak Oracle, DB2, SQLServer, XML, MySQL i plików płaskich do wybranych miejsc docelowych. Zamaskowane dane mogą być przechowywane w bazach danych takich jak MySQL, SQLServer czy PostgreSQL. To wieloplatformowe oprogramowanie działa w systemach Linux, Unix, Windows i różnych usługach w chmurze.

Platforma ta oferuje wysoce funkcjonalny pulpit nawigacyjny, który prezentuje bieżącą aktywność, aktywne połączenia, rezultaty maskowania i postęp zadań. Accutive udostępnia także szczegółowe raporty, wgląd w wydajność, zintegrowane zarządzanie kontem i wsparcie dla uwierzytelniania wieloskładnikowego.

Informatica

Informatica to platforma do maskowania danych w chmurze, która pomaga chronić prywatność danych klientów, umożliwiając jednocześnie osiągnięcie celów zgodności organizacyjnej. Platforma umożliwia anonimizację i deidentyfikację danych wrażliwych, pozwalając na bezpieczne korzystanie z nich w testach, programowaniu, analizie i procesach obsługi klienta.

Informatica zapewnia elastyczne zabezpieczenia danych w złożonych środowiskach, z których korzysta organizacja, umożliwiając ochronę i zarządzanie danymi w chmurze. Platforma ta utrzymuje kontekst danych i integralność referencyjną, zwiększając bezpieczeństwo i zgodność użytkowania.

Informatica maskuje dane osobowe, takie jak imiona, lokalizacje, daty urodzenia i role, z różnych źródeł i baz danych. Platforma obsługuje szeroką łączność między bazami danych, aplikacjami i komputerami mainframe, a także zmniejsza ryzyko utraty danych lub ich niewłaściwego wykorzystania.

Hush-Hush

Hush-Hush to narzędzie pomagające firmom w zachowaniu zgodności z wymogami dotyczącymi ochrony prywatności. Oprogramowanie to lokalizuje dane osobowe w bazie danych organizacji, klasyfikuje je i anonimizuje.

Podczas maskowania danych, Hush-Hush spełnia standardy RODO, HIPAA/HITECH, CCPA i GLBA. Platforma wykorzystuje komponenty oparte na regułach do konfiguracji i bezpiecznej anonimizacji danych oraz udostępnia gotowe rozwiązania maskujące identyfikatory, za pomocą stałych i ogólnych algorytmów.

Rozwiązanie Hush-Hush działa lokalnie i w chmurze oraz umożliwia integrację z natywnym serwerem SQL SSIS, Biztalk oraz za pomocą API. Platforma umożliwia wykonywanie zadań anonimizacji danych zgodnie z harmonogramem lub ad-hoc oraz tworzenie raportów ścieżki audytu, ułatwiających spełnienie wymagań regulacyjnych.

DataZense

DataZense to platforma, która zapewnia bezpieczeństwo danych i zgodność z przepisami. Oferowane przez nią narzędzia wspomagają profilowanie danych, zapobieganie utracie danych, naprawę oraz zarządzanie danymi. DataZense profiluje dane ustrukturyzowane i nieustrukturyzowane, eliminując obawy związane ze źródłami danych.

Platforma wykonuje profilowanie danych na poziomie kolumn, identyfikując w ten sposób dane osobowe i wrażliwe. Posiada również proces walidacji biznesowej, który pomaga w przeglądaniu i zatwierdzaniu danych jako wrażliwych. DataZense zapobiega nieautoryzowanemu dostępowi do danych lub ich niewłaściwemu wykorzystaniu, poprzez maskowanie, szyfrowanie i kodowanie danych.

Platforma chmurowa DataZense jest dostępna z dowolnego miejsca, o dowolnej porze. Obsługuje standardy takie jak RODO, CCPA, OIOO oraz inne przepisy i standardy dotyczące prywatności. Platforma ta zapewnia skalowalną ochronę, umożliwiając płacenie tylko za zamaskowane dane. Narzędzia DataZense PII umożliwiają organizacjom ochronę poufnych informacji i przestrzeganie przepisów.

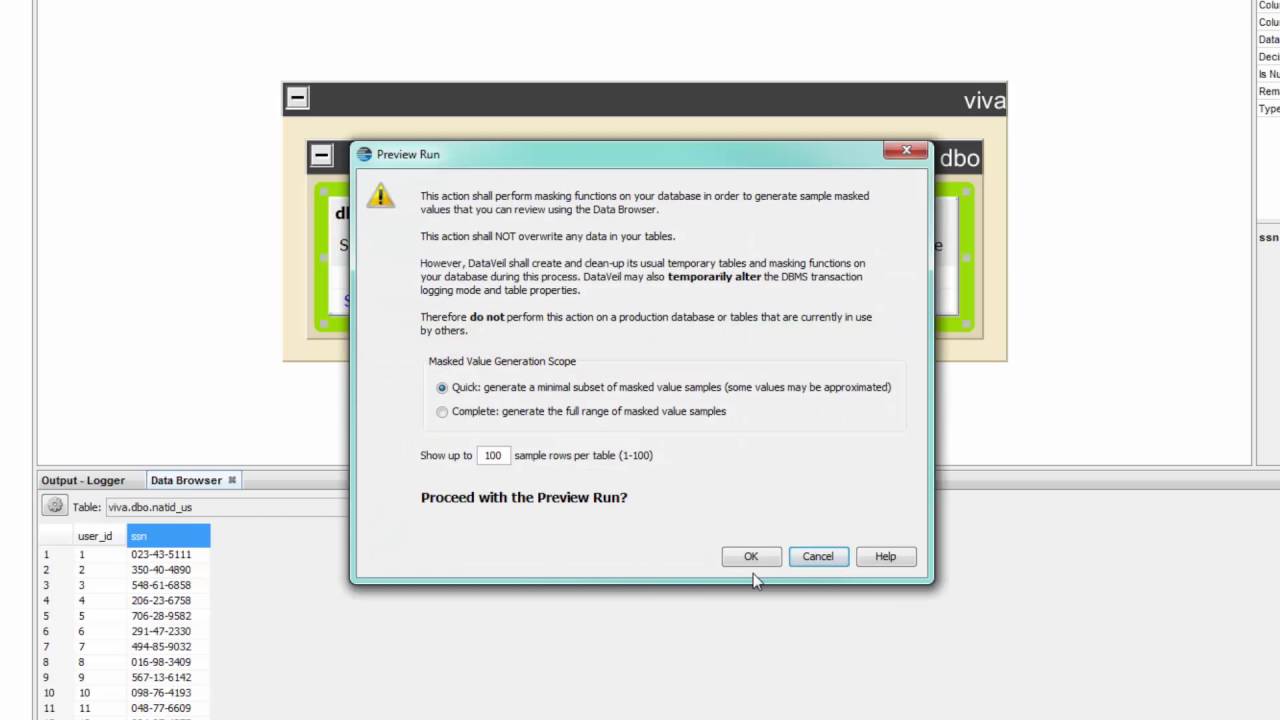

DataVeil

DataVeil oferuje dwa narzędzia do maskowania danych: DataVeil i FileMasker. Pierwsze maskuje dane w bazach SQL, drugie trwale maskuje dane w plikach. Narzędzia te maskują dane wrażliwe, takie jak nazwiska, adresy, numery telefonów i numery kart kredytowych, zastępując je fikcyjnymi, lecz wyglądającymi na prawdziwe danymi.

Maskowanie danych pozwala wykorzystywać je w bezpieczny sposób do testowania, rozwoju, szkolenia, outsourcingu, analizy i wsparcia. W związku z zaostrzaniem przepisów dotyczących bezpieczeństwa danych, DataVeil pomaga w zachowaniu zgodności z RODO, HIPAA i PCI.

Podczas maskowania, DataVeil zachowuje statystyczne i składniowe właściwości pierwotnych danych, dostarczając odpowiednich, zamaskowanych informacji. Zachowuje format poszczególnych znaków w wartości wrażliwej, co pozwala na bezpieczne korzystanie z danych.

Immuta

Immuta to rozwiązanie do dynamicznego maskowania danych i kontroli prywatności. Ukrywa wrażliwe informacje w czasie zapytania, bez modyfikacji oryginalnych danych. Platforma, w ramach pakietu do kontroli bezpieczeństwa i prywatności, pozwala na zdefiniowanie polityki kontroli dostępu opartej na atrybutach.

Immuta oferuje ponad 60 gotowych kontroli bezpieczeństwa i prywatności, które można wykorzystać do ochrony danych poufnych. Platforma umożliwia dynamiczne stosowanie kontroli podczas zapytań, dla różnych typów maskowania danych (anonimizacja, pseudonimizacja, minimalizacja, zaciemnianie).

Dynamiczne zasady zapewniają natychmiastowy dostęp do autoryzowanych danych z dowolnego notebooka, narzędzia BI czy środowiska roboczego. Immuta automatyzuje proces ograniczeń dostępu, bazując na różnych warunkach, takich jak dane demograficzne użytkownika czy przedziały czasowe. Platforma redukuje obciążenie inżynieryjne i umożliwia natychmiastowy dostęp do zamaskowanych danych, jednocześnie chroniąc reputację firmy i zwiększając produktywność zespołu.

IRI FieldShield

IRI FieldShield to niezawodne rozwiązanie do maskowania danych dla wszystkich rodzajów organizacji. Platforma umożliwia centralną klasyfikację danych osobowych, lokalizację danych w dowolnym miejscu i ich automatyczne maskowanie.

IRI FieldShield zachowuje integralność referencyjną podczas korzystania z szyfrowania, pseudonimizacji i innych technik maskowania, w środowiskach produkcyjnych i testowych. Umożliwia bezproblemową anonimizację danych zgodnie z RODO, CIPSEA, HIPAA, DPA, PCI, FERPA, GLBA, POPI i innymi przepisami.

Platforma obsługuje maskowanie danych z różnych źródeł, takich jak relacyjne bazy danych, bazy danych NoSQL, pliki płaskie, komputery mainframe, arkusze Excel, adresy URL, pliki częściowo ustrukturyzowane i nieustrukturyzowane. IRI FieldShield może być wykorzystywane do profilowania i deidentyfikacji danych w spoczynku i zabezpieczania danych w ruchu.

Podsumowanie

W obecnych czasach, wymagania dotyczące redagowania i szyfrowania danych, określone w międzynarodowych i lokalnych standardach prywatności, nie powinny być lekceważone.

Maskowanie oryginalnych danych biznesowych i użytkowników, pomaga zachować zgodność z różnymi regulacjami, takimi jak RODO czy HIPAA. Przedstawione w artykule narzędzia stanowią sprawdzone i efektywne rozwiązania do maskowania danych, niezbędne w przedsiębiorstwach opartych na danych.

Warto także rozważyć platformy ochrony danych w chmurze, które zapewnią elastyczność i bezpieczeństwo danych.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.