W większości przypadków, bo aż dziewięć na dziesięć, usunięcie złośliwego oprogramowania do kryptowalut jest zadaniem równie skomplikowanym, jak jego wykrycie.

Czy zaniepokoiłby cię nagły spadek efektywności twojego komputera?

Niestety, wielu ludzi nie zwraca na to uwagi! Podobnie, tylko nieliczni przejmują się sporadycznymi opóźnieniami, często tłumacząc je jako typowe problemy z systemem operacyjnym.

Jednak dokładniejsze zbadanie sprawy może ujawnić obecność nieuczciwej aplikacji, która zużywa zasoby i obniża wydajność całego systemu.

Czym jest złośliwe oprogramowanie do kryptowalut?

Można przyjąć, że złośliwe oprogramowanie do kryptowalut to cyfrowy pasożyt, zainstalowany przez kogoś z zewnątrz, który bez twojej wiedzy wykorzystuje zasoby twojego komputera.

Ten proces jest częściej nazywany crypto-jackingiem.

Jak już wspomniano, trudność w wykryciu tego rodzaju oprogramowania wynika z jego sposobu działania. Zazwyczaj nie zauważysz żadnej różnicy, chyba że masz dużą świadomość dotyczącą standardowego dźwięku wentylatora komputera, jego szybkości działania i ogólnej wydajności.

Oprogramowanie to uruchamia aplikacje do wydobywania kryptowalut w tle, przez cały czas działania komputera, chyba że zdecydujesz się na jego odinstalowanie.

Mówiąc prościej, koparki kryptowalut to aplikacje, które biorą udział w świecie kryptografii, weryfikując transakcje i wydobywając nowe monety. Generuje to pasywny zysk dla osób, które je kontrolują.

Jednak określane są jako złośliwe oprogramowanie kryptograficzne, jeżeli zostaną zainstalowane w systemie bez zgody administratora, co jest działaniem niezgodnym z prawem.

Aby łatwiej to zrozumieć, wyobraź sobie, że ktoś sadzi drzewo owocowe na twojej posesji, korzysta z wody i innych zasobów z twojego domu bez twojej zgody, a na dodatek odmawia ci owoców lub pieniędzy.

Tak właśnie działa crypto-jacking w cyberprzestrzeni.

Jak działa złośliwe oprogramowanie do kryptowalut?

Podobnie jak większość złośliwego oprogramowania!

Nie szukasz przecież zainfekowanych plików i nie instalujesz ich bez powodu.

Niestety, stykasz się z nim w najmniej oczekiwanych sytuacjach:

- Klikając w link w wiadomości e-mail

- Odwiedzając strony internetowe oparte na protokole HTTP

- Pobierając pliki z niepewnych źródeł

- Klikając w podejrzaną reklamę itp.

Co więcej, cyberprzestępcy mogą wykorzystywać inżynierię społeczną, aby nakłonić użytkowników do samodzielnego pobrania tego złośliwego oprogramowania.

Po instalacji, złośliwe oprogramowanie kryptograficzne zaczyna wykorzystywać zasoby systemu, dopóki nie zostanie wykryte i odinstalowane.

Niektóre symptomy infekcji to zwiększona prędkość wentylatora (hałas), podwyższona temperatura i spowolniona praca komputera.

Złośliwe oprogramowanie kryptograficzne a oprogramowanie ransomware

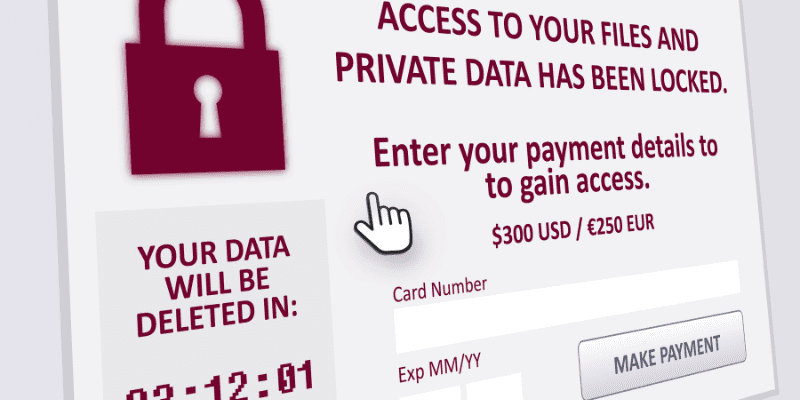

Oprogramowanie ransomware nie jest tak subtelne. Po zainstalowaniu może zablokować ci dostęp do systemu i przywrócić go dopiero po zapłaceniu okupu.

Zazwyczaj wyświetla numer telefonu lub adres e-mail, z którym można się skontaktować, albo dane konta, na które należy dokonać płatności.

W zależności od wysokości żądanej kwoty, ludzie czasami decydują się na zapłatę, aby odzyskać dostęp do swoich danych. Zdarzają się jednak sytuacje, w których zapłacenie okupu nie przynosiło oczekiwanych rezultatów lub wręcz czyniło ofiary kolejnymi celami.

Z kolei złośliwe oprogramowanie kryptograficzne nie stanowi tak widocznego zagrożenia. Działa potajemnie w tle, wykorzystując zasoby, i staje się długoterminowym źródłem dochodu dla cyberprzestępców.

Popularne przykłady ataków z wykorzystaniem złośliwego oprogramowania kryptograficznego

Oto kilka przykładów głośnych incydentów, które wstrząsnęły światem cyfrowym swoim zaawansowaniem.

#1. Graboid

Graboid został odkryty przez badaczy z Palo Alto Networks, którzy opublikowali raport na jego temat w 2019 roku. Atakujący przejęli kontrolę nad blisko 2000 niezabezpieczonych hostów Dockera, bez potrzeby uzyskiwania autoryzacji.

Wysyłali zdalne polecenia, aby pobrać i zainstalować zainfekowane obrazy Dockera na zaatakowanych hostach. Pobierany pakiet zawierał również narzędzie umożliwiające komunikację z innymi podatnymi na ataki maszynami i narażanie ich na zagrożenie.

Następnie zmodyfikowane kontenery pobierały cztery skrypty i wykonywały je w określonej kolejności.

Skrypty te, w losowy sposób, uruchamiały koparki Monero w 250-sekundowych sesjach i rozprzestrzeniały złośliwe oprogramowanie w sieci.

#2. PowerGhost

Ujawniony przez laboratoria Kaspersky w 2018 roku, PowerGhost to bezplikowe złośliwe oprogramowanie do kryptowalut, którego głównym celem są sieci korporacyjne.

Jego bezplikowość oznacza, że infekuje maszyny, nie zwracając na siebie uwagi i nie powodując wykrycia. Następnie loguje się do urządzeń za pośrednictwem Windows Management Instrumentation (WMI) lub exploita EternalBlue, wykorzystanego w słynnym ataku ransomware WannaCry.

Po zalogowaniu oprogramowanie próbuje wyłączyć innych kopaczy kryptowalut (jeśli takowi istnieją), aby zapewnić maksymalny zysk dla osób odpowiedzialnych za atak.

Oprócz wykorzystywania zasobów, jeden z wariantów PowerGhost był znany z przeprowadzania ataków DDoS na inne serwery.

#3. BadShell

BadShell został odkryty przez dział Comodo Cybersecurity w 2018 roku. Jest to kolejny bezplikowy robak kryptograficzny, który nie pozostawia śladów w pamięci masowej systemu; zamiast tego działa za pośrednictwem procesora i pamięci RAM.

Oprogramowanie to dołączało się do programu Windows PowerShell w celu wykonywania złośliwych poleceń. Przechowywało kod binarny w rejestrze systemu Windows i uruchamiało skrypty wydobywające kryptowaluty za pomocą Harmonogramu zadań systemu Windows.

#4. Prometei Botnet

Po raz pierwszy wykryty w 2020 roku, Prometei Botnet wykorzystywał luki w zabezpieczeniach Microsoft Exchange w celu zainstalowania złośliwego oprogramowania do wydobywania Monero.

Ten atak wykorzystywał wiele narzędzi, takich jak exploity EternalBlue, BlueKeep, SMB i RDP, aby rozprzestrzeniać się w sieci i atakować niebezpieczne systemy.

Występował w wielu wersjach (jak większość złośliwego oprogramowania), a badacze z Cybereason wskazują, że jego początki sięgają 2016 roku. Ponadto działa na różnych platformach, infekując systemy Windows i Linux.

Jak wykrywać złośliwe oprogramowanie kryptograficzne i jak mu zapobiegać?

Najlepszym sposobem na wykrycie złośliwego oprogramowania kryptograficznego jest obserwacja pracy systemu. Zwiększona głośność wentylatora lub nagły spadek wydajności mogą być oznaką jego obecności.

Jednak systemy operacyjne są skomplikowane, a subtelne zmiany często umykają naszej uwadze.

W takim przypadku warto skorzystać z kilku wskazówek, które mogą pomóc zachować bezpieczeństwo:

- Aktualizuj oprogramowanie. Nieaktualne programy często zawierają luki, które cyberprzestępcy wykorzystują.

- Używaj oprogramowania antywirusowego premium. Nie można przecenić potrzeby posiadania dobrego programu antywirusowego na każdym urządzeniu. Ataki tego typu zdarzają się niezależnie od systemu operacyjnego (atakowane są również komputery Mac!) i rodzaju urządzenia (w tym smartfony i tablety).

- Nie klikaj we wszystko. Ciekawość to naturalna cecha, która często jest wykorzystywana w nieuczciwy sposób. Jeśli musisz kliknąć podejrzany link, najpierw skopiuj go do wyszukiwarki, aby sprawdzić jego wiarygodność.

- Przestrzegaj ostrzeżeń przeglądarki. Współczesne przeglądarki internetowe są znacznie bardziej zaawansowane niż dziesięć lat temu. Nie ignoruj ostrzeżeń bez sprawdzenia, co je spowodowało. Ponadto unikaj stron internetowych działających w oparciu o protokół HTTP.

- Bądź na bieżąco. Narzędzia stosowane przez cyberprzestępców są regularnie aktualizowane, a ich metody ataku ewoluują. Dlatego warto czytać o ostatnich atakach i dzielić się tą wiedzą z innymi.

Liczba ataków z wykorzystaniem złośliwego oprogramowania kryptograficznego stale rośnie!

Jest to spowodowane rosnącą popularnością kryptowalut oraz trudnościami w wykrywaniu tego rodzaju oprogramowania.

Po instalacji, oprogramowanie to generuje pasywny dochód dla cyberprzestępców, przy minimalnym lub zerowym wysiłku z ich strony.

Jednak przestrzeganie wymienionych zasad bezpieczeństwa w internecie pomoże ci zachować ochronę.

Jak wspomniano, najlepszym rozwiązaniem jest instalacja oprogramowania cyberbezpieczeństwa na wszystkich urządzeniach.

Następnie warto zapoznać się z podstawami cyberbezpieczeństwa dla początkujących.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.