Używanie systemów operacyjnych bazujących na Linuksie do ochrony swojej prywatności w sieci jest osiągalne i nie wymaga ponoszenia kosztów związanych z usługami VPN.

Dystrybucje, takie jak Kali Linux, są powszechnie stosowane w testach bezpieczeństwa sieci bezprzewodowych, stron internetowych i serwerów. Również systemy operacyjne Debian i Ubuntu często wykorzystuje się w tym celu.

ProxyChains oraz Tor mogą być wykorzystane do tworzenia łańcucha serwerów proxy, co znacznie zwiększa anonimowość i utrudnia śledzenie faktycznego adresu IP. ProxyChains maskuje Twój rzeczywisty adres IP, przekierowując ruch przez szereg serwerów. Należy pamiętać, że im więcej serwerów proxy znajduje się w łańcuchu, tym wolniejsze będzie połączenie z internetem.

Czym jest ProxyChains?

ProxyChains to narzędzie dla systemów UNIX, które pozwala na ukrycie adresu IP poprzez przekierowanie ruchu sieciowego. Realizuje to poprzez kierowanie połączeń TCP przez różne serwery proxy, w tym TOR, SOCKS i HTTP.

- Jest kompatybilne z narzędziami do skanowania portów, takimi jak Nmap.

- Umożliwia przekierowanie dowolnego połączenia TCP w Internecie poprzez konfigurację łańcucha serwerów proxy.

- Domyślnie wykorzystuje sieć Tor.

- Pozwala na mieszanie różnych rodzajów proxy w ramach jednej konfiguracji.

- ProxyChains może być również używane do obejścia zapór sieciowych oraz systemów wykrywania i zapobiegania włamaniom (IDS/IPS).

Konfiguracja łańcucha proxy jest prostym procesem, który może być przeprowadzony przez każdego, jak pokazano w tym artykule.

Ten poradnik przedstawia, jak zainstalować i skonfigurować Tor oraz ProxyChains w systemie Linux, aby zapewnić anonimowość w sieci.

Instalacja Tor i ProxyChains w systemie Linux

Najpierw zaleca się aktualizację systemu Linux do najnowszej wersji. W tym celu uruchom terminal i wprowadź polecenie:

$ sudo apt update && sudo apt upgrade

Następnie sprawdź, czy Tor i ProxyChains są już zainstalowane, wpisując poniższe polecenia osobno:

$ proxychains $ tor

Jeśli nie są zainstalowane, wpisz w terminalu to polecenie:

$ sudo apt install proxychains tor -y

Pamiętaj, że instalujemy usługę Tor, a nie przeglądarkę Tor. Usługa Tor działa lokalnie na Twojej maszynie wirtualnej lub systemie operacyjnym, na określonym porcie. W tym przypadku jest to domyślnie port 9050.

Aby sprawdzić status usługi Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

Aby uruchomić usługę Tor:

$ service tor start

Aby zatrzymać usługę Tor:

$ service tor stop

Konfiguracja ProxyChains

Na początku należy zlokalizować katalog ProxyChains za pomocą polecenia:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

To jest ścieżka do pliku konfiguracyjnego.

/etc/proxychains4.conf

Na podstawie powyższych informacji, plik konfiguracyjny ProxyChains znajduje się w /etc/.

Teraz należy zmodyfikować plik konfiguracyjny. Otwórz go w preferowanym edytorze tekstowym, takim jak leafpad, vim lub nano.

W tym przykładzie użyjemy edytora nano.

nano /etc/proxychains.conf

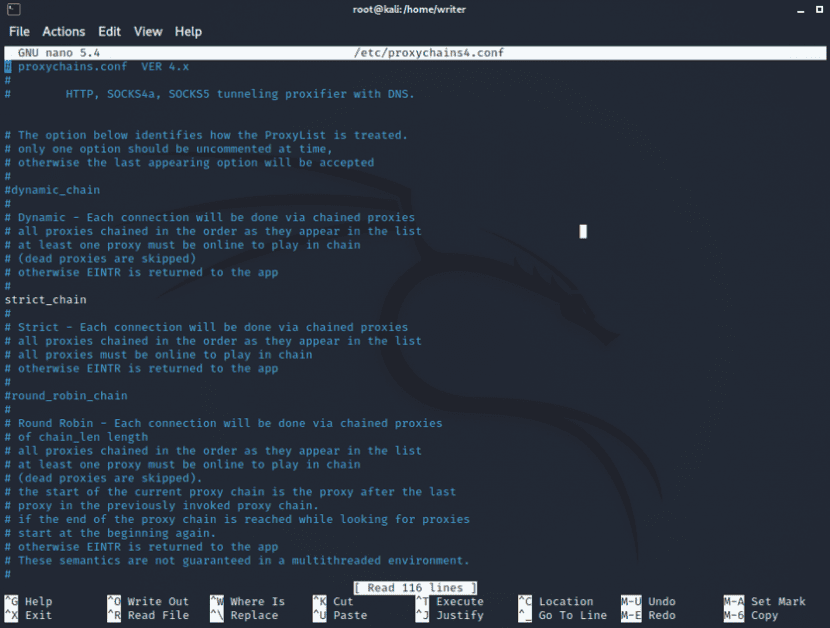

Plik konfiguracyjny został otwarty. Teraz należy zakomentować lub odkomentować kilka linii, aby skonfigurować łańcuchy proxy.

Znak „#” w konfiguracji oznacza komentarz w języku bash. Możesz użyć klawiszy strzałek, aby przewijać i wprowadzać zmiany.

#1. Należy odkomentować linię dynamic_chain. W tym celu usuń znak „#” z początku tej linii.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Należy zakomentować linie random_chain i strict_chain. W tym celu dodaj „#” przed nimi.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Upewnij się, że linia proxy_dns nie jest zakomentowana. Zapobiega to wyciekom DNS, które mogłyby ujawnić Twój prawdziwy adres IP.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Na końcu listy proxy dodaj wpis socks5 127.0.0.1 9050.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Serwer proxy socks4 jest zazwyczaj domyślnie dodany. Należy dodać serwer proxy socks5, jak pokazano powyżej. Następnie zapisz plik konfiguracyjny i wyjdź z edytora.

Korzystanie z ProxyChains

Przed rozpoczęciem korzystania z ProxyChains, upewnij się, że usługa Tor jest uruchomiona.

┌──(root💀kali)-[/home/writer] └─# service tor start

Po uruchomieniu usługi Tor, możesz wykorzystać ProxyChains do przeglądania internetu, skanowania i analizy, zachowując anonimowość. Możesz również użyć narzędzi takich jak Nmap czy sqlmap w połączeniu z ProxyChains, aby anonimowo skanować i szukać luk w zabezpieczeniach. To bardzo przydatne.

Aby korzystać z ProxyChains, wpisz polecenie proxychains w terminalu, a następnie nazwę aplikacji, którą chcesz uruchomić. Format polecenia jest następujący:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

Aby użyć Nmap:

$ proxychains nmap -targetaddress

Aby użyć sqlmap:

$ proxychains python sqlmap -u target

Możesz również anonimowo testować luki w zabezpieczeniach, na przykład:

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Praktycznie każde narzędzie wykorzystujące protokół TCP może działać z ProxyChains.

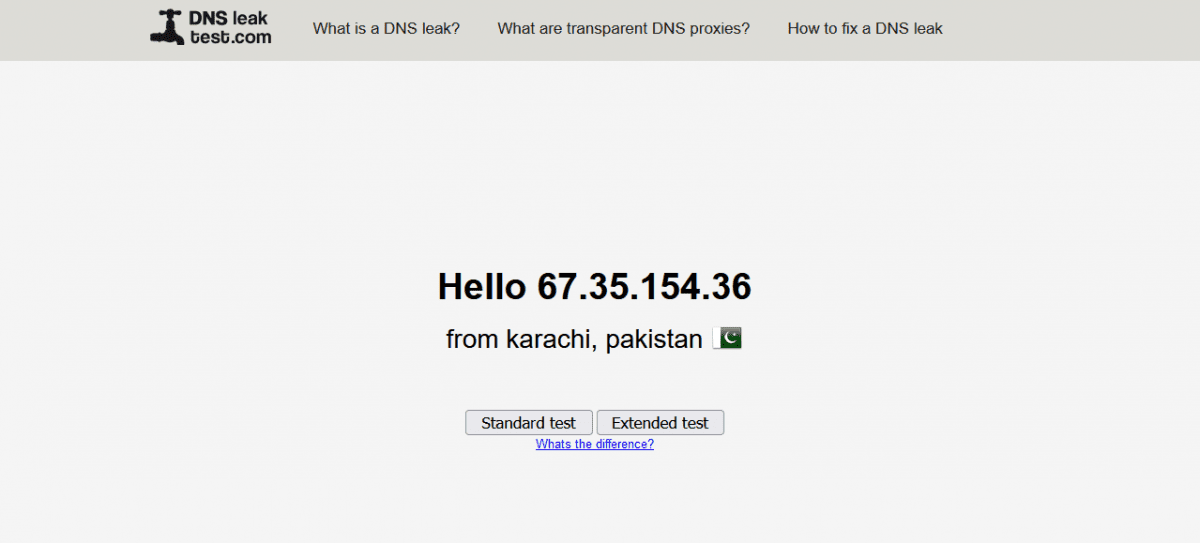

Aby upewnić się, że ProxyChains działa poprawnie, przejdź do dnsleaktest.com i zweryfikuj swój adres IP oraz ewentualne wycieki DNS.

Po uruchomieniu ProxyChains zauważysz, że język interfejsu Firefox został zmieniony. Przeprowadźmy test szczelności DNS, używając polecenia:

$ proxychains firefox dnsleaktest.com

Jak widać, moja lokalizacja zmieniła się z INDII na PAKISTAN. Dodatkowo ProxyChains dynamicznie zmienia mój adres IP, co dodatkowo zwiększa anonimowość.

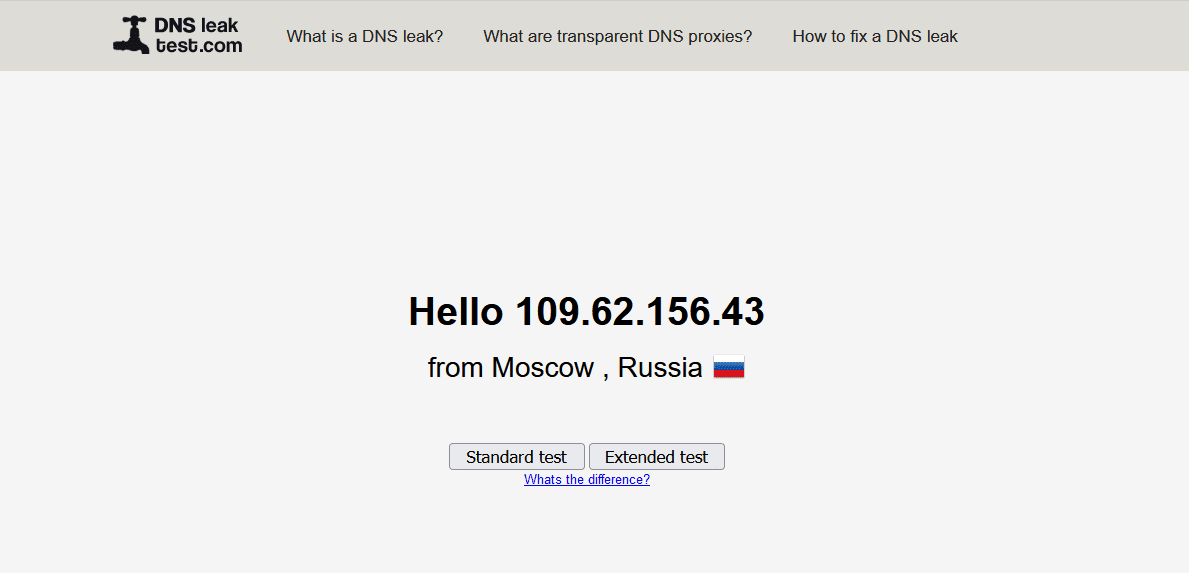

Aby zobaczyć nowy rezultat, zamknij Firefox, wyczyść terminal, uruchom ponownie usługę Tor i ponownie uruchom ProxyChains. W teście szczelności DNS zobaczysz zmienione wyniki, jak pokazano poniżej.

Widzimy, że moja lokalizacja przeniosła się z Pakistanu do Rosji. Tak działa dynamiczne łańcuchy serwerów proxy. Zwiększa to poziom anonimowości podczas testów penetracyjnych.

Podsumowanie 👨💻

W tym artykule omówiliśmy, jak zachować anonimowość w internecie i chronić swoją prywatność w trakcie testów penetracyjnych. ProxyChains mogą być wykorzystane w połączeniu z narzędziami bezpieczeństwa, takimi jak Nmap czy Burpsuite, a także są często stosowane do omijania systemów detekcji intruzów (IDS) oraz zapór sieciowych.

Alternatywnie, jeśli preferujesz szybkie i proste rozwiązanie, możesz skorzystać z sieci VPN, która zapewnia anonimizację ruchu internetowego od razu po uruchomieniu.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.