Korzystanie z otwartych, publicznych sieci Wi-Fi bez zachowania odpowiednich środków ostrożności może narazić Cię na niebezpieczeństwo ataków z wykorzystaniem urządzenia Wi-Fi Pineapple.

Specjaliści od cyberbezpieczeństwa używają Wi-Fi Pineapple w testach penetracyjnych, aby symulować potencjalne zagrożenia. Niestety, cyberprzestępcy również wykorzystują to narzędzie do nielegalnych działań, takich jak ataki typu „człowiek pośrodku”, tworzenie fałszywych portali logowania, podszywanie się pod protokół HTTPS oraz inne niebezpieczne techniki.

Ten artykuł przybliży Ci działanie Wi-Fi Pineapple, wyjaśni jego istotę oraz pokaże, jak legalnie wykorzystywać je do identyfikacji słabych punktów w zabezpieczeniach sieci.

Dowiesz się również, w jaki sposób oszuści mogą posłużyć się tym urządzeniem do wyłudzania poufnych informacji od niczego nieświadomych użytkowników. Zaczynajmy zatem.

Czym jest Ananas Wi-Fi?

Wi-Fi Pineapple to przenośne urządzenie przeznaczone do przeprowadzania testów penetracyjnych, umożliwiające wykrywanie luk w sieciach bezprzewodowych. Urządzenia te, wizualnie przypominające standardowe routery, charakteryzują się jednak większą mocą, szerszym zasięgiem i zdolnością do obsługi większej liczby podłączonych urządzeń.

Ponadto, wyposażone są w funkcje ułatwiające przeprowadzenie szczegółowych testów penetracyjnych i audytów sieci.

Grafika przedstawiająca Ananasa Wi-Fi: Hak5

Grafika przedstawiająca Ananasa Wi-Fi: Hak5

Specjaliści ds. bezpieczeństwa mogą legalnie wykorzystywać Wi-Fi Pineapple do symulowania włamywania się do sieci, tworzenia nieautoryzowanych punktów dostępu oraz przeprowadzania ataków typu „man-in-the-middle”. Dzięki temu mają możliwość identyfikacji i eliminacji luk w systemach zabezpieczeń sieci bezprzewodowych.

Urządzenie jest stosunkowo łatwe w obsłudze, dostępne i niedrogie. Z tego względu, testerzy penetracyjni, etyczni hakerzy oraz cyberprzestępcy mogą korzystać z niego w różnych celach.

Używane zgodnie z prawem, jest to potężne narzędzie do przeprowadzania audytów sieci. Jednak w rękach oszustów staje się niebezpiecznym narzędziem do nielegalnego podsłuchiwania ruchu sieciowego i przeprowadzania różnorodnych ataków, które mogą prowadzić do kradzieży prywatnych danych lub naruszenia bezpieczeństwa urządzeń użytkowników.

Popularne Rodzaje Ataków Ananasowych Wi-Fi

Cyberprzestępcy mogą posługiwać się ananasem Wi-Fi, aby przechwytywać ruch sieciowy przesyłany pomiędzy urządzeniem użytkownika a Internetem. Ponieważ urządzenie to może podsłuchiwać i przekazywać dane w niezmienionej formie, użytkownikom trudno jest zorientować się, że padli ofiarą ataku lub że ich dane są kradzione.

Zazwyczaj urządzenie wyposażone w moduł Wi-Fi nieustannie wysyła sygnały w poszukiwaniu dostępnych sieci. Gdy ananas Wi-Fi przechwyci te sygnały, zaczyna emitować je ponownie, podszywając się pod dostępną sieć. Urządzenie użytkownika odbiera fałszywe sygnały, wierząc, że to legalne, znane mu sieci.

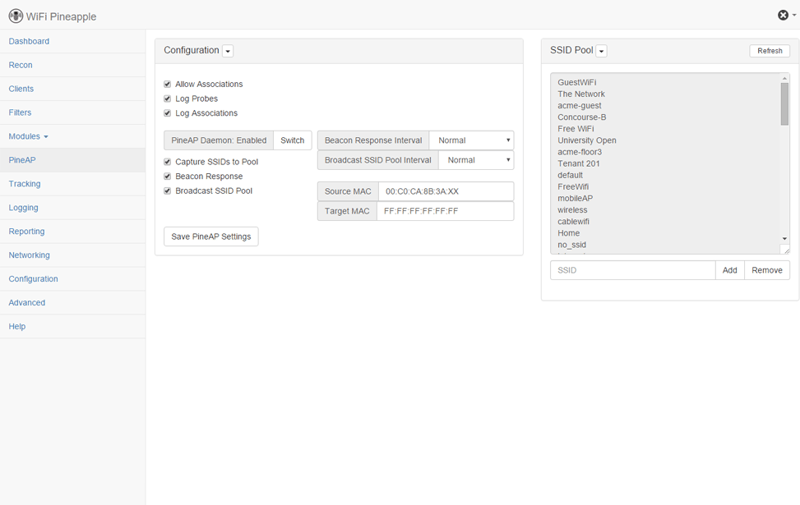

Typowy pulpit nawigacyjny Wi-Fi Pineapple: Wi-Fiananas

Typowy pulpit nawigacyjny Wi-Fi Pineapple: Wi-Fiananas

Użytkownik, nieświadomy zagrożenia, łączy się z fałszywą siecią, często bez konieczności podawania hasła. Jeśli urządzenie ma włączoną opcję automatycznego łączenia z dostępnymi sieciami, podłączy się do fałszywego punktu dostępowego kontrolowanego przez przestępców bez jakiejkolwiek ingerencji ze strony użytkownika.

Po połączeniu z taką siecią, przestępcy mogą przechwytywać i kraść hasła, dane kart kredytowych oraz inne poufne informacje przesyłane pomiędzy Twoim urządzeniem a Internetem.

Dodatkowo, po uzyskaniu dostępu do fałszywego punktu dostępowego, cyberprzestępcy mogą przekierować Cię na fałszywą stronę logowania lub serwer kontrolowany przez nich. Mogą na przykład kierować użytkowników na strony imitujące popularne serwisy, takie jak Amazon, eBay czy Facebook.

W ten sposób atakujący może ukraść dane logowania, informacje o kartach kredytowych, adresy oraz inne dane przesyłane przez użytkownika, który nie ma świadomości zagrożenia.

Poniżej opisano najczęściej spotykane ataki wykorzystujące ananasa Wi-Fi:

#1. Ataki typu „człowiek pośrodku” (MITM)

Cyberprzestępcy, wykorzystując ananasa Wi-Fi, tworzą fałszywy punkt dostępowy, który umożliwia im przeprowadzanie ataków typu „man-in-the-middle” (MITM). Najpierw nakłaniają użytkownika do połączenia się z Internetem za pomocą fałszywej sieci bezprzewodowej, którą kontrolują.

Podczas takiego ataku, przestępcy w ukryciu przechwytują i przekazują ruch pomiędzy urządzeniem ofiary a Internetem, często kradnąc poufne informacje, takie jak hasła, dane bankowe i inne wrażliwe dane. Złodzieje mogą wykorzystać te informacje do nielegalnych transakcji lub przelać pieniądze z konta ofiary.

#2. Ściana Owiec

Jeśli użytkownicy korzystają z sieci bez ochrony swojej tożsamości, administrator lub osoba podsłuchująca działania sieci może zobaczyć poufne informacje, takie jak nazwa użytkownika i hasło. Ściana Owiec to publiczna prezentacja, na której specjaliści od bezpieczeństwa lub hakerzy udostępniają listę urządzeń, odwiedzanych stron internetowych, a czasem dane logowania przesyłane przez użytkowników w niezabezpieczonych sieciach publicznych.

Ananas Wi-Fi posiada funkcję „Wall of Sheep”, która po aktywacji umożliwia administratorom lub cyberprzestępcom podsłuchiwanie aktywności użytkowników, w tym listę odwiedzanych stron i przesyłane prywatne dane. Zwykle taka sytuacja ma miejsce, gdy użytkownicy wysyłają niezaszyfrowane dane przez sieci bezprzewodowe.

Ideą Ściany Owiec jest zwrócenie uwagi na niebezpieczeństwa związane z brakiem ostrożności w Internecie i edukacja w zakresie bezpiecznych praktyk. W celach testowych lub ostrzegawczych lista ta jest prezentowana na dużym ekranie, aby wszyscy mogli zobaczyć ujawnione dane. Niestety, cyberprzestępcy mogą wykorzystać tę samą strategię, aby pozyskać prywatne informacje i naruszyć bezpieczeństwo kont i urządzeń.

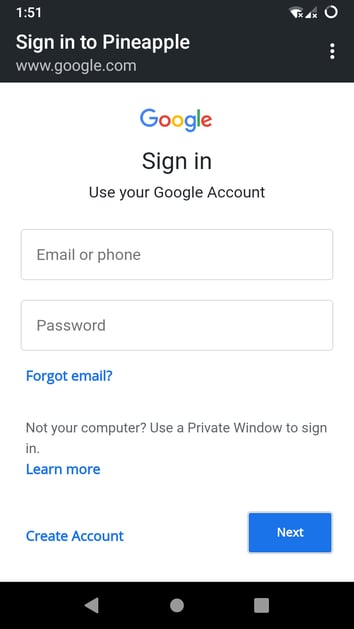

#3. Ataki z wykorzystaniem Złego Portalu

W tej technice ataku przestępcy tworzą fałszywą stronę internetową, łudząco podobną do autentycznej. Gdy użytkownicy próbują połączyć się z legalną witryną przez publiczną sieć Wi-Fi, atakujący przekierowują ich na fałszywą stronę.

Zły Portal naśladuje popularne i zaufane strony internetowe, strony logowania oraz inne serwisy internetowe. Na przykład, oszuści mogą stworzyć witrynę społecznościową lub sklep internetowy, taki jak Walmart, eBay czy Amazon, a następnie kierować tam niczego nieświadomych użytkowników.

Przykład fałszywej strony logowania do Gmaila: GitHub

Przykład fałszywej strony logowania do Gmaila: GitHub

Ta metoda, zbliżona do ataków MITM, pozwala przestępcom na kradzież nazw użytkowników, haseł, informacji o kartach kredytowych, numerów telefonów, adresów oraz innych wrażliwych danych, które ofiara wprowadzi na fałszywej stronie. Dodatkowo, mogą oni zainfekować urządzenie użytkownika złośliwym oprogramowaniem lub wirusami.

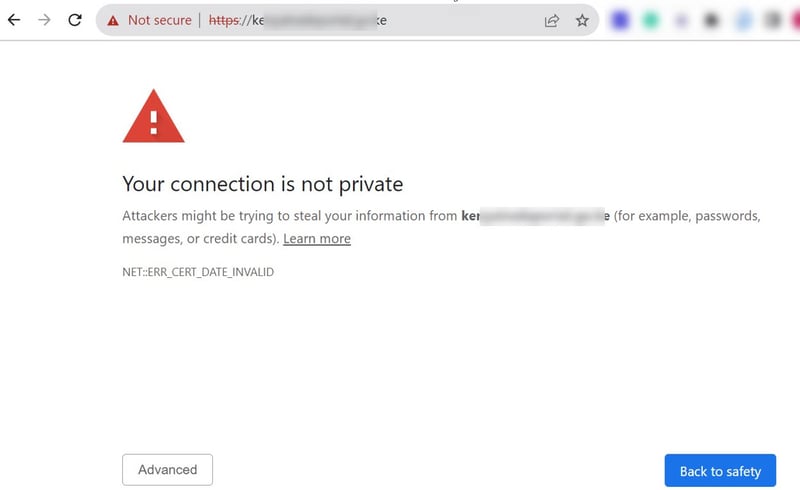

#4. Fałszywe HTTPS

Bezpieczne strony internetowe korzystają z protokołu HTTPS, aby szyfrować dane i chronić zarówno witrynę, jak i jej użytkowników. W ataku fałszywego HTTPS, haker wykorzystujący ananasa Wi-Fi, umieszcza się pomiędzy użytkownikiem a stroną internetową.

Gdy użytkownik próbuje wejść na daną witrynę (często bez wpisywania protokołu HTTPS), do komunikacji z atakującym wykorzystywane jest mniej bezpieczne połączenie HTTP. Następnie atakujący łączy użytkownika z mniej bezpieczną wersją strony HTTP. Podczas takiej komunikacji dane przesyłane są w postaci jawnego tekstu, co pozwala atakującemu zobaczyć poufne informacje.

Ochrona przed Atakami Ananasowymi Wi-Fi

Ochrona przed atakami z użyciem ananasa Wi-Fi wymaga przestrzegania bezpiecznych zasad korzystania z Internetu i unikania publicznych sieci bezprzewodowych, chyba że jest to absolutnie konieczne. Poniżej przedstawiono kilka kluczowych zasad bezpieczeństwa:

- Unikaj łączenia się z niezabezpieczonymi publicznymi sieciami Wi-Fi. Większość przestępców oferuje darmowe Wi-Fi, które zazwyczaj nie wymaga hasła. Może jednak wymagać rejestracji z wykorzystaniem adresu e-mail, a często również hasła. Większość użytkowników, dla wygody, używa tego samego hasła w wielu miejscach, co ułatwia atakującym dostęp do danych osobowych, takich jak nazwy kont, adresy e-mail, loginy, hasła, dane kart kredytowych i innych informacji, które przesyłasz przez sieć.

- Staraj się nie korzystać z niepewnych stron internetowych i nie podawaj na nich wrażliwych danych osobowych, takich jak hasła, dane bankowe itp. Upewnij się, że łączysz się tylko z witrynami korzystającymi z protokołu HTTPS, co można sprawdzić za pomocą symbolu kłódki na początku adresu URL.

- Korzystaj z VPN (wirtualnej sieci prywatnej), która chroni Twoje dane, szyfrując je przed przesłaniem przez Internet. W takim przypadku, nawet jeśli Twoje urządzenie połączy się z ananasem Wi-Fi, przestępcy nie będą w stanie odczytać przesyłanych przez Ciebie danych. Większość sieci VPN oferuje kompleksowe szyfrowanie, dzięki czemu nikt nie może odszyfrować informacji przesyłanych między urządzeniem a Internetem, nawet gdy korzystasz z fałszywego punktu dostępowego.

- Zawsze sprawdzaj, czy nazwa sieci Wi-Fi, z którą się łączysz, odpowiada Twojej lokalizacji. Jeśli na przykład jesteś w domu, a łączysz się z siecią firmową, powinieneś zachować szczególną ostrożność. Pamiętaj, że ananas Wi-Fi może generować fałszywe nazwy sieci, podszywając się pod sieci transmitowane przez Twój laptop lub urządzenie mobilne.

- Regularnie usuwaj zapisane w urządzeniu informacje o publicznych sieciach Wi-Fi. Dzięki temu unikniesz automatycznego rozgłaszania nazw tych sieci, co utrudni przestępcom tworzenie fałszywych punktów dostępu, z którymi Twoje urządzenie mogłoby się automatycznie połączyć.

- Wyłącz opcję automatycznego łączenia i wyłącz Wi-Fi w swoim urządzeniu, gdy nie jest Ci potrzebne. Dzięki temu unikniesz sytuacji, w której Twoje urządzenie będzie automatycznie łączyło się z dostępnymi sieciami bezprzewodowymi. Jeżeli pozostawisz tę funkcję włączoną, urządzenie będzie stale rozsyłać zapisane identyfikatory sieci, a przestępcy mogą wykorzystać ananasa Wi-Fi, aby te identyfikatory przechwycić. Następnie utworzą sieć o takiej samej nazwie, a Twoje urządzenie automatycznie się z nią połączy, umożliwiając atakującym przechwytywanie poufnych informacji lub przekierowanie Cię na kontrolowany przez nich serwer.

- Staraj się unikać korzystania z niepewnych stron internetowych, szczególnie w publicznych punktach dostępu. Najlepiej jest odwiedzać wyłącznie witryny chronione protokołem HTTPS. Możesz to sprawdzić, upewniając się, że adres URL witryny zawiera protokół HTTPS oraz symbol kłódki tuż przed adresem. Niektóre przeglądarki ostrzegą Cię, gdy spróbujesz wejść na niezabezpieczoną stronę internetową bez protokołu HTTPS. Jeżeli musisz skorzystać z takiej witryny, użyj VPN lub nie wprowadzaj żadnych wrażliwych danych, takich jak dane bankowe, nazwy użytkowników, hasła i inne prywatne informacje.

Błąd niezabezpieczonej witryny HTTPS (zrzut ekranu)

Błąd niezabezpieczonej witryny HTTPS (zrzut ekranu)

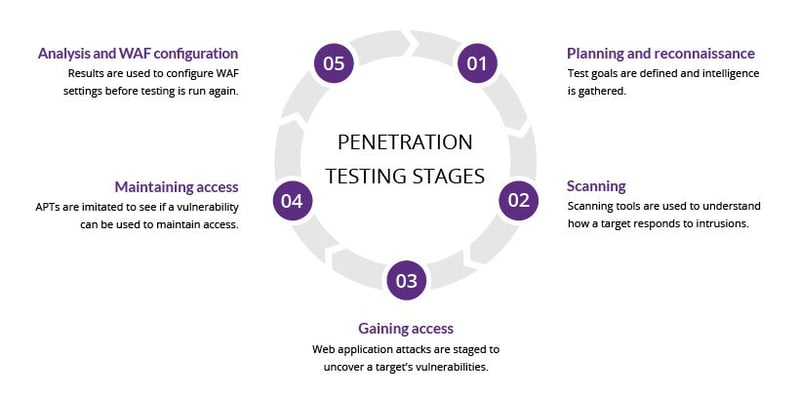

Ananas Wi-Fi jako Urządzenie do Testów Penetracyjnych

Ananas Wi-Fi jest potężnym narzędziem wykorzystywanym w testach penetracyjnych. Dzięki niemu specjaliści od sieci mogą identyfikować i usuwać luki w zabezpieczeniach sieci bezprzewodowych. Jest to niedrogie urządzenie, które umożliwia zespołom ds. bezpieczeństwa legalne testowanie odporności własnych sieci na ataki i identyfikowanie potencjalnych zagrożeń.

Ananas Wi-Fi posiada łatwy w obsłudze interfejs oraz zestaw modułów do pobrania, które pomagają w audytowaniu sieci bezprzewodowych i wykrywaniu luk w zabezpieczeniach. Na przykład, darmowy pakiet PineAP zawiera narzędzia do monitorowania ruchu sieciowego, przeprowadzania ataków MITM, łamania haseł, rekonesansu i innych działań.

Testy penetracyjne to legalna forma hakowania, którą organizacje mogą wykorzystać do wykrywania i eliminowania słabych punktów w zabezpieczeniach. Niestety, urządzenie to jest podatne na nadużycia i może zostać wykorzystane do ataków typu „człowiek pośrodku” i innych działań, jeżeli wpadnie w niepowołane ręce.

Grafika ilustrująca testy penetracyjne: Imperva

Grafika ilustrująca testy penetracyjne: Imperva

W idealnym przypadku ananas Wi-Fi umożliwia etycznym hakerom przeprowadzanie testów penetracyjnych i audytów systemów bezpieczeństwa. Chociaż niesie ze sobą wiele korzyści, cyberprzestępcy mogą wykorzystać go w nielegalnych celach, kradnąc poufne informacje od nieświadomych użytkowników.

Co robić w przypadku ataku ananasowego Wi-Fi?

Jeśli padniesz ofiarą ataku z wykorzystaniem ananasa Wi-Fi, podejmij następujące działania, aby uniknąć dalszych szkód:

- Zmień hasła do wszystkich kont, które mogły zostać naruszone, szczególnie tych, do których miałeś dostęp za pośrednictwem fałszywej sieci. Dodatkowo, aktywuj uwierzytelnianie dwuskładnikowe, jeśli jeszcze go nie masz.

- Skontaktuj się z instytucjami, takimi jak bank lub wystawca karty kredytowej, informując o potencjalnym naruszeniu konta. W ten sposób mogą oni zablokować nieautoryzowane transakcje, zanim spowodują one realne straty.

- Zainstaluj i zaktualizuj oprogramowanie antywirusowe, chroniące przed złośliwym oprogramowaniem oraz inne odpowiednie zabezpieczenia. Następnie przeskanuj komputer i oczyść go z potencjalnych zagrożeń.

- Aktualizuj regularnie system operacyjny, aplikacje i oprogramowanie zabezpieczające.

- Jeśli doszło do naruszenia danych, może być konieczne odzyskanie ich z czystej kopii zapasowej.

Podsumowanie

Urządzenia Wi-Fi Pineapple to potężne i wszechstronne narzędzia do audytu sieci. Umożliwiają monitorowanie ruchu sieciowego, symulowanie różnorodnych cyberataków oraz pomagają specjalistom ds. bezpieczeństwa identyfikować luki w systemach zabezpieczeń. Niestety, cyberprzestępcy mogą wykorzystywać je do podsłuchiwania ruchu sieciowego, przeprowadzania ataków MITM, tworzenia fałszywych portali i innych działań, które pozwalają im na kradzież poufnych danych, takich jak nazwy użytkowników i hasła, dane kart kredytowych, informacje bankowe i inne prywatne informacje.

Łatwo jest stać się ofiarą ataków ananasowych Wi-Fi, jeśli nie zachowasz ostrożności. Jednym ze sposobów ochrony jest unikanie publicznych sieci Wi-Fi. Jeżeli nie masz innej możliwości, użyj VPN, aby zaszyfrować przesyłane dane i uniemożliwić przestępcom ich kradzież.

Oprócz korzystania z VPN, warto stosować silne hasła, włączyć uwierzytelnianie wielopoziomowe, odwiedzać wyłącznie witryny obsługujące protokół HTTPS, zachować czujność podczas korzystania z publicznych sieci i nie tylko. Pamiętaj też, aby wyłączyć automatyczne łączenie z sieciami Wi-Fi oraz wyłączyć sam moduł Wi-Fi, gdy nie jest Ci on potrzebny.

Na koniec zapoznaj się z najlepszym oprogramowaniem do analizy Wi-Fi dla małych i średnich firm.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.