Cyberataki stają się coraz bardziej popularne wraz z rozwojem technologii i łączności.

Dlatego każda osoba i organizacja musi rozumieć techniki inżynierii społecznej. W tym artykule wyjaśnimy atak złego bliźniaka oraz jego wykrywanie i zapobieganie.

Spis treści:

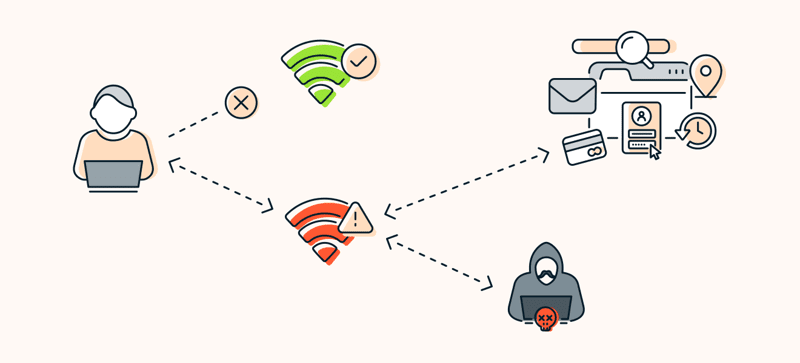

Czym są Złe Bliźniacze Ataki?

Źródło: Avast.com

Źródło: Avast.com

Evil Twin Attack to bezprzewodowa wersja ataku phishingowego w bezprzewodowej sieci LAN. Atak złego bliźniaka to fałszywy punkt dostępu Wi-Fi, który wydaje się autentyczny, ale podsłuchuje komunikację bezprzewodową. Ten złośliwy punkt dostępu Wi-Fi oszukuje użytkownika, aby się z nim nawiązał.

Atak ten zwykle ma miejsce w miejscach publicznych, takich jak hotele, lotniska, dworce kolejowe, biblioteki lub kawiarnie. Atak złego bliźniaka prowadzi do kradzieży danych, nieautoryzowanego dostępu i innych cyberprzestępstw.

Jak działa atak złego bliźniaka?

Krok I

Cyberprzestępca znajduje miejsce publiczne do przeprowadzenia ataku, takie jak hotel, kawiarnia, lotnisko, biblioteka lub dowolne miejsce zapewniające bezpłatne WiFi. Haker zapewnia, że w tych miejscach znajduje się wiele punktów dostępu, w których WiFi ma podobne nazwy.

Krok II

Haker sprawdza dostępną sieć, a następnie zakłada konto. Ustawiają dla konta podobny identyfikator zestawu usług (SSID) i podstawowy identyfikator zestawu usług (BSSID), jak pobliskie sieci. Mogą również używać ananasa WiFi do szerszego zasięgu i oszukać nieświadomego użytkownika, aby się z nim połączył.

Krok III

Fałszywymi punktami dostępu są karty bezprzewodowe. Są trudne do wyśledzenia i mogą zostać natychmiast wyłączone. Napastnicy czasami korzystają z pomocy WiFi Ananas, aby stworzyć solidniejszą sieć. Zbliżają się do potencjalnego użytkownika, zachęcając go do wyboru silniejszej sieci zamiast słabszej.

Krok IV

Następnie atakujący proszą nieświadomych użytkowników Wi-Fi o zalogowanie się na ich fałszywy serwer, prosząc ich o podanie identyfikatora użytkownika i hasła. Hakerzy uzyskują nieautoryzowany dostęp do urządzeń, gdy nieświadomy użytkownik zaloguje się do ich złej sieci bliźniaczej.

Ataki złych bliźniaków mogą być niebezpieczne, ponieważ haker uzyskuje dostęp do danych bankowych użytkownika i kont w mediach społecznościowych. Więcej kradzieży danych ma miejsce, jeśli użytkownik używa tych samych danych logowania w innych witrynach.

Skutki Złych Bliźniaczych Ataków

Zły bliźniak znacząco atakuje nie tylko pojedyncze osoby, ale także organizacje. Wykorzystuje zaufanie użytkowników do publicznych sieci Wi-Fi. Poniżej przedstawiono skutki ataków bliźniaczych Zła:

#1. Kradzież tożsamości

Atak złego bliźniaka może wpłynąć na tożsamość dowolnej osoby, ponieważ hakerzy kradną z ich systemów nazwy użytkowników, hasła, zaszyfrowane dane uwierzytelniające, takie jak PayPal, e-maile i inne wrażliwe dane.

#2. Nieautoryzowany dostęp do danych

Nieautoryzowany dostęp do danych może prowadzić do oszukańczych działań, takich jak naruszenia. Osoba atakująca może ukraść i zmienić informacje oraz wysyłać wiadomości lub e-maile w imieniu ofiary. Może przesyłać pieniądze, korzystać z usług lub sprzedawać dane uwierzytelniające do konta.

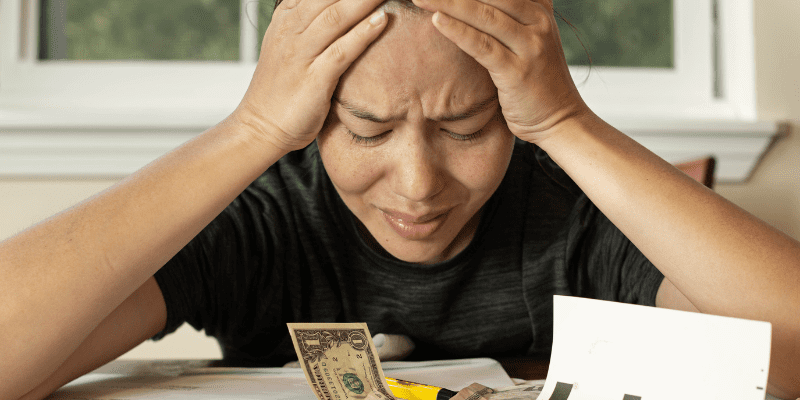

#3. Strata finansowa

Jeśli hakerzy uzyskają dostęp do informacji finansowych w systemie, mogą dokonać nieautoryzowanych transakcji, co może prowadzić do znacznych strat ekonomicznych.

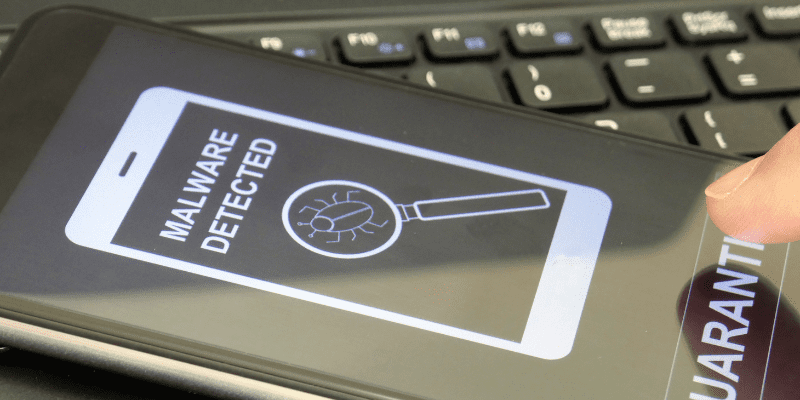

#4. Atak złośliwego oprogramowania

Cyberprzestępcy mogą również rozpowszechniać w systemie złośliwe oprogramowanie i kraść dane. Ofiary mogą nieświadomie pobrać złośliwego wirusa podczas łączenia się z siecią. Wirusy te mogą negatywnie wpływać na ogólny stan systemu lub urządzenia.

#5. Utrata produktywności

Atak złego bliźniaka może zakłócić działanie, gdy urządzenia staną się offline na czas dochodzenia w sprawie ataku.

#6. Koszt odzyskiwania

Z powodu ataku złego bliźniaka organizacja ponosi straty finansowe, odszkodowania prawne i dochodzenia.

Jak wykryć zły bliźniaczy atak lub fałszywe Wi-Fi

Sprawdź, czy nie ma zduplikowanych sieci. Jeśli sieci mają identyczne nazwy, zły bliźniak prawdopodobnie naśladuje legalną sieć.

Jeśli znajdziesz sieć Evil Twin, zawsze sprawdź siłę jej sygnału. Sieć Evil Twin zawsze będzie miała silniejszy sygnał niż legalna sieć. Osoba atakująca zawsze zwiększa siłę sygnału nielegalnego punktu dostępowego, dzięki czemu urządzenie automatycznie łączy się z silniejszym sygnałem.

Korzystaj z oprogramowania zabezpieczającego sieć i aplikacji do skanowania sieci. To oprogramowanie i aplikacje wykrywają i powiadamiają użytkownika, jeśli znajdą jakiekolwiek podejrzane zagrożenia Wi-Fi. Ostrzegają również w przypadku wykrycia złośliwej aktywności lub sieci.

Jak chronić swój gadżet przed złymi bliźniaczymi atakami

- Połącz się ze znanymi sieciami: Zawsze łącz się ze znanymi sieciami Wi-Fi, które są zabezpieczone. Przed podłączeniem urządzenia sprawdź sieć. Sprawdź dokładnie nazwę sieci (SSID). Atakujący zwykle używają nazw podobnych do nazw legalnych sieci. Dlatego sprawdź nazwę sieci u uznanego personelu miejsc publicznych. Zawsze możesz uniknąć łączenia się z publicznymi sieciami Wi-Fi, hotspotami Wi-Fi i sieciami prywatnymi.

- Użyj VPN: wirtualna sieć prywatna (VPN) chroni Twoje dane, aktywność i ruch przed hakerami, nawet jeśli łączysz się z niestabilną, niezabezpieczoną siecią. Tworzy zaszyfrowane tunele i sprawia, że Twoje dane są nieczytelne w wyniku działań Evil Twin.

- Użyj uwierzytelniania dwuskładnikowego: Uwierzytelnianie dwuskładnikowe zapewnia Twoim kontom internetowym podwójną warstwę ochrony. Jeśli atakujący spróbuje uzyskać dostęp do Twojego konta przy użyciu Twoich danych uwierzytelniających, nie będzie mógł uzyskać do niego dostępu bez pomyślnego przeprowadzenia drugiego czynnika uwierzytelniającego.

- Zaktualizuj oprogramowanie swojego urządzenia: Zawsze aktualizuj system operacyjny i aplikacje swojego urządzenia. Aktualizacje oprogramowania zawierają poprawki zabezpieczeń, które chronią Twoje urządzenie przed zagrożeniami i atakami.

- Zainstaluj oprogramowanie zabezpieczające: zainstaluj oprogramowanie zabezpieczające, które powiadamia Cię o potencjalnych zagrożeniach i podejrzanych sieciach Wi-Fi.

- Korzystaj z danych komórkowych: Korzystanie z danych komórkowych to najbezpieczniejsza metoda zapobiegania atakom złych bliźniaków, gdy nie masz pewności co do bezpieczeństwa sieci Wi-Fi.

- Wyłącz automatyczne połączenie Wi-Fi: wyłącz automatyczne łączenie telefonu, aby uniemożliwić mu łączenie się z otwartymi sieciami Wi-Fi. Połączenie automatyczne zwykle łączy się z silniejszym sygnałem, ryzykując, że Twoje urządzenie będzie powiązane z siecią Evil Twin.

- Strony internetowe HTTPS: Korzystaj ze stron internetowych https, których przeglądanie jest bezpieczne. Strony te chronią i szyfrują Twoją codzienną aktywność, uniemożliwiając hakerom dokonywanie złośliwych włamań.

Następnie omówimy, co zrobić, jeśli staniesz się ofiarą ataku złego bliźniaka.

Co zrobić, jeśli padniesz ofiarą złego bliźniaczego ataku

Jeśli atak Evil Twin Attack naruszy Twoje dane, musisz podjąć następujące kroki:

- Pierwszym krokiem jest zmiana nazwy użytkownika i hasła naruszonych danych z kont.

- Monitoruj swoją działalność finansową. Sprawdź wyciągi z konta bankowego i karty kredytowej.

- Sprawdź, czy na Twoim urządzeniu nie ma wirusów, uruchamiając dobre skanowanie antywirusowe.

- Zresetuj wszystkie ustawienia sieciowe. Wyłącz wszystkie opcje automatycznego łączenia na swoim urządzeniu.

- Jeśli poniosłeś straty finansowe, złóż skargę do Centrum skarg konsumenckich FCC. Składanie skarg do władz banku lub wystawców kart kredytowych w związku z naruszeniem danych bankowych. Możesz także złożyć skargę do obsługi klienta stron internetowych, które doświadczyły naruszenia bezpieczeństwa danych.

Inne zagrożenia bezpieczeństwa Wi-Fi

Niektóre inne zagrożenia bezpieczeństwa Wi-Fi mogą być niebezpieczne, jeśli ich doświadczymy. Spróbujmy je poznać.

- Nieuczciwy punkt dostępu: ma również nieautoryzowany dostęp do sieci, ale jest skonfigurowany bez wiedzy i zgody administratora sieci. Celem fałszywego punktu dostępu jest przechwycenie ruchu danych, przeprowadzenie ataku typu „odmowa usługi” lub uzyskanie nieautoryzowanego dostępu. Istotna różnica między atakiem Evil Twin a fałszywym punktem dostępu polega na zamiarze i wykonaniu. Pracownicy mogą nieumyślnie utworzyć fałszywy punkt dostępu, ale celem ataku Evil Twin jest kradzież danych.

- Ataki typu man-in-the-middle: W tym ataku atakujący przekazuje i zmienia komunikację między obiema stronami. W tym przypadku nieświadome strony uważają, że mają bezpośredni kontakt. Atak ten może prowadzić do kradzieży danych, modyfikacji lub wstrzyknięcia złośliwej zawartości.

- Słabe hasła: Słabe hasła mogą prowadzić do ataków siłowych, co jest główną przyczyną cyberataków i kradzieży danych.

- Ruch nieszyfrowany: Jeśli sieć nie jest szyfrowana, dane będą widoczne, gdy ruch zostanie przeniesiony do innej sieci. Może to prowadzić do kradzieży danych, a zwłaszcza strat finansowych.

- Podsłuchiwanie danych: ten atak umożliwia atakującym przechwytywanie danych podczas przesyłania ich przez sieć.

Przykłady złego bliźniaczego ataku

Weźmy przykład Złego Bliźniaczego Ataku. Rozważmy osobę przebywającą w miejscu publicznym, powiedzmy w hotelu, studiującą w bibliotece, czekającą na lot na lotnisku lub w kawiarni. Sprawdza dostępne sieci i znajduje dwie sieci Wi-Fi o podobnej nazwie. Jedną z tych sieci jest sieć Evil Twin próbująca oszukać użytkownika.

Nieświadomy użytkownik łączy się z siecią Evil Twin ze względu na jej silny sygnał sieciowy. Haker uzyskuje nieautoryzowany dostęp do swojego urządzenia, gdy nieświadomy użytkownik połączy się z nieuczciwą siecią.

Osoba atakująca może teraz uzyskać dostęp do wszystkich działań ofiary, nazwy użytkownika i hasła, danych bankowych, niezaszyfrowanych danych uwierzytelniających i wrażliwych danych.

Najlepsze praktyki dotyczące bezpieczeństwa Wi-Fi

Oto kilka najlepszych praktyk zapewniających bezpieczeństwo sieci Wi-Fi. Niektóre z tych praktyk są podobne do metod zapobiegania atakom bliźniaczym zła.

✅ Użyj zapory sieciowej: Zapory ogniowe blokują przychodzący nieautoryzowany ruch i chronią Twoje urządzenie przed cyberatakami.

✅ Użyj filtrowania MAC: filtrowanie MAC umożliwia urządzeniom z adresami MAC łączenie się z Twoją siecią. Filtrowanie to zapobiega nieautoryzowanemu dostępowi i złośliwym praktykom.

✅ Używaj silnych haseł: Silne hasła zawierające wielkie i małe litery, cyfry i znaki specjalne są również jedną z najlepszych praktyk w zakresie bezpieczeństwa Wi-Fi.

✅ Wyłącz rozgłaszanie SSID: Kiedy wyłączymy rozgłaszanie SSID, uniemożliwia to innym urządzeniom wykrycie Twojego SSID lub sieci Wi-Fi podczas próby przeglądania pobliskich urządzeń bezprzewodowych.

✅ Wyłącz WPS: Kiedy wyłączamy WPS, zapobiegamy nieautoryzowanemu dostępowi do naszego urządzenia i zwiększamy bezpieczeństwo jego sieci.

✅ Wyłącz zdalne zarządzanie: Wyłączenie zdalnego zarządzania routerem uniemożliwia atakującym dostęp do ustawień routera.

Ostatnie słowa

Zachowując ostrożność i podejmując rozsądne środki ostrożności, użytkownik może zmniejszyć prawdopodobieństwo stania się ofiarą ataku Evil Twin i zapobiec innym cyberatakom.

Następnie sprawdź, jak zapobiegać wektorom ataków w Twojej sieci.