Wraz z dynamicznym rozwojem technologii, problemy związane z cyberbezpieczeństwem stają się coraz bardziej złożone i powszechne.

Chociaż nie jesteśmy w stanie powstrzymać cyberprzestępców przed ciągłym udoskonalaniem swoich metod, możemy znacząco ograniczyć potencjalne zagrożenia, stosując zaawansowane systemy ochronne, takie jak IDS i IPS. Te rozwiązania pozwalają na zmniejszenie podatności na ataki, a nawet ich całkowite blokowanie. W tym kontekście, kluczowe staje się pytanie: IDS czy IPS – które rozwiązanie jest bardziej efektywne dla naszej sieci?

Aby znaleźć odpowiedź na to pytanie, konieczne jest dogłębne zrozumienie istoty tych technologii, ich sposobu działania oraz dostępnych rodzajów. To pozwoli na wybór najodpowiedniejszej opcji, dostosowanej do potrzeb konkretnej sieci.

Zarówno systemy IDS, jak i IPS charakteryzują się wysokim poziomem bezpieczeństwa i skuteczności, chociaż każde z nich posiada własne zalety i wady. W kwestiach bezpieczeństwa nie ma miejsca na kompromisy, dlatego warto dokonać świadomego wyboru.

Właśnie dlatego przygotowałem to porównanie – IDS vs. IPS, aby pomóc Ci zrozumieć ich możliwości i wybrać optymalne rozwiązanie, które zapewni ochronę Twojej sieci.

Rozpoczynamy analizę!

IDS kontra IPS: istota rozwiązań

Zanim przejdziemy do szczegółowego porównania, wyjaśnijmy, czym dokładnie są systemy IDS i IPS, zaczynając od IDS.

Co to jest system wykrywania włamań (IDS)?

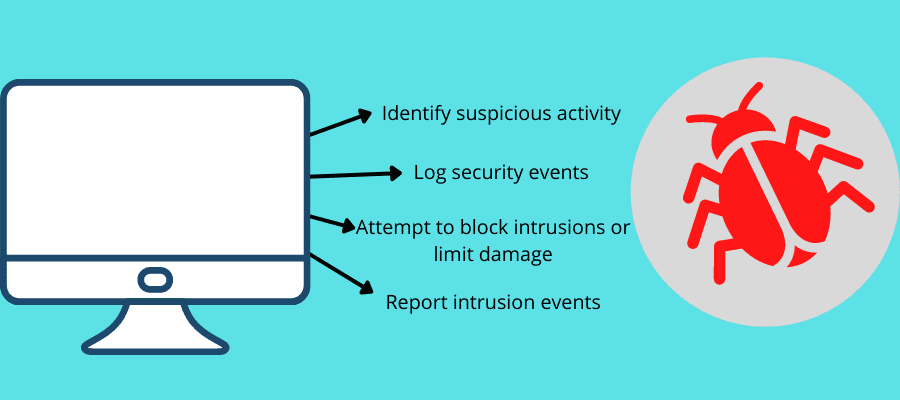

System wykrywania włamań (IDS) to specjalistyczne oprogramowanie, którego zadaniem jest monitorowanie systemów lub sieci pod kątem nieautoryzowanych działań, naruszeń zasad bezpieczeństwa lub podejrzanych zachowań. W przypadku wykrycia takiego zdarzenia, system informuje o tym administratora lub personel odpowiedzialny za bezpieczeństwo. To pozwala na szybką analizę zgłoszonego incydentu i podjęcie odpowiednich kroków zaradczych.

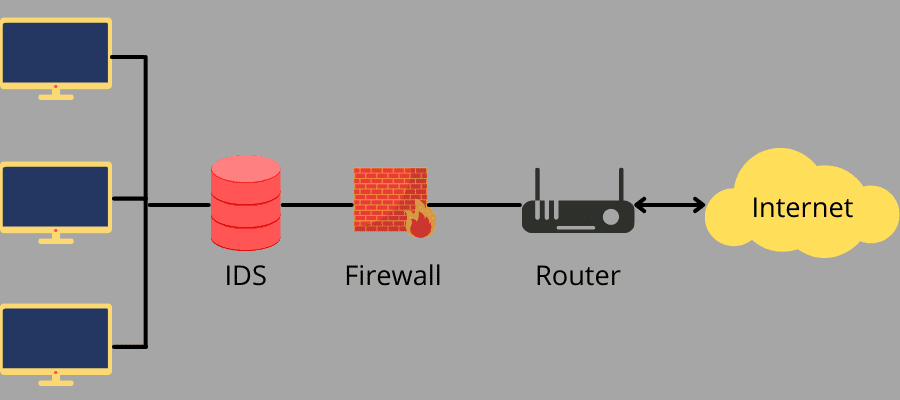

System IDS działa pasywnie, monitorując ruch sieciowy i reagując na wykryte zagrożenia poprzez powiadomienie, ale nie podejmuje on bezpośrednich działań obronnych. Można go porównać do systemu alarmowego w budynku, który informuje ochronę o zbliżającym się niebezpieczeństwie.

Głównym celem IDS jest identyfikacja zagrożenia zanim dojdzie do infiltracji sieci. Daje on możliwość analizy sieci bez zakłócania przepływu danych. Oprócz detekcji naruszeń zasad, IDS może chronić przed takimi zagrożeniami jak wycieki danych, nieautoryzowany dostęp, błędy konfiguracji, konie trojańskie oraz wirusy.

Rozwiązanie to jest szczególnie przydatne, gdy priorytetem jest zachowanie ciągłości przepływu danych, nawet w obliczu potencjalnych problemów, przy jednoczesnej ochronie zasobów sieci.

Co to jest system zapobiegania włamaniom (IPS)?

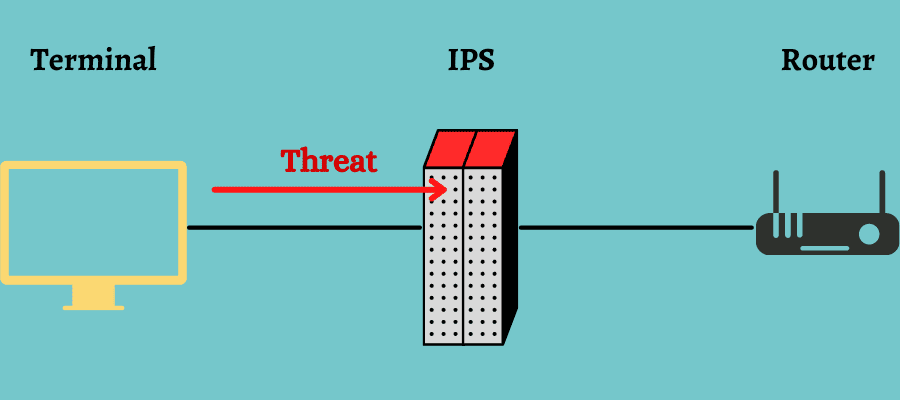

System zapobiegania włamaniom (IPS), znany także jako system detekcji i zapobiegania włamaniom (IDPS), to zaawansowane oprogramowanie, które nie tylko monitoruje sieć lub system w poszukiwaniu niebezpiecznych incydentów, ale także zapisuje informacje o tych zdarzeniach, powiadamia o nich administratora lub personel ochrony, i co najważniejsze, podejmuje próby ich zablokowania lub zatrzymania.

IPS to aktywny system monitorowania i prewencji, który można postrzegać jako rozwinięcie IDS. Oba systemy monitorują sieć w poszukiwaniu złośliwych działań, jednak w przeciwieństwie do IDS, IPS jest umieszczony za zaporą sieciową, analizując ruch przychodzący i blokując zidentyfikowane ataki. Można go porównać do cybernetycznego strażnika Twojej sieci.

Po wykryciu zagrożenia, IPS może podjąć szereg działań, w tym wysyłanie alarmów, odrzucanie podejrzanych pakietów danych, blokowanie złośliwych adresów IP oraz resetowanie połączeń. Co więcej, system IPS jest w stanie korygować błędy związane z cykliczną kontrolą redundancji (CRC), zdefragmentowanymi strumieniami pakietów, oczyszczać dodatkowe warstwy sieci i transportu oraz łagodzić błędy związane z sekwencjonowaniem TCP.

IPS jest idealnym rozwiązaniem, gdy priorytetem jest natychmiastowe blokowanie ataków po ich wykryciu, nawet jeśli wiąże się to z tymczasowym zamknięciem całego ruchu, w tym legalnego, ze względów bezpieczeństwa. Celem IPS jest minimalizacja szkód spowodowanych zarówno zewnętrznymi, jak i wewnętrznymi zagrożeniami w sieci.

IDS kontra IPS: rodzaje

Rodzaje systemów IDS

Systemy IDS można klasyfikować w zależności od miejsca detekcji zagrożenia lub zastosowanej metody wykrywania. W zależności od miejsca detekcji, wyróżniamy:

# 1. Sieciowe systemy wykrywania włamań (NIDS)

NIDS to element infrastruktury sieciowej, którego zadaniem jest monitorowanie przepływu pakietów danych w całej sieci. Współpracuje z urządzeniami, takimi jak przełączniki, które umożliwiają przechwytywanie i analizowanie ruchu sieciowego. NIDS jest umieszczany w strategicznych punktach sieci, aby kontrolować ruch przychodzący i wychodzący z wszystkich podłączonych urządzeń.

NIDS analizuje ruch przechodzący przez całą podsieć, porównując go ze znaną bazą danych ataków. W momencie identyfikacji ataku lub wykrycia nieprawidłowego zachowania, NIDS informuje o tym administratora sieci.

NIDS można zainstalować za zaporami ogniowymi w podsieci, monitorując ewentualne próby ich obejścia. System ten ma również możliwość porównywania sygnatur podobnych pakietów z istniejącymi rekordami, co umożliwia identyfikację złośliwych pakietów i ich zablokowanie.

Istnieją dwa rodzaje NIDS:

- NIDS on-line (lub in-line) działa w czasie rzeczywistym, analizując pakiety Ethernet i stosując określone reguły w celu określenia, czy dany ruch stanowi atak, czy nie.

- NIDS off-line (lub w trybie „tap”) działa na zgromadzonych danych, analizując je w oparciu o wcześniej zdefiniowane procesy i wyciągając wnioski.

NIDS można łączyć z innymi technologiami bezpieczeństwa w celu zwiększenia precyzji prognozowania i wykrywania zagrożeń. Przykładem może być NIDS oparty na sztucznej sieci neuronowej (ANN), który dzięki swojej samoorganizującej się strukturze jest w stanie efektywniej analizować duże ilości danych i rozpoznawać wzorce ataków. Może on przewidywać ataki na podstawie wcześniejszych incydentów i błędów, co pozwala na szybsze reagowanie i ochronę sieci.

#2. Hostowe systemy wykrywania włamań (HIDS)

Hostowe systemy wykrywania włamań (HIDS) to rozwiązania działające na pojedynczych urządzeniach lub hostach w sieci. Monitorują one pakiety danych przychodzące i wychodzące z tych urządzeń, informując administratora lub użytkowników o wykryciu podejrzanej aktywności. HIDS monitoruje wywołania systemowe, zmiany w plikach, dzienniki aplikacji itp.

HIDS regularnie wykonuje migawki bieżących plików systemu, porównując je z poprzednimi. W przypadku wykrycia usunięcia lub modyfikacji krytycznego pliku, HIDS wysyła ostrzeżenie do administratora w celu zbadania przyczyny problemu.

Przykładowo, HIDS może analizować proces logowania i porównywać je ze znanymi wzorcami wykorzystywanymi w atakach siłowych, co pozwala na wykrywanie naruszeń bezpieczeństwa.

HIDS jest szczególnie przydatny na maszynach o krytycznym znaczeniu, których konfiguracja nie powinna ulegać zmianom. Dzięki monitorowaniu zdarzeń bezpośrednio na hostach, HIDS jest w stanie wykryć zagrożenia, które mogą zostać pominięte przez NIDS.

Rozwiązanie to jest również efektywne w identyfikacji i zapobieganiu naruszeniom integralności, takim jak konie trojańskie, oraz w analizie zaszyfrowanego ruchu sieciowego. HIDS chroni wrażliwe dane, takie jak dokumenty prawne, własność intelektualną i dane osobowe.

Oprócz wymienionych, istnieją również inne rodzaje IDS, w tym:

- Perimeter Intrusion Detection System (PIDS): Działając jako pierwsza linia obrony, wykrywa i lokalizuje próby włamań do serwera centralnego. Zazwyczaj PIDS wykorzystuje urządzenia światłowodowe lub elektroniczne, umieszczone na wirtualnym ogrodzeniu serwera. W przypadku wykrycia złośliwej aktywności, np. próby uzyskania dostępu inną metodą, system powiadamia administratora.

- Wirtualny system wykrywania włamań (VMIDS): Rozwiązania te mogą łączyć różne wymienione systemy IDS lub jeden z nich, z tą różnicą, że są wdrażane zdalnie za pomocą maszyny wirtualnej. VMIDS jest stosunkowo nowy i jest często używany przez dostawców usług IT.

Rodzaje systemów IPS

Systemy zapobiegania włamaniom (IPS) dzielą się na cztery główne typy:

# 1. Sieciowy system zapobiegania włamaniom (NIPS)

NIPS identyfikuje podejrzane lub złośliwe działania i zapobiega im, analizując pakiety danych oraz monitorując aktywność protokołów w sieci. System zbiera dane z sieci i hostów, identyfikując dozwolone hosty, systemy operacyjne i aplikacje. Ponadto NIPS rejestruje dane o normalnym ruchu sieciowym, aby wykrywać odchylenia od normy.

Rozwiązanie NIPS łagodzi ataki poprzez ograniczanie przepustowości, wysyłanie połączeń TCP lub odrzucanie pakietów. Należy jednak pamiętać, że NIPS nie jest skuteczny w analizie zaszyfrowanego ruchu i obsłudze bezpośrednich ataków lub dużego natężenia ruchu.

#2. Bezprzewodowy system zapobiegania włamaniom (WIPS)

WIPS monitoruje sieć bezprzewodową pod kątem podejrzanego ruchu lub działań, analizując protokoły sieci bezprzewodowej. W przypadku wykrycia zagrożenia, system podejmuje działania mające na celu zapobieganie lub usuwanie go. WIPS jest zazwyczaj implementowany jako nakładka na istniejącą infrastrukturę bezprzewodowej sieci LAN, choć może również działać jako samodzielne rozwiązanie. WIPS umożliwia egzekwowanie zasad braku łączności bezprzewodowej w danej organizacji.

To rozwiązanie IPS zapobiega zagrożeniom takim jak nieprawidłowo skonfigurowane punkty dostępu, ataki typu „odmowa usługi” (DOS), fałszywe punkty dostępu (honeypot), fałszowanie adresów MAC, ataki „man-in-the-middle” i inne.

#3. Analiza zachowania sieci (NBA)

NBA działa na zasadzie wykrywania anomalii, szukając odchyleń od normalnego zachowania sieci lub systemu. Aby system mógł skutecznie działać, konieczny jest okres treningowy, w którym NBA uczy się rozpoznawać typowe zachowania.

Po zakończeniu szkolenia, system NBA potrafi wykrywać odchylenia od normy i oznaczać je jako podejrzane. Należy pamiętać, że system nie jest efektywny w trakcie procesu treningowego, ale po jego zakończeniu staje się niezawodnym narzędziem ochrony.

#4. Hostowe systemy zapobiegania włamaniom (HIPS)

HIPS monitoruje krytyczne systemy pod kątem złośliwych działań, analizując zachowanie ich kodu. Największą zaletą HIPS jest zdolność do wykrywania zaszyfrowanych ataków, oprócz ochrony poufnych danych osobowych i zdrowotnych. System działa na pojedynczym urządzeniu i jest często stosowany w połączeniu z sieciowym systemem IDS lub IPS.

IDS kontra IPS: mechanizm działania

Zarówno systemy IDS, jak i IPS wykorzystują różne metody monitorowania i zapobiegania włamaniom.

Jak działa system IDS?

System IDS wykorzystuje trzy metody wykrywania złośliwych działań:

# 1. Wykrywanie oparte na sygnaturach (lub wiedzy)

Wykrywanie oparte na sygnaturach polega na monitorowaniu określonych wzorców, takich jak sygnatury cyberataków wykorzystywanych przez złośliwe oprogramowanie lub sekwencje bajtów w ruchu sieciowym. System działa podobnie jak oprogramowanie antywirusowe, identyfikując zagrożenie na podstawie jego sygnatury.

Wykrywanie oparte na sygnaturach jest skuteczne w przypadku znanych zagrożeń, ale może być nieskuteczne w przypadku nowych ataków, dla których nie istnieją jeszcze sygnatury. Metoda ta opiera się wyłącznie na wcześniej poznanych wzorcach ataków.

#2. Wykrywanie oparte na anomaliach (lub zachowaniu)

Wykrywanie oparte na anomaliach polega na monitorowaniu dzienników systemowych i ustalaniu, czy jakaś aktywność odbiega od normy, czyli od typowego zachowania danego urządzenia lub sieci. System monitoruje sieć pod kątem naruszeń i włamań.

Ta metoda pozwala wykrywać nieznane cyberataki. IDS może wykorzystywać technologie uczenia maszynowego, aby zbudować zaufany model aktywności i używać go jako punktu odniesienia do porównywania nowych działań i oceniania ich. Systemy IDS z wykrywaniem opartym na zachowaniu charakteryzują się wyższym poziomem bezpieczeństwa niż systemy IDS oparte na sygnaturach. Pomimo możliwości generowania fałszywych alarmów, są skuteczne w wielu aspektach.

#3. Wykrywanie oparte na reputacji

Systemy IDS oparte na reputacji rozpoznają zagrożenia na podstawie ich poziomu reputacji, identyfikując komunikację między hostem w sieci a innym hostem, który próbuje uzyskać do niej dostęp. Reputacja jest oceniana na podstawie wcześniejszych naruszeń lub złośliwych działań.

System zbiera i śledzi atrybuty plików, takie jak źródło, podpis, wiek i statystyki wykorzystania. Następnie, za pomocą silnika reputacji, wykorzystującego analizę statystyczną i algorytmy, system ocenia, czy dany plik jest potencjalnym zagrożeniem, czy nie.

IDS oparty na reputacji jest często używany w oprogramowaniu antywirusowym i do ochrony przed złośliwym oprogramowaniem. Jest on stosowany do analizy plików wsadowych, plików wykonywalnych i innych plików, które mogą zawierać niebezpieczny kod.

Jak działa system IPS?

System IPS, podobnie jak IDS, wykorzystuje wykrywanie oparte na sygnaturach i anomaliach, a także inne metody.

# 1. Wykrywanie oparte na sygnaturach

Systemy IPS wykorzystujące wykrywanie oparte na sygnaturach analizują przychodzące i wychodzące pakiety danych, porównując je ze znanymi wzorcami ataków. Działa to na zasadzie bazy danych znanych zagrożeń przenoszących złośliwy kod. Po wykryciu zagrożenia, system rejestruje i przechowuje jego sygnaturę, aby wykorzystać ją w przyszłych analizach.

Istnieją dwa rodzaje IPS opartych na sygnaturach:

- Sygnatury wykrywania exploitów: IPS identyfikuje włamania poprzez porównywanie sygnatur z sygnaturami zagrożeń w sieci. Po znalezieniu dopasowania, system próbuje zablokować zagrożenie.

- Sygnatury wykrywania luk w zabezpieczeniach: System IPS chroni sieć przed wykorzystaniem przez hakerów istniejących luk, które mogłyby pozostać niewykryte.

#2. Wykrywanie oparte na anomaliach statystycznych (lub zachowaniu)

System IDS, który wykorzystuje wykrywanie oparte na anomaliach, monitoruje ruch sieciowy w poszukiwaniu anomalii. Ustawia linię bazową, definiującą normalne zachowanie sieci lub systemu. Na jej podstawie IPS porównuje bieżący ruch sieciowy i oznacza podejrzane działania, które odbiegają od normy.

Przykładowo, linia bazowa może definiować typową przepustowość sieci. Jeśli IPS wykryje nagły wzrost wykorzystania przepustowości lub inny protokół, uruchomi alarm i zablokuje ruch.

Należy jednak zadbać o inteligentną konfigurację linii bazowych, aby uniknąć fałszywych alarmów.

#3. Analiza protokołów stanowych

System IPS wykorzystujący analizę protokołów stanowych wykrywa odchylenia od normy, podobnie jak wykrywanie oparte na anomaliach. System wykorzystuje predefiniowane uniwersalne profile, zgodne z praktykami branżowymi i dostawców.

Przykładowo, IPS monitoruje żądania wraz z odpowiadającymi im odpowiedziami. Każde żądanie musi składać się z przewidywalnych odpowiedzi. IPS zaznacza odpowiedzi, które wykraczają poza oczekiwane wyniki i poddaje je dalszej analizie.

Gdy IPS monitoruje system i sieć i wykryje podejrzaną aktywność, wysyła alert i podejmuje kroki w celu zablokowania dostępu do sieci. Do działań tych należą:

- Wzmocnienie zapór ogniowych: IPS może wykryć lukę w zaporach, przez którą zagrożenie mogłoby przedostać się do sieci. W celu zapewnienia bezpieczeństwa, IPS modyfikuje oprogramowanie zapory, aby ją wzmocnić.

- Czyszczenie systemu: Złośliwe oprogramowanie lub uszkodzone pliki mogą uszkodzić system. W związku z tym, system wykonuje skanowanie, aby go oczyścić i usunąć podstawowy problem.

- Zamykanie sesji: IPS lokalizuje punkt wejścia, przez który wystąpiła anomalia i blokuje go, np. poprzez blokowanie adresów IP lub przerywanie sesji TCP.

IDS kontra IPS: podobieństwa i różnice

Podobieństwa między IDS i IPS

Początkowe etapy działania systemów IDS i IPS są podobne. Oba systemy monitorują i wykrywają złośliwe działania w sieci lub systemie. Oto wspólne cechy:

- Monitorowanie: Po zainstalowaniu, zarówno IDS, jak i IPS monitorują sieć lub system w oparciu o zdefiniowane parametry. Parametry te można dostosować do potrzeb organizacji i infrastruktury sieciowej, umożliwiając kontrolę całego ruchu wchodzącego i wychodzącego z sieci.

- Wykrywanie zagrożeń: Oba systemy analizują pakiety danych przepływające w sieci, porównując je z biblioteką znanych zagrożeń. W przypadku znalezienia dopasowania, pakiet danych jest oznaczany jako złośliwy.

- Uczenie się: Obie technologie wykorzystują zaawansowane metody, takie jak uczenie maszynowe, aby uczyć się o nowych zagrożeniach i wzorcach ataków. Dzięki temu systemy mogą skuteczniej reagować na współczesne wyzwania.

- Dziennik: Systemy rejestrują podejrzaną aktywność wraz z informacją o podjętych działaniach. To pozwala na analizę mechanizmów ochrony, identyfikację luk w systemie i odpowiednie doskonalenie systemów bezpieczeństwa.

- Alerty: W przypadku wykrycia zagrożenia, zarówno IDS, jak i IPS wysyłają alerty do personelu bezpieczeństwa, umożliwiając szybką reakcję.

Do pewnego momentu IDS i IPS działają podobnie, różnice pojawiają się na późniejszym etapie.

Różnice między IDS a IPS

Główna różnica między IDS a IPS polega na tym, że IDS działa jako system monitorujący i wykrywający, a IPS, oprócz monitorowania i wykrywania, działa jako system prewencji. Oto kilka innych różnic:

- Reakcja: IDS to pasywne systemy bezpieczeństwa, które tylko monitorują i wykrywają złośliwe działania w sieci. Mogą ostrzegać, ale nie podejmują samodzielnych działań, aby zapobiec atakowi. Administrator sieci lub personel bezpieczeństwa musi zareagować w celu złagodzenia ataku. Z kolei IPS to aktywne systemy, które monitorują, wykrywają, ostrzegają i automatycznie zapobiegają atakom.

- Położenie: IDS jest umieszczany na obrzeżach sieci w celu rejestrowania i analizy wszystkich zdarzeń. Takie umiejscowienie zapewnia IDS maksymalną widoczność pakietów danych. IPS jest umieszczany za zaporą sieciową i analizuje ruch przychodzący, w celu zapobiegania włamaniom.

- Mechanizm wykrywania: IDS wykorzystuje wykrywanie oparte na sygnaturach, anomaliach i reputacji. Jego wykrywanie oparte na sygnaturach obejmuje sygnatury tylko exploitów. IPS, oprócz tych metod, stosuje wykrywanie oparte na sygnaturach obejmujące zarówno exploity, jak i luki w zabezpieczeniach. Ponadto IPS wykorzystuje wykrywanie oparte na anomaliach statystycznych i analizę protokołów.

- Ochrona: IDS może być mniej pomocny, gdy wystąpi atak. Personel bezpieczeństwa musi samodzielnie zabezpieczyć sieć i system. IPS może w tym zakresie działać automatycznie.

- Fałszywe alarmy: Fałszywy alarm w systemie IDS nie powoduje większych problemów. Jednak, jeśli fałszywy alarm wystąpi w IPS, cała sieć ucierpi, ponieważ konieczne będzie zablokowanie całego ruchu.

- Wydajność sieci: IDS, nie będąc częścią przepływu ruchu, nie zmniejsza wydajności sieci. Jednak wydajność sieci może się zmniejszyć w przypadku IPS, ze względu na konieczność analizy i przetwarzania ruchu.

IDS kontra IPS: znaczenie dla cyberbezpieczeństwa

W dzisiejszych czasach, słyszymy o coraz liczniejszych przypadkach naruszeń danych w różnych branżach. W związku z tym, systemy IDS i IPS odgrywają istotną rolę w ochronie sieci i systemów. Oto, jak:

Wzmocnienie bezpieczeństwa

Systemy IDS i IPS wykorzystują automatyzację do monitorowania, wykrywania i zapobiegania zagrożeniom. Wykorzystują również nowe technologie, takie jak uczenie maszynowe i sztuczna inteligencja, co pozwala na efektywne uczenie się i zwalczanie zagrożeń. W rezultacie, system jest chroniony przed wirusami, atakami DOS, złośliwym oprogramowaniem i innymi zagrożeniami.

Egzekwowanie zasad

IDS i IPS można skonfigurować zgodnie z potrzebami organizacji. W ten sposób możliwe jest egzekwowanie zasad bezpieczeństwa, których musi przestrzegać każdy pakiet wchodzący lub wychodzący z sieci. Pozwala to na ochronę systemów i sieci oraz szybkie wykrywanie odchyleń, które mogą sygnalizować próby obejścia zasad.

Zgodność z przepisami

Ochrona danych to kluczowa kwestia współczesnego cyberbezpieczeństwa. Dlatego organy regulacyjne, takie jak HIPAA i RODO, monitorują firmy i upewniają się, że inwestują one w technologie chroniące dane klientów. Wdrażając IDS i IPS, firmy spełniają wymagania tych przepisów, co pomaga uniknąć problemów prawnych.

Ochrona reputacji

Wdrożenie technologii bezpieczeństwa, takich jak IDS i IPS, świadczy o trosce o ochronę danych klientów. W ten sposób budowany jest pozytywny wizerunek marki. Dodatkowo, firmy są chronione przed zagrożeniami, które mogą prowadzić do wycieku poufnych informacji i utraty reputacji.

Czy systemy IDS i IPS mogą współpracować?

Tak, jak najbardziej!

Można wdrożyć zarówno system IDS, jak i IPS w sieci. IDS może służyć do monitorowania i analizy ruchu, a IPS jako aktywny środek zapobiegawczy. W ten sposób, można uniknąć konieczności wyboru między IDS i IPS.

Wdrożenie obu technologii zapewnia kompleksową ochronę sieci. Pozwala na analizę wcześniejszych ataków, lepsze ustawienie parametrów i przygotowanie systemów do skuteczniejszej walki z zagrożeniami.

Niektórzy dostawcy systemów IDS i IPS to m.in. Okta, Varonis, i UpGuard.

IDS kontra IPS: co wybrać? 👈

Wybór między systemem IDS i IPS powinien zależeć od potrzeb danej organizacji. Należy rozważyć wielkość sieci, dostępny budżet i wymagany poziom ochrony.

Generalnie lepszym rozwiązaniem jest IPS, ponieważ oferuje zarówno wykrywanie, jak i zapobieganie zagrożeniom. Należy jednak wybierać IPS od zaufanego dostawcy, ze względu na możliwość występowania fałszywych alarmów.

Ponieważ oba systemy mają swoje wady i zalety, nie ma jednoznacznego zwycięzcy. Jednak, jak wspomniano wcześniej, można skorzystać z obu rozwiązań od zaufanego dostawcy, co zapewni kompleksową ochronę sieci, zarówno w zakresie wykrywania, jak i zapobiegania włamaniom.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.