Wirtualny świat dynamicznie się zmienia, co stawia przed infrastrukturą IT zarówno szanse, jak i wyzwania.

Z jednej strony, obserwujemy niesamowity postęp technologiczny, który ułatwia codzienne życie i podnosi efektywność pracy.

Z drugiej strony, coraz częściej dochodzi do cyberataków, które generują ogromne straty finansowe i wizerunkowe dla firm.

W konsekwencji, wzrosło zapotrzebowanie na zaawansowane technologie, które pomogą chronić przedsiębiorstwa i osoby prywatne przed niebezpieczeństwami. W miarę jak cyberprzestępcy stają się bardziej pomysłowi, rośnie konieczność wyprzedzania ich o krok.

Rozwiązaniem tego problemu stały się zapory ogniowe, które pojawiły się trzy dekady temu i od tamtej pory ciągle ewoluują. Działają one jako tarcze ochronne, monitorując ruch sieciowy w obu kierunkach, by zapewnić bezpieczeństwo danych i systemów.

Obecnie dostępnych jest wiele rodzajów zapór, dostosowanych do różnorodnych potrzeb, zarówno indywidualnych, jak i biznesowych. Mamy do wyboru między innymi zapory sieciowe, zapory aplikacji internetowych (WAF), zapory nowej generacji, oparte na chmurze, oprogramowaniu lub sprzęcie.

Często organizacjom trudno jest zdecydować, które rozwiązanie będzie dla nich najlepsze – zapora w chmurze czy tradycyjna, oparta na oprogramowaniu lub sprzęcie?

Niniejszy artykuł ma za zadanie pomóc w podjęciu właściwej decyzji, poprzez omówienie różnych typów zapór i wskazanie, który z nich najlepiej odpowiada konkretnym potrzebom.

Zaczynajmy!

Zapory sprzętowe

Na czym polegają?

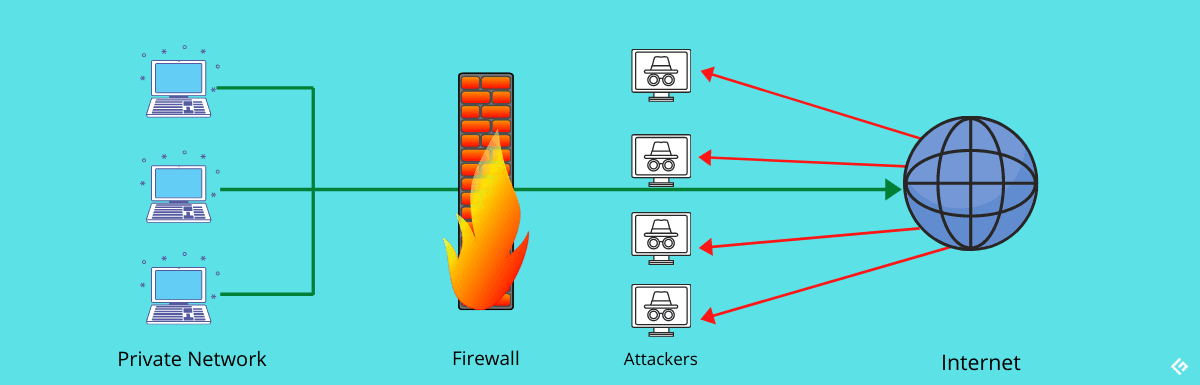

Zapora sprzętowa to fizyczne urządzenie instalowane pomiędzy siecią komputerową a Internetem lub na obrzeżach sieci, w celu monitorowania przepływu pakietów danych. Jest również znana jako zapora obwodowa, ponieważ chroni całą sieć, analizując ruch przychodzący i wychodzący na jej obrzeżach.

Jak działają?

Zapora sprzętowa, na podstawie zdefiniowanych wcześniej reguł, zezwala lub blokuje pakiety danych, zapewniając bezpieczeństwo środowiska sieciowego. Filtruje pakiety na podstawie takich informacji, jak adresy źródłowe i docelowe. Dzięki temu administratorzy sieci mają dużą kontrolę nad prawidłowym użytkowaniem sieci.

W skrócie, zapora sprzętowa chroni podłączone systemy i powstrzymuje nieautoryzowany dostęp.

Wymagania

Instalacja i konfiguracja zapory sprzętowej może wymagać specjalistycznej wiedzy informatycznej lub wsparcia dedykowanego zespołu IT. Dlatego tego typu rozwiązania są zazwyczaj wykorzystywane przez duże firmy o wysokich wymaganiach bezpieczeństwa, na przykład instytucje finansowe.

Po zainstalowaniu, zapora sprzętowa stanowi pojedynczy punkt zarządzania bezpieczeństwem całej sieci. To pozwala zaoszczędzić sporo czasu i zasobów.

Zalety zapór sprzętowych

- Jedna zapora może zabezpieczyć całą sieć

- Szybkość i wydajność pozostają na wysokim poziomie

- Mniejsza podatność na ataki

- Łatwa integracja z innymi systemami bezpieczeństwa, takimi jak load balancing czy VPN

Przykłady

Do znanych producentów zapór sprzętowych należą SonicWall, Cisco i Fortinet.

Zapory programowe

Na czym polegają?

Zapora programowa, jak sama nazwa wskazuje, to rozwiązanie oparte na oprogramowaniu, instalowane jako aplikacja wirtualna lub na poszczególnych komputerach w sieci, w celu ich ochrony przed zagrożeniami. Może kontrolować aktywność konkretnych aplikacji.

Na przykład, zapora programowa może blokować dostęp do określonych stron internetowych lub drukarek w sieci.

Jak działają?

Zapory programowe stanowią drugą linię obrony przed atakami online. Gdy złośliwe oprogramowanie próbuje uzyskać dostęp do sieci, zapora programowa sprawdza jego legalność, porównując je z aktualizowaną bazą danych.

Na podstawie tych informacji zapora zezwala lub blokuje program. Skutecznie chroni przed zagrożeniami związanymi z adresami na czarnej liście, podejrzanymi aplikacjami, nieznanym złośliwym oprogramowaniem i innymi. Zapory programowe oferują większą elastyczność w przypisywaniu stacji roboczych i użytkowników o różnych poziomach dostępu.

Wymagania

Instalacja zapory programowej jest prostsza niż w przypadku zapory sprzętowej. Dlatego jest to popularny wybór wśród małych firm i użytkowników domowych. Duża możliwość dostosowania pozwala użytkownikom na lepszą kontrolę nad jej funkcjami i zabezpieczeniami.

Zalety zapór programowych

- Niski koszt, nawet w przypadku wysokiej jakości rozwiązań

- Ekonomiczne dla małych biur z ograniczoną liczbą systemów

- Prosta konfiguracja i zarządzanie

- Możliwość określenia poziomu ochrony podczas instalacji i zdefiniowania poziomów bezpieczeństwa dla poszczególnych użytkowników

- Lepsza kontrola nad tym, które aplikacje mają być dozwolone, a które zablokowane

- Powiadamianie użytkowników o próbach dostępu do sieci przez złośliwe oprogramowanie

Wady

- Wykorzystuje więcej zasobów, w tym pamięci i miejsca na dysku, niż zapory sprzętowe

- Szybkość działania może zależeć od wydajności systemu

- Wymaga regularnej administracji i aktualizacji

Przykłady

Jednym z popularnych rozwiązań open source jest zapora pfSense. Warto sprawdzić także inne tego typu rozwiązania.

Nie należy mylić zapory programowej z WAF (zaporą sieciową aplikacji internetowych). Są to dwa różne rozwiązania. WAF chroni jedynie strony internetowe (warstwa 7), natomiast zapora programowa jest alternatywą dla zapory sprzętowej i chroni zarówno przed zagrożeniami sieciowymi, jak i internetowymi.

☁️ Zapory sieciowe oparte na chmurze

To już zupełnie inny poziom.

Wraz z migracją firm do chmury, zmieniły się również wymagania dotyczące bezpieczeństwa. Dlatego wprowadzono zapory oparte na chmurze.

W przeciwieństwie do zapór programowych i sprzętowych instalowanych lokalnie, zapory w chmurze wykorzystują rozwiązania chmurowe.

Na czym polegają?

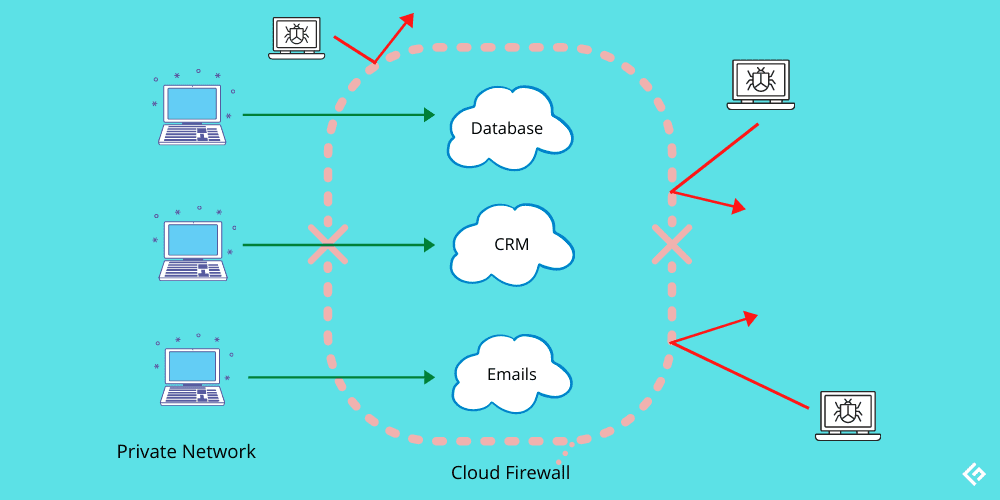

Zapory sieciowe w chmurze są hostowane w chmurze, stąd ich nazwa. Są również znane jako Firewall-as-a-Service (FaaS). Tworzą bezpieczną wirtualną barierę wokół platform, aplikacji i infrastruktury w chmurze.

Jak działają?

Podobnie jak tradycyjne zapory, które chronią wewnętrzną sieć organizacji, zapory w chmurze działają w analogiczny sposób.

Kontrolują przepływ danych między systemami wewnętrznymi organizacji a domenami zewnętrznymi. Wykorzystują inteligentną analizę danych, by decydować, które dane przepuścić, a które zablokować. Korzystają z bazy danych znanych zagrożeń, analizują przeszłe zdarzenia i działania wewnętrzne, by prognozować potencjalne ataki.

W przypadku zapór sieciowych w chmurze nie ma fizycznej granicy, jak w przypadku systemów i aplikacji. Tutaj elementy systemu są rozproszone. Zamiast filtrowania danych w jednym punkcie, zapory w chmurze robią to na poziomie chmury, powstrzymując niepożądane działania.

Zapory w chmurze filtrują ruch pochodzący z wielu źródeł, w tym z Internetu, wirtualnych centrów danych, między dzierżawcami i sieciami wirtualnymi.

Wymagania

Zapory sieciowe w chmurze nie wymagają samodzielnej instalacji ani konfiguracji. Zewnętrzni dostawcy usług biorą to na siebie. Ponadto zarządzają nimi i aktualizują je, by sprostać nowym zagrożeniom, zapewniając bezpieczeństwo sieci.

Wystarczy zakupić usługę i mieć pewność, że dane i systemy są chronione przed atakami. To pozwala firmom skupić się na rozwoju biznesu, bez dodatkowych zmartwień.

Zalety zapór sieciowych opartych na chmurze

- Łatwe i szybkie wdrożenie

- Skalowalność w zależności od potrzeb organizacji

- Wysoka dostępność, gwarantująca ciągłość usług bezpieczeństwa, nadmiarowe zasilanie i automatyczne tworzenie kopii zapasowych

- Ochrona tożsamości, dzięki integracji z kontrolą dostępu, co daje użytkownikom większą kontrolę nad narzędziami filtrującymi

- Większa wydajność, dzięki możliwości monitorowania i kontrolowania widoczności, konfiguracji, użytkowania i logowania

- W przypadku problemów można wykorzystać migawki i szybko przywrócić poprzedni stan

Wady

- Dostępność usług zależy od infrastruktury chmurowej

- Zaawansowane funkcje mogą spowolnić działanie sieci

- Często rozważa ogólne przypadki użycia, co może utrudnić blokowanie luk w oprogramowaniu, na przykład wtyczkach

Przykłady

Do popularnych dostawców zapór w chmurze należą Cloudflare, SUCURI, Sophos oraz Imperva.

Podsumowanie

Po zapoznaniu się z różnymi rodzajami zapór – programowymi, sprzętowymi i chmurowymi – mam nadzieję, że łatwiej będzie podjąć decyzję, która z nich najlepiej odpowiada Twoim potrzebom. Zawsze należy dokładnie przeanalizować swoje oczekiwania, wady i zalety każdego rozwiązania, by wybrać najodpowiedniejszą opcję.

Kolejny krok?

Dowiedz się więcej o najlepszych zaporach sieciowych aplikacji internetowych, które chronią strony internetowe i firmy działające online.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.