W dzisiejszym, coraz bardziej cyfrowym świecie, świadomość zasad cyberbezpieczeństwa stała się nie tylko ważna, ale wręcz niezbędna. Niezależnie od tego, czy prowadzisz firmę, czy jesteś użytkownikiem indywidualnym, ochrona swojej tożsamości, kont i środków finansowych to priorytet.

Pandemia COVID-19, przyczyniając się do wzrostu popularności pracy zdalnej, spowodowała również intensyfikację cyberataków i naruszeń bezpieczeństwa. Niestety, większość osób i przedsiębiorstw wciąż nie jest wystarczająco przygotowana na tego rodzaju zagrożenia.

Niniejszy artykuł ma na celu dostarczenie podstawowych wskazówek dotyczących osobistego cyberbezpieczeństwa, które pomogą Ci zwiększyć ochronę przed zaawansowanymi i ciągle ewoluującymi technikami stosowanymi przez hakerów.

Zanurzmy się w temat…

#1. Samoświadomość: Twoja rola i środki ostrożności

Choć twórcy oprogramowania dokładają wszelkich starań, aby chronić użytkowników, osobiste cyberbezpieczeństwo przypomina zamykanie drzwi własnego domu. Nawet przy obecności policji dbającej o bezpieczeństwo, Ty również musisz aktywnie zabezpieczać swój dobytek. Cyberbezpieczeństwo to odpowiedzialność każdego z nas.

Kluczem jest ciągłe uaktualnianie wiedzy. Większość problemów z cyberbezpieczeństwem wynika z braku informacji o najnowszych trendach w cyberprzestępczości i złośliwym oprogramowaniu. Często przyczyną sukcesu cyberataków jest ignorowanie podstawowych zasad bezpieczeństwa.

#2. Zrozumienie tożsamości cyfrowej i charakteru cyberprzestrzeni

W internecie posiadasz wiele różnych tożsamości cyfrowych, w przeciwieństwie do jednej tożsamości w świecie rzeczywistym. W cyberprzestrzeni, Twoja tożsamość cyfrowa jest reprezentowana przez dane uwierzytelniające, które potwierdzają, że jesteś właścicielem urządzenia lub konta. Dlatego ochrona tych danych jest niezwykle ważna. Są one jak Twój dowód osobisty, wizerunek czy głos w świecie cyfrowym.

Jeśli atakujący zdobędą dostęp do Twoich danych uwierzytelniających, takich jak nazwa użytkownika i hasło, stajesz się ofiarą. Mogą uzyskać dostęp do Twoich prywatnych wiadomości, zdjęć na portalach społecznościowych, a nawet danych kont bankowych i pieniędzy.

#3. Włącz automatyczne aktualizacje zabezpieczeń

Niezależnie od tego, czy chodzi o system operacyjny (Windows, Android, macOS itp.) czy rozszerzenia przeglądarki, należy aktywować automatyczne aktualizacje dla każdej aplikacji i oprogramowania na urządzeniach.

Aktualizacje oprogramowania wprowadzają nowe funkcje, a także pozwalają producentom na naprawę błędów i usunięcie luk w zabezpieczeniach, które hakerzy mogą wykorzystać do ataków.

Regularne aktualizowanie oprogramowania to połowa sukcesu w zapewnieniu sobie bezpieczeństwa podczas korzystania z komputera i internetu. Nie zapominaj o aktualizacji programów antywirusowych i zapór ogniowych. Choć tradycyjnie kojarzy się je z komputerami, obecnie zaleca się je również dla smartfonów, choć telefony nie zawsze wymagają tak rozbudowanej ochrony antywirusowej jak system Windows.

Aktualizacja oprogramowania zabezpieczającego gwarantuje, że jest ono zgodne z najnowszymi zagrożeniami. Pomaga to skutecznie chronić urządzenia przed nowymi złośliwymi plikami i wirusami, a także zapobiegać uszkodzeniu lub kradzieży danych.

Programy antywirusowe są niezbędne nie tylko dla użytkowników indywidualnych, ale i dla firm.

#4. Unikaj udostępniania i klikania nieznanych linków

Kliknięcie w link bez sprawdzenia wiarygodności strony lub pobranie załącznika od nieznanego nadawcy może spowodować zainstalowanie złośliwego oprogramowania na Twoim urządzeniu. Może to być zainfekowany adres URL, który prowadzi do instalacji oprogramowania ransomware, które blokuje dostęp do danych, dopóki nie zapłacisz okupu hakerom.

Warto również zainstalować wtyczki do przeglądarki, które blokują automatyczne pobieranie skryptów lub języka Java. Zawartość wtyczek Flash może zawierać złośliwy kod.

Jeśli chodzi o udostępnianie, nigdy nie ujawniaj nikomu swojego hasła ani poufnych informacji. Jeżeli korzystasz z uwierzytelniania wieloskładnikowego, które łączy różne metody uwierzytelniania (np. twarz, odcisk palca, kod SMS), nie przekazuj nikomu kodu SMS.

Przykładowo, niektórzy oszuści proszą o kod SMS, by dodać Cię do grupy na WhatsApp – nigdy im go nie udostępniaj.

Eksperci ostrzegają, że nadmierne udostępnianie nie dotyczy tylko danych uwierzytelniających, ale także wielu informacji osobistych. Zaleca się ograniczenie ilości danych osobowych publikowanych w mediach społecznościowych. Sprawdź również ustawienia prywatności na wszystkich swoich kontach, zwłaszcza na Facebooku.

#5. Unikaj ustawiania łatwego do odgadnięcia hasła

Hasło powinno być łatwe do zapamiętania dla Ciebie, ale trudne do odgadnięcia dla innych!

Cyberprzestępcy korzystają z oprogramowania słownikowego, aby testować miliony najczęściej używanych haseł. Szczególnie unikaj haseł z listy 200 najpopularniejszych haseł. Nie używaj imienia, nazwiska, daty urodzenia ani innych informacji osobistych w haśle – hakerzy mogą przeprowadzić rekonesans Twojego życia.

Jak stworzyć hasło, które będzie zarówno łatwe do zapamiętania, jak i trudne do odgadnięcia? Najlepszym rozwiązaniem jest skomplikowane, ale logiczne dla Ciebie hasło. Możesz na przykład użyć pierwszych liter słów z ulubionego cytatu. Następnie zmodyfikuj je, dodając liczby i symbole, aby wzmocnić hasło.

Hasło powinno być również długie. Najlepiej używać różnych haseł do różnych kont, co wymaga skorzystania z menedżera haseł. Dzięki temu wystarczy zapamiętać jedno, silne hasło główne, aby uzyskać dostęp do wszystkich pozostałych.

#6. Bądź świadomy metod oszustwa stosowanych w inżynierii społecznej

Inżynieria społeczna jest często wykorzystywana w marketingu i polityce. W cyberprzestrzeni służy jednak do hakowania i oszustw. Cyberprzestępcy manipulują ludźmi, wykorzystując zaufanie i emocje, aby wyłudzić dane uwierzytelniające i naruszyć bezpieczeństwo konta. Smartfony ułatwiają stosowanie tej metody.

Od czasu, gdy zaczęliśmy używać smartfonów, liczba cyberataków wzrosła.

Oszustwa oparte na inżynierii społecznej nie polegają na wykorzystaniu luk technologicznych, lecz na manipulacji ludzkim zachowaniem. Oszukiwanie przy pomocy socjotechniki istniało na długo przed erą komputerów, ale komputery i smartfony ułatwiły jej stosowanie. Nie powinniśmy jednak bać się technologii, jeśli ją dobrze rozumiemy.

Aby uniknąć bycia ofiarą socjotechniki, miej świadomość ukrytych uprzedzeń. Na przykład, jeżeli dostaniesz wiadomość e-mail z pilną prośbą o odpowiedź w ciągu 24 godzin w sprawie spadku i proszą Cię o podanie hasła lub wysłanie pieniędzy – to jest oszustwo. Podobnie, jeżeli ktoś powołuje się na autorytet (np. policję lub szefa) i prosi o Twoje hasło, nie powinieneś go podawać. W żadnym wypadku nie udostępniaj nikomu swoich haseł.

#7. Zawsze instaluj aplikacje z zaufanego źródła

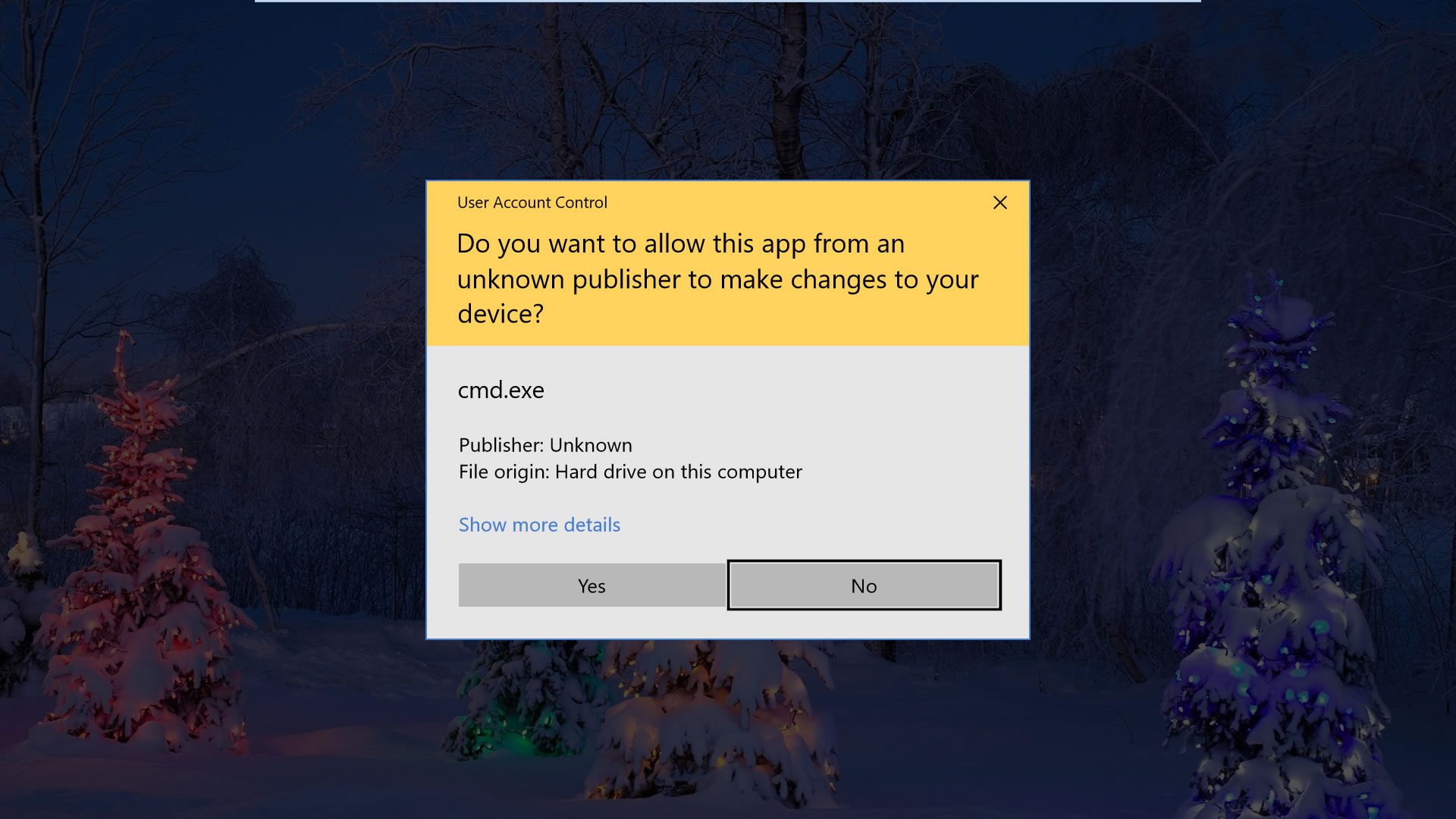

Upewnij się, że pobierasz aplikacje i oprogramowanie tylko z oficjalnych stron internetowych na swoim komputerze. Unikaj korzystania ze zmodyfikowanych lub pirackich wersji. Po dwukrotnym kliknięciu pliku instalacyjnego (EXE) w systemie Windows powinno pojawić się okno z nazwą wydawcy oprogramowania.

Jeżeli okno ma niebieski kolor i zawiera nazwę wydawcy, możesz zainstalować oprogramowanie. Jeżeli nazwa wydawcy jest nieznana, a kolor okna jest żółty, lepiej unikać instalowania nieznanego oprogramowania. Może zawierać złośliwe oprogramowanie, które uszkodzi Twoje dane.

W przypadku smartfonów, pobieraj aplikacje wyłącznie z legalnych, bezpiecznych sklepów, takich jak Google Play, Samsung Store czy App Store. Wyłącz instalację aplikacji z nieznanych źródeł.

#8. Sprawdzaj adres e-mail i nazwę domeny linku

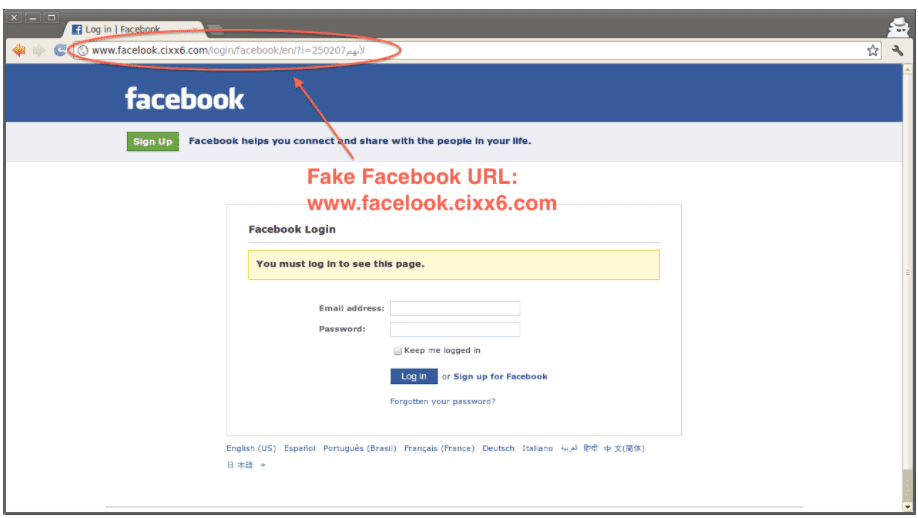

Zawsze sprawdzaj adres e-mail nadawcy i nazwę domeny linku, który otwierasz. Możesz na przykład trafić na link do strony, która wygląda identycznie jak Facebook. Jeżeli jednak przyjrzysz się nazwie domeny w pasku adresu, możesz zobaczyć coś w rodzaju „facebook.example.com”. To nie jest oryginalna domena Facebooka. Czasami możesz trafić na domenę „faceboook.com” – zwróć uwagę na dodatkową literę „o”. To samo dotyczy adresów e-mail.

Celem tych fałszywych domen i adresów e-mail jest oszukanie Cię i wyłudzenie danych. Jeżeli zalogujesz się na fałszywej stronie Facebooka, hakerzy zdobędą Twoją nazwę użytkownika i hasło i przejmą Twoje konto. Jeżeli fałszywy e-mail ma na celu przekonanie Cię do zapłaty lub ujawnienia poufnych informacji (np. od zespołu bezpieczeństwa Google lub PayPal), dokładnie zweryfikuj adres nadawcy.

Źródło obrazu: prorokhacker.com

Źródło obrazu: prorokhacker.com

#9. Rozróżniaj kopię zapasową i synchronizację w chmurze

Tworzenie kopii zapasowych jest ważną procedurą bezpieczeństwa od dawna. Chroni Twoje wrażliwe dane (a nawet cały system) i oprogramowanie, przechowując je na dysku zewnętrznym lub w chmurze. Możesz przywrócić swoje dane w przypadku ich uszkodzenia lub przejęcia przez hakerów, a także gdy Twoje urządzenie ulegnie awarii.

Istnieje wiele opcji oprogramowania i sprzętu do tworzenia kopii zapasowych. Automatyczne tworzenie kopii jest najwygodniejsze. Niektóre z nich przechowują kopię zapasową na dysku zewnętrznym, nie wymagając szybkiego połączenia internetowego.

Inne przesyłają dane do chmury. Pamiętaj, że synchronizacja w chmurze nie jest tym samym co kopia zapasowa. Synchronizacja w chmurze to lustrzane odbicie Twoich plików i danych. Jeżeli coś zostanie zmodyfikowane lub usunięte na Twoim urządzeniu, zmiany zostaną wprowadzone również w chmurze. Niektóre usługi w chmurze pozwalają jednak na przywrócenie usuniętych plików.

#10. Naucz się bezpiecznie korzystać z Wi-Fi

Wiele osób chętnie korzysta z bezpłatnego publicznego Wi-Fi.

Pamiętaj jednak, że jest to środowisko o podwyższonym ryzyku, w którym hakerzy mogą wykradać poufne informacje, a nawet przejąć dostęp do Twojego smartfona czy laptopa. Możesz używać publicznej sieci Wi-Fi do oglądania filmów lub przeglądania internetu, ale unikaj logowania się na swoje konta.

Czasami może się zdarzyć, że Twój smartfon jest nadal połączony z domowym routerem Wi-Fi, mimo że jesteś daleko od domu. Bądź ostrożny, ponieważ może to być fałszywa sieć Wi-Fi, która imituje Twoją sieć domową, używając tej samej nazwy i hasła. Jej celem jest przejęcie Twojego smartfona. Choć może się wydawać, że jesteś podłączony do domowej sieci, na dużych odległościach jest to niemożliwe.

Podsumowanie

Po przeczytaniu tego artykułu powinieneś znać podstawowe zasady cyberbezpieczeństwa. Podejmij działania, aby się z nimi zapoznać i je wdrożyć. Pamiętaj o aktualizowaniu narzędzi bezpieczeństwa i wiedzy, a będziesz znacznie bezpieczniejszy w świecie cyfrowym.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.