Cyberataki DDoS stanowią poważne zagrożenie dla bezpieczeństwa witryn internetowych, prowadząc do niekorzystnych konsekwencji, takich jak wyciek poufnych danych, uszczerbek na reputacji oraz straty finansowe, by wymienić tylko niektóre.

Nawet niewielka słabość w zabezpieczeniach może skutkować problemami, w tym atakami DDoS. Podstawowym celem tego rodzaju cyberataku jest spowolnienie lub unieruchomienie witryny poprzez zalanie jej sieci dużą ilością sztucznego ruchu.

Z tego względu właściciele witryn muszą być świadomi różnorodnych typów ataków DDoS i posiadać zdolność do ich łagodzenia, a przynajmniej minimalizowania ich negatywnych skutków.

Zgodnie z badaniami, w roku 2023 liczba ataków DDoS może wzrosnąć o ponad 300%. Jest to alarmujące zarówno dla użytkowników indywidualnych, jak i dla przedsiębiorstw, ponieważ tego typu ataki mogą znacząco uszkodzić ich witryny na wiele sposobów.

W niniejszym artykule omówię różne rodzaje ataków DDoS, które są obecnie najczęściej spotykane, oraz przedstawię metody zapobiegania im i skutecznego zabezpieczania strony internetowej.

Czym jest atak DDoS?

Atak typu Distributed Denial of Service (DDoS), czyli rozproszona odmowa usługi, stanowi zagrożenie dla bezpieczeństwa witryn internetowych. Atak ten zakłóca działanie serwera, sieci lub usługi poprzez przeciążenie ich infrastruktury niepożądaną falą ruchu. W ataku tym mogą być wykorzystane komputery oraz inne zasoby sieciowe, w tym urządzenia IoT.

Głównym celem ataku DDoS jest zalanie systemu sztucznym ruchem, takim jak gwałtowny wzrost liczby żądań połączenia, wiadomości czy pakietów. Tak ogromna liczba zapytań może spowodować awarię lub spowolnienie działania systemów, ponieważ ich zasoby staną się niewystarczające, aby obsłużyć napływające żądania.

Chociaż niektórzy hakerzy wykorzystują tego rodzaju ataki do szantażowania właścicieli witryn internetowych w celu wymuszenia dużych sum pieniędzy, głównymi motywacjami atakujących są:

- Zakłócanie komunikacji i dostępnych usług

- Szkodzenie wizerunkowi marki

- Uzyskanie przewagi nad konkurencją

- Odwracanie uwagi zespołu reagowania na incydenty

Przedsiębiorstwa o różnej wielkości mogą paść ofiarą takich ataków, jeśli nie wdrożą odpowiednich zabezpieczeń. Najczęstszymi celami ataków są:

- Sprzedawcy internetowi

- Firmy z sektora fintech i finansowego

- Firmy zajmujące się hazardem i grami online

- Podmioty rządowe

- Dostawcy usług IT

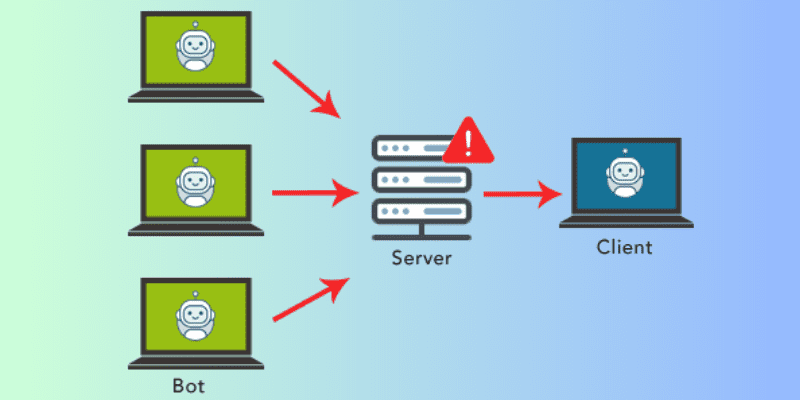

Zazwyczaj osoby przeprowadzające ataki wykorzystują botnet do realizacji swoich celów. Botnet to sieć komputerów zainfekowanych złośliwym oprogramowaniem, urządzeń IoT i mobilnych, które znajdują się pod kontrolą hakera. Atakujący używają tych urządzeń do wysyłania dużej liczby zapytań do adresu IP serwera lub docelowej witryny.

Z powodu ataków DDoS właściciele firm borykają się z wieloma trudnościami, takimi jak porzucone koszyki zakupowe, utrata klientów i dochodów, przerwanie świadczenia usług, niezadowolenie użytkowników i inne. Przywrócenie firmy do poprzedniego stanu i ponowny rozwój będą wymagały znacznych nakładów czasu i środków finansowych.

Jak przebiega atak DDoS?

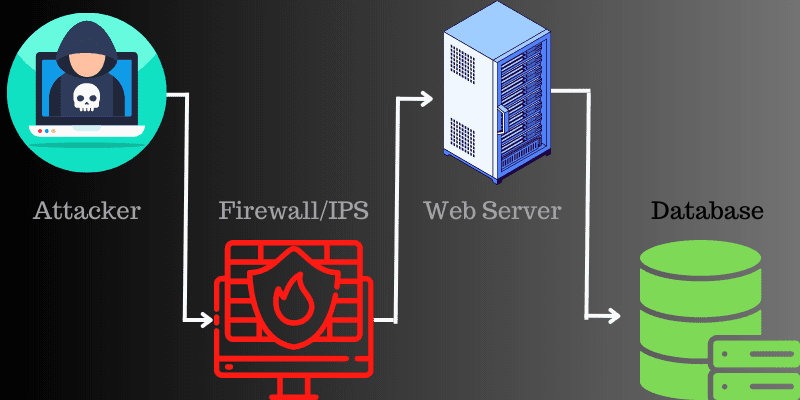

Atakujący korzystają z maszyn podłączonych do internetu, nazywanych „zombie”, do przeprowadzania ataków DDoS. Sieci tych maszyn składają się z wielu urządzeń, takich jak urządzenia IoT, które mogą zostać zainfekowane złośliwym oprogramowaniem, umożliwiając hakerom zdalne sterowanie systemami.

Te pojedyncze urządzenia nazywane są botami, a zbiór botów tworzy botnet. Gdy napastnik utworzy botnet, łatwiej jest mu koordynować atak, wydając zdalne polecenia.

Kiedy sieć lub serwer ofiary jest atakowany, każdy bot w botnecie wysyła żądanie do adresu IP witryny, powodując przeciążenie sieci lub serwera. Ponieważ każdy bot jest osobnym urządzeniem podłączonym do internetu, trudno jest odróżnić ruch generowany przez atak od normalnego ruchu.

Wpływ ataku DDoS na firmę

Ataki DDoS spowalniają działanie witryny, uniemożliwiają obsługę klienta i generują wiele innych problemów. Z tego powodu firmy napotykają różnego rodzaju trudności, takie jak:

- Utrata reputacji: Reputacja jest fundamentalnym aspektem każdej firmy. Klienci, inwestorzy i partnerzy ufają witrynie i polegają na niej. Gdy witryna staje się celem ataku DDoS, może to wzbudzić w odbiorcach podejrzenie, że nie jest ona bezpieczna. Odbudowa nadszarpniętej reputacji jest bardzo trudna.

- Utrata danych: Hakerzy mogą uzyskać nieautoryzowany dostęp do systemów i danych oraz wykorzystać je do kradzieży pieniędzy z kont bankowych i innych złośliwych działań.

- Straty finansowe: Jeżeli platforma e-commerce lub witryna przestaje nagle działać, firma zaczyna tracić pieniądze, ponieważ zamówienia i transakcje nie mogą być przetwarzane. W takich przypadkach konkurencyjne witryny zyskują zaufanie klientów. Ponadto odzyskanie utraconych klientów, biznesu i reputacji wiąże się z dodatkowymi kosztami.

Trzy główne typy ataków DDoS

Chociaż podstawowym celem każdego ataku DDoS jest przeciążenie systemu sztucznym ruchem, sposób jego realizacji może się różnić. Przyjrzyjmy się trzem głównym typom ataków DDoS:

#1. Ataki warstwy aplikacji

Warstwa aplikacji to poziom, na którym serwer tworzy odpowiedź na żądanie przychodzące z serwera klienta.

Na przykład, jeżeli w przeglądarce internetowej wpisze się adres https://www.abc.com/learning/, przeglądarka wyśle zapytanie HTTP do serwera o wyświetlenie strony szkoleniowej. Serwer wyszuka informacje powiązane z tą stroną, spakuje je i prześle z powrotem do przeglądarki.

Ten proces pobierania i pakowania danych ma miejsce właśnie w tej warstwie. Atak na warstwę aplikacji następuje, gdy haker wykorzystuje wiele urządzeń/botów do wielokrotnego wysyłania zapytań do tego samego źródła serwera.

Najpopularniejszym atakiem warstwy aplikacji jest atak HTTP flood, w którym złośliwi aktorzy wysyłają niepożądane zapytania HTTP do serwera przy użyciu rozległej sieci adresów IP.

#2. Ataki wolumetryczne

Podczas ataków wolumetrycznych napastnicy zalewają serwer ogromną ilością ruchu, prowadząc do całkowitego wyczerpania przepustowości witryny.

Najczęściej stosowanym przez hakerów atakiem jest atak wzmacniający DNS. W takim przypadku złośliwy aktor nieustannie wysyła zapytania do serwera DNS, wykorzystując fałszywy adres IP docelowej witryny.

Serwer DNS przesyła odpowiedź na serwer, który jest celem ataku. Po wielokrotnym powtórzeniu serwer docelowy zostaje przeciążony i zaczyna działać wolniej, co skutkuje pogorszeniem wydajności witryny.

#3. Ataki na protokół

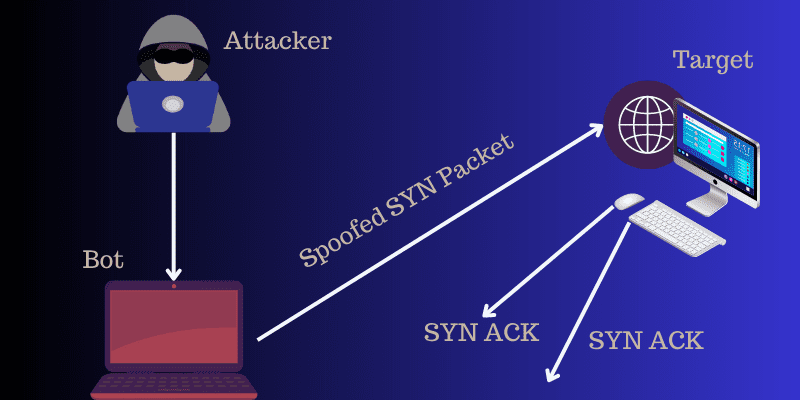

Ataki na protokoły powodują wyczerpanie zasobów systemów sieciowych, takich jak silniki routingu, moduły równoważenia obciążenia i zapory ogniowe, a także zasobów serwera. Gdy dwa komputery inicjują kanał komunikacyjny, uzgadniają protokół TCP. Oznacza to, że dwie strony wymieniają między sobą wstępne informacje.

Pakiet SYN to pierwszy krok w uzgadnianiu TCP, informujący serwer o tym, że klient chce utworzyć nowy kanał. Podczas ataku na protokół haker zalewa serwer lub sieć wieloma pakietami SYN zawierającymi fałszywe adresy IP.

Serwer odpowie na każdy pakiet, prosząc o dokończenie uzgadniania. Jednak w tym przypadku klient nigdy nie odpowie na pakiety, sprawiając, że serwer oczekuje na odpowiedź przez zbyt długi czas. Może to spowolnić działanie serwera.

Różne typy ataków DDoS

Trzy wymienione powyżej ataki dzielą się na dalsze rodzaje, takie jak HTTP flood, DNS flood, SYN flood, Smurf i inne. Omówmy je i przeanalizujmy ich wpływ na działalność biznesową.

#1. Powódź HTTP

źródło: PureVPN

źródło: PureVPN

HTTP to popularny protokół oparty na przeglądarce, szeroko stosowany do otwierania stron internetowych i przesyłania treści przez Internet.

HTTP flood to rodzaj ataku DDoS zaliczany do ataków wolumetrycznych. Jest on specjalnie zaprojektowany, by przeciążać docelowy serwer nadmierną ilością zapytań HTTP. Gdy serwer docelowy zostaje przeciążony zapytaniami i nie jest w stanie na nie odpowiadać, atak DDoS uniemożliwia przesyłanie zapytań od realnych użytkowników.

#2. Zalew DNS

Systemy nazw domen (DNS) pełnią rolę książek telefonicznych w Internecie. Służą jako ścieżka, za pomocą której urządzenia internetowe wyszukują konkretne serwery internetowe w celu uzyskania dostępu do treści online.

Atak DNS flood to typ ataku DDoS, w którym atakujący zalewa serwery DNS określonej domeny, próbując zakłócić proces rozpoznawania nazw DNS.

Jeżeli użytkownik nie ma dostępu do książki telefonicznej, znalezienie adresu, pod który można zadzwonić, będzie trudne. Podobna sytuacja ma miejsce w scenariuszu ataku DNS flood. W rezultacie strona internetowa zostaje uszkodzona i nie jest w stanie obsługiwać legalnego ruchu.

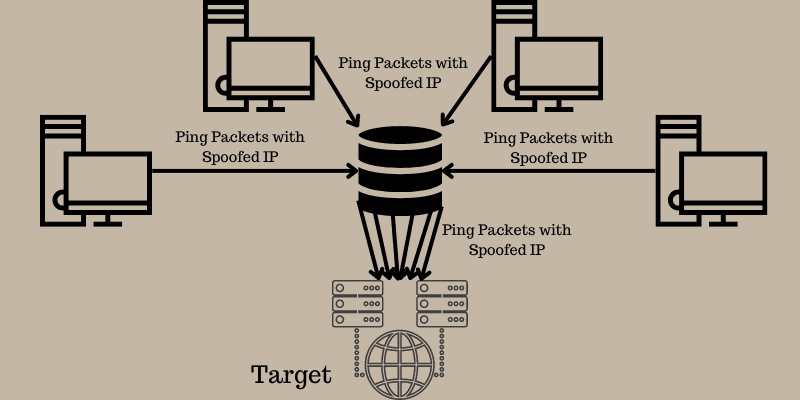

#3. Powódź pingów

ICMP to warstwa protokołu internetowego, którą różne urządzenia sieciowe wykorzystują do komunikacji między sobą. Komunikaty odpowiedzi echa ICMP i żądania echa są często używane do wysyłania polecenia ping do urządzenia w celu weryfikacji łączności i stanu urządzenia.

Podczas ataku ping flood haker próbuje przeciążyć urządzenie docelowe pakietami żądania echa. To powoduje, że nie jest ono w stanie obsługiwać normalnego ruchu o wysokim natężeniu. Jeżeli fałszywy ruch pochodzi z wielu urządzeń, atak przyjmuje formę ataku DDoS.

#4. Powódź SYN

Powódź SYN to rodzaj ataku DDoS, zwany również atakiem półotwartym. Jego celem jest unieruchomienie serwera, by przekierować legalny ruch i zużyć wszystkie dostępne zasoby.

Poprzez ciągłe wysyłanie pakietów z początkowym żądaniem połączenia haker może przeciążyć wszystkie porty na serwerze. W rezultacie urządzenie wolno reaguje na legalny ruch, a w niektórych przypadkach przestaje na niego reagować całkowicie.

#5. Powódź UDP

Podczas ataku UDP flood do serwera przesyłanych jest wiele pakietów protokołu UDP (User Datagram Protocol), co prowadzi do przeciążenia i zmniejszenia zdolności urządzenia do prawidłowego reagowania i przetwarzania danych.

Zapora ogniowa zostaje przeciążona, wywołując atak DDoS. W tym ataku osoba atakująca wykorzystuje kroki serwera podejmowane w celu udzielenia odpowiedzi na pakiety UDP, które zostały już przesłane na porty.

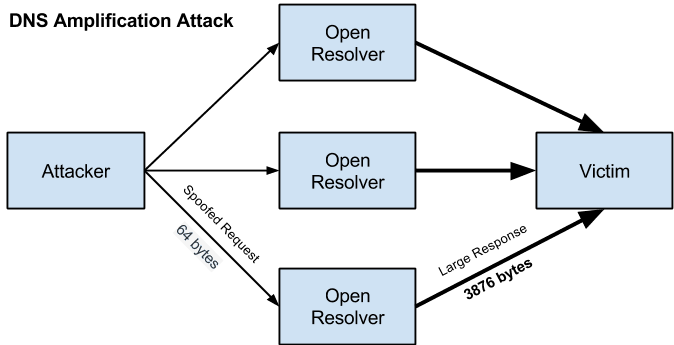

#6. Atak wzmacniający DNS

Źródło: Cisco Umbrella

Źródło: Cisco Umbrella

Atak wzmacniający DNS to wolumetryczny atak DDoS, w którym atakujący wykorzystuje funkcjonalność otwartego DNS do przeciążenia docelowej sieci lub serwera nadmierną ilością ruchu. Skutkuje to niedostępnością serwera i powiązanej z nim infrastruktury.

Każdy atak wykorzystujący wzmocnienie bazuje na dysproporcji w zużyciu przepustowości pomiędzy docelowym źródłem internetowym a atakującym. W efekcie sieć zostaje zatkana fałszywym ruchem, powodując ataki DDoS.

#7. Pingback XML-RPC

Pingback to rodzaj komentarza, który jest generowany podczas linkowania do konkretnego wpisu na blogu. XML-RPC pingback to popularna funkcja modułu WordPress. Może być łatwo wykorzystana przez atakujących do zaatakowania witryn firm trzecich.

Może to wywołać szereg różnych ataków, ponieważ naraża witrynę na ich różnorodność. Niektóre z tych ataków to Brute Force, ataki międzyportowe, ataki proxy Patsy i inne.

#8. Atak Slowloris DDoS

Slowloris to rodzaj ataku DDoS, który pozwala hakerowi przeciążyć serwer docelowy, otwierając wiele połączeń HTTP jednocześnie i utrzymując je aktywne. Jest to atak warstwy aplikacji, który odbywa się za pomocą częściowych zapytań HTTP.

Zamiast zaliczać się do kategorii ataków, Slowloris jest narzędziem ataku, specjalnie zaprojektowanym w celu umożliwienia pojedynczemu komputerowi unieruchomienia serwera. Ten rodzaj ataku wymaga niewielkiej przepustowości i ma na celu wyczerpanie zasobów serwera.

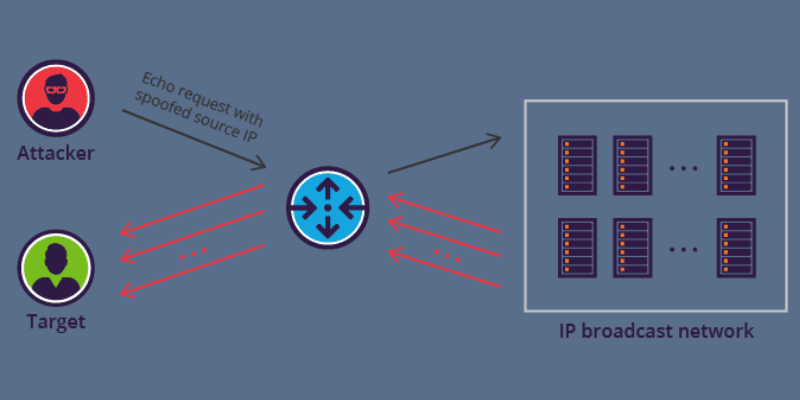

#9. Smerfowy atak DDoS

źródło: Imperva

źródło: Imperva

Atak Smerfa ma miejsce na poziomie sieci. Nazwa ta pochodzi od złośliwego oprogramowania DDoS.Smurf, które umożliwia przeprowadzanie ataków. Celem atakujących są głównie większe firmy, które chcą doprowadzić do ich upadku.

Atak Smerfa jest podobny do ataku ping flood, który wykorzystuje pakiety ICMP w celu przeciążenia komputerów i innych urządzeń zapytaniami echa ICMP. Atak przebiega w następujący sposób:

- Na początku Smurf tworzy fałszywy pakiet, gdzie adres źródłowy jest ustawiony jako prawdziwy adres IP ofiary.

- Pakiet jest przesyłany na adres IP zapory. W odpowiedzi wysyła zapytania do każdego urządzenia hosta w sieci.

- Każde urządzenie otrzymuje liczne zapytania, co skutkuje zakłóceniem legalnego ruchu.

#10. Atak dnia zerowego

Atak dnia zerowego odnosi się do ataków wykorzystujących luki bezpieczeństwa w sprzęcie lub oprogramowaniu, które są nieznane podmiotom odpowiedzialnym za ich naprawienie. Atak ma miejsce między momentem wykrycia słabego punktu a pierwszym atakiem.

Hakerzy wykorzystują ten słaby punkt i łatwo przeprowadzają atak. Gdy luka zostaje ujawniona publicznie, jest określana jako luka jednodniowa lub n-dniowa.

Teraz, gdy znamy już różne rodzaje ataków, omówmy niektóre rozwiązania, które pomogą w ich łagodzeniu.

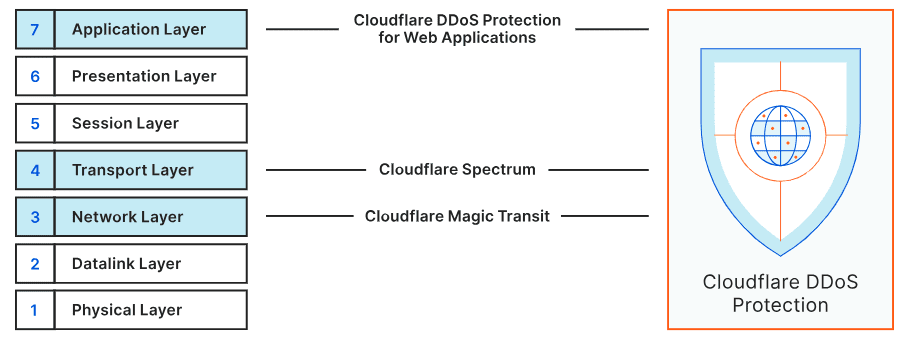

Rozwiązania dla ataków warstwy aplikacji

W przypadku ataków warstwy aplikacji można użyć zapory aplikacji sieci Web. Poniższe rozwiązania oferują zapory WAF, które można wykorzystać do zapobiegania atakom.

#1. Sucuri

Chroń swoje witryny internetowe przed atakami za pomocą zapory sieciowej Sucuri (WAF), która blokuje niepożądane działania, poprawia dostępność witryny i przyspiesza jej ładowanie. Aby aktywować zaporę dla witryny, wykonaj następujące kroki:

- Dodaj witrynę do Sucuri WAF

- Zabezpiecz dane przychodzące, tworząc certyfikaty SSL dla serwera zapory

- Aktywuj zaporę, zmieniając rekordy DNS

- Wybierz buforowanie o wysokiej wydajności w celu zmaksymalizowania optymalizacji witryny

Wybierz plan Sucuri Basic lub Pro i zabezpiecz witrynę przed niechcianymi atakami.

#2. Cloudflare

Uzyskaj bezpieczeństwo klasy korporacyjnej dzięki rozwiązaniu Cloudflare WAF, korzystając z rozbudowanych zabezpieczeń, zaawansowanej ochrony, szybkiego wdrażania i łatwego zarządzania. Cloudflare oferuje ochronę przed lukami dnia zerowego.

Według wiodących analityków, Cloudflare to ekspert w dziedzinie bezpieczeństwa aplikacji. Oferuje on funkcje uczenia maszynowego opracowane i przeszkolone przez ekspertów w celu ochrony witryny przed zagrożeniami, wykrywaniem oszustw i nie tylko.

Rozwiązania dla ataków wolumetrycznych i protokołów

W przypadku ataków wolumetrycznych i protokołowych możesz skorzystać z poniższych rozwiązań, aby chronić witrynę przed atakami DDoS.

#1. Cloudflare

Skorzystaj z wiodącej w branży ochrony przed atakami DDoS oferowanej przez Cloudflare, by zabezpieczyć witrynę internetową i zapobiec utracie klientów i ich zaufania. Jej sieć o przepustowości 197 Tb/s blokuje codziennie ponad 112 miliardów zagrożeń. Globalna sieć Cloudflare obejmuje ponad 285 miast i 100 krajów, aby zapobiegać atakom.

Wdrożenie jest proste i łatwe; użyj pulpitu nawigacyjnego lub interfejsu API Cloudflare i dodaj funkcje wydajności, niezawodności i bezpieczeństwa do witryny. Dzięki temu można ograniczyć ataki DDoS na strony internetowe, aplikacje i sieci.

#2. Sucuri

Zwiększ wydajność i dostępność witryny, korzystając z sieci Anycast firmy Sucuri oraz bezpiecznego rozwiązania do dostarczania treści. Utrzymuje ono witrynę w dobrej kondycji, nawet podczas masowych ataków DDoS i dużych skoków ruchu.

Sucuri może skutecznie blokować fałszywe żądania i ruch ze strony złośliwych botów bez zakłócania normalnego ruchu. Wysokiej klasy technologia i sprzęt Sucuri pracują przez całą dobę, by chronić witrynę przed złośliwymi działaniami.

#3. Imperva

Zabezpiecz wszystkie zasoby przed atakami DDoS za pomocą rozwiązania Imperva i zapewnij ciągłość działania firmy, korzystając z gwarancji dostępności. Minimalizuje ono przestoje i koszty przepustowości, zapewnia nieograniczoną ochronę przed atakami DDoS oraz gwarantuje dostępność witryny bez wpływu na jej wydajność.

Podsumowanie

Atak DDoS to poważne cyberprzestępstwo, w którym haker zalewa serwer sztucznym ruchem, uniemożliwiając realnym użytkownikom korzystanie z witryn i usług online. Istnieje wiele rodzajów ataków DDoS wymierzonych w HTTP, Ping, SYN i inne, które spowalniają działanie witryny.

W niniejszym artykule omówiono niektóre z najlepszych rozwiązań służących do zwalczania ataków na aplikacje, ataki wolumetryczne i protokoły. Pomagają one zapobiegać niechcianemu ruchowi pochodzącemu z różnych źródeł, w celu zachowania przepustowości i uniknięcia przestojów.

Zachęcam do przeczytania artykułu o tym, jak Anycast Routing pomaga w walce z atakami DDoS.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.