Istotne kwestie bezpieczeństwa dla serwerów plików

- Zastosuj szyfrowanie transmisji SMB, aby uniemożliwić nieuprawniony dostęp i ataki. Wykorzystaj Transport Layer Security (TLS), aby zabezpieczyć komunikację na serwerze Linux Samba.

- Wprowadź szczegółową kontrolę dostępu i zarządzanie uprawnieniami do udostępnionych zasobów za pomocą pliku konfiguracyjnego /etc/samba/smb.conf. Określ zasady dostępu, uprawnienia oraz ograniczenia, zapewniając dostęp tylko autoryzowanym użytkownikom.

- Wymagaj silnych, niepowtarzalnych haseł dla kont użytkowników SMB, aby podnieść poziom bezpieczeństwa. Regularnie aktualizuj system Linux i oprogramowanie Samba, chroniąc się przed lukami i atakami oraz unikaj stosowania podatnego na ataki protokołu SMBv1.

- Ustaw reguły zapory sieciowej, by zawęzić dostęp do portów SMB i rozważ segmentację sieci w celu odizolowania ruchu SMB od niezaufanych sieci. Monitoruj logi SMB pod kątem podejrzanych zachowań i incydentów oraz ogranicz dostęp dla gości i anonimowe połączenia.

- Wdróż restrykcje oparte na hostach, aby kontrolować dostęp do określonych maszyn, blokując dostęp pozostałym. Zastosuj dodatkowe metody ochrony, aby wzmocnić swoją sieć i zwiększyć bezpieczeństwo serwerów Linux.

Protokół SMB (Server Message Block) jest fundamentem udostępniania plików i drukarek w sieciach. Jednak standardowe ustawienia Samby mogą stanowić poważne ryzyko dla bezpieczeństwa, narażając sieć na nieautoryzowany dostęp i cyberataki.

W przypadku hostowania serwera Samba kluczowe jest zachowanie szczególnej ostrożności przy konfiguracji. Poniżej przedstawiono dziesięć kluczowych kroków, które pozwolą zabezpieczyć serwer SMB.

1. Włącz szyfrowanie komunikacji SMB

Domyślnie ruch SMB nie jest szyfrowany. Można to łatwo zweryfikować, przechwytując pakiety sieciowe za pomocą narzędzi tcpdump lub Wireshark. Zaszyfrowanie całej komunikacji jest niezwykle ważne, aby uniemożliwić potencjalnemu napastnikowi przechwytywanie i analizę przesyłanych danych.

Zaleca się implementację protokołu Transport Layer Security (TLS), aby szyfrować i chronić komunikację na serwerze Linux Samba.

2. Wdrożenie restrykcyjnej kontroli dostępu i uprawnień do zasobów współdzielonych

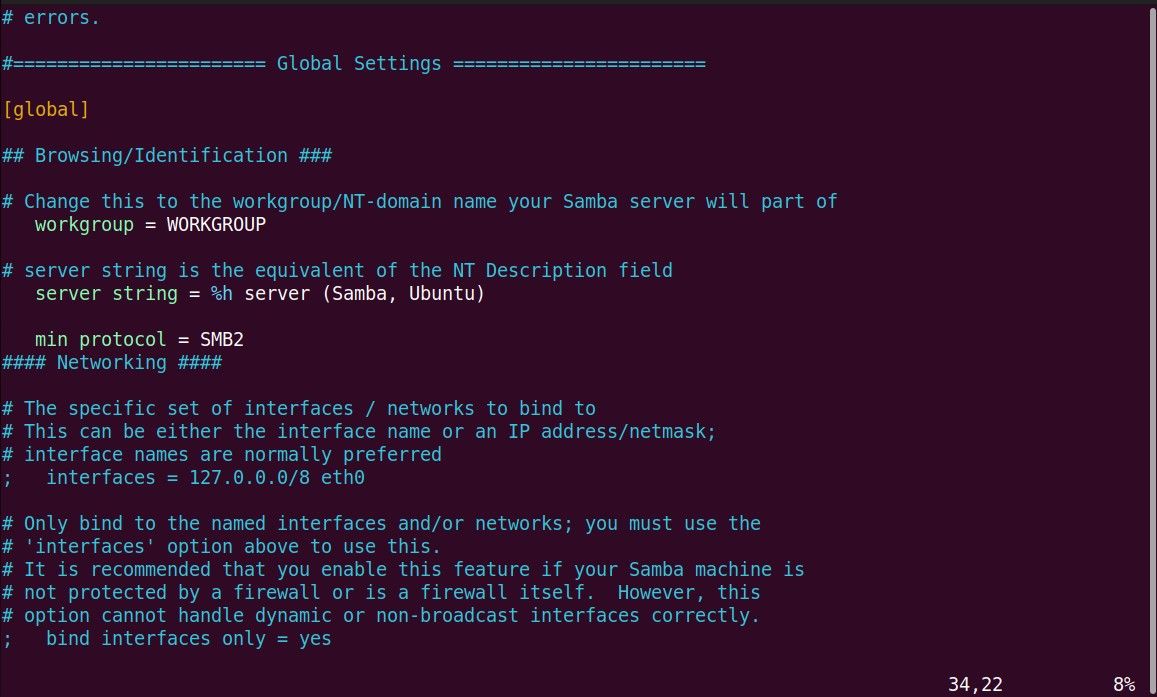

Konieczne jest wprowadzenie ścisłej kontroli dostępu i uprawnień, aby uniemożliwić nieautoryzowanym użytkownikom dostęp do wrażliwych zasobów. Samba korzysta z pliku konfiguracyjnego /etc/samba/smb.conf, który umożliwia definiowanie reguł dostępu i uprawnień.

Za pomocą odpowiedniej składni można określić, które zasoby mają być udostępnione, którym użytkownikom lub grupom przyznać dostęp oraz zdefiniować, czy zasoby te mogą być przeglądane, modyfikowane, czy tylko odczytywane. Poniżej znajduje się przykładowa składnia deklaracji zasobu i implementacji kontroli dostępu:

[sambashare]

comment= Przykład udziału Samba

path = /home/nazwa_uzytkownika/sambashare

browseable = yes

writable = yes

valid users = @nazwa_grupy

W powyższym przykładzie dodawana jest nowa lokalizacja udostępniana, z podaną ścieżką, a dostęp do udostępnionego zasobu jest ograniczony tylko do jednej grupy. Istnieje wiele innych sposobów definiowania kontroli i dostępu do udziału. Więcej informacji można znaleźć w naszym dedykowanym przewodniku na temat konfiguracji współdzielonego folderu sieciowego w systemie Linux przy użyciu Samby.

3. Stosowanie silnych i unikalnych haseł dla kont użytkowników SMB

Wymaganie stosowania silnych haseł dla kont użytkowników SMB to podstawowa zasada bezpieczeństwa. Administrator systemu powinien zachęcać wszystkich użytkowników do tworzenia silnych i niepowtarzalnych haseł do swoich kont.

Można przyspieszyć ten proces, automatycznie generując silne hasła przy pomocy specjalnych narzędzi. Dodatkowo można regularnie wymuszać zmianę haseł, aby zmniejszyć ryzyko wycieku danych i nieautoryzowanego dostępu.

4. Regularna aktualizacja systemu Linux i Samby

Najprostszym sposobem pasywnej ochrony przed atakami jest upewnienie się, że korzystasz z aktualnych wersji kluczowego oprogramowania. SMB jest podatny na luki, co czyni go częstym celem atakujących.

W przeszłości miały miejsce poważne luki w zabezpieczeniach SMB, które prowadziły do przejęcia systemów lub utraty wrażliwych danych. Dlatego konieczna jest regularna aktualizacja systemu operacyjnego oraz kluczowych usług.

5. Unikanie stosowania protokołu SMBv1

Protokół SMBv1 jest niebezpieczny i przestarzały. Zawsze, gdy korzystasz z SMB, niezależnie od tego, czy jest to system Windows, czy Linux, powinieneś unikać protokołu SMBv1, i używać SMBv2 lub nowszych. Aby wyłączyć SMBv1, dodaj następujący wiersz do pliku konfiguracyjnego:

min protocol = SMB2

Gwarantuje to, że minimalnym używanym protokołem będzie SMBv2.

6. Wymuszanie reguł zapory sieciowej, aby ograniczyć dostęp do portów SMB

Skonfiguruj zaporę sieciową w taki sposób, aby dostęp do portów SMB (zazwyczaj porty 139 i 445) był dozwolony tylko z zaufanych źródeł. Pomaga to uniemożliwić nieautoryzowany dostęp i zmniejsza ryzyko ataków opartych na SMB.

Warto również rozważyć wdrożenie systemu IDS, aby wzmocnić kontrolę i rejestrację ruchu. Jeśli nie jesteś pewien, której zapory użyć, możesz wybrać jedną z listy najlepszych darmowych zapór ogniowych dla systemu Linux.

7. Segmentacja sieci, aby odizolować ruch SMB od niezaufanych sieci

Segmentacja sieci polega na podziale jednej, monolitycznej sieci na mniejsze podsieci, zwane segmentami. Ma to na celu poprawę bezpieczeństwa, wydajności i zarządzania siecią.

Aby odizolować ruch SMB od niezaufanych sieci, można utworzyć oddzielny segment sieci dla ruchu SMB i skonfigurować reguły zapory, które dopuszczają ruch SMB tylko do i z tego segmentu. Pozwala to na zarządzanie i monitorowanie ruchu SMB w bardziej ukierunkowany sposób.

W systemie Linux można wykorzystać iptables lub podobne narzędzie do konfiguracji reguł zapory, które kontrolują przepływ ruchu między segmentami sieci. Można utworzyć reguły dopuszczające ruch SMB do i z segmentu sieci SMB, blokując cały inny ruch. Umożliwi to skuteczną izolację ruchu SMB od niezaufanych sieci.

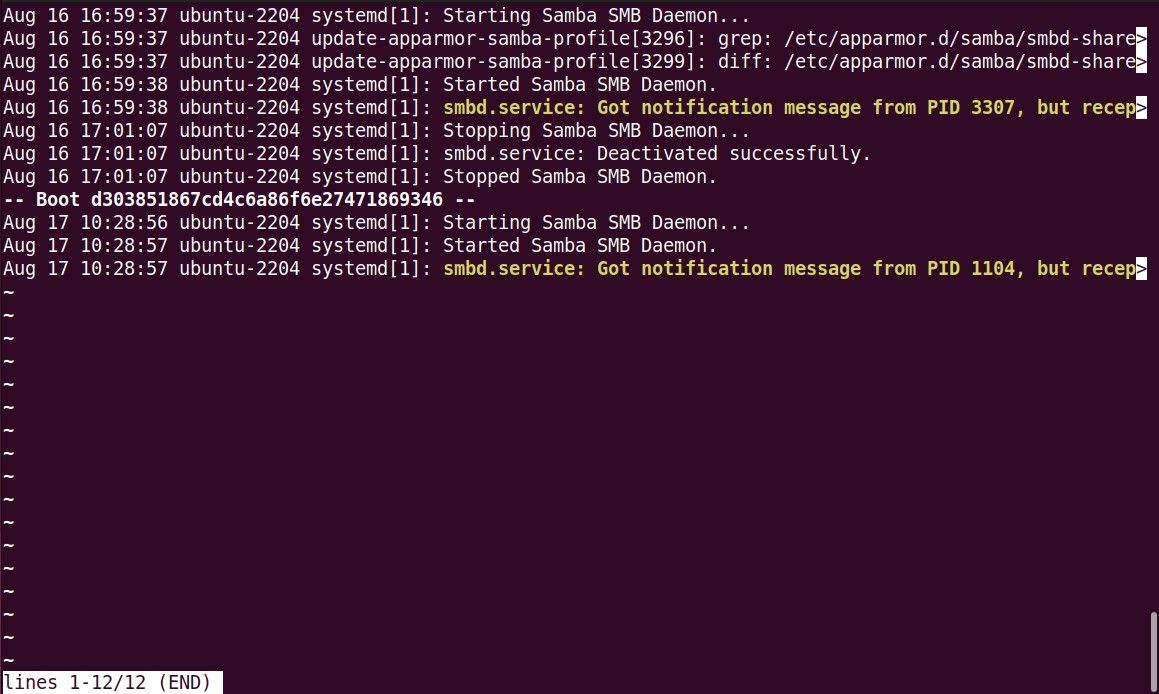

8. Monitorowanie dzienników SMB pod kątem podejrzanych działań i incydentów bezpieczeństwa

Monitorowanie dzienników SMB w poszukiwaniu podejrzanych działań i incydentów bezpieczeństwa jest kluczowe dla utrzymania bezpieczeństwa sieci. Dzienniki SMB zawierają informacje o ruchu SMB, takie jak dostęp do plików, uwierzytelnianie i inne zdarzenia. Regularne monitorowanie tych dzienników pozwala na identyfikację potencjalnych zagrożeń i szybką reakcję.

W systemie Linux możesz użyć polecenia journalctl i przekazać jego dane wyjściowe do polecenia grep, aby przeglądać i analizować dzienniki SMB.

journalctl -u smbd.service

Spowoduje to wyświetlenie dzienników jednostki smbd.service, która odpowiada za zarządzanie ruchem SMB. Możesz użyć opcji -f, aby śledzić dzienniki w czasie rzeczywistym, lub opcji -r, aby wyświetlić najnowsze wpisy.

Aby przeszukać dzienniki pod kątem konkretnych zdarzeń lub wzorców, można przekazać dane wyjściowe polecenia journalctl do grep. Na przykład, aby znaleźć nieudane próby uwierzytelnienia, wykonaj:

journalctl -u smbd.service | grep -i "authentication failure"

Spowoduje to wyświetlenie wszystkich wpisów dziennika zawierających tekst „błąd uwierzytelnienia”, umożliwiając szybkie wykrycie podejrzanych działań lub prób siłowego ataku.

9. Ograniczenie dostępu dla gości i połączeń anonimowych

Włączenie dostępu dla gości umożliwia użytkownikom łączenie się z serwerem Samba bez podawania nazwy użytkownika i hasła, a połączenia anonimowe pozwalają na łączenie się bez żadnych danych uwierzytelniających.

Obie te opcje mogą stanowić zagrożenie, jeśli nie są odpowiednio zarządzane. Zaleca się ich wyłączenie. W tym celu należy dodać lub zmodyfikować kilka linii w pliku konfiguracyjnym Samby. Oto, co należy dodać/zmodyfikować w sekcji globalnej pliku smb.conf:

map to guest = never

restrict anonymous = 2

10. Implementacja ograniczeń opartych na hostach

Standardowo udostępniony serwer Samba jest dostępny dla każdego hosta (adresu IP) bez ograniczeń. Dostęp ma na celu ustanowienie połączenia, a nie dosłownie dostęp do zasobów.

Aby zezwolić na dostęp tylko określonym hostom, można wykorzystać opcje hosts allow i hosts deny. Oto składnia, którą należy dodać do pliku konfiguracyjnego, aby zezwalać lub odmawiać hostom:

hosts allow = 127.0.0.1 192.168.1.0/24

hosts deny = 0.0.0.0/0

W tym przypadku Sambie przekazywana jest informacja, aby odrzucała wszystkie połączenia poza lokalnym hostem i siecią 192.168.1.0/24. Jest to również jeden z podstawowych sposobów zabezpieczania serwera SSH.

Wiesz już, jak zabezpieczyć serwer Samba na Linuxie

Linux jest doskonały do hostowania serwerów. Jednak przy pracy z serwerami należy zachować szczególną ostrożność, gdyż serwery Linux są często celem cyberprzestępców.

Najważniejsze jest, aby włożyć wysiłek w zwiększenie bezpieczeństwa sieci i wzmocnienie serwerów Linux. Oprócz poprawnej konfiguracji Samby istnieje szereg innych środków, które warto podjąć, aby upewnić się, że serwer Linux jest dobrze chroniony przed potencjalnymi zagrożeniami.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.