Cyberbezpieczeństwo zyskuje na znaczeniu w agendach firm i instytucji na całym globie, niezależnie od ich rozmiaru czy charakteru.

Wraz z rozwojem technologii, cyberprzestępcy nieustannie poszukują nowych metod i bardziej zaawansowanych technik penetracji systemów zabezpieczeń. To z kolei sprawia, że ochrona danych i sieci staje się kluczowym wyzwaniem dla każdego podmiotu.

Jak informują różne źródła, w ciągu minionej dekady, a szczególnie w ostatnich latach, nastąpił gwałtowny wzrost cyberataków – między innymi, według Światowej Organizacji Zdrowia i Interpolu. Jest to w dużym stopniu spowodowane popularyzacją zdalnej pracy i wynikającymi z niej nowymi wyzwaniami związanymi z ochroną danych.

Statystyki są alarmujące – każdego dnia dochodzi do około 2200 ataków cybernetycznych, a średnio atak ma miejsce co 39 sekund. Oznacza to, że w każdej chwili może dojść do naruszenia bezpieczeństwa sieci firmowej.

Chociaż całkowite wyeliminowanie cyberzagrożeń jest niemożliwe, zrozumienie różnorodności ataków oraz podejmowanie aktywnych działań prewencyjnych stanowi fundamentalny krok i priorytet dla współczesnych przedsiębiorstw.

W niniejszym artykule przedstawione zostaną najważniejsze zagrożenia cybernetyczne, które każdy powinien znać, oraz omówione zostaną narzędzia, które mogą pomóc w zapobieganiu atakom. Zanim jednak przejdziemy do konkretów, warto zrozumieć, dlaczego cyberataki stanowią tak poważne zagrożenie dla przedsiębiorstw na całym świecie.

W jaki sposób cyberzagrożenia zakłócają funkcjonowanie firm i organizacji?

Głównym celem ataku cybernetycznego jest nieautoryzowany dostęp do sieci firmowej lub systemu komputerowego. Działania te mają na celu kradzież, modyfikację, zniszczenie lub ujawnienie wrażliwych i poufnych informacji.

Konsekwencją cyberataku jest często całkowita utrata danych, zakłócenia w działaniu systemów, naruszenie poufności danych lub ich manipulacja. To wszystko prowadzi do poważnych strat finansowych, utraty reputacji oraz spadku zaufania klientów.

Nawet giganci, tacy jak Dropbox, Uber, Twilio i Revolut, nie są wolni od cyberataków. Doświadczyli oni konsekwencji phishingu oraz poważnych naruszeń danych. Przykładowo, w 2022 roku w wyniku ataku socjotechnicznego wyciekły dane około 50 000 klientów Revolut, w tym ich adresy, imiona i nazwiska, adresy e-mail oraz fragmenty danych kart płatniczych.

Trzeba jednak pamiętać, że ofiarami cyberataków nie padają tylko wielkie korporacje. Małe i średnie przedsiębiorstwa (MŚP) są równie narażone na ataki, zwłaszcza z powodu zazwyczaj mniejszej ilości stosowanych zabezpieczeń.

Według Raportu firmy Verizon z dochodzeń w sprawie naruszeń danych za rok 2021, w ubiegłym roku 1 na 5 ofiar naruszeń danych stanowiły MŚP. Średni koszt poniesionych przez nie strat wyniósł około 21 659 USD.

Koszty związane z cyberprzestępczością rosną wraz z zaawansowaniem ataków. Eksperci szacują, że do roku 2025 straty finansowe spowodowane cyberprzestępczością osiągną wartość 10,5 biliona dolarów, co oznacza roczny wzrost o około 15% w ciągu kolejnych pięciu lat.

W obliczu tak poważnych zagrożeń, kluczowe jest poszerzanie wiedzy o cyberbezpieczeństwie, tworzenie kultury bezpieczeństwa, regularne szkolenia, a przede wszystkim podejmowanie działań prewencyjnych na każdym poziomie i stanowisku w organizacji. Pierwszym krokiem jest znajomość najczęstszych i największych zagrożeń dla cyberbezpieczeństwa.

Przejdźmy zatem do omówienia najważniejszych z nich.

Złośliwe oprogramowanie

Złośliwe oprogramowanie, często określane skrótem „malware”, jest jednym z najpoważniejszych zagrożeń cybernetycznych. Atakujący wykorzystują różne formy złośliwego oprogramowania, takie jak wirusy, ransomware, robaki, boty, cryptojacking, trojany i adware, aby dostać się do sieci firmowej. Celem takich działań może być uszkodzenie serwerów, zniszczenie danych lub kradzież poufnych informacji.

Złośliwe oprogramowanie może dostawać się do systemów na różne sposoby, w tym poprzez spamowe wiadomości e-mail, złośliwe pliki do pobrania lub poprzez zainfekowane urządzenia i maszyny. Ze względu na różnorodność metod ataku, jest to szczególnie niebezpieczne zagrożenie.

Jednym z przykładów ataku złośliwego oprogramowania jest trojan Emotet, który pojawił się w 2014 roku i był aktywny do 2021 roku. Ten zaawansowany atak był rozsyłany jako aktualizacja systemu Windows, zachęcając użytkowników do jej instalacji. Hakerzy używali również e-maili phishingowych zawierających złośliwe linki lub załączniki z obsługą makr.

Istnieje wiele sposobów zapobiegania atakom złośliwego oprogramowania, w tym instalowanie oprogramowania antywirusowego, korzystanie z zapór sieciowych, regularne aktualizowanie przeglądarek i systemów operacyjnych oraz unikanie klikania w podejrzane linki. Jeśli szukasz narzędzia do usuwania złośliwego oprogramowania,

warto rozważyć Usługę usuwania złośliwego oprogramowania Malware Bytes. Przeprowadza ona dogłębną analizę zagrożeń w systemie i zapewnia trwałe usunięcie złośliwego oprogramowania.

Zobacz również: Jak usunąć złośliwe oprogramowanie z komputera (Windows i macOS)?

Wyłudzanie informacji

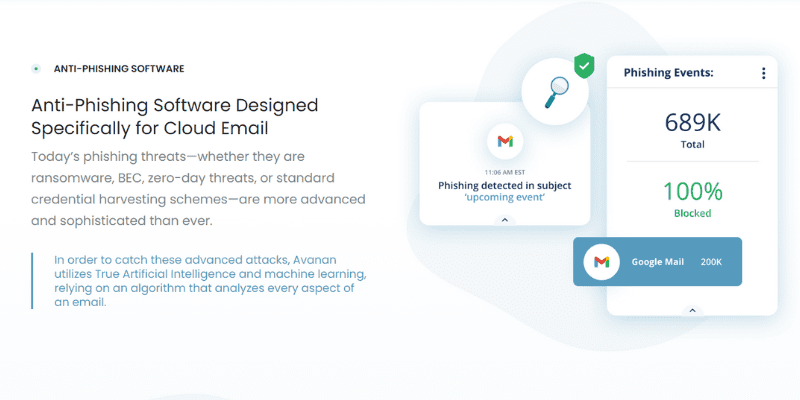

Phishing to popularny cyberatak, będący formą inżynierii społecznej. Według statystyk jest odpowiedzialny za około 90% naruszeń danych we wszystkich organizacjach.

W ataku phishingowym przestępca podszywa się pod zaufany podmiot i wykorzystuje socjotechnikę do wysyłania fałszywych e-maili, SMS-ów, wiadomości w mediach społecznościowych i wiadomości głosowych. Celem jest nakłonienie użytkowników do kliknięcia złośliwego linku lub podania poufnych danych, co może prowadzić do pobrania szkodliwego oprogramowania lub naruszenia bezpieczeństwa danych.

Przykładem może być atak na Crelan Bank w Belgii. W wyniku ataku typu Business Email Compromise (BEC) przestępca włamał się na konto e-mail osoby z zarządu i wydał polecenie przelania pieniędzy na konto kontrolowane przez atakującego, co spowodowało straty w wysokości ok. 75,8 miliona dolarów.

Aby uchronić się przed phishingiem, warto stosować uwierzytelnianie wieloskładnikowe (MFA), używać silnych bramek zabezpieczających pocztę e-mail, dokładnie sprawdzać wiadomości oraz adresy nadawców. Pomocne może być również specjalistyczne oprogramowanie antyphishingowe, takie jak Avanan.

Oprogramowanie ransomware

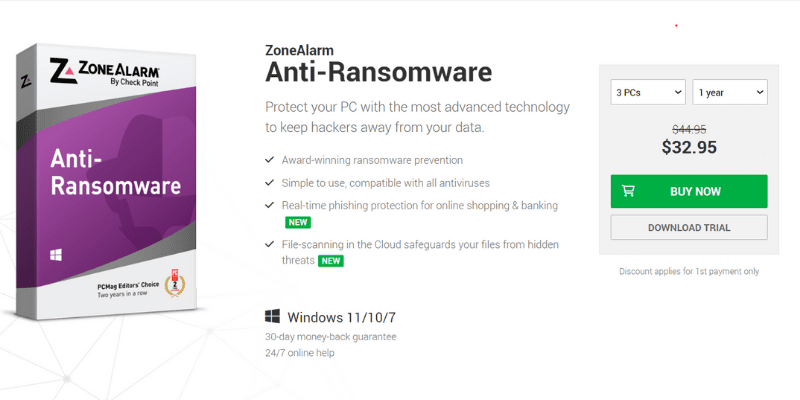

Ransomware to kolejne poważne zagrożenie cybernetyczne, polegające na szyfrowaniu lub kradzieży poufnych danych organizacji, a następnie żądaniu okupu w zamian za ich odzyskanie. To sprawia, że ransomware jest bardzo lukratywnym i kosztownym atakiem.

Wielu ekspertów ds. bezpieczeństwa określa rok 2020 jako „rok oprogramowania ransomware” ze względu na 148% wzrost ataków ransomware w czasie pandemii COVID-19.

W maju 2021 r. Brenntag, amerykański dystrybutor chemikaliów, stracił 150 GB danych w wyniku ataku ransomware przeprowadzonego przez grupę DarkSide. Atakujący zażądali 7,5 miliona dolarów okupu, ale ostatecznie wynegocjowano kwotę 4,4 miliona dolarów, którą firma zapłaciła, aby zapobiec publikacji skradzionych danych.

Dlatego tak ważne jest regularne tworzenie kopii zapasowych danych, zapewnienie silnej ochrony punktów końcowych oraz instalowanie niezawodnego oprogramowania anty-ransomware, takiego jak ZoneAlarm. Pozwala to uniknąć potencjalnych strat finansowych.

Ataki na łańcuch dostaw

Atak na łańcuch dostaw to cyberatak wymierzony w zewnętrznych dostawców, którzy dostarczają oprogramowanie, sprzęt lub usługi istotne dla funkcjonowania organizacji.

Ten rodzaj ataku wykorzystuje zaufanie, jakim darzone są firmy trzecie, dlatego tak ważne jest dokładne sprawdzanie kontrahentów.

Atakujący wstrzykują złośliwy kod do oprogramowania lub sprzętu, aby zainfekować użytkowników lub uzyskać dostęp do poufnych informacji, osłabiając w ten sposób reputację zaatakowanej firmy.

Jednym z przykładów ataku na łańcuch dostaw jest atak na firmę SolarWinds w 2020 roku. Przestępcy włamali się do środowiska programistycznego firmy, aby umieścić złośliwy kod w aktualizacjach platformy Orion. W efekcie ponad 18 000 organizacji zainstalowało backdoory w swoich sieciach, umożliwiając hakerom dostęp do poufnych danych.

Aby zapobiec takim atakom, należy dbać o bezpieczeństwo oprogramowania, prawidłowe zarządzanie poprawkami i korzystać z narzędzi takich jak rozwiązanie AquaSec, które pomaga zabezpieczyć łańcuch dostaw oprogramowania.

Ataki dnia zerowego

Atak dnia zerowego ma miejsce, gdy haker wykorzystuje lukę w zabezpieczeniach, zanim twórcy oprogramowania zdążą ją naprawić. W tym przypadku firma identyfikuje błąd, ale nie ma jeszcze rozwiązania. Hakerzy mają więc „zero dni” na wykorzystanie tej luki.

W 2020 roku platforma do wideokonferencji Zoom padła ofiarą ataku typu zero-day. Umożliwił on hakerom zdalny dostęp do komputerów użytkowników, którzy korzystali z systemu Windows 7 lub jego starszych wersji. Atakujący mogli przejąć pełną kontrolę nad urządzeniem i dostęp do jego plików.

Aby uniknąć ataków dnia zerowego, należy mieć niezawodny proces zarządzania poprawkami i plan reagowania na incydenty. Pomocne jest również oprogramowanie do zapobiegania tego typu atakom, takie jak rozwiązanie firmy Opswat, które zapewnia wysokie bezpieczeństwo poczty elektronicznej.

Ataki typu „man-in-the-middle”

Atak typu „man-in-the-middle” polega na tym, że atakujący wchodzi w komunikację pomiędzy dwoma stronami, przechwytując sesję między hostem a klientem.

Ataki MITM, nazywane również podsłuchem, pozwalają atakującemu na przechwytywanie danych osobowych i bankowych, manipulowanie użytkownikami, inicjowanie przelewów środków i wiele innych.

Przykładem ataku MITM jest sytuacja, gdy w 2014 roku firma Lenovo rozprowadziła adware Superfish Visual na swoich komputerach. Pozwalał on atakującym na wstawianie reklam na zaszyfrowanych stronach internetowych oraz zmianę protokołu SSL. W konsekwencji, hakerzy mogli przeglądać aktywność użytkowników w sieci.

Aby zapobiec atakom MITM, warto korzystać z szyfrowania danych i urządzeń, instalować sieci VPN, wdrażać uwierzytelnianie wieloskładnikowe i korzystać z rozwiązań zapewniających bezpieczeństwo aplikacji, takich jak Zapora sieciowa aplikacji internetowych Imperva.

Ataki DDoS

Atak typu Distributed Denial of Service (DDoS) polega na zalewaniu serwera internetowego ogromnym ruchem internetowym z wykorzystaniem botów. Celem jest zakłócenie normalnego ruchu na stronie, jej wydajności i czasu pracy.

Nadmierna ilość nieistotnego ruchu kierowana na serwer powoduje przeciążenie jego zasobów. To z kolei uniemożliwia prawidłową obsługę użytkowników, powoduje przestoje i sprawia, że strona staje się niedostępna w sieci.

Udany atak DDoS może negatywnie wpłynąć na reputację i wiarygodność firmy. Od 2020 roku liczba ataków DDoS znacząco wzrosła. W 2021 roku odnotowano wzrost ataków DDoS o 67%.

W lutym 2020 r. Amazon Web Services padł ofiarą masowego ataku DDoS. Wykorzystano technikę CLDAP reflection polegającą na wysyłaniu żądań do serwerów CLDAP i wzmacnianiu ich w adresie IP ofiary od 56 do 70 razy.

Aby chronić się przed atakami DDoS, warto regularnie przeprowadzać oceny ryzyka, używać zapór sieciowych, stosować rozwiązania do różnicowania ruchu oraz korzystać z usług takich jak Cloudflare.

Wstrzyknięcie SQL

Wstrzyknięcie SQL, czyli Structured Query Language, to sytuacja, w której haker manipuluje standardowym zapytaniem SQL w witrynie internetowej lub aplikacji opartej na bazie danych. Poprzez wstawienie złośliwego kodu do zapytań SQL, haker może przeglądać, edytować, usuwać lub modyfikować informacje w bazie danych.

Przykładem może być sytuacja, gdy hakerzy z Miami wykorzystali zastrzyk SQL do włamania się do systemów korporacyjnych, głównie w sieci handlowej 7-Eleven. W wyniku tego ataku, skradziono 130 milionów numerów kart kredytowych.

Aby chronić się przed wstrzyknięciem SQL, można skorzystać z systemów i narzędzi do wykrywania włamań, takich jak Analizator dziennika zdarzeń ManageEngine.

XSS

Ataki typu Cross-site scripting (XSS) polegają na umieszczeniu złośliwego kodu w legalnej witrynie internetowej.

Kod ten jest uruchamiany w przeglądarce użytkownika, umożliwiając hakerowi podszywanie się pod niego lub kradzież poufnych danych, takich jak dane logowania lub informacje bankowe.

Aby zapobiec atakom XSS, należy odpowiednio kodować dane wyjściowe, filtrować dane wejściowe i stosować właściwe nagłówki odpowiedzi. Ponadto można użyć Analizatora dziennika zdarzeń ManageEngine w celu wykrywania i łagodzenia skutków wstrzyknięć SQL.

Ataki oparte na hasłach

Ataki oparte na hasłach polegają na próbach złamania hasła użytkownika za pomocą różnych narzędzi i programów, takich jak Hashcat i Aircrack. Ataki te dzielą się na różne typy, takie jak ataki brute-force, ataki keyloggera i ataki słownikowe.

Atak siłowy polega na próbach odgadnięcia danych logowania użytkownika metodą prób i błędów. Atak słownikowy z kolei używa popularnych słów do odgadnięcia haseł, zwłaszcza gdy są one słabe i łatwe do odgadnięcia. Keylogger to złośliwe oprogramowanie, które rejestruje naciśnięcia klawiszy na komputerze.

Oprócz stosowania silnych i regularnie aktualizowanych haseł, warto korzystać z bezpiecznych rozwiązań do zarządzania, takich jak IPBan Pro, aby eliminować hakerów i próby logowania metodą brute-force.

Podsłuchiwanie

Atak podsłuchowy to przechwytywanie informacji między dwiema stronami. Może dotyczyć zarówno komunikacji werbalnej, jak i pisemnej, takiej jak wiadomości tekstowe, e-maile, faksy, wideokonferencje i inne dane przesyłane przez sieć.

Podsłuchiwanie, znane również jako „wąchanie” lub „fałszowanie”, może prowadzić do kradzieży tożsamości, strat finansowych, uszczerbku na reputacji, naruszenia bezpieczeństwa danych i innych konsekwencji.

Aby zapobiec podsłuchiwaniu, należy stosować silne uwierzytelnianie i szyfrowanie danych, takie jak Szyfrowanie nowej generacji z NordVPN. Ważne jest również edukowanie pracowników w zakresie cyberbezpieczeństwa i dbałość o bezpieczeństwo fizyczne urządzeń.

Ataki Internetu Rzeczy

Wraz z upowszechnieniem pracy zdalnej, wzrosła liczba ataków na inteligentne urządzenia i Internet Rzeczy (IoT). W okresie od stycznia do czerwca 2021 roku liczba ataków IoT osiągnęła 1,51 miliarda.

Ataki te wymierzone są w sieci i urządzenia oparte na IoT, takie jak kamery bezpieczeństwa i inteligentne termostaty. Celem jest przejęcie kontroli nad urządzeniem lub kradzież danych.

W lipcu 2015 roku hakerzy dokonali włamania do Jeepa i przejęli kontrolę nad pojazdem, wykorzystując lukę w aktualizacji oprogramowania. Mogli dzięki temu kontrolować prędkość i inne funkcje samochodu.

Aby chronić się przed atakami IoT, warto stosować specjalistyczne rozwiązania, takie jak Rozwiązania w zakresie bezpieczeństwa Internetu Rzeczy firmy Check Point.

Ataki oparte na chmurze

Liczba luk w zabezpieczeniach chmury rośnie bardzo szybko. W ciągu ostatnich pięciu lat odnotowano wzrost o 150%. Ataki te są wymierzone w platformy usług w chmurze, takie jak przechowywanie danych, przetwarzanie danych oraz modele SaaS i PaaS.

Skutki ataków na chmurę mogą być poważne i obejmować utratę danych, ich ujawnienie, nieautoryzowany dostęp do informacji oraz zakłócenia w świadczeniu usług.

W lipcu 2021 roku Kesaya doświadczyła ataku ransomware na narzędziach do zdalnego monitorowania. Hakerzy zyskali kontrolę nad usługami firmy i mogli infekować sieci usługodawców i klientów.

Aby zapobiegać takim zagrożeniom, warto zadbać o bezpieczeństwo w chmurze, korzystając z platform takich jak Orca, która wykorzystuje sztuczną inteligencję do eliminowania zagrożeń związanych z chmurą.

Cryptojacking

Cyberatak typu cryptojacking polega na przejęciu czyjegoś komputera w celu wydobywania kryptowaluty. Hakerzy mogą uzyskać dostęp do urządzenia ofiary, infekując je złośliwymi reklamami, wyskakującymi okienkami lub e-mailami ze złośliwymi linkami.

Aby chronić się przed cryptojackingiem, warto aktualizować oprogramowanie, instalować programy blokujące reklamy oraz program blokujący cryptojacking Acronis.

Ataki DoS

Atak typu „odmowa usługi” (DoS) polega na zalewaniu docelowej sieci fałszywymi żądaniami, co powoduje przeciążenie serwera, zakłóca jego działanie i uniemożliwia dostęp do niego dla użytkowników.

Choć ataki DoS wydają się podobne do DDoS, różnią się źródłem. Ataki DoS są przeprowadzane z jednego systemu, natomiast ataki DDoS pochodzą z wielu systemów.

W 2018 roku firma Panda Security poinformowała o rozprzestrzenianiu się skryptu do cryptojackingu, znanego jako „WannaMine”, który zainfekował wiele sieci firmowych w celu wydobywania kryptowaluty Monero.

Aby zapobiegać atakom DoS, można korzystać z sieci dostarczania treści (CDN), blokować adresy IP, ograniczać szybkość przesyłania danych oraz instalować usługi takie jak usługa Radware.

Otwór do podlewania

Atak typu watering hole to atak cybernetyczny wymierzony w określoną grupę użytkowników lub organizację poprzez infekowanie witryn internetowych, które często odwiedzają.

Przestępcy czają się na popularnych lub niszowych stronach, czekając na okazję do zainfekowania ich, a tym samym infekują witryny ofiar, które je odwiedzają.

W 2015 roku chińska grupa hakerska wykorzystała stronę Forbesa jako wodopój. Wykorzystano luki w Adobe Flash Player i Internet Explorer w celu wyświetlania zainfekowanej wersji funkcji „Myśl dnia”, co pozwalało na infekowanie użytkowników odwiedzających witrynę Forbesa.

Wiele małych i średnich firm korzysta z rozwiązań Fortinet, aby chronić swoje sieci przed atakami, takimi jak „wodopoje”.

Ataki samochodowe

Atak typu „drive-by download” to sytuacja, w której złośliwy kod jest nieświadomie pobierany na urządzenie użytkownika bez jego wiedzy i zgody.

Ważne jest, aby usuwać przestarzałe oprogramowanie, aktualizować strony internetowe, systemy operacyjne, używać silnych haseł do kont administratorów oraz stosować rozwiązania Fortinet, które zapewniają bezpieczeństwo sieci i aplikacji.

Koń trojański

Koń trojański to złośliwe oprogramowanie, które podszywa się pod legalne programy. Po zainstalowaniu przez użytkownika, może powodować manipulację danymi i naruszenie bezpieczeństwa.

Trojan wykorzystuje socjotechnikę, aby nakłonić użytkownika do pobrania i zainstalowania złośliwego oprogramowania na swoim urządzeniu.

Oprogramowanie antywirusowe, takie jak Spybot, pomaga chronić przed trojanami oraz innymi zagrożeniami cybernetycznymi.

Podsumowanie

Wiele firm, zarówno dużych, jak i małych, mierzy się z rosnącym ryzykiem cyberataków. Zagrożenia te mogą naruszyć finanse, sprzedaż, reputację i wiarygodność firm.

Biorąc pod uwagę różnorodność cyberzagrożeń, kluczowe jest wdrażanie odpowiednich środków bezpieczeństwa. Pozwala to na skuteczną ochronę przed cyberprzestępcami i zapewnia ciągłość działania firmy.

Mamy nadzieję, że ten artykuł, w którym omówiono najczęstsze zagrożenia cybernetyczne i sposoby ich unikania, okaże się pomocny.

Teraz, gdy znasz już zagrożenia, nadszedł czas, aby przygotować się na symulacje cyberataków w celu poprawy poziomu bezpieczeństwa.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.