Znaczenie skanowania i wyliczania w testach penetracyjnych

Faza skanowania i wyliczania odgrywa fundamentalną rolę w metodologii i procesie każdego specjalisty ds. testów penetracyjnych. Zbieranie szczegółowych informacji o infrastrukturze sieciowej, która jest przedmiotem testu, jest niezbędne przed rozpoczęciem jakichkolwiek działań testowych.

Co to dokładnie oznacza w praktyce? Jakie narzędzia są najbardziej przydatne w fazie skanowania i wyliczania podczas testów penetracyjnych?

Skanowanie i wyliczanie sieci w kontekście cyberbezpieczeństwa

Skanowanie i wyliczanie to proces pozyskiwania danych o sieci lub zasobie, który jest celem testu penetracyjnego. Obejmuje to analizę sieci w celu identyfikacji aktywnych urządzeń, ich adresów IP, otwartych portów, usług działających na tych portach oraz systemów operacyjnych używanych przez komputery.

Ten etap jest istotny w fazie rozpoznania, ponieważ dostarcza informacji o celu, ułatwia zrozumienie struktury sieci, pomaga w odkrywaniu potencjalnych słabości i umożliwia ocenę ogólnego poziomu bezpieczeństwa.

W sieci można znaleźć mnóstwo bezpłatnych i łatwych do zainstalowania narzędzi, które można wykorzystać do skanowania i wyliczania podczas testów penetracyjnych. Poniżej przedstawiamy niektóre z najskuteczniejszych opcji, które warto wypróbować.

1. Nmap

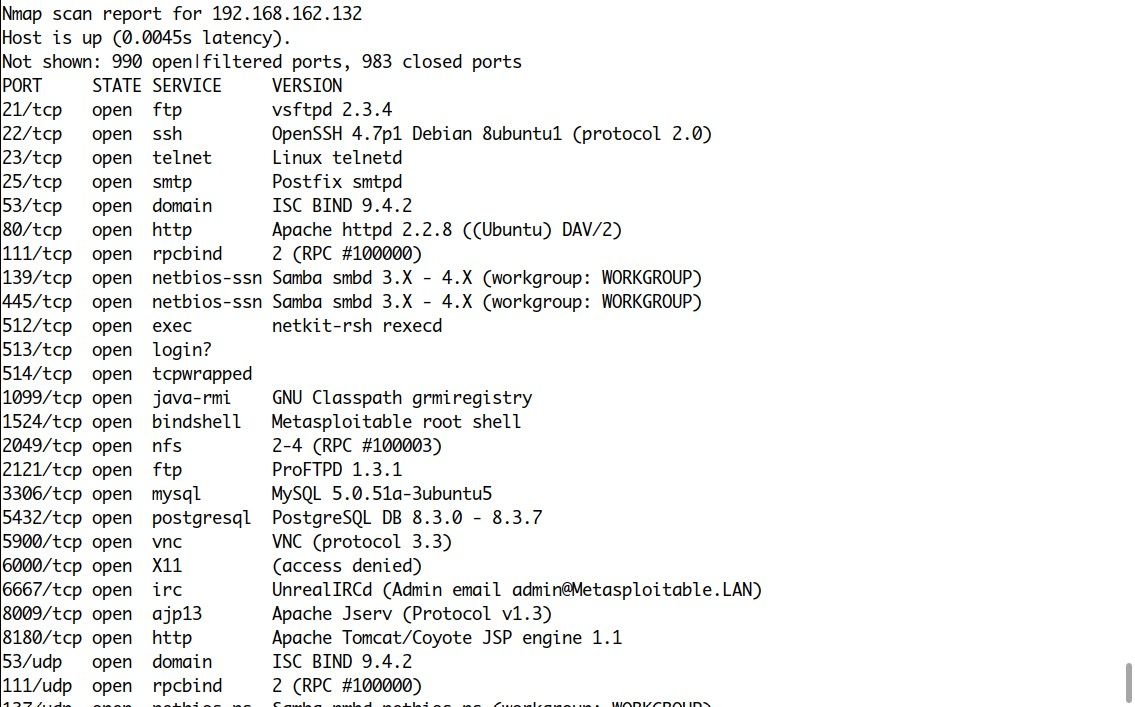

Nmap, czyli Network Mapper, to popularne narzędzie wiersza poleceń, które cieszy się uznaniem specjalistów ds. cyberbezpieczeństwa. Jest to darmowe narzędzie typu open-source, które umożliwia wykrywanie i skanowanie sieci, umożliwiając szybką analizę zarówno małych, jak i rozległych sieci i hostów.

Nmap został zaprojektowany, aby odkrywać hosty, usługi i otwarte porty w sieciach komputerowych, tworząc w ten sposób mapę topologii sieci. Działa poprzez wysyłanie specjalnie skonstruowanych pakietów do docelowych hostów i analizowanie ich odpowiedzi. Informacje uzyskane za pomocą Nmap mają kluczowe znaczenie w procesie wyliczania.

Nmap jest często preinstalowany w dystrybucjach systemu Linux, jednak dostępny jest również w systemach operacyjnych Windows i macOS. Co więcej, jego instalacja i użytkowanie są proste.

2. Nessus

Nessus to cenione, zautomatyzowane narzędzie do skanowania i oceny podatności, opracowane przez firmę Tenable Inc. Jest wykorzystywane przez specjalistów ds. bezpieczeństwa do identyfikacji luk w systemach komputerowych.

Nessus jest intuicyjny w obsłudze i można go zainstalować na systemach Linux, Windows i MacOS. Szczegółowe informacje o pobieraniu i instalacji Nessusa, w tym opcje zapisania się na szkolenie, które nauczy Cię, jak z niego korzystać, można znaleźć na oficjalnej stronie.

Chociaż Nessus oferuje płatne wersje, Tenable udostępnia również pakiet Nessus Essentials, który zawiera wszystkie niezbędne funkcje do przeprowadzania indywidualnych skanów.

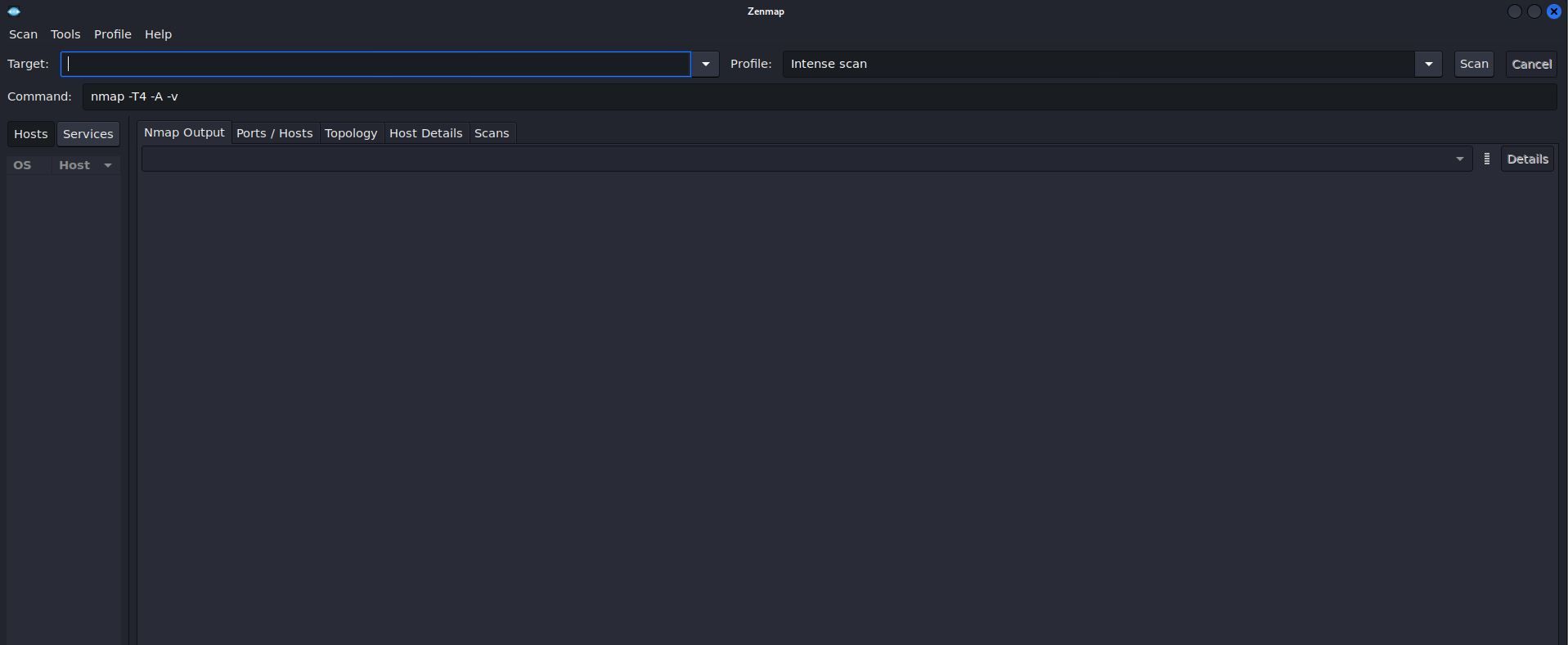

3. Zenmap

Zenmap to interfejs graficzny (GUI) dla Nmap. Oferuje wszystkie funkcje Nmapa, ale prezentuje rezultaty w przejrzystym i uporządkowanym formacie z możliwością wyszukiwania, w przeciwieństwie do interfejsu wiersza poleceń, który wyświetla wszystkie informacje w terminalu. Zenmap jest darmowy i dostępny na licencji open-source, kompatybilny z systemami Linux, Windows i macOS.

W Zenmap można zapisywać wyniki skanowania oraz polecenia, które mogą być użyte w przyszłości, co jest bardzo przydatną funkcją.

4. Netdiscover

Netdiscover to aktywne/pasywne narzędzie do rozpoznania, służące do zbierania informacji o sieci lub adresie IP. Może być również używane do monitorowania ruchu w sieci i identyfikowania adresów IP w sieci lokalnej (LAN). Jest to narzędzie wiersza poleceń typu open-source, dostępne w wielu dystrybucjach systemu Linux.

Aby zainstalować netdiscover, wpisz w terminalu:

sudo apt install netdicover

Lub:

sudo dnf install netdiscover

Przeprowadzenie skutecznego testu penetracyjnego

Podstawą udanego testu penetracyjnego jest rzetelne zebranie informacji i rozpoznanie. Ten etap jest niezbędny do uzyskania szczegółowej wiedzy o badanej sieci. Im więcej informacji zgromadzisz o docelowym systemie, tym lepiej będziesz przygotowany do przeprowadzenia precyzyjnego i efektywnego testu penetracyjnego.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.