Twoja strona internetowa oparta na PHP działa! To świetnie! Ale czy jesteś pewien, że wdrożyłeś wszystkie niezbędne środki bezpieczeństwa?

PHP to wszechstronny i wydajny język programowania, który działa po stronie serwera. Stanowi on fundament około 80% globalnych aplikacji internetowych, co plasuje go w czołówce najpopularniejszych języków w branży IT.

Jego popularność wynika z przejrzystej struktury kodu i funkcjonalności przyjaznych dla programistów. Wiele systemów CMS i frameworków jest opartych na PHP, a liczne grono doświadczonych programistów na całym świecie aktywnie uczestniczy w jego rozwoju.

Dobrym przykładem jest WordPress.

Aplikacje PHP, po wdrożeniu na serwerach produkcyjnych, mogą być narażone na różnego rodzaju włamania i cyberataki, co sprawia, że dane strony stają się podatne na kradzież. To jeden z najczęściej dyskutowanych tematów w społeczności programistów – jak stworzyć w pełni bezpieczną aplikację, która jednocześnie realizuje cele projektu.

Pomimo starań programistów, zawsze istnieje ryzyko wystąpienia ukrytych luk, które mogą zostać pominięte podczas tworzenia aplikacji. Te słabe punkty mogą stanowić poważne zagrożenie dla ochrony istotnych danych strony, szczególnie na hostingu dla aplikacji PHP MySQL , narażając je na próby nieuprawnionego dostępu.

W tym artykule znajdziesz praktyczne porady dotyczące bezpieczeństwa PHP, które możesz z powodzeniem zastosować w swoich projektach. Dzięki nim twoja aplikacja będzie stale chroniona i zabezpieczona przed zewnętrznymi atakami.

Ataki typu Cross-Site Scripting (XSS)

XSS to jedno z najpoważniejszych zagrożeń, polegające na wstrzyknięciu złośliwego kodu lub skryptu do strony internetowej. Atak ten może naruszyć integralność aplikacji, ponieważ haker jest w stanie wprowadzić dowolny kod, często bez Twojej wiedzy. Najczęściej dotyczy to stron, które przyjmują i przetwarzają dane od użytkowników.

Podczas ataku XSS wstrzyknięty kod zastępuje oryginalny kod strony, działając w tle i zakłócając jej prawidłowe funkcjonowanie, a często doprowadzając do kradzieży danych. Hakerzy omijają zabezpieczenia dostępu, uzyskując dostęp do plików cookie, sesji, historii i innych kluczowych funkcji.

Można temu zapobiec, stosując specjalne znaki HTML i funkcję ENT_QUOTES w kodzie aplikacji. Funkcja ENT_QUOTES pozwala wyeliminować cudzysłowy pojedyncze i podwójne, zamykając potencjalne furtki dla ataków XSS.

Fałszowanie żądań między witrynami (CSRF)

Atak CSRF daje hakerom kontrolę nad aplikacją, pozwalając na wykonywanie nieautoryzowanych działań. Przy pełnej kontroli mogą przeprowadzać złośliwe operacje, umieszczając zainfekowany kod na stronie, co prowadzi do kradzieży danych, modyfikacji funkcji itp. Atak ten zmusza użytkowników do zmiany legalnych zapytań na zmodyfikowane, o destrukcyjnym charakterze, np. nieświadome przesyłanie środków czy usunięcie bazy danych bez powiadomienia.

Atak CSRF rozpoczyna się po kliknięciu zamaskowanego, złośliwego linku. Jeżeli jesteś w stanie zidentyfikować zainfekowane, ukryte skrypty, możesz łatwo uniknąć zagrożenia. Dodatkowo, warto stosować środki ochronne, takie jak żądania GET w adresie URL oraz upewnić się, że żądania inne niż GET są generowane tylko po stronie klienta.

Przejęcie sesji

Przejęcie sesji polega na kradzieży identyfikatora sesji, który haker wykorzystuje do uzyskania dostępu do konta użytkownika. Używając tego identyfikatora, haker weryfikuje sesję poprzez wysłanie żądania do serwera, gdzie tablica $_SESSION potwierdza czas trwania sesji bez wiedzy użytkownika. Atak ten może być przeprowadzony poprzez XSS lub poprzez dostęp do danych przechowywujących informacje o sesji.

Aby zapobiec przejęciu sesji, przypisuj ją do adresu IP użytkownika. Dzięki temu sesja zostanie unieważniona w przypadku naruszenia, co pozwoli na szybką reakcję na próby nieautoryzowanego dostępu. Ponadto, nigdy nie ujawniaj identyfikatorów sesji, aby nie narażać się na kolejne ataki.

Ochrona przed atakami SQL Injection

Baza danych jest kluczowym elementem aplikacji, a ataki SQL injection stanowią poważne zagrożenie. Haker wykorzystuje parametry URL do uzyskania dostępu do bazy danych, może też atakować poprzez pola formularzy, manipulując danymi przesyłanymi w zapytaniach. Poprzez modyfikację pól i zapytań, haker może przejąć kontrolę nad bazą danych i doprowadzić do jej usunięcia.

W celu ochrony przed atakami SQL injection, zaleca się stosowanie sparametryzowanych zapytań. Zapytania PDO zastępują argumenty przed wykonaniem zapytania SQL, skutecznie eliminując możliwość ataku. Ta metoda nie tylko zabezpiecza zapytania, ale także strukturyzuje je dla efektywnego przetwarzania.

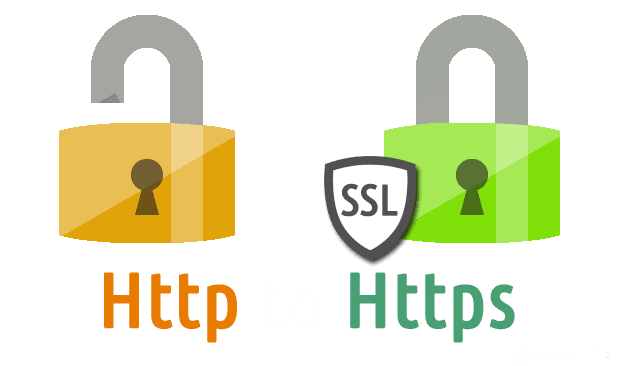

Stosowanie certyfikatów SSL

Certyfikaty SSL zapewniają kompleksowe bezpieczeństwo transmisji danych w Internecie. Protokół HTTPS jest standardem, który gwarantuje bezpieczne przesyłanie danych między serwerami. Stosowanie certyfikatu SSL tworzy bezpieczny kanał dla danych, utrudniając hakerom ingerencję w serwer.

Przeglądarki internetowe takie jak Google Chrome, Safari, Firefox i Opera zalecają stosowanie certyfikatów SSL, zapewniających szyfrowany protokół przesyłania, odbierania i deszyfrowania danych.

Ukrywanie plików w przeglądarce

W frameworkach PHP występuje struktura katalogów, w której przechowywane są ważne pliki, takie jak kontrolery, modele i pliki konfiguracyjne (.yaml).

Pliki te nie powinny być dostępne przez przeglądarkę, a ich widoczność stanowi zagrożenie.

Przechowuj te pliki w folderze publicznym, zamiast w katalogu głównym. Zmniejszy to ich dostępność dla przeglądarki i ukryje funkcje przed potencjalnymi atakami.

Podsumowanie

Aplikacje PHP są narażone na ataki, ale stosując opisane wskazówki, możesz skutecznie zabezpieczyć ich działanie. Jako programista, masz obowiązek chronić dane witryny i zapewnić jej bezawaryjne działanie.

Oprócz tych wskazówek, istnieją inne metody ochrony aplikacji, takie jak korzystanie z chmury oferującej zaawansowane funkcje bezpieczeństwa, WAF w chmurze, konfiguracja rootowania dokumentów, biała lista adresów IP i wiele innych.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.