Node.js, popularne środowisko uruchomieniowe dla JavaScript, zyskuje coraz większe znaczenie na rynku technologicznym.

Wraz ze wzrostem popularności danej technologii, staje się ona obiektem zainteresowania ogromnej liczby specjalistów, w tym ekspertów ds. cyberbezpieczeństwa, a także osób o niecnych zamiarach.

Chociaż podstawowa architektura Node.js jest bezpieczna, implementacja pakietów zewnętrznych i sposób konfiguracji mogą wymagać dodatkowych środków ochronnych, aby zabezpieczyć aplikacje webowe przed atakami. Zaskakujący jest fakt, że aż 83% użytkowników Snyk, jednej z platform do skanowania bezpieczeństwa Node.js, wykryło luki w swoich aplikacjach.

Kolejne badanie ujawniło, że około 14% całego ekosystemu npm zostało dotknięte problemami bezpieczeństwa.

W moim poprzednim wpisie poruszyłem temat identyfikacji słabych punktów w aplikacjach Node.js. Wielu z Was pytało o sposoby ich eliminacji i ochrony aplikacji.

Rekomendowane praktyki wzmacniania bezpieczeństwa Node.js

Żaden framework, w tym Node.js, nie jest w 100% odporny na zagrożenia. Właśnie dlatego kluczowe jest stosowanie się do poniższych zasad, aby zminimalizować ryzyko.

- Regularnie rejestruj i analizuj działania systemu w celu szybkiego wykrywania potencjalnych słabych punktów.

- Unikaj blokowania pętli zdarzeń, co może prowadzić do zawieszenia aplikacji.

- Używaj spłaszczonych struktur Promise, aby zapobiec powstawaniu błędów w zagnieżdżonych warstwach.

- Wprowadź silne mechanizmy uwierzytelniania dla całego ekosystemu.

- Skutecznie zarządzaj błędami, aby zapobiec nieuprawnionym atakom.

- Zaimplementuj tokeny anty-CSRF w aplikacjach, aby chronić przed atakami cross-site request forgery.

- Zapobiegaj wyciekom danych, wysyłając tylko niezbędne informacje.

- Prawidłowo zarządzaj sesjami użytkowników, stosując flagi plików cookie.

- Kontroluj rozmiar żądań, aby zapobiegać atakom typu DoS (Denial of Service).

- Używaj niestandardowych ustawień pakietów i haseł użytkowników, unikając domyślnych konfiguracji.

- Wprowadź reguły kontroli dostępu dla każdego żądania.

- Regularnie aktualizuj pakiety, aby zachować ochronę przed najnowszymi zagrożeniami.

- Zabezpiecz aplikacje przed lukami w zabezpieczeniach internetowych za pomocą odpowiednich nagłówków HTTP.

- Unikaj korzystania z niebezpiecznych funkcji, które mogą negatywnie wpłynąć na stabilność aplikacji.

- Używaj trybu ścisłego, aby uniknąć potencjalnych błędów w kodzie.

Teraz przeanalizujmy narzędzia, które najlepiej pomogą w zabezpieczeniu aplikacji Node.js.

Snyk

Snyk integruje się z popularnymi platformami, takimi jak GitHub, Jenkins czy Circle CI, umożliwiając wyszukiwanie i naprawę znanych luk bezpieczeństwa.

Dzięki Snyk można analizować zależności aplikacji i monitorować alerty o ryzyku w czasie rzeczywistym.

Platforma ta oferuje kompleksową ochronę bezpieczeństwa, obejmującą między innymi:

- Skanowanie kodu w poszukiwaniu luk.

- Monitoring kodu na bieżąco.

- Naprawę podatnych na ataki zależności.

- Powiadomienia o nowych zagrożeniach.

- Współpracę w zespole.

Snyk posiada własną bazę danych luk i obsługuje wiele technologii, m.in. Node.js, Ruby, Scala, Python, PHP, .NET i Go.

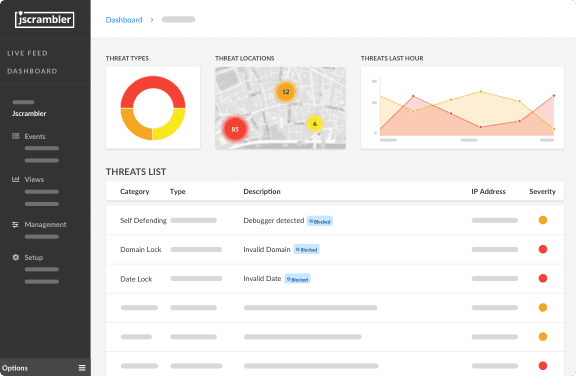

Jscrambler

Jscrambler prezentuje innowacyjne podejście do zapewnienia integralności kodu i strony internetowej po stronie klienta.

Jscrambler sprawia, że aplikacja webowa staje się samoobronna, chroniąc przed oszustwami, modyfikacją kodu w trakcie działania, wyciekami danych oraz utratą reputacji i przychodów.

Kolejną interesującą funkcją jest transformacja logiki aplikacji i danych, co utrudnia ich zrozumienie i ukrycie po stronie klienta. To skutecznie zapobiega odgadnięciu algorytmów i technologii wykorzystanych w aplikacji.

Jscrambler oferuje następujące funkcje:

- Wykrywanie, powiadamianie i ochrona w czasie rzeczywistym.

- Ochrona przed wstrzyknięciem kodu, manipulacją DOM, atakami typu man-in-the-browser, botami i atakami typu zero-day.

- Zabezpieczenie danych uwierzytelniających, kart kredytowych i ochrona danych osobowych.

- Zapobieganie wstrzyknięciu złośliwego oprogramowania.

Jscrambler wspiera popularne frameworki JavaScript, w tym Angular, Ionic, Meteor, Vue.js, React, Express, Socket, Koa.

Warto wypróbować to narzędzie, aby wzmocnić bezpieczeństwo aplikacji JavaScript.

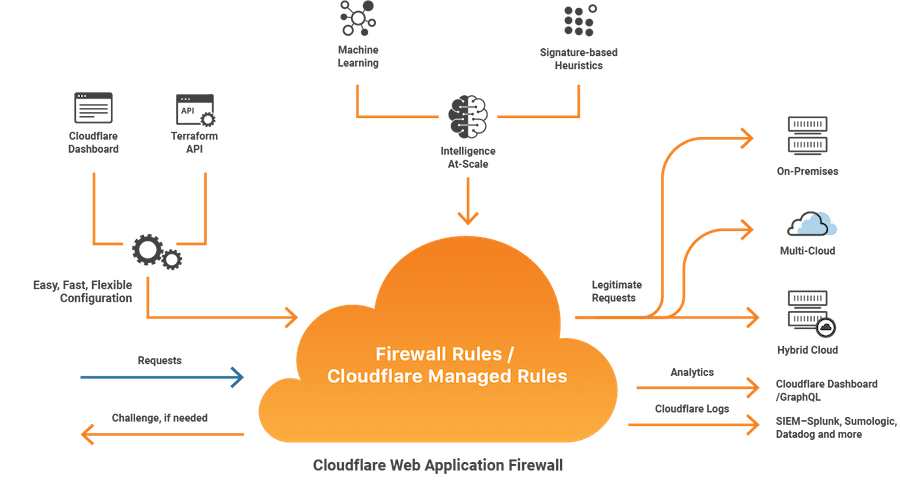

Cloudflare WAF

Cloudflare WAF (Web Application Firewall) chroni aplikacje internetowe w chmurze, na poziomie sieci. Nie wymaga instalacji żadnego oprogramowania w aplikacji Node.js.

Cloudflare oferuje trzy typy reguł WAF:

- OWASP – chroni aplikacje przed 10 najczęstszymi lukami OWASP.

- Reguły niestandardowe – pozwalają na definiowanie własnych zasad bezpieczeństwa.

- Reguły Cloudflare – zbiór zasad definiowanych przez Cloudflare na podstawie analizy ruchu aplikacji.

Cloudflare nie tylko wzmacnia bezpieczeństwo, ale również oferuje szybki CDN (Content Delivery Network), co poprawia wydajność dostarczania treści. Usługa WAF dostępna jest w planie Pro, kosztującym 20 USD miesięcznie.

Alternatywnymi dostawcami zabezpieczeń w chmurze są SUCURI i StackPath, które oferują kompleksową ochronę przed atakami DDoS, złośliwym oprogramowaniem i znanymi lukami.

Helmet

Na rynku dostępne są różnorodne narzędzia do zabezpieczania aplikacji, co może utrudniać wybór. W tym kontekście warto zwrócić uwagę na Helmet.js, moduł dla Node.js. Helmet poprawia bezpieczeństwo aplikacji poprzez konfigurację nagłówków HTTP i ochronę przed atakami typu Cross-Site Scripting (XSS) i clickjacking.

Moduły wbudowane w Helmet oferują wygodne i skuteczne rozwiązania. Do najważniejszych należą:

- Content Security Policy (CSP)

- X-Frame-Options

- Public Key Pinning

- Cache Control

- Referrer Policy

- X-XSS Protection

Uważam, że to narzędzie zasługuje na uwagę ze względu na zakres oferowanych funkcji w zakresie bezpieczeństwa.

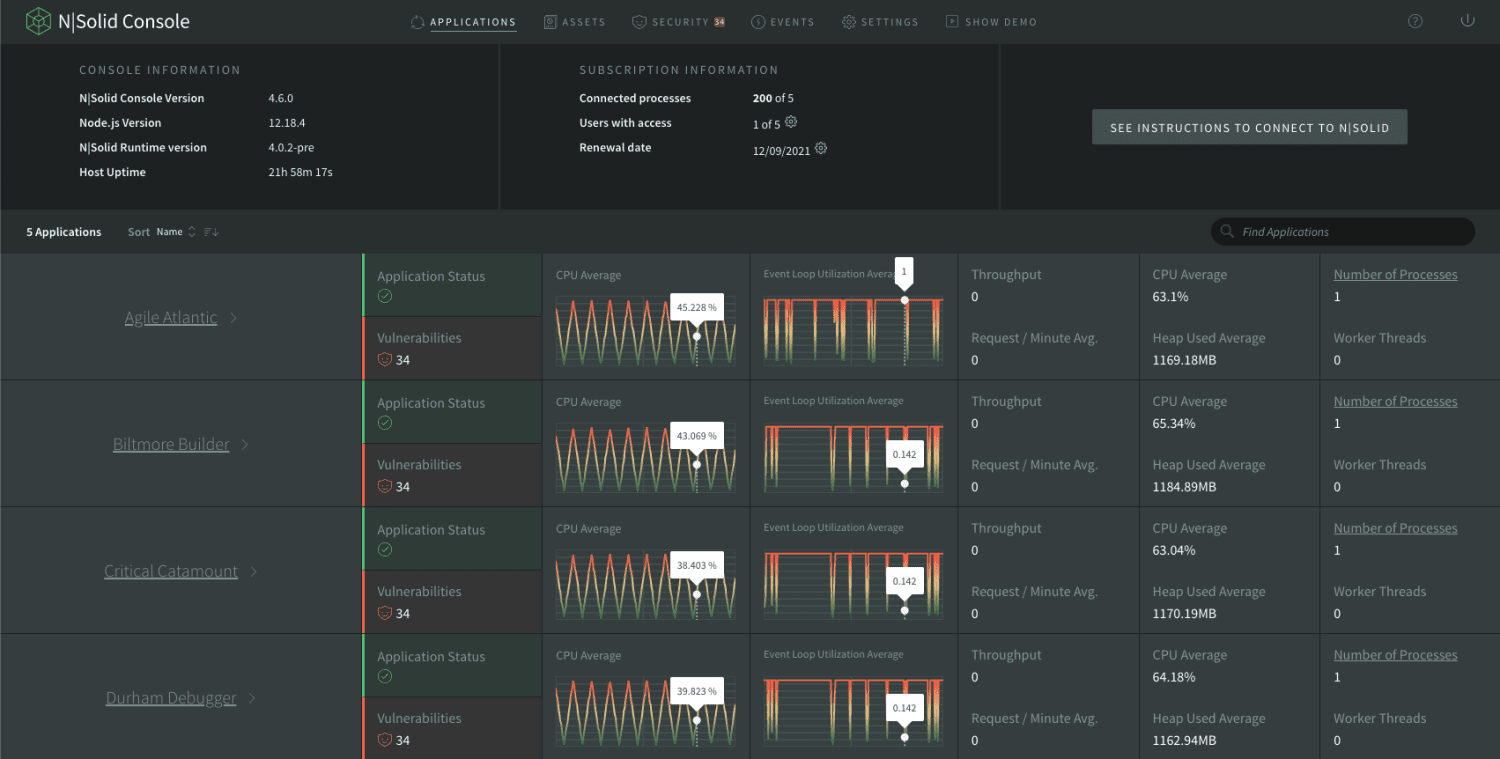

N|Solid

N|Solid to platforma, która umożliwia uruchamianie aplikacji Node.js o krytycznym znaczeniu.

Platforma ta oferuje wbudowane skanowanie luk w zabezpieczeniach w czasie rzeczywistym i umożliwia definiowanie niestandardowych zasad bezpieczeństwa. Może wysyłać powiadomienia, gdy w aplikacjach Node.js zostanie wykryta nowa luka.

Elastyczny limit zapytań

Korzystając z tego niewielkiego pakietu, można ograniczać częstotliwość wykonywania funkcji w odpowiedzi na zdarzenia. Jest to przydatne w ochronie przed atakami DDoS i brute force.

Przykładowe zastosowania to:

- Ochrona punktów końcowych logowania.

- Ograniczenie szybkości działania robotów i botów.

- Strategia blokowania w pamięci.

- Dynamiczne blokowanie w oparciu o akcje użytkownika.

- Ograniczenie szybkości w zależności od adresu IP.

- Blokowanie nadmiernych prób logowania.

Czy to spowolni aplikację?

Nie, to narzędzie jest bardzo szybkie. Średnio pojedyncze żądanie dodaje jedynie 0,7 ms w środowisku klastrowym.

AppTrana Cloud Waap (WAF)

AppTrana to w pełni zarządzane rozwiązanie WAF, oferujące kompleksową ochronę aplikacji internetowych. Jest znane z atrakcyjnych usług i funkcji, takich jak:

- Bezpieczeństwo oparte na zagrożeniach: AppTrana stosuje podejście oparte na ryzyku, chroniąc aplikacje przed atakami API, DDoS i innymi zagrożeniami. Zapewnia wysoką wydajność i ciągłą dostępność.

- Identyfikacja luk w zabezpieczeniach: AppTrana łączy automatyczne i ręczne testy penetracyjne, w których uczestniczą eksperci ds. bezpieczeństwa.

- Przyspieszenie sieci dzięki bezpiecznemu CDN: AppTrana wdraża sieć dostarczania treści (CDN) w celu zwiększenia wydajności witryny. CDN przechowuje zawartość bliżej użytkowników, redukując opóźnienia i poprawiając czas odpowiedzi. CDN AppTrana jest zintegrowany z funkcjami WAF.

Biorąc pod uwagę jego usługi i funkcje, uważam, że to narzędzie zasługuje na uwagę. Polecam AppTrana, jeśli priorytetem jest ochrona aplikacji i osiągnięcie pożądanych rezultatów.

RASP (Własna Ochrona Aplikacji w Czasie Wykonywania)

Wiele organizacji boryka się z wyzwaniami związanymi z bezpieczeństwem. Opracowano liczne narzędzia, aby pomóc w identyfikacji słabych punktów i luk. Wśród nich warto wymienić „RASP (Własna Ochrona Aplikacji w Czasie Wykonywania)”.

To narzędzie jest idealne dla organizacji poszukujących kompleksowej ochrony. Chroni aplikacje natywne w chmurze przed lukami w zabezpieczeniach, zapewniając bezpieczeństwo od wewnątrz.

RASP ma doskonałą funkcję wykrywania ataków w czasie rzeczywistym, chroniąc przed zagrożeniami takimi jak clickjacking, niezweryfikowane przekierowania i zniekształcone typy treści.

RASP wspiera również aplikacje internetowe, aplikacje firm trzecich, interfejsy API, aplikacje w chmurze i mikrousługi.

Moim zdaniem to narzędzie stanowi bardzo solidną ochronę, łącząc w sobie funkcje WAF i RASP, co zapewnia głęboką obronę. Jego funkcje są wystarczająco atrakcyjne dla startupów i organizacji, które chcą chronić swoje aplikacje internetowe i ułatwić identyfikację luk w zabezpieczeniach.

DOMPurify

To narzędzie nie jest szybkie, jest super szybkie! Deweloperzy nazywają je „środkiem dezynfekującym”, ponieważ skutecznie zabezpiecza aplikacje Node.js. DomPurify zapobiega atakom XSS i innym lukom w zabezpieczeniach. Uznawane jest za wschodzącą gwiazdę w społeczności programistów.

Jego zaletą jest szybkość i łatwość użycia. Szybko skanuje, wykrywa i eliminuje zagrożenia bezpieczeństwa. DOMPurify działa po stronie serwera w Node.js, co ułatwia jego instalację.

Aby korzystać z DOMPurify, należy najpierw zainstalować „jsdom”. Polecam to narzędzie, jeśli chcesz zwiększyć swoje bezpieczeństwo i skutecznie radzić sobie z poważnymi zagrożeniami.

Podsumowanie

Mam nadzieję, że przedstawiona lista narzędzi pomoże Ci w zabezpieczeniu Twojej aplikacji Node.js.

Nie zapomnij również o monitorowaniu aplikacji.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.