Wraz z nieustannym przepływem danych przez korporacyjne sieci i systemy, wzrasta także zagrożenie cybernetyczne. Wśród rozmaitych form cyberataków, ataki DoS i DDoS wyróżniają się, różniąc się pod względem zakresu, wykonania i konsekwencji, chociaż ich cele są zbliżone.

Niniejszy artykuł ma na celu wyjaśnienie niuansów między tymi dwoma rodzajami cyberataków, aby wzmocnić Państwa systemy obronne.

Czym jest atak DoS?

Atak typu „odmowa usługi” (Denial of Service – DoS) jest działaniem skierowanym przeciwko konkretnej usłudze, którego celem jest zakłócenie jej normalnej pracy lub uniemożliwienie dostępu do niej innym użytkownikom. Atak ten polega na wysyłaniu do usługi znacznie większej liczby żądań, niż jest ona w stanie obsłużyć. W efekcie prowadzi to do spowolnienia lub całkowitego uszkodzenia usługi.

Sednem ataku DoS jest przeciążenie systemu docelowego nadmiernym ruchem, co uniemożliwia dostęp do niego zamierzonym użytkownikom. Atak DoS jest zazwyczaj wykonywany z użyciem pojedynczego komputera.

Czym jest atak DDoS?

Rozproszona odmowa usługi (Distributed Denial of Service – DDoS) ma wiele wspólnego z atakiem DoS. Kluczowa różnica polega na tym, że DDoS wykorzystuje grupę wielu połączonych urządzeń online, znanych jako botnety, do zasypania systemu docelowego nadmiernym ruchem internetowym, co zakłóca jego normalne funkcjonowanie.

DDoS działa niczym nieoczekiwany zator drogowy, który blokuje autostradę, uniemożliwiając innym pojazdom dotarcie do celu na czas. W przypadku systemu firmowego atak DDoS uniemożliwia legalnemu ruchowi dotarcie do celu, powodując awarię lub przeciążenie systemu.

Główne rodzaje ataków DDoS

Wraz z postępem technologicznym ewoluują także formy ataków DoS/DDoS. W tej sekcji omówimy główne z nich. Zazwyczaj ataki te przybierają postać ataków na wolumen sieci, protokół lub warstwę aplikacji.

#1. Ataki wolumenowe

Każda sieć lub usługa ma określoną przepustowość, którą może obsłużyć w danym czasie. Ataki wolumenowe mają na celu przeciążenie sieci sztucznym ruchem, uniemożliwiając jej przetwarzanie dalszego ruchu lub powodując spowolnienie dla innych użytkowników. Przykładami takich ataków są ICMP i UDP.

#2. Ataki oparte na protokołach

Ataki oparte na protokołach polegają na przeciążeniu zasobów serwera poprzez wysyłanie dużych pakietów danych do docelowych sieci i urządzeń zarządzających infrastrukturą, takich jak zapory sieciowe. Celem tych ataków jest wykorzystanie słabości w warstwach 3 i 4 modelu OSI. Atak typu SYN flood jest przykładem ataku opartego na protokole.

#3. Ataki warstwy aplikacji

Warstwa aplikacji w modelu OSI generuje odpowiedź na żądanie HTTP klienta. Atakujący, uderzając w warstwę 7 modelu OSI, odpowiedzialną za dostarczanie stron użytkownikom, wysyła wiele żądań dla tej samej strony, co powoduje, że serwer jest zajęty ciągłym przetwarzaniem tego samego żądania i staje się niezdolny do dostarczania stron.

Ataki te są trudne do wykrycia, ponieważ legalne żądania trudno odróżnić od żądań atakujących. Do tego typu ataków należą m.in. slowloris i HTTP flood.

Różne rodzaje ataków DDoS

#1. Ataki UDP

Protokół datagramów użytkownika (UDP) to rodzaj komunikacji bezpołączeniowej, charakteryzujący się minimalnym mechanizmem protokołów. Jest często stosowany w aplikacjach czasu rzeczywistego, gdzie opóźnienia w odbiorze danych są niedopuszczalne, np. podczas wideokonferencji lub gier. Ataki UDP polegają na wysyłaniu przez atakującego dużej liczby pakietów UDP do celu, uniemożliwiając serwerowi odpowiadanie na legalne żądania.

#2. Ataki typu ICMP flood

Ataki typu „zalewanie ICMP” (Internet Control Message Protocol) stanowią odmianę ataku DoS, polegającego na wysyłaniu do sieci nadmiernej liczby pakietów żądań echa ICMP. Powoduje to przeciążenie sieci i marnowanie jej przepustowości, a w konsekwencji opóźnienia w czasie odpowiedzi dla pozostałych użytkowników. Ataki te mogą prowadzić nawet do całkowitej awarii zaatakowanej sieci lub usługi.

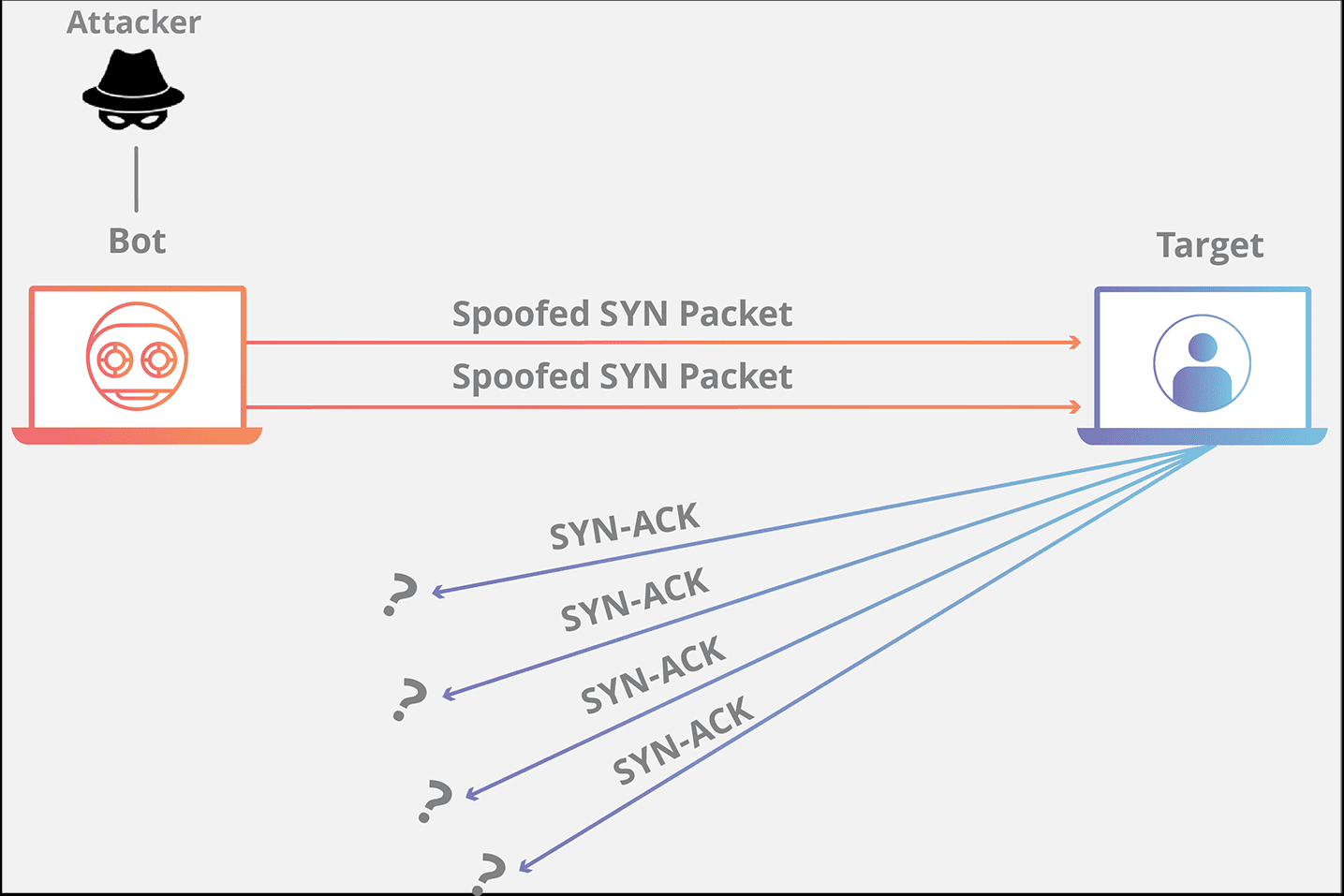

#3. Ataki typu SYN flood

Źródło obrazu: Cloudflare

Źródło obrazu: Cloudflare

Ten typ ataku można zobrazować przykładem kelnera w restauracji. Gdy klient składa zamówienie, kelner przekazuje je do kuchni, która realizuje zamówienie, a klient zostaje obsłużony.

W przypadku ataku typu SYN flood jeden klient składa zamówienie za zamówieniem, nie odbierając wcześniejszych. W rezultacie kuchnia zostaje przytłoczona dużą liczbą zamówień i nie jest w stanie obsłużyć kolejnych klientów. Atak SYN flood wykorzystuje słabości połączenia TCP.

Atakujący wysyła wiele żądań SYN, ale nie odpowiada na żadne z odpowiedzi SYN-ACK. W efekcie host nieustannie oczekuje odpowiedzi na żądanie, wiążąc zasoby do tego stopnia, że nie jest w stanie przyjmować nowych żądań.

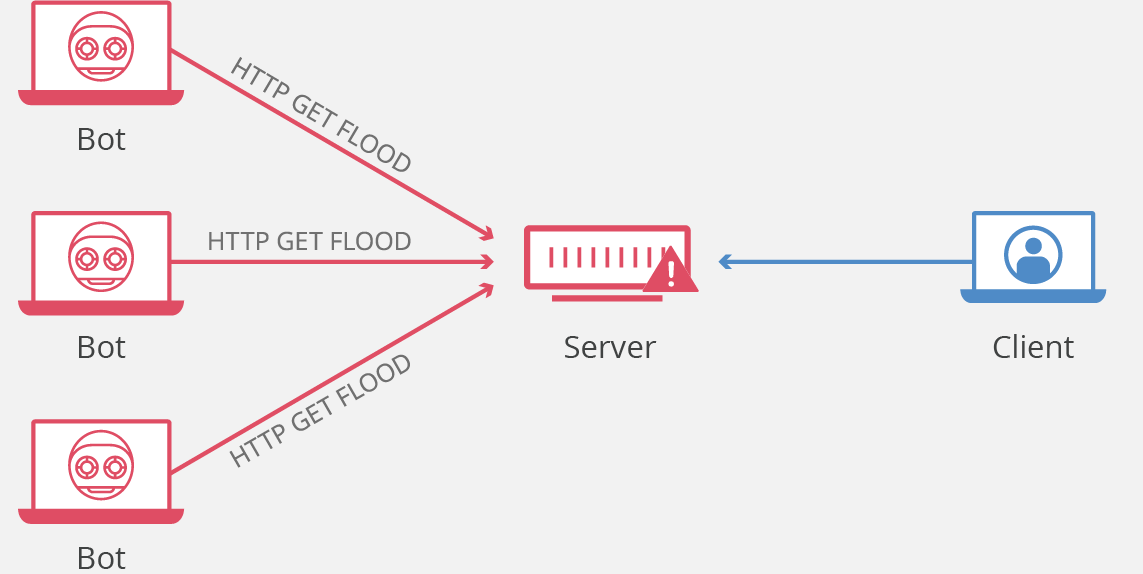

#4. Ataki typu HTTP flood

Źródło obrazu: Cloudflare

Źródło obrazu: Cloudflare

Jedną z najczęściej stosowanych i najprostszych metod ataku jest atak typu HTTP flood, polegający na wysyłaniu dużej liczby żądań HTTP do serwera z różnych adresów IP. Celem tych ataków jest wyczerpanie mocy serwera, przepustowości sieci i pamięci poprzez nadmiar żądań, które na pierwszy rzut oka wyglądają na uzasadnione. W rezultacie serwer staje się niedostępny dla rzeczywistego ruchu użytkowników.

#5. Atak Slowloris

Atak slowloris polega na nawiązaniu wielu niepełnych połączeń z celem. Serwer pozostaje otwarty, oczekując na przesłanie pełnego żądania, które nigdy nie następuje. W efekcie następuje przekroczenie maksymalnej dopuszczalnej liczby połączeń i odmowa usługi dla pozostałych użytkowników.

Do innych rodzajów ataków należą m.in. Ping of Death (POD), ataki amplifikacyjne, ataki łez, ataki fragmentacji IP oraz ataki polegające na przepełnieniu. Ich wspólnym celem jest przeciążenie usługi lub serwera, co uniemożliwia im przetwarzanie legalnych żądań od uprawnionych użytkowników.

Dlaczego dochodzi do ataków DoS?

W przeciwieństwie do innych ataków, których celem jest uzyskanie danych z serwera, atak DoS ma za zadanie uniemożliwić jego działanie poprzez wyczerpanie jego zasobów. W konsekwencji serwer przestaje odpowiadać na żądania uprawnionych użytkowników.

Wraz z postępem technologicznym coraz więcej firm obsługuje klientów za pośrednictwem Internetu. Obecność w sieci stała się dla firm niemal niezbędna, aby utrzymać konkurencyjną pozycję na rynku. Jednak konkurenci mogą wykorzystywać ataki DDoS, aby zdyskredytować swoją konkurencję, zamykając im usługi i stwarzając wrażenie niewiarygodności.

Ataki DoS mogą być również wykorzystywane przez osoby atakujące jako szantaż. Przeciążenie serwera firmowego nieistotnymi żądaniami i zażądanie okupu w zamian za wstrzymanie ataków i udostępnienie serwera legalnym użytkownikom.

Niektóre grupy atakują także platformy, z którymi nie zgadzają się ideologicznie z powodów politycznych lub społecznych. Należy zaznaczyć, że ataki DoS zazwyczaj nie umożliwiają manipulacji danymi na serwerze, a jedynie mogą go wyłączyć, uniemożliwiając korzystanie z niego.

Łagodzenie ataków DoS/DDoS

Wiedząc o istnieniu ryzyka ataku, firmy powinny podjąć odpowiednie kroki, aby ich systemy i serwery nie stały się łatwym celem. Poniżej znajduje się kilka środków, które mogą pomóc w zapewnieniu bezpieczeństwa.

Monitorowanie ruchu sieciowego

Zrozumienie wzorców ruchu sieciowego odgrywa kluczową rolę w łagodzeniu ataków DoS. Każdy serwer ma swój charakterystyczny wzorzec ruchu. Nagły skok, odbiegający od regularnych wzorców, sygnalizuje nieprawidłowość, która może być atakiem DoS. Monitorowanie ruchu umożliwia szybką reakcję w takich sytuacjach.

Ograniczenie szybkości przesyłania danych

Ograniczenie liczby żądań, które mogą zostać wysłane do serwera lub sieci w określonym czasie, może złagodzić ataki DoS. Atakujący zazwyczaj wysyłają wiele żądań jednocześnie, aby przeciążyć serwer. Po wprowadzeniu limitu szybkości, serwer automatycznie opóźni dodatkowe żądania, utrudniając atakującemu przepełnienie serwera.

Serwer rozproszony

Posiadanie rozproszonego serwera w innej lokalizacji to sprawdzona praktyka. Pomaga ona również łagodzić ataki DoS. Jeśli atakujący przeprowadzi skuteczny atak na serwer, pozostałe serwery firmy nie zostaną naruszone i nadal będą mogły obsługiwać legalne żądania. Korzystanie z sieci dostarczania treści (CDN) do buforowania serwerów w różnych lokalizacjach blisko użytkowników również stanowi warstwę ochrony przed atakami DoS.

Przygotowanie planu na wypadek ataku DoS/DDoS

Bycie przygotowanym na każdą formę ataku to klucz do zminimalizowania potencjalnych szkód. Każdy zespół ds. bezpieczeństwa powinien mieć szczegółowy plan postępowania na wypadek incydentu, aby uniknąć poszukiwania rozwiązań w trakcie trwania ataku. Plan powinien określać, co należy robić, do kogo się zwrócić, jak utrzymać legalne żądania itp.

Monitorowanie systemu

Ciągłe monitorowanie serwera pod kątem wszelkich anomalii jest kluczowe dla ogólnego bezpieczeństwa. Monitorowanie w czasie rzeczywistym pomaga szybko wykryć ataki i podjąć działania, zanim sytuacja się pogorszy. Pomaga również zespołowi zidentyfikować, skąd pochodzi regularny i nietypowy ruch. Monitorowanie umożliwia także łatwe blokowanie adresów IP, które wysyłają złośliwe żądania.

Innym sposobem łagodzenia ataków DoS/DDoS jest wykorzystanie zapór sieciowych aplikacji internetowych (WAF) i systemów monitorowania, które zostały zaprojektowane, aby szybko wykrywać ataki i im zapobiegać. Narzędzia te są zautomatyzowane i zapewniają wszechstronną ochronę w czasie rzeczywistym.

Sucuri

Sucuri to zapora sieciowa aplikacji (WAF) i system zapobiegania włamaniom (IPS) dla stron internetowych. Sucuri blokuje wszystkie formy ataków DoS skierowane na warstwy 3, 4 i 7 modelu OSI. Niektóre z jego kluczowych funkcji obejmują usługę proxy, ochronę przed atakami DDoS i szybkie skanowanie.

Cloudflare

Cloudflare to jedno z najlepiej ocenianych narzędzi do łagodzenia ataków DDoS. Cloudflare oferuje również sieć dostarczania treści (CDN), a także trzy warstwy ochrony: ochronę witryny przed atakami DDoS (L7), ochronę aplikacji przed atakami DDoS (L4) oraz ochronę sieci przed atakami DDoS (L3).

Imperva

Imperva WAF to serwer proxy, który filtruje cały ruch przychodzący i dba o jego bezpieczeństwo przed przekazaniem go do serwera WWW. Usługa proxy, łatanie zabezpieczeń i ciągłość dostępności witryny to tylko niektóre z kluczowych cech Imperva WAF.

Stack WAF

Stack WAF jest łatwy w konfiguracji i pomaga w precyzyjnej identyfikacji zagrożeń. Stack WAF zapewnia ochronę aplikacji, w tym stron internetowych, interfejsów API i produktów SaaS, ochronę treści oraz ochronę przed atakami DDoS w warstwie aplikacji.

AWS Shield

AWS Shield monitoruje ruch w czasie rzeczywistym, analizując dane o przepływie w celu wykrycia podejrzanego ruchu. Wykorzystuje także filtrowanie pakietów i priorytetyzację ruchu, aby pomóc kontrolować ruch przechodzący przez serwer. Należy pamiętać, że AWS Shield jest dostępne tylko w środowisku AWS.

Omówiliśmy niektóre praktyki, które mogą pomóc w ograniczeniu skuteczności ataków DoS/DDoS na serwer. Należy pamiętać, że żadnych oznak zagrożeń lub anomalii nie można lekceważyć bez podjęcia odpowiednich działań.

Ataki DoS vs. DDoS

Ataki DoS i DDoS na pierwszy rzut oka wydają się bardzo podobne. W tej sekcji omówimy kluczowe różnice, które je od siebie odróżniają.

| Parametr | DoS | DDoS |

|---|---|---|

| Ruch | DoS pochodzi z jednego źródła. Ilość ruchu, jaką może wygenerować, jest stosunkowo niska w porównaniu z atakiem DDoS. | DDoS wykorzystuje wiele botów lub systemów. Oznacza to, że może powodować jednocześnie dużą ilość ruchu z różnych źródeł i szybko przeciążyć serwer. |

| Źródło | Pojedynczy system/bot | Wiele systemów/botów jednocześnie |

| Czas trwania | Ataki DoS są łatwiejsze do wykrycia i zatrzymania, ponieważ pochodzą z jednego źródła. | Ataki DDoS pochodzą z wielu źródeł, co utrudnia identyfikację ich wszystkich i zatrzymanie. Ataki DDoS są bardzo szybkie. |

| Skutek | Ograniczony wpływ | Ogromny wpływ na system lub serwer |

Podsumowanie

Organizacje muszą przykładać szczególną wagę do bezpieczeństwa swoich systemów. Naruszenie lub przerwa w świadczeniu usług może prowadzić do utraty zaufania użytkowników. Ataki DoS i DDoS są nielegalne i szkodliwe dla systemu docelowego. Dlatego wszelkie środki mające na celu wykrywanie tych ataków i zarządzanie nimi powinny być traktowane priorytetowo.

Można także zapoznać się z ofertami najlepszej ochrony przed atakami DDoS w chmurze dla małych i dużych firm.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.