W obecnych realiach technologicznych, analizowanie chmury pod kątem słabych punktów to kluczowy element ochrony cybernetycznej.

Zarządcy sieci wdrażają podstawowe mechanizmy obronne, jednak pewne, ukryte defekty mogą być trudne do namierzenia. Stąd tak istotne staje się automatyczne skanowanie bezpieczeństwa w środowisku chmurowym.

Eksperci w dziedzinie technologii powinni być w stanie przeprowadzić bazową analizę podatności systemów chmurowych. Ten proces rozpoczyna się od zaznajomienia z narzędziami do analizy bezpieczeństwa, które automatyzują proces wykrywania luk. Dostępnych jest wiele skanerów, zarówno darmowych, jak i płatnych, jednak istotne jest poznanie tych najefektywniejszych.

Czym jest skaner luk w zabezpieczeniach?

Skaner luk w zabezpieczeniach to oprogramowanie, które automatycznie bada aplikacje i sieci pod kątem błędnych ustawień i słabych punktów. Te narzędzia przeprowadzają zautomatyzowane testy, aby zidentyfikować potencjalne zagrożenia w infrastrukturze chmurowej. Dodatkowo, mają one na bieżąco aktualizowaną bazę danych o znanych podatnościach, co pozwala na skuteczne skanowanie.

Jak wybrać odpowiedni skaner?

Wybór właściwego skanera jest niezbędny dla zapewnienia ochrony środowiska chmurowego. Dostępnych jest wiele narzędzi, lecz nie wszystkie spełniają potrzeby testerów bezpieczeństwa. Oto kilka aspektów, na które należy zwrócić uwagę:

Skaner powinien:

- analizować złożone aplikacje internetowe,

- monitorować kluczowe systemy i zabezpieczenia,

- sugerować metody naprawy znalezionych luk,

- być zgodny z regulacjami i standardami branżowymi,

- posiadać czytelny panel z oceną ryzyka.

Porównanie i ocena narzędzi używanych do analizy podatności chmury jest bardzo ważne. Oferują one unikalne korzyści, które gwarantują sprawne działanie systemów sieciowych i aplikacji internetowych, a także bezpieczeństwo użytkowania dla organizacji i firm prywatnych.

Narzędzia do skanowania podatności oferują korzyści monitorowania chmury i ochrony bezpieczeństwa, takie jak:

- Skanowanie systemów i sieci w poszukiwaniu luk w zabezpieczeniach,

- Wykonywanie doraźnych testów bezpieczeństwa, kiedy tylko są potrzebne,

- Śledzenie, diagnozowanie i usuwanie luk w chmurze,

- Identyfikowanie i rozwiązywanie błędnych konfiguracji w sieciach.

Poniżej znajduje się 5 najlepszych skanerów do ochrony chmury:

Intruder Cloud Security

Intruder to narzędzie przeznaczone do skanowania platform AWS, Azure i Google Cloud. Jest to aktywne narzędzie, które wykrywa wszelkiego rodzaju słabości w infrastrukturze cyfrowej. Intruder jest bardzo efektywny, ponieważ potrafi zlokalizować słabe punkty w systemach, co pomaga w uniknięciu kosztownych naruszeń danych.

Siłą tego skanera jest zdolność do analizy obwodowej. Został opracowany, aby znajdować nowe luki w zabezpieczeniach i chronić przed nieautoryzowanym dostępem. Dodatkowo, upraszcza proces wykrywania błędów i zagrożeń.

Użycie Intruder Cloud Security Scanner znacząco utrudnia hakerom dostęp do sieci. Wykrywa on wszystkie słabości w chmurze, uniemożliwiając atakującym ich wykorzystanie. Intruder oferuje również system interpretacji zagrożeń, który ułatwia proces identyfikacji i zarządzania lukami. Jest to bardzo rekomendowane rozwiązanie.

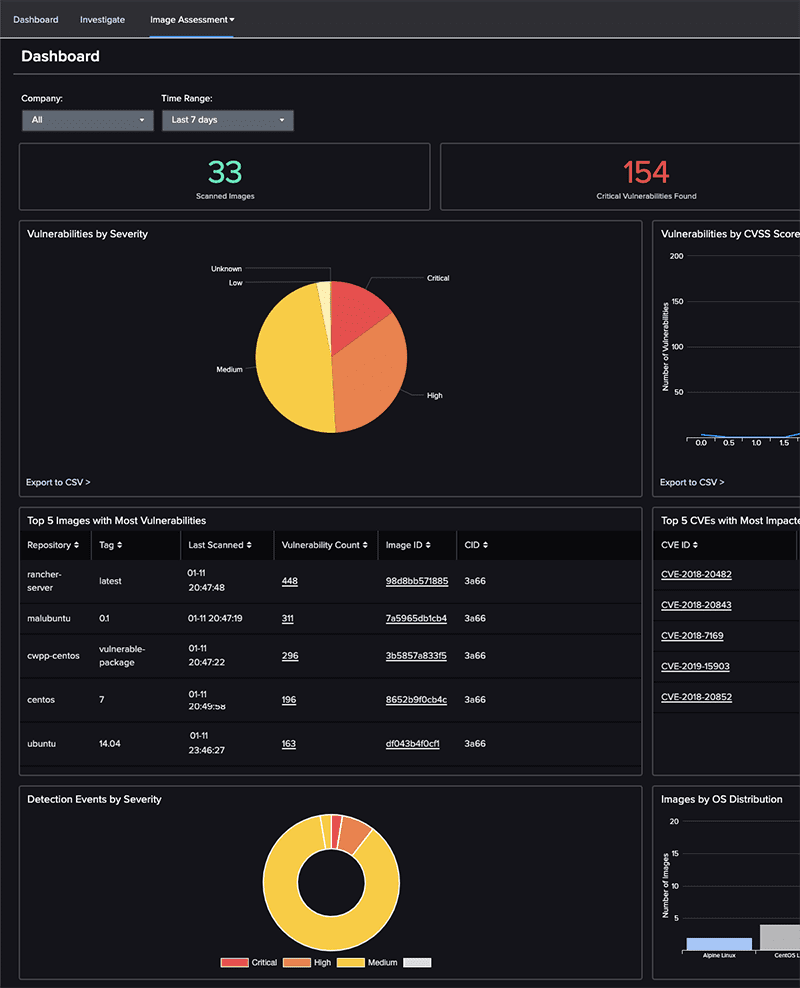

Aqua Cloud Security

Aqua Cloud Security to skaner zaprojektowany do analizowania, monitorowania i rozwiązywania problemów z konfiguracją w chmurze publicznej, zgodnie z najlepszymi praktykami i standardami platform, takich jak AWS, Azure, Oracle Cloud i Google Cloud. Oferuje kompletną platformę ochrony aplikacji.

Jest to jeden z najlepszych skanerów używanych w bezpieczeństwie chmury w przedsiębiorstwach. Administratorzy bezpieczeństwa używają go do analizy luk, zarządzania stanem bezpieczeństwa, analizy zagrożeń, zabezpieczania Kubernetes, bezpieczeństwa serwerów, kontenerów, maszyn wirtualnych oraz integracji platform chmurowych.

Aqua Cloud Security Scanner udostępnia różne wersje CSPM, w tym SaaS i Open-Source Security. Pomaga zabezpieczyć konfigurację usług w chmurze publicznej za pomocą CloudSploit i oferuje kompleksowe rozwiązania do zarządzania stanem bezpieczeństwa w wielu chmurach. W złożonym środowisku chmury błędy są nieuniknione i, jeśli nie zostaną odpowiednio sprawdzone, mogą prowadzić do problemów bezpieczeństwa. Dlatego Aqua Cloud Security opracowała holistyczne podejście do zapobiegania naruszeniom danych.

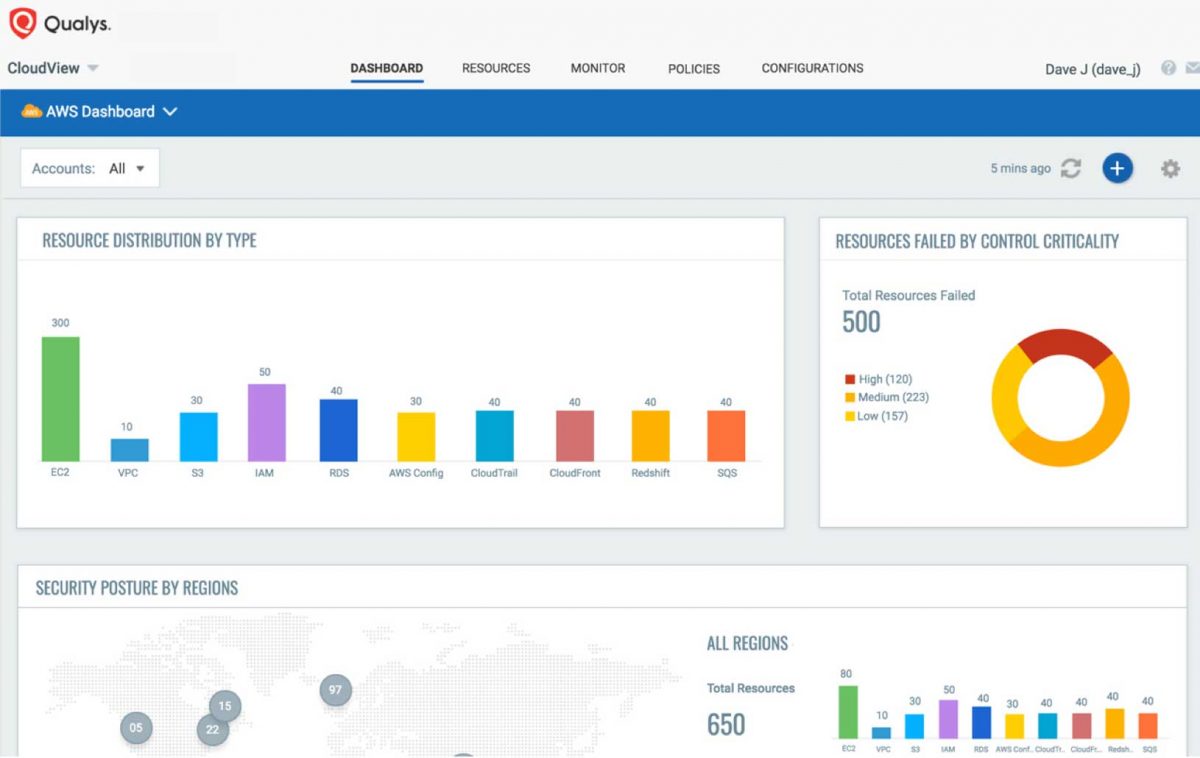

Qualys Cloud Security

Qualys Cloud Security to zaawansowana platforma, której zadaniem jest identyfikacja, klasyfikacja i monitorowanie podatności chmury przy jednoczesnym zapewnieniu zgodności z regulacjami. Ten skaner automatycznie wyszukuje i usuwa szkodliwe oprogramowanie z aplikacji internetowych i systemów.

Qualys oferuje integrację z chmurą publiczną, co daje pełen wgląd w wdrożenia. Większość platform działa w oparciu o model „wspólnej odpowiedzialności za bezpieczeństwo”, co oznacza, że to użytkownicy muszą chronić swoje zasoby w chmurze. Ręczne wykonywanie tego zadania jest bardzo trudne, dlatego większość użytkowników korzysta ze skanerów luk.

Qualys zapewnia pełen wgląd dzięki kompleksowemu bezpieczeństwu IT i zgodności z hybrydowymi wdrożeniami IT i AWS. Stale monitoruje i ocenia zasoby AWS pod kątem problemów bezpieczeństwa i błędnych ustawień. Jest to idealny skaner do analizy środowisk chmurowych i wykrywania podatności w złożonych sieciach wewnętrznych. Posiada on panel CloudView, który umożliwia użytkownikom przeglądanie monitorowanych aplikacji i zasobów AWS za pośrednictwem scentralizowanego interfejsu.

Rapid7 Insight Cloud Security

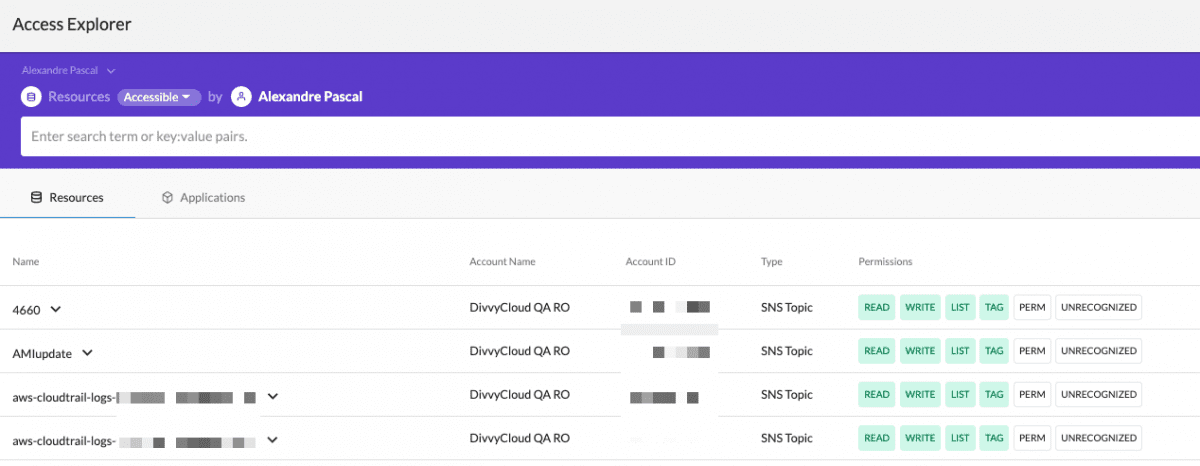

Rapid7 InsightCloudSec to kolejna platforma będąca jednym z najlepszych skanerów. Jego głównym celem jest zapewnienie bezpieczeństwa usług chmurowych. Oferuje platformę, która zapewnia bezpieczeństwo aplikacji internetowych, zarządzanie podatnościami, monitorowanie zagrożeń, wykrywanie i reagowanie, w tym usługi konsultingowe i wsparcie ekspertów.

Bezpieczne usługi chmurowe dostarczane przez Rapid7 InsightCloudSec pomagają rozwijać biznes. Umożliwia również wprowadzanie innowacji przy zachowaniu ciągłości bezpieczeństwa. Platforma ta oferuje szereg korzyści, w tym ochronę obciążeń w chmurze, zarządzanie stanem bezpieczeństwa oraz zarządzanie dostępem.

Rapid7 to platforma w pełni zintegrowana, która oferuje takie funkcje jak ocena i audyt ryzyka, ujednolicony wgląd i monitorowanie, automatyzacja i naprawa w czasie rzeczywistym, zarządzanie tożsamością w chmurze, ochrona przed zagrożeniami oraz zabezpieczenia Kubernetes.

CrowdStrike Cloud Security

CrowdStrike Cloud Security jest skanerem zaprojektowanym do zabezpieczania usług chmurowych. Chroni przed atakami dzięki ujednoliconemu zarządzaniu stanem bezpieczeństwa i zapobieganiu naruszeniom w środowiskach wielochmurowych i hybrydowych. Platforma ta zmieniła sposób przeprowadzania automatyzacji bezpieczeństwa w chmurze dla aplikacji internetowych i sieci.

CrowdStrike zapewnia pełne bezpieczeństwo natywne dla chmury i chroni obciążenia, hosty oraz kontenery. Umożliwia DevOps wykrywanie i naprawianie problemów, zanim wpłyną one na system. Dodatkowo, zespoły ds. bezpieczeństwa mogą wykorzystać ten skaner do ochrony przed naruszeniami, wykorzystując dane i analizy na dużą skalę. Dzięki niemu wdrożenia w chmurze są automatycznie optymalizowane.

Jego funkcje obejmują automatyczne wykrywanie słabych punktów, zapobieganie zagrożeniom, ochronę środowiska wykonawczego, EDR dla obciążeń i kontenerów. Pozwala to programistom tworzyć i uruchamiać aplikacje z pewnością, że są one w pełni chronione przed wyciekiem danych. W rezultacie, aplikacje działają płynniej i szybciej, osiągając wysoką wydajność.

Podsumowanie 👩💻

Skanery luk są niezbędne dla bezpieczeństwa chmury, ponieważ łatwo wykrywają słabe punkty i ustalają priorytety poprawek. Pomaga to zmniejszyć obciążenie zespołów ds. bezpieczeństwa. Każdy z omówionych skanerów oferuje doskonałe korzyści.

Skanery te pozwalają użytkownikom na wykonywanie skanów po zalogowaniu się do systemu. Automatycznie monitorują i analizują słabe punkty. Identyfikują również anomalie w konfiguracji sieci, aby uniemożliwić hakerom wykorzystanie luk. Automatyczna ocena podatności ma kluczowe znaczenie dla usług bezpieczeństwa w chmurze.

Skanery są w stanie wykryć tysiące luk i zidentyfikować rzeczywiste ryzyko z nimi związane. Na tej podstawie, ustalają priorytety działań naprawczych, biorąc pod uwagę poziom zagrożenia. Wszystkie pięć wymienionych skanerów jest sprawdzone i zaufane.

Warto zauważyć, że skanowanie podatności różni się od testów penetracyjnych.

Skanery wykrywają luki i klasyfikują je w zależności od poziomu zagrożenia. Łączą je z oprogramowaniem, urządzeniami i systemami operacyjnymi w chmurze. Wykrywane są również nieprawidłowe konfiguracje.

Testy penetracyjne opierają się na wykorzystaniu wykrytych luk. Testy penetracyjne są przeprowadzane po wykonaniu skanowania podatności. Oba procesy koncentrują się na zapewnieniu bezpieczeństwa aplikacji i sieci przed zagrożeniami.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.