Niezwykłe bogactwo narzędzi Open Source Intelligence (OSINT) dostępnych na rynku przyciąga wzrok.

W naszej codziennej aktywności internetowej często poszukujemy różnorodnych informacji. Gdy nie znajdujemy tego, czego szukamy, często się poddajemy!

Czy jednak zastanawialiście się kiedyś, co skrywa się za setkami wyników wyszukiwania? To „informacje”!

Ich odnalezienie jest możliwe dzięki różnorodnym narzędziom. Narzędzia te odgrywają kluczową rolę w procesie pozyskiwania danych, jednak bez zrozumienia ich istoty i zastosowania, ich potencjał pozostaje niewykorzystany. Zanim więc przejdziemy do eksploracji konkretnych narzędzi, warto zrozumieć, czym właściwie jest OSINT.

Czym jest wywiad Open Source?

Wywiad Open Source, czyli OSINT, polega na zbieraniu danych z ogólnodostępnych źródeł w celu ich późniejszej analizy wywiadowczej. W dzisiejszym „świecie internetu” jesteśmy nieustannie pod jego wpływem, który niesie zarówno korzyści, jak i pewne zagrożenia.

Jedną z zalet korzystania z Internetu jest szeroki dostęp do informacji dla każdego. Z drugiej strony, do wad zaliczyć należy niewłaściwe wykorzystanie danych i pochłanianie dużej ilości czasu.

W tym kontekście pojawiają się narzędzia OSINT, których głównym celem jest gromadzenie i analiza informacji dostępnych w sieci. Dane te mogą przyjmować różne formy, takie jak tekst, pliki, obrazy i wiele innych. Według raportu CSR dla Kongresu, OSINT bazuje na informacjach publicznych, które są efektywnie gromadzone, przetwarzane i wykorzystywane. Następnie udostępnia się je użytkownikom w celu zaspokojenia konkretnych potrzeb wywiadowczych.

Dlaczego potrzebujemy narzędzi OSINT?

Wyobraźmy sobie sytuację, w której musimy odnaleźć informacje na konkretny temat w sieci. Wymaga to najpierw przeszukania i analizy, co zajmuje sporo czasu, zanim osiągniemy zamierzony rezultat. Właśnie dlatego potrzebujemy narzędzi wywiadowczych, gdyż proces ten może zostać skrócony do kilku sekund dzięki nim.

Możemy uruchomić kilka narzędzi jednocześnie, aby zebrać wszystkie potrzebne dane, które następnie można przeanalizować i wykorzystać.

Przyjrzyjmy się bliżej kilku z najbardziej wartościowych narzędzi OSINT.

Shodan

Podczas gdy Google jest najczęściej wykorzystywaną wyszukiwarką, Shodan to prawdziwa kopalnia wiedzy dla specjalistów ds. bezpieczeństwa, umożliwiająca wgląd w ujawnione zasoby.

W porównaniu z innymi wyszukiwarkami, Shodan prezentuje wyniki bardziej sensowne i przydatne dla profesjonalistów zajmujących się bezpieczeństwem. Skupia się na informacjach związanych z urządzeniami podłączonymi do sieci, od laptopów, po sygnalizację drogową, komputery i inne urządzenia IoT. To narzędzie o otwartym kodzie źródłowym pomaga analitykom bezpieczeństwa w identyfikacji celu i testowaniu go pod kątem luk, haseł, usług, portów itp.

Dodatkowo, Shodan zapewnia użytkownikom zaawansowane opcje wyszukiwania poprzez rozbudowaną społeczność.

Rozważmy przykład, w którym użytkownik chce sprawdzić dostępność kamer internetowych, sygnalizacji świetlnej itp. Oto kilka potencjalnych zastosowań Shodana:

- Testowanie „domyślnych haseł”

- Identyfikacja zasobów z dostępem VNC

- Sprawdzanie otwartych portów RDP w celu testowania dostępnych zasobów

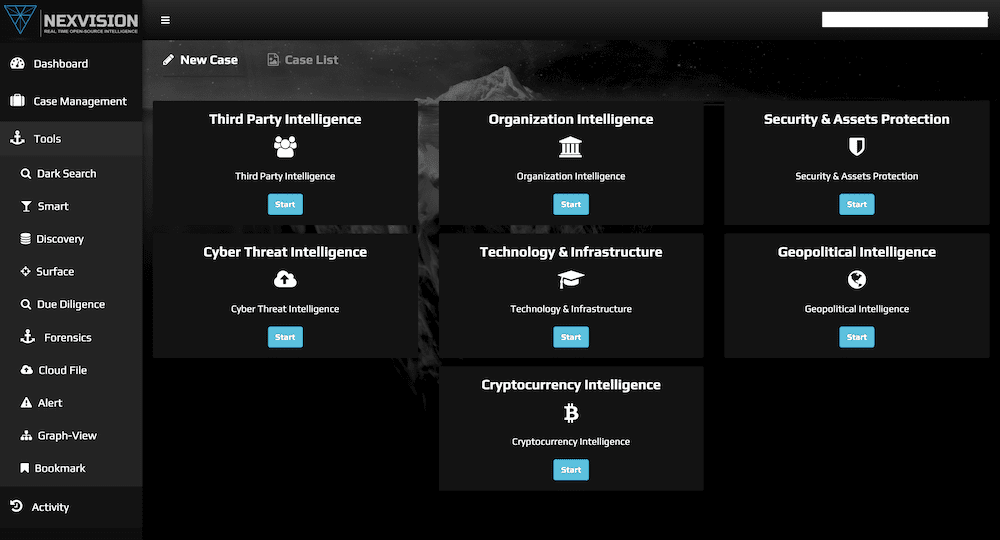

NexVision

NexVision to zaawansowane narzędzie OSINT oparte na sztucznej inteligencji, które zapewnia informacje w czasie rzeczywistym z całego internetu (Clear Web, Dark Web i Social Media). Umożliwia przeszukiwanie Dark Webu za pomocą zwykłych przeglądarek, takich jak Chrome czy Safari, bez konieczności korzystania z przeglądarki Tor.

Niezależnie od tego, czy chodzi o weryfikację przeszłości, analizę due diligence, zgodność z zasadami KYC/AML/CFT, zbieranie informacji o organizacji, informacje o zagrożeniach cybernetycznych czy analizę adresów kryptowalut w kontekście zagrożenia ransomware, NexVision dostarcza dokładnych odpowiedzi w czasie rzeczywistym.

NexVision jest wykorzystywany głównie przez wojsko i rządy, ale od 2020 roku jest dostępny komercyjnie, korzystają z niego zarówno firmy z listy Fortune 500, jak i małe i średnie przedsiębiorstwa (SMB). Usługi obejmują subskrypcję rozwiązania SaaS i raporty analizy.

NexVision jest wykorzystywany głównie przez wojsko i rządy, ale od 2020 roku jest dostępny komercyjnie, korzystają z niego zarówno firmy z listy Fortune 500, jak i małe i średnie przedsiębiorstwa (SMB). Usługi obejmują subskrypcję rozwiązania SaaS i raporty analizy.

Jak to działa:

W pierwszym kroku, silnik oparty na sztucznej inteligencji nieustannie gromadzi, analizuje i kategoryzuje dane, tworząc największą dostępną bazę. W drugim kroku, silnik wykorzystuje uczenie maszynowe do redukcji fałszywych alarmów, dostarczając wysoce precyzyjne wyniki. To znacznie skraca czas dochodzeń i redukuje zmęczenie analityków związane z dużą ilością nieistotnych danych. W ostatnim kroku, wszystkie wyniki są prezentowane na pulpicie nawigacyjnym, gdzie użytkownicy mogą w łatwy sposób wizualizować i podejmować świadome decyzje.

Pulpit nawigacyjny pozwala użytkownikom ustawiać alerty dotyczące słów kluczowych w celu monitorowania celów w czasie rzeczywistym, przeprowadzania dochodzeń i analizowania wyników przy zachowaniu anonimowości.

Oprogramowanie ma intuicyjny interfejs przeznaczony dla analityków na każdym poziomie zaawansowania. Daje analitykom dostęp do kompleksowych danych wywiadowczych bez konieczności pisania skryptów czy kodu.

Moduł mediów społecznościowych monitoruje dane z platform takich jak Meta (dawniej Facebook), Instagram, LinkedIn, Discord, Twitter, YouTube, Telegram itp. i wykorzystuje technologię geolokalizacji w celu ustalenia źródła i lokalizacji rozpowszechniania informacji.

Social Links

Social Links to firma programistyczna, która opracowuje rozwiązania oparte na sztucznej inteligencji do wydobywania, analizowania i wizualizacji danych z otwartych źródeł, w tym mediów społecznościowych, komunikatorów, blockchainów i Dark Webu. Ich flagowy produkt, SL Professional, pomaga śledczym i specjalistom ds. bezpieczeństwa osiągać cele szybciej i skuteczniej.

SL Professional oferuje zestaw ponad 500 niestandardowych metod wyszukiwania opartych na otwartych źródłach. Zaawansowane zapytania, często wykorzystujące uczenie maszynowe, pozwalają użytkownikom filtrować dane na wiele sposobów.

Rozwiązania Social Links OSINT nie tylko gromadzą informacje, ale też oferują zaawansowane narzędzia analityczne, które udoskonalają dane w trakcie dochodzenia, dostarczając coraz bardziej precyzyjnych wyników.

Kluczowe funkcje:

- Profesjonalny pakiet ponad 1000 metod wyszukiwania dla ponad 500 źródeł danych, w tym wszystkie popularne platformy mediów społecznościowych, komunikatory, blockchainy i Dark Web

- Zaawansowane funkcje automatyzacji wykorzystujące uczenie maszynowe, aby zapewnić szeroki zakres wyszukiwania informacji z wyjątkową szybkością.

- Narzędzia analityczne dostosowane do potrzeb użytkownika, umożliwiające znaczne wzbogacenie danych.

- Bezproblemowa integracja z infrastrukturą IT

- Social Links oferuje szkolenia i wsparcie w ramach swoich pakietów produktów.

Dla organizacji, które potrzebują zaawansowanego rozwiązania OSINT, Social Links oferuje platformę klasy korporacyjnej SL Private Platform, która zapewnia najszerszy zakres metod wyszukiwania, pełną personalizację i prywatne przechowywanie danych.

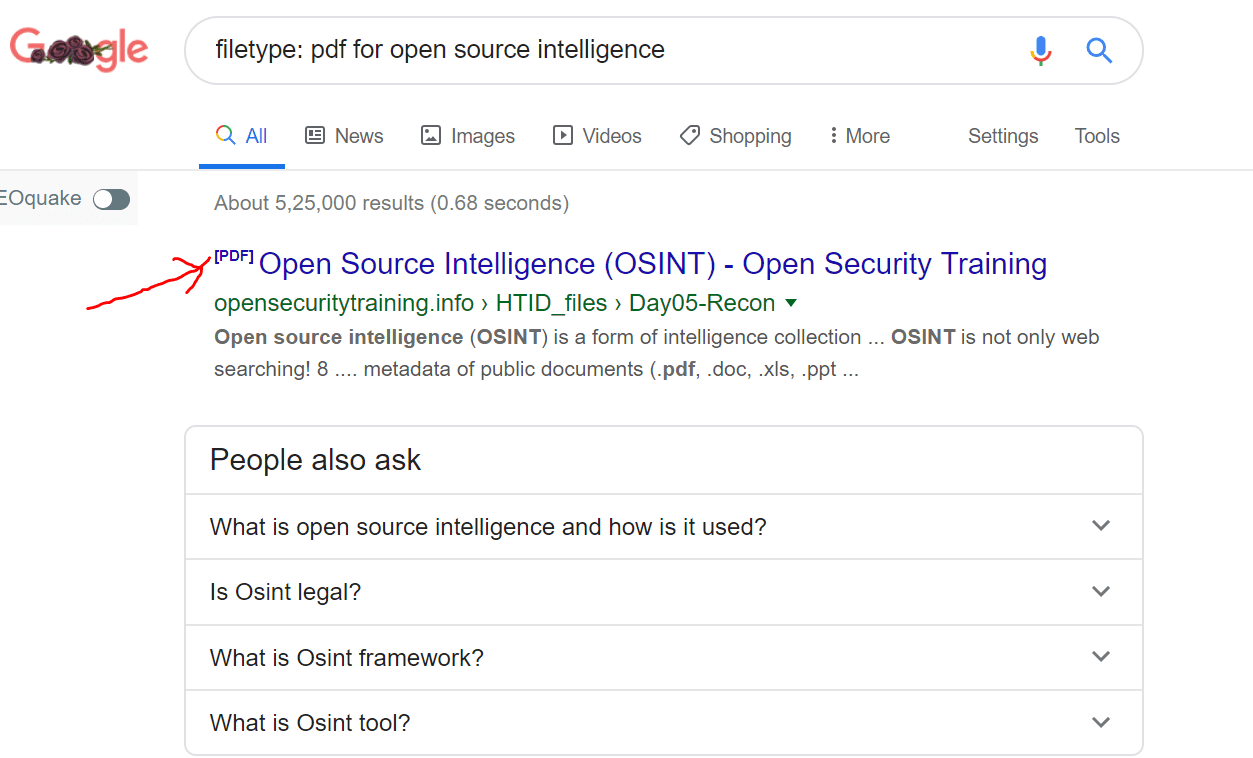

Google Dorks

Google Dorks, wprowadzone w 2002 roku, nadal zapewniają wysoką skuteczność. To oparte na zapytaniach narzędzie analityczne open source zostało stworzone, aby pomóc użytkownikom w kierowaniu zapytań do indeksu lub wyników wyszukiwania.

Google Dorks udostępnia sposób wyszukiwania informacji za pomocą specjalnych operatorów, co czasami nazywane jest Google Hackingiem. Operatory te ułatwiają wyszukiwanie precyzyjnych informacji. Oto niektóre z operatorów lub opcji indeksowania:

- filetype: Operator używany do znajdowania określonych typów plików lub wyszukiwania określonego ciągu w pliku.

- intext: Pozwala na wyszukanie określonego tekstu na danej stronie internetowej.

- ext: Umożliwia wyszukanie plików o określonym rozszerzeniu.

- inurl: Pozwala wyszukać określone słowo lub ciąg w adresie URL.

- intitle: Używany do wyszukiwania tytułów stron lub słów wymienionych w tytule.

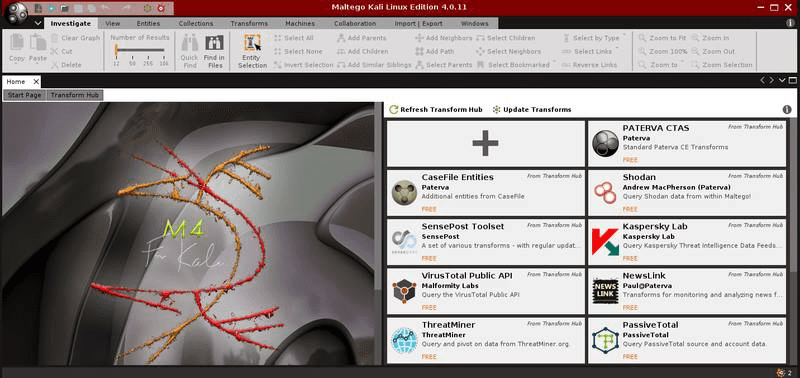

Maltego

Maltego, stworzone przez Paterva, jest jednym z preinstalowanych narzędzi w Kali Linux. Służy do eksploracji różnych celów za pomocą wbudowanych transformacji, a także daje możliwość pisania własnych.

Maltego jest napisane w Javie i jest wbudowane w Kali Linux. Aby z niego korzystać, należy się zarejestrować na stronie Paterva. Po zakończeniu rejestracji użytkownicy mogą używać tego narzędzia do tworzenia cyfrowych śladów konkretnych celów w Internecie.

Oczekiwane rezultaty mogą obejmować konwersję IP, identyfikację numeru AS, identyfikację Netblock, a nawet identyfikację fraz i lokalizacji. Ikony w Maltego prezentują szczegółowe widoki i informacje.

Oczekiwane rezultaty mogą obejmować konwersję IP, identyfikację numeru AS, identyfikację Netblock, a nawet identyfikację fraz i lokalizacji. Ikony w Maltego prezentują szczegółowe widoki i informacje.

Możesz nawet uzyskać więcej informacji o celu, analizując proces. Maltego to doskonałe narzędzie do śledzenia śladów dowolnego podmiotu w Internecie. Jest dostępne dla wszystkich popularnych systemów operacyjnych.

TheHarvester

TheHarvester to narzędzie do wyszukiwania e-maili, subdomen, adresów IP itp. z różnych ogólnodostępnych źródeł.

Poniżej przykład, jak znaleźć subdomeny za pomocą DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d newsblog.pl.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: newsblog.pl.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.newsblog.pl.com:104.25.134.107 tools.newsblog.pl.com:104.25.134.107 www.newsblog.pl.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

TheHarvester jest dostępny w Kali Linux. Możesz sprawdzić przewodnik instalacji Kali Linux, jeśli potrzebujesz więcej informacji.

Istnieje wiele innych narzędzi do wyszukiwania subdomen.

Recon-Ng

Recon-Ng to efektywne narzędzie do prowadzenia rekonesansu w stosunku do wybranego celu.

Jego siła tkwi w podejściu modułowym. Podobne narzędzia modułowe są znane użytkownikom Metasploita. Recon-ng ma różne wbudowane moduły, które służą do pozyskiwania informacji zgodnie z potrzebami użytkownika. Z modułów Recon-ng można korzystać po dodaniu domeny do obszaru roboczego.

Obszary robocze tworzone są głównie w celu przeprowadzania w nich operacji. Użytkownicy są do nich przekierowywani zaraz po ich utworzeniu. W obrębie obszaru roboczego domenę można określić za pomocą polecenia „add domain <nazwa_domeny>”. Moduły Recon-ng służą do pozyskiwania danych o konkretnej domenie po dodaniu jej do recon-ng.

Niektóre z modułów, jak np. „google-site-web” i „bing-domain-web” służą do odnajdywania powiązanych domen. Wyniki te obejmują wszystkie domeny zaindeksowane w wyszukiwarkach. Innym przydatnym modułem jest „bing_linkedin_cache”, który umożliwia pobieranie adresów e-mail powiązanych z daną domeną. Może to być wykorzystane w inżynierii społecznej.

Korzystając z innych modułów, można pozyskać dodatkowe informacje o celu. To narzędzie wywiadowcze o otwartym kodzie źródłowym jest niezbędne w arsenale każdego badacza.

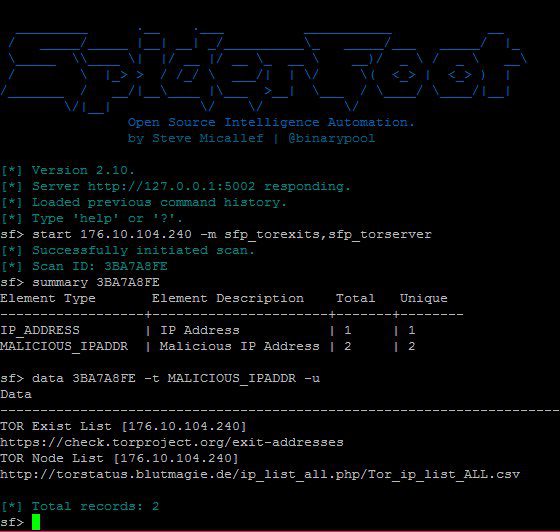

SpiderFoot to narzędzie rozpoznawcze open source dostępne dla systemów Linux i Windows. Zostało napisane w Pythonie i może działać na każdej platformie. Łączy łatwy w obsłudze interfejs graficzny z potężnym interfejsem wiersza poleceń.

Automatycznie umożliwia korzystanie z ponad 100 źródeł OSINT do zbierania informacji o adresach e-mail, nazwiskach, adresach IP, nazwach domen itp. Gromadzi szeroki zakres danych o celu, w tym bloki sieciowe, serwery i wiele innych. Używając SpiderFoot, można zbierać dane w sposób zorganizowany, rozumiejąc powiązania między nimi.

Dane zebrane za pomocą SpiderFoot dostarczą szerokiego spektrum informacji o konkretnym celu. Pomogą w identyfikacji potencjalnych zagrożeń, które mogą prowadzić do luk w zabezpieczeniach, wycieków danych i innych ważnych incydentów. Informacje te wspomagają testowanie penetracyjne i analizę zagrożeń, pozwalając na wczesne ostrzeganie przed atakami lub kradzieżą danych.

Dane zebrane za pomocą SpiderFoot dostarczą szerokiego spektrum informacji o konkretnym celu. Pomogą w identyfikacji potencjalnych zagrożeń, które mogą prowadzić do luk w zabezpieczeniach, wycieków danych i innych ważnych incydentów. Informacje te wspomagają testowanie penetracyjne i analizę zagrożeń, pozwalając na wczesne ostrzeganie przed atakami lub kradzieżą danych.

Creepy

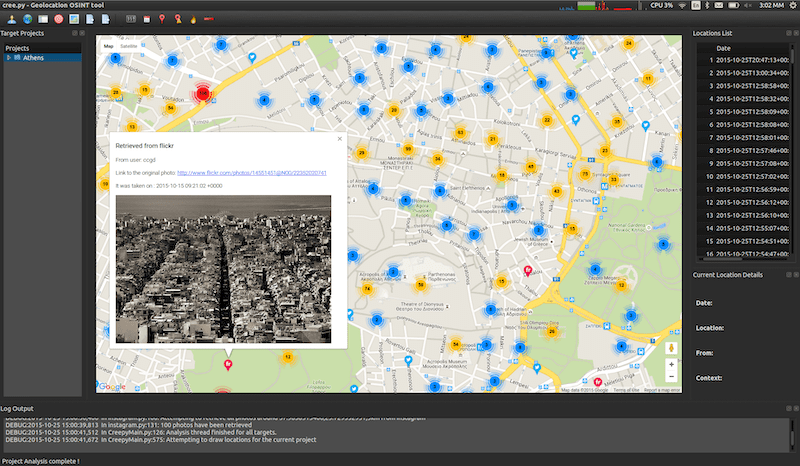

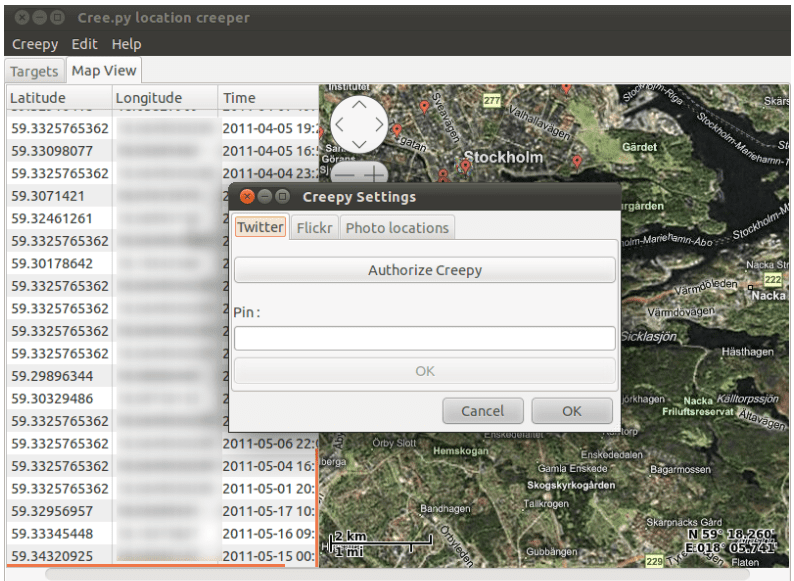

Creepy to narzędzie open source do analizy geolokalizacji. Gromadzi informacje o lokalizacji, korzystając z różnych platform społecznościowych i usług hostingu obrazów, które zostały już opublikowane. Creepy prezentuje wyniki na mapie, wykorzystując filtry wyszukiwania oparte na lokalizacji i datach. Raporty są dostępne w formatach CSV lub KML do dalszej analizy.

Główna funkcjonalność Creepy jest podzielona na dwie zakładki: „Cele” i „Widok Mapy”.

Główna funkcjonalność Creepy jest podzielona na dwie zakładki: „Cele” i „Widok Mapy”.

Creepy jest napisane w Pythonie i jest dostępne w postaci pakietów binarnych dla systemów Linux (np. Debian, Backtrack, Ubuntu) i Microsoft Windows.

Creepy jest napisane w Pythonie i jest dostępne w postaci pakietów binarnych dla systemów Linux (np. Debian, Backtrack, Ubuntu) i Microsoft Windows.

Podsumowanie

Testowanie penetracyjne jest wymagające i wymaga pozyskiwania informacji z różnych źródeł. Mam nadzieję, że przedstawione narzędzia OSINT okażą się przydatne.

Warto także zapoznać się z internetowymi narzędziami do testowania w celu rozpoznawania i wyszukiwania exploitów.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.