Czy zastanawiałeś się kiedyś nad prawdziwością popularnych porzekadeł?

Myśli takie jak „Każdy medal ma dwie strony” lub „Nie ma przyjemności bez odrobiny cierpienia” często niosą w sobie głęboką mądrość.

Moim zdaniem, te stwierdzenia oddają istotę wielu spraw.

Weźmy na przykład dziedzinę technologii.

Choć postęp technologiczny niewątpliwie rewolucjonizuje nasze życie, jednocześnie niesie ze sobą ryzyko utraty tego, co dzięki niemu zyskaliśmy.

Zgadza się to!

W dzisiejszych czasach, ataki cybernetyczne są na porządku dziennym. Prawie codziennie słyszymy o kolejnej głośnej organizacji, która padła ofiarą cyberprzestępców.

Co gorsza, celem ataków nie są tylko firmy, ale również osoby publiczne. Zarówno majątek, jak i reputacja są w ciągłym zagrożeniu z powodu działań cyberprzestępców. Paradoksalnie, rozwiązanie tego problemu leży w tej samej potężnej technologii. Jednym z narzędzi przeciwdziałających takim incydentom są zapory sieciowe.

Zapora sieciowa to swoista bariera ochronna, która strzeże dostępu do sieci, zapobiegając nieautoryzowanemu wniknięciu do jej struktury. Biorąc pod uwagę wzrost zagrożeń cybernetycznych, globalny rynek zarządzania wydajnością sieci osiągnął imponującą wartość 11 miliardów dolarów już w 2019 roku, jak wynika z analizy.

Istnieje wiele typów zapór, takich jak sieciowe, programowe, chmurowe i sprzętowe, a także zapory aplikacyjne i inne.

Czasami rozróżnienie między zaporą sieciową a aplikacyjną bywa trudne.

Jednak w tym artykule zagłębimy się w ten temat, rzucając więcej światła na zapory sieciowe oraz ich zalecane zastosowania.

Zachęcam do uważnej lektury!

Czym jest zapora sieciowa?

Zapora sieciowa to system, którego zadaniem jest kontrolowanie dostępu do sieci, a tym samym ochrona jej zasobów. Działa on jak filtr, który blokuje niepożądany ruch, zanim dotrze on do sieci i wyrządzi szkody.

Jej głównym celem jest ochrona sieci wewnętrznej poprzez izolowanie jej od sieci zewnętrznej, jednocześnie kontrolując komunikację między nimi.

Do różnych typów zapór sieciowych należą:

- Filtry pakietów: Stanowią tradycyjną formę zapór, które opierają swoje działanie na analizie atrybutów pakietów, takich jak adres IP nadawcy i odbiorcy, protokoły oraz porty. Na podstawie tych danych, zapora decyduje, czy dany pakiet danych powinien zostać przepuszczony, czy też zablokowany.

- Zapory z inspekcją stanową: Wzbogacają tradycyjną funkcjonalność o zdolność analizy pakietów w kontekście całej sesji. Jeżeli sesja pomiędzy dwoma punktami jest poprawna, zapora umożliwia dalszą komunikację.

- Zapory na poziomie aplikacji: Potrafią badać informacje na poziomie aplikacji, takie jak żądania HTTP, FTP itp. W przypadku wykrycia podejrzanych działań w obrębie aplikacji, potrafią je zablokować.

- Zapory nowej generacji: Są to zaawansowane rozwiązania, które oferują inspekcję pakietów wychodzącą poza prostą analizę protokołów i portów. Obejmują one m.in. inspekcję na poziomie aplikacji, analizę behawioralną, zapobieganie włamaniom oraz ochronę aplikacji internetowych.

Czym różni się od zapory aplikacji?

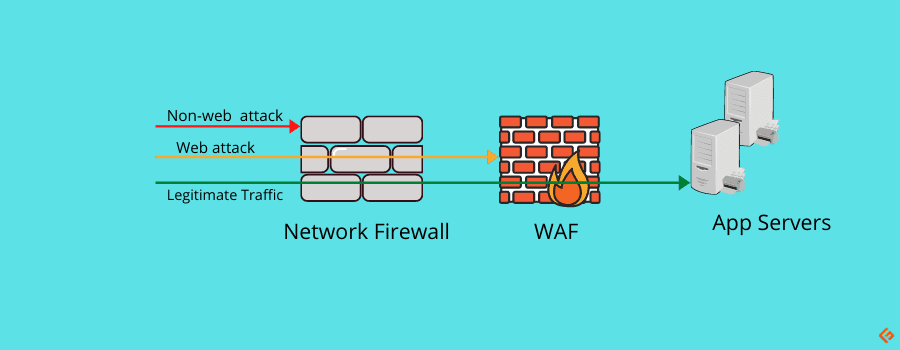

Nie każda zapora jest w stanie uchronić system przed każdym rodzajem zagrożenia. Dlatego wiele firm decyduje się na korzystanie z dwóch rodzajów zapór: sieciowej i aplikacji internetowych (WAF). Zrozumienie różnic między tymi dwoma rozwiązaniami jest kluczowe dla zapewnienia kompleksowego bezpieczeństwa sieci.

Zacznijmy od przybliżenia, czym jest WAF.

Zapora aplikacji internetowych (WAF) chroni aplikacje internetowe przed lukami bezpieczeństwa charakterystycznymi dla aplikacji webowych oraz tych wynikających z protokołów HTTP/S.

W dziedzinie bezpieczeństwa IT wyróżnia się siedem warstw. WAF działa na siódmej warstwie, często nazywanej warstwą aplikacji.

Aplikacje internetowe są podatne na różnego rodzaju ataki, w tym:

- Rozproszona odmowa usługi (DDoS)

- Skrypty między witrynami (XSS)

- Wstrzykiwanie SQL

- Ataki brute force

- Spam

- Przejęcie sesji

Różnice

- Warstwa bezpieczeństwa: Zapory sieciowe operują w warstwach 3-4, monitorując ruch sieciowy i transfer danych. Natomiast WAF działa w warstwie 7, gdzie koncentruje się na lukach bezpieczeństwa specyficznych dla aplikacji.

- Zakres działania: Zapory sieciowe skupiają się na ochronie ruchu przychodzącego i wychodzącego, a zapory WAF chronią aplikacje.

- Tryb pracy: Zapory sieciowe mogą działać w trybie transparentnym lub routowanym. WAF z kolei pracują w trybie aktywnej inspekcji lub pasywnym.

- Umiejscowienie: Zapory sieciowe instalowane są na obrzeżach sieci, a WAF w pobliżu chronionych aplikacji internetowych.

- Ochrona przed atakami: Zapory sieciowe chronią przed mniej bezpiecznymi strefami i nieautoryzowanym dostępem. WAF natomiast zabezpieczają przed wstrzykiwaniem SQL, atakami DDoS oraz XSS.

- Algorytmy: Zapory sieciowe wykorzystują algorytmy takie jak filtrowanie pakietów, proxy i inspekcja stanowa. WAF bazują na algorytmach wykrywania anomalii, heurystyki i sygnatur.

Jak zapora sieciowa powstrzymuje ataki na obrzeżach sieci?

Zapora sieciowa pełni funkcję strażnika, kontrolując przepływ danych do i z sieci. Dane te, w postaci pakietów, mogą zawierać złośliwy kod, który potencjalnie może uszkodzić system.

Szczególnie w okresach wzmożonego ruchu, hakerzy często próbują przeciążyć sieć szkodliwym oprogramowaniem, spamem, wirusami i innymi formami ataków.

W takich sytuacjach zapora sieciowa stosuje zdefiniowany zestaw reguł do analizy ruchu przychodzącego i wychodzącego. Sprawdza, czy dany ruch jest zgodny z tymi regułami.

- Jeśli ruch jest zgodny z zasadami, zapora umożliwia jego przejście.

- Jeśli ruch nie spełnia wymagań, zapora go odrzuca lub blokuje.

W ten sposób, sieć jest chroniona przed zagrożeniami zarówno pochodzącymi z zewnątrz, jak i z wewnątrz.

Czy wspomniałem o zagrożeniach wewnętrznych?

Tak, zapory sieciowe są istotne nie tylko dla sieci z dostępem do Internetu, ale również w obrębie sieci lokalnych. Większość ataków inicjowana jest wewnętrznie, dlatego zaleca się wdrożenie strategii ochrony opartej na zaporze, o ile jest to możliwe.

Jak najlepiej wykorzystać potencjał zapory sieciowej?

Czy dopiero zaczynasz swoją przygodę z zaporami sieciowymi?

Jeśli tak, warto poznać kilka wskazówek, które pomogą ci w pełni wykorzystać potencjał tego narzędzia.

- Zadbaj o kompleksowość ochrony: Po każdej zmianie w strukturze sieci, należy sprawdzić, czy wszystkie elementy są objęte ochroną zapory. W przypadku wykrycia nieprawidłowości, należy niezwłocznie podjąć odpowiednie działania.

- Monitoruj podłączone urządzenia: Jeżeli ty lub twoi pracownicy podłączają smartfony lub inne urządzenia do sieci, należy je również objąć ochroną. Dobrym pomysłem jest zainstalowanie osobistej zapory na tych urządzeniach.

- Izoluj systemy płatności: Aby zabezpieczyć transakcje finansowe, należy odizolować systemy płatności od potencjalnych zagrożeń. W tym celu warto skonfigurować zaporę, tak aby blokowała nieautoryzowany transfer danych z i do systemów płatności.

Umożliwiaj tylko niezbędny ruch związany z procesowaniem płatności, uniemożliwiając jednocześnie bezpośrednią komunikację tych systemów z Internetem.

Jakie są popularne zapory sieciowe oparte na chmurze?

Przyjrzyjmy się najczęściej wybieranym rozwiązaniom!

Chmura Google

Obraz z Google Cloud

Dla każdej wirtualnej chmury prywatnej (VPC), Google Cloud generuje domyślne reguły zapory na poziomie sieci. Reguły te umożliwiają akceptowanie lub odrzucanie połączeń do/z wirtualnych maszyn, w zależności od konfiguracji.

Reguły zapory chronią twoje instancje, niezależnie od systemu operacyjnego i konfiguracji. Nawet nieuruchomione wirtualne maszyny są bezpieczne.

Zapory sieciowe VPC w Google Cloud działają pomiędzy wirtualnymi maszynami oraz siecią zewnętrzną, a także pomiędzy nimi samymi.

Najważniejsze cechy:

- Sieć otrzymuje dwie domyślne reguły zapory, które blokują ruch przychodzący i dopuszczają ruch wychodzący.

- Priorytety reguł mogą mieścić się w zakresie od 0 do 65535.

- Obsługiwane są tylko połączenia IPv4.

Dowiedz się, jak wdrożyć zaporę sieciową w Google Cloud.

Barracuda

Zabezpiecz swoją infrastrukturę sieciową za pomocą Barracuda CloudGen Firewall. Oferuje on skalowalne, scentralizowane zarządzanie, a także zaawansowaną analizę bezpieczeństwa, która redukuje obciążenie administracyjne.

Zapora ta umożliwia egzekwowanie szczegółowych polityk bezpieczeństwa w obrębie całej sieci WAN. Jest to idealne rozwiązanie dla dostawców usług zarządzanych, firm z rozproszonymi oddziałami oraz przedsiębiorstw o skomplikowanej infrastrukturze. Zapora blokuje zagrożenia typu zero-day oraz inne zaawansowane ataki, które potrafią ominąć tradycyjne antywirusy oraz systemy IPS oparte na sygnaturach.

Najważniejsze cechy:

- Profilowanie aplikacji

- Filtrowanie sieci

- Wykrywanie i zapobieganie włamaniom

- Ochrona przed spamem i złośliwym oprogramowaniem

- Ochrona przed atakami DoS i DDoS

- Przechwytywanie SSL

- Pełna kontrola dostępu do sieci

- Autorytatywny serwer DNS

Check Point

Zyskaj najwyższy poziom bezpieczeństwa dzięki rozwiązaniu Check Point, które oferuje wielokrotnie nagradzane rozwiązanie SandBlast Network. Chroni ono sieć przed zaawansowanymi, wielowektorowymi atakami piątej generacji, wyprzedzając większość zapór oferujących 3-4 poziomy ochrony.

NGFW od Check Point obejmuje ponad 60 innowacyjnych rozwiązań w zakresie bezpieczeństwa. Opiera się na nowej architekturze Infinity, która potrafi zapobiegać atakom o prędkości 1.5 Tb/s. Dodatkowo, koncentruje się na zapobieganiu atakom, zarówno na poziomie aplikacji, jak i oprogramowania złośliwego.

Najważniejsze cechy:

- Ochrona zero-day

- Skalowanie na żądanie

- Ujednolicone bezpieczeństwo w chmurach, sieciach i IoT

- Modułowa budowa sprzętu

- Możliwość rozbudowy o dodatkowe sloty

- Dyski SSD, które zwiększają wydajność

- Rozszerzony zasięg sieci, urządzeń mobilnych, chmury i punktów końcowych

- Szczegółowa kontrola wycieku danych (DLP) oparta na sieci, z obsługą ponad 700 typów danych w protokołach FTP, poczcie e-mail i ruchu internetowym

- Scentralizowana kontrola zarządzania

Zscaler

Wykorzystując Zscaler Cloud Firewall, można bezpiecznie zarządzać protokołami i portami sieci lokalnej bez konieczności posiadania dedykowanych urządzeń. System jest elastyczny i potrafi skalować się, aby sprostać zmiennemu obciążeniu ruchem sieciowym.

Zapora umożliwia kontrolę w czasie rzeczywistym, zapewnia wgląd w ruch sieciowy oraz pozwala na natychmiastowe egzekwowanie zasad bezpieczeństwa. Rejestruje każdą sesję, a zaawansowana analityka pomaga w identyfikacji luk w zabezpieczeniach sieci z poziomu jednej konsoli, dla wszystkich aplikacji, lokalizacji i użytkowników.

Najważniejsze cechy:

- Szczegółowe reguły dostępu

- Architektura oparta na proxy

- Chmurowy system IPS

- Bezpieczeństwo DNS

- Kontrola SSL

- Zapora dostępna jako usługa (FaaS)

- Optymalizacja ruchu MPLS

SonicWall

Firmy, niezależnie od rozmiaru, mogą korzystać z zapór sieciowych SonicWall. Od małych przedsiębiorstw, po globalne korporacje działające w oparciu o infrastrukturę chmurową, każdy znajdzie odpowiednie rozwiązanie.

Zapory SonicWall są dostosowane do specyficznych potrzeb w zakresie bezpieczeństwa i wydajności. Dodatkowa warstwa ochrony może być zapewniona przez Advanced Gateway Security Suite (AGSS), która oferuje kompleksowe usługi bezpieczeństwa i opcje dostosowywania.

Najważniejsze cechy:

- Usługi bezpieczeństwa bramy (GSS) zapewniają ochronę przed oprogramowaniem szpiegującym, antywirusami, atakami typu intrusion prevention, kontrolą aplikacji itp.

- Filtrowanie treści w celu blokowania nieodpowiednich, szkodliwych lub nielegalnych treści internetowych

- Zaawansowana ochrona przed zagrożeniami (ATP)

Sophos XG

Sophos XG to jeden z liderów na rynku zapór sieciowych. Oferuje zaawansowaną ochronę nowej generacji, wykorzystując technologie takie jak system zapobiegania włamaniom i głębokie uczenie, do ochrony sieci.

Automatyczna reakcja na zagrożenia odcina zainfekowane systemy natychmiast po wykryciu, aby zapobiec rozprzestrzenianiu się zagrożeń. Dodatkowo zapora zapewnia szczegółowy wgląd w podejrzany ruch, co pomaga w kontrolowaniu sieci.

Najważniejsze cechy:

- Łatwy w użyciu VPN za darmo

- Ochrona SOHO, w tym SD-RED lub XG 86

- Mobilny VPN z obsługą SSL i IPSec

- Szyfrowany ruch z obsługą TLS 1.3

- Wysokowydajny silnik DPI

- Szybka ścieżka przepływu danych w sieci

- Dyski SSD, elastyczna łączność i duża ilość pamięci RAM

- Centralne zarządzanie w chmurze z narzędziami do raportowania i wdrożeniem bezdotykowym

Cisco

Uznawana przez najlepsze firmy badawcze i doradcze, takie jak Gartner, firma Cisco jest jednym z liderów na rynku zapór sieciowych. Wybierając Cisco NGFW, zyskujesz ochronę przed coraz bardziej zaawansowanymi zagrożeniami internetowymi.

Zapora upraszcza zarządzanie bezpieczeństwem i pozwala uzyskać lepszą widoczność w sieciach hybrydowych i rozproszonych. NGFW wykorzystuje zintegrowane zabezpieczenia i możliwości sieciowe w istniejącej infrastrukturze, aby zapewnić zaawansowaną ochronę.

Najważniejsze cechy:

- Wirtualna zapora NGFW umożliwia analizę zagrożeń przy prędkościach powyżej 1 Gb/s.

- Wirtualne urządzenie zabezpieczające Adaptive Security Virtual Appliance (ASAv)

- ASA z FirePOWER

- Urządzenia serii Meraki MX

- System zapobiegania włamaniom nowej generacji

- Centrum zarządzania siłą ognia i menedżer urządzeń

- Cisco Threat Response & Defense Orchestrator

- Cisco SecureX dla wzmocnienia bezpieczeństwa

Fortinet

Zapory NGFW firmy Fortinet pomagają w rozwiązaniu problemów związanych z bezpieczeństwem organizacji. Wykorzystują sztuczną inteligencję, aby proaktywnie wykrywać i blokować zagrożenia. Zapory sieciowe Fortinet są wysoce skalowalne i mogą zaspokoić potrzeby hybrydowych architektur sieci IT.

Zapory analizują zarówno ruch zaszyfrowany, jak i nieszyfrowany, aby chronić bezpieczeństwo sieci. Dodatkowo, zapobiegają atakom DDoS oraz atakom typu ransomware, nie wpływając na doświadczenie użytkownika i nie powodując przestojów.

Fortinet jest dostępny zarówno jako urządzenie fizyczne, jak i jako maszyna wirtualna.

Podsumowanie

Ochrona sieci przed złośliwymi atakami, zarówno zewnętrznymi, jak i wewnętrznymi, stała się kluczowa ze względu na coraz powszechniejsze incydenty bezpieczeństwa. Zamiast panikować, wybierz wysokiej jakości zaporę sieciową i zabezpiecz swoją sieć i dane, aby spać spokojnie!

Następnie zapoznaj się z zagadnieniem zabezpieczeń sieci.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.